Обнаружен развивающийся кластер угроз, использующий Google Ads в одной из своих кампаний для распространения различных вредоносных нагрузок, включая недавно обнаруженный шифровальщик Royal.

Компания Microsoft, которая заметила свежий способ доставки вредоносного ПО в конце октября 2022 года, отслеживает хакерскую группу под названием DEV-0569.

«Наблюдаемые атаки DEV-0569 демонстрируют инновационную модель с регулярным включением новых методов разведки, уклонения от защиты и различных нагрузок второго этапа, наряду с увеличением количества шифровальщиков» - сообщается в анализе команды Microsoft Security Threat Intelligence.

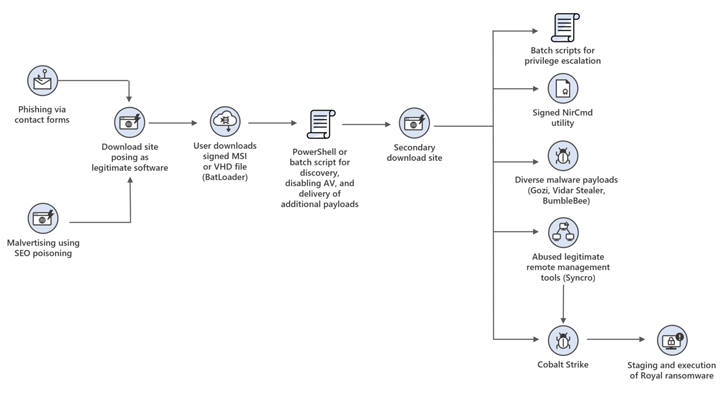

Известно, что группировка использует вредоносную рекламу, направляя ничего не подозревающих жертв на ссылки загрузчиков вредоносного ПО, которые выдают себя за установщики легитимных приложений, таких как Adobe Flash Player, AnyDesk, LogMeIn, Microsoft Teams и Zoom.

Загрузчик BATLOADER представляет собой дроппер, который функционирует как канал для распространения вредоносной нагрузки следующего этапа. Было замечено, что он имеет общие черты с другой вредоносной программой под названием ZLoader.

В недавнем анализе BATLOADER, проведенном компаниями eSentire и VMware, отмечается скрытность и стойкость вредоносной программы, а также использование отравления поисковой оптимизации (SEO), чтобы заставить пользователей загрузить вредоносную программу со взломанных веб-сайтов или созданных злоумышленниками доменов.

Кроме того, фишинговые ссылки распространяются через спам-письма, поддельные страницы форумов, комментарии в блогах и даже контактные формы на веб-сайтах целевых организаций.

«DEV-0569 использует различные цепочки заражения с помощью PowerShell и пакетных скриптов, которые в конечном итоге приводили к загрузке вредоносных нагрузок, таких как похитители информации или легитимные инструменты удаленного управления, используемые для сохранения присутствия в сети» - отметил технический гигант.

«Инструмент управления также может быть точкой доступа для распространения шифровальщиков».

Также в атаках используется инструмент под названием NSudo для запуска программ с повышенными привилегиями и ослабления защиты путем добавления значений реестра, предназначенных для отключения антивирусных решений.

Использование Google Ads для выборочной доставки BATLOADER означает диверсификацию векторов распространения DEV-0569, позволяя группировке поражать больше целей и успешнее доставлять вредоносное ПО, отметили в компании.

Это также позволяет группе служить в качестве брокера начального доступа для других шифровальщиков, присоединяясь к таким хакерским группировкам, как Emotet, IcedID, Qakbot.

«Поскольку фишинговая схема DEV-0569 злоупотребляет легальными сервисами, организации могут также использовать правила почтового потока для отлова подозрительных ключевых слов или пересмотра широких исключений, например, связанных с диапазонами IP-адресов и списками разрешений на уровне домена» - заявили в Microsoft.

Источник: https://thehackernews.com