Сотни баз данных на Amazon Relational Database Service (Amazon RDS) раскрывают персональную информацию, показали новые результаты исследования компании Mitiga, специализирующейся на реагировании на облачные инциденты.

«Утечка ПДн таким образом представляет собой потенциальную сокровищницу для хакеров - либо на этапе разведки, либо в ходе кампаний по распространению шифровальщиков» - заявили исследователи Ариэль Сарф, Дорон Карми и Лайонел Сапосник изданию The Hacker News.

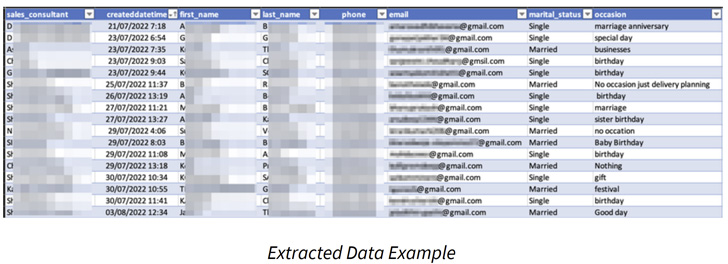

Сюда входят имена, адреса электронной почты, номера телефонов, даты рождения, семейное положение, информация об аренде автомобилей и даже учетные записи.

Amazon RDS - это веб-сервис, позволяющий создавать реляционные базы данных в облаке AWS. Он предлагает поддержку различных систем баз данных, таких как MariaDB, MySQL, Oracle, PostgreSQL и SQL Server.

Основная причина утечек связана с функцией под названием «публичные снапшоты RDS», которая позволяет создавать резервные копии всей среды баз данных, работающей в облаке, и доступ к которым могут получить все учетные записи AWS.

«При предоставлении снапшота в открытый доступ убедитесь, что в нем не содержится никакая ваша частная информация» - предупреждает Amazon в своей документации. «Когда снапшот выкладывается в общий доступ, это дает всем учетным записям AWS разрешение как на его копирование, так и на создание на его основе экземпляров БД».

Израильская компания, которая проводила исследование с 21 сентября 2022 года по 20 октября 2022 года, заявила, что обнаружила 810 снапшотов, которые находились в открытом доступе в течение разного времени - от нескольких часов до недель - что делает их подходящими для злоупотреблений со стороны злоумышленников.

Из 810 моментальных снапшотов более 250 резервных копий были открыты в течение 30 дней, что говорит о том, что о них, скорее всего, забыли.

Исходя из характера обнародованной информации, злоумышленники могут либо украсть данные с целью получения финансовой выгоды, либо использовать их для лучшего понимания ИТ-среды компании, что впоследствии может послужить подспорьем для скрытого сбора разведывательной информации.

Настоятельно рекомендуется запретить публичный доступ к моментальным снапшотам RDS, чтобы предотвратить возможную утечку или неправомерное использование конфиденциальных данных или любые другие угрозы безопасности. Также рекомендуется шифровать снапшоты, если это необходимо.

Источник: https://thehackernews.com