После объявления Microsoft о том, что офисные макросы будут отключены по умолчанию, хакеры начали использовать альтернативные типы файлов для доставки вредоносного ПО. Это создает как проблемы, так и новые возможности для организаций.

Автор: Мэтт Викси

Введение

Вредоносные макросы в документах Office уже давно являются излюбленной тактикой атаки злоумышленников. Поэтому объявление Microsoft в феврале 2022 о том, что макросы в документах, исходящих из Интернета, будут блокироваться по умолчанию, стало приятной новостью (несмотря на кратковременный откат в июле). Макросы XLM4 также были отключены по умолчанию в Microsoft 365 с февраля 2022 года.

Однако атакующие всегда эволюционировали в ответ на развитие систем безопасности, и этот случай, похоже, не станет исключением. После развертывания новой политики Microsoft мы наблюдали атаки с использованием архивов и образов дисков - включая обычные (ZIP и RAR), а также более редкие форматы, такие как ARJ, ACE, LZH, VHD и XZ, - сопровождающиеся снижением числа обнаружений популярных форматов Office.

Архивы могут затруднить проверку и выявление вредоносного содержимого продуктами выявления угроз, что еще более актуально для менее популярных форматов, поскольку они, как правило, менее понятны. Они также могут позволить злоумышленникам обойти «Web-метки» (MOTW), которые Microsoft вставляет в файлы, поступающие из Интернета. Хотя метки обычно присутствуют в самом архивном файле, они не всегда распространяются на содержимое архива после его извлечения.

Но есть и положительные моменты: при использовании архивов хакеры иногда применяют более сложные цепочки атак, что дает больше возможностей для обнаружения и блокировки вредоносной активности. Они, вероятно, менее знакомы многим пользователям, что может заставить сделать паузу перед открытием (хотя это касается обеих сторон, поскольку пользователи могут быть менее осведомлены о связанных с ними рисках).

Наши исследователи также упорно работают над расширением покрытия для проверки менее известных типов архивов. А некоторые производители архиваторов начали предлагать поддержку MOTW, так что извлеченное содержимое также будет содержать тег.

Web-метки

MOTW изначально была функцией Internet Explorer, которая заставляла сохраненные веб-страницы запускаться в той же зоне безопасности сайта, с которого они были сохранены . Ее также можно было добавлять вручную в HTML-документы, предназначенные для локального просмотра, такие как руководства по продуктам и справочные руководства.

MOTW был разработан для защиты пользователей, гарантируя, что локальные веб-страницы не будут иметь доступ ко всей файловой системе, запускаясь в зоне «Local Machine zone», которая имеет меньше ограничений безопасности. Вместо этого такие веб-страницы должны были запускаться в зоне того места, откуда была сохранена страница.

На практике это означало, что к сохраненной веб-странице добавлялся HTML-комментарий, например, такой:

Internet Explorer анализировал страницу на наличие этого комментария и определял, какую политику безопасности применить к содержимому, основываясь на настройках зоны пользователя.

Позже Microsoft расширила MOTW для применения к файлам из Интернета, включая загрузки браузера и вложения электронной почты, и интегрировала обработку MOTW в Windows. Вместо HTML-комментария в файлы добавляется альтернативный поток данных (ADS) под названием Zone.Identifier, а элемент этого потока, называемый ZoneId, содержит значение, указывающее, из какой зоны пришел файл.

Возможные значения ZoneId включают:

- 0: Локальная машина

- 1: Интранет

- 2: Доверенные сайты

- 3: Интернет

- 4: недоверенные сайты

Интересно, что некоторые пользователи сообщают, что URL-адрес сохраняется в ADS в Windows 10. Стоит также учитывать, что разные приложения по-разному обрабатывают MOTW (если вообще обрабатывают), и эта функция не является непогрешимой; исследователи безопасности выявили методы ее обхода, а в некоторых приложениях файлы могут быть помечены MOTW, а могут и не быть, в зависимости от поведения пользователя - например, щелчок правой кнопкой мыши и выбор «Сохранить как», а не перетаскивание.

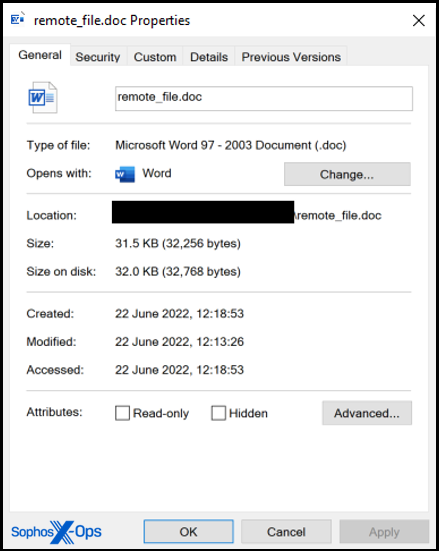

Давайте рассмотрим пример. Я загружу тестовый файл (документ Word, содержащий простой макрос) с внешнего сайта, и мы посмотрим на его свойства и ADS.

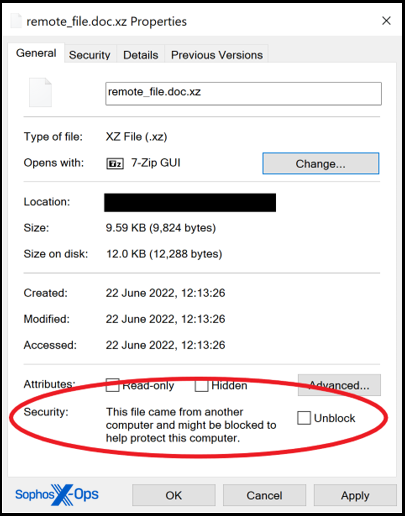

В свойствах файла мы видим следующее уведомление:

Рис. 1: Свойства нашего образца документа.

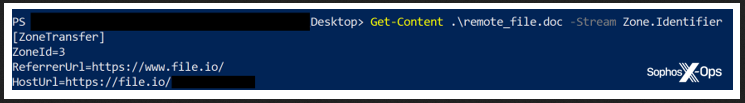

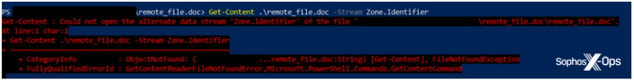

Мы можем проверить ADS с помощью следующей команды PowerShell:

- Get-Content .\remote_file.doc -Stream Zone.Identifier

Что дает нам следующий результат:

Рис. 2: Проверка ADS документа.

Итак, у нас есть ZoneId, равный 3 (интернет-зона), и два значения, представляющие интерес, ReferrerUrl и HostUrl, которые говорят нам, откуда был загружен файл. На них стоит обратить внимание специалистам по реагированию на инциденты!

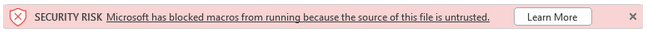

Начиная с версии 2203, по умолчанию пять приложений Office (Access, Excel, PowerPoint, Visio и Word) блокируют макросы в файлах, полученных из Интернета, что означает, что при открытии этого файла пользователи видят следующее уведомление:

Рис. 3: Уведомление о том, что макросы были заблокированы.

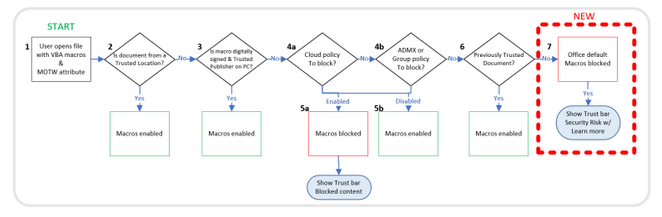

Рис. 4: Дерево решений Microsoft для блокирования макросов.

Конечно, организации могут настраивать свои политики по-другому, но такое поведение по умолчанию, скорее всего, разочарует многих угрожающих субъектов, которые используют макросы Office в качестве начального вектора заражения.

Это может быть одним из объяснений увеличения количества форматов архивов, которое мы наблюдаем в последнее время. Вот почему это проблема: допустим, вы скачиваете из Интернета архив «XZ», созданный с помощью 7-Zip. В свойствах и ADS содержится MOTW:

Рис. 5: Свойства нашего образца архива XZ.

Рис. 6: Изучение ADS архива XZ.

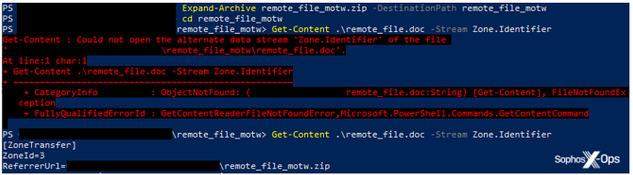

Пока все хорошо. Но если затем извлечь архив и просмотреть документ внутри, MOTW на них не распространяется:

Рис. 7: MOTW не распространяется на извлеченный документ.

Рис. 8: Изучение ADS извлеченного документа.

Если злоумышленник убедит жертву извлечь этот файл (возможно, используя дополнительный контекст во вредоносном спаме - например, «я поместил этот файл в защищенный паролем архив в целях безопасности» - а жертва откроет документ и включит макросы (если это соответствует правилам политики организации), вредоносный макрос все равно будет запущен.

Большинство популярных архиваторов, включая WinRAR, WinZip имеют встроенную функцию «извлечь все» и поддерживают распространение MOTW, хотя, в зависимости от продукта, это может быть только для определенных расширений файлов или ZoneIds (обычно 3 и/или 4), и злоумышленники также могут иметь возможность обойти распространение MOTW. Начиная с версии 22.00 7-Zip также впервые содержит поддержку распространения MOTW - хотя по умолчанию она не включена. Чтобы настроить ее, вам нужно перейти в меню Инструменты > Параметры > 7-Zip и выбрать Да или Только офисные файлы в разделе Распространять поток Zone.Id.

Однако некоторые архиваторы и методы извлечения не распространяют MOTW. На скриншоте ниже, например, я загрузил тот же тестовый файл (на этот раз заархивированный как ZIP-файл с помощью WinZip). Если я извлекаю содержимое с помощью команды Expand-Archive в PowerShell, MOTW не распространяется на документ Word. Но если я распакую архив с помощью проводника Windows Explorer, а затем проверю ADS извлеченного документа в терминале, там будет тег MOTW:

Рис. 9: Изучение ADS документа после извлечения с помощью PowerShell в сравнении с извлечением с помощью Explorer.

Конечно, маловероятно, что большинство пользователей будут использовать команду PowerShell для извлечения архива - поэтому в данном конкретном сценарии задача злоумышленника усложняется, поскольку большинство пользователей, скорее всего, распакуют архив с помощью Explorer или популярного архиватора.

Разработчик Нобутака Мантани (Nobutaka Mantani) ведет список архиваторов, а также поддерживает ли он распространение MOTW, на репозитории GitHub.

Форматы архивов

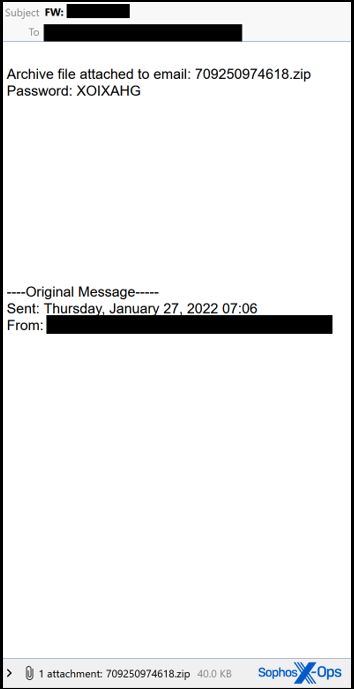

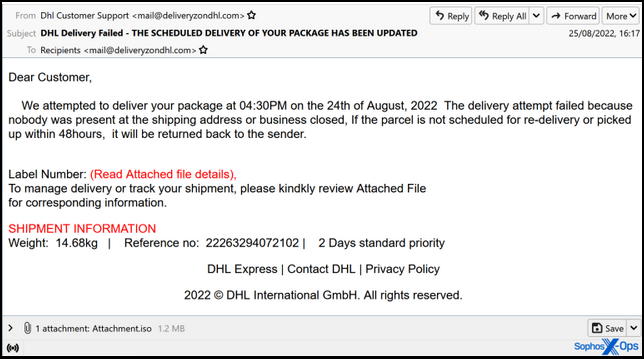

Во вредоносных спам-письмах злоумышленники часто прикрепляют защищенный паролем архив и указывают пароль в теле письма, как в данном примере:

Рис. 10: Пример ZIP-архива, используемого как часть спам-атаки.

Некоторые злоумышленники могут отправить пароль в последующем письме или косвенно упомянуть пароль (например, «пароль - это текущий месяц и год в формате MMYYYY»), чтобы сканеры электронной почты и песочницы не смогли распаковать архив. Сам архив содержит вредонос, который может быть документом Office, EXE, замаскированным под PDF, ISO-файлом или чем-то еще.

В других случаях письмо может содержать ISO-файл или другой файл образа диска в качестве вложения, как в данном случае:

Рис. 11: Вложение ISO в спам-сообщении.

Независимо от того, используют ли атакующие распространенные форматы архивов, такие как ZIP и RAR, форматы образов дисков, такие как ISO и VHD, или более непонятные типы архивов, такие как ACE, их намерения одинаковы: пронести вредоносный код мимо сканеров шлюзов и систем безопасности и выполнить его.

Стоит отметить, что это не новые подходы - например, исследователи наблюдали файлы ACE в кампаниях кибератак по крайней мере с 2015 года, а файлы ARJ - по крайней мере с 2014 года. Кроме того, хакеры уже давно используют файлы ZIP и ISO, поэтому неудивительно, что было несколько заметных атак с использованием этих форматов. Вот краткий обзор некоторых типов файлов архивов и образов дисков, а также примеры атак, в которых они использовались:

|

Формат |

Дата выпуска |

MIME-тип |

Архиваторы |

Кибератаки |

|

7Z |

2000 |

application/x-7z-compressed |

7-Zip, WinZip, WinRAR |

Шифровальщики Scarab (2017); Locky (2017); GlobeImposter (2018) |

|

ACE |

1998 |

application/x-ace-compressed |

WinAce |

Троян GuLoader (2020) |

|

ARJ |

1991 |

application/x-arj |

7-Zip, WinZip |

Spyware (2018); Lokibot (2020); keylogger/infostealer (2022); AgentTesla (2022) |

|

CAB |

1992 |

application/vnd.ms-cab-compressed |

7-Zip, WinZip, WinRAR, WinExplorer |

Loki (2020) |

|

GZ |

1992 |

application/gzip |

7-Zip, WinZip, WinRAR, GNU tar |

AgentTesla (2022); GuLoader (2022) |

|

ISO\UDF\IMG |

1988 |

application/x-iso9660-image |

7-Zip, WinZip, WinRAR, WinExplorer |

NanoCore, Remcos, LokiBot (2019); Nobelium (2021); Bumblebee (2022); Vidar (2022). Различные файлы образов (2019-2020) |

|

LZH |

1988 |

application/x-lzh |

7-Zip, WinZip, WinRAR |

|

|

RAR |

1993 |

application/x-rar-compressed |

7-Zip, WinZip, WinRAR |

BazarBackdoor (2021); NanoCore (2021) |

|

TAR |

1979 |

application/x-tar |

7-Zip, WinZip, WinRAR |

Неопознанный троян (2022) |

|

VHD |

2003 |

application/x-vhd |

7-Zip, WinZip, WinRAR |

Bumblebee (2022) |

|

XZ |

2009 |

application/x-xz |

7-Zip, WinRAR, GNU tar |

|

|

ZIP |

1989 |

application/zip |

7-Zip, WinZip, WinRAR |

NanoCore (2019); Emotet (2021); Qakbot (2022); Lockbit (2022) |

Конечно, приведенная выше таблица не является исчерпывающей. Существует множество форматов, из которых можно выбирать, хотя злоумышленники могут ограничиться теми, которые поддерживаются популярными архиваторами, такими как WinZip, 7-Zip и WinRAR. Существует также широкий спектр альтернатив ISO. Исследователи сообщили, что в недавней кампании Bumblebee, например, использовался файл VHD (виртуальный жесткий диск).

Наша команда Managed Detection and Response (MDR) отреагировала на несколько случаев в августе 2022 года, связанных с поведенческим выявлением загрузчика Bumblebee, где первоначальный доступ осуществлялся через VHD-файл со схемой именования [customerName].vhd. При дальнейшем расследовании мы обнаружили, что общая цепочка заражения была довольно сложной: Фишинговое письмо > URL WeTransfer для загрузки файла > файл .vhd > файл ярлыка LNK > файл PowerShell > вредоносная DLL-библиотека.

Изменения в ландшафте угроз?

Покопавшись в нашей телеметрии за последние несколько месяцев, мы заметили несколько интересных тенденций.

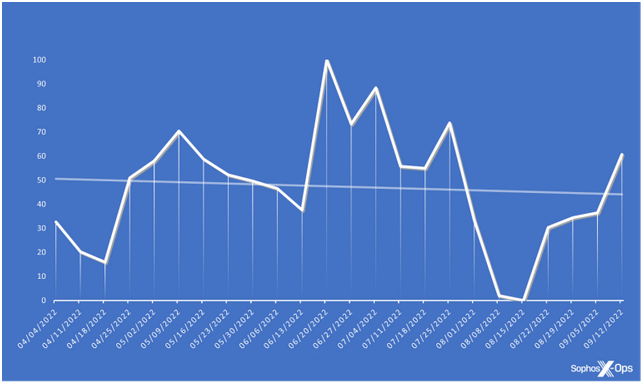

Во-первых, обнаружение популярных форматов Office, которые часто содержат вредоносные макросы, похоже, имеет тенденцию к снижению (в августе в Twitter мы отметили, что количество обнаружений макросов Excel 4.0 также снижается, после того как Microsoft отключила их по умолчанию в 365):

Рис. 12: Обнаружения файлов DOC, DOCM, XLS или XLSM в период с апреля по сентябрь 2022.

Итак, используют ли атакующие архивные форматы, чтобы восполнить недостачу? Трудно сказать. Мы заметили, что использование более малоизвестных архивных форматов (ACE, ARJ, XZ, GZ и LZH) довольно резко выросло до середины июня, но в последние несколько месяцев эта тенденция кажется менее четкой, хотя в последние несколько недель количество обнаружений снова выросло после короткого спада, что совпадает с традиционным сезоном летних отпусков.

Рис. 13: Обнаружения файлов ACE, ARJ, XZ, GZ или LZH в период с апреля по сентябрь 2022.

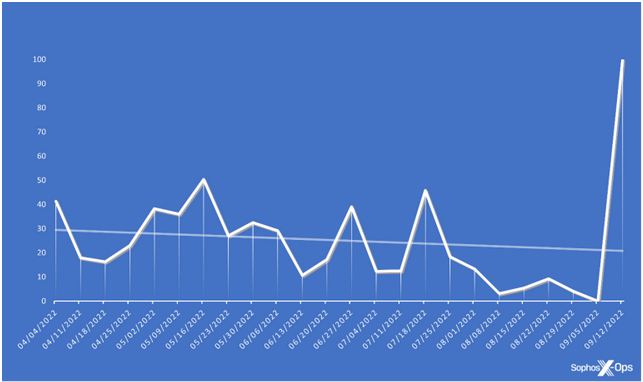

Что касается более распространенных форматов (ZIP, 7Z, CAB, TAR и RAR), то в последние несколько месяцев мы не наблюдали значительных изменений, хотя в начале сентября был значительный всплеск.

Рис. 14: Обнаружения файлов ZIP, 7Z, CAB, TAR или RAR в период с апреля по сентябрь 2022.

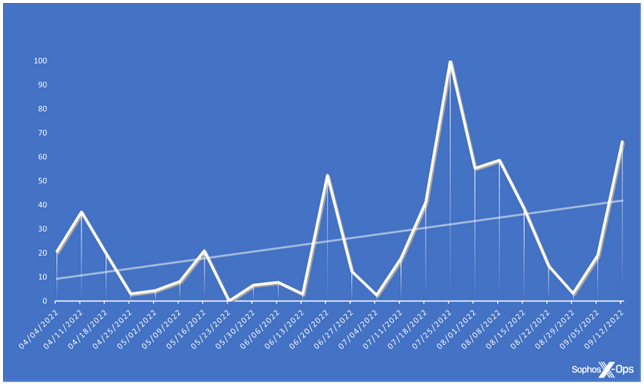

Однако форматы образов дисков (ISO, VHD и UDF) имеют тенденцию к росту, достигнув пика в июле. Они могут быть особенно привлекательными для хакеров, так как могут быть использованы для обхода MOTW.

Рис. 15: Обнаружения файлов ISO, VHD или UDF в период с апреля по сентябрь 2022.

Другие компании по безопасности также отмечают снижение использования макросов и рост распространения других форматов файлов, таких как ISO и RAR.

В настоящее время нет никаких оснований полагать, что кибермошенники полностью прекратят использовать офисные файлы и полностью перейдут на другие форматы. Некоторые организации могут по-прежнему включать макросы в связи с потребностями бизнеса, а атакующие могут использовать более изощренные предлоги, чтобы убедить пользователей удалить атрибут MOTW из файлов. Внедрение новых политик Microsoft все еще продолжается, поэтому может пройти некоторое время, прежде чем мы увидим какие-либо постоянные и значительные изменения в ландшафте угроз.

Но если это начало долгосрочных изменений, то одним из положительных моментов для защитников будет тот факт, что злоумышленникам приходится использовать довольно сложные и запутанные цепочки заражения при использовании архивов и образов дисков, как отметила наша команда MDR при расследовании нескольких кампаний Bumblebee.

Конечно, атаки с использованием традиционных макросов также могут включать сложные цепочки заражения. В любом случае, они предоставляют специалистам дополнительные возможности для обнаружения и блокирования атаки.

Рекомендации по выявлению атак

Хотя, вероятно, еще рано говорить о том, будут ли форматы архивов приняты большинством хакеров в долгосрочной перспективе, за тенденциями, которые мы наблюдаем, определенно стоит следить.

Использование вредоносных архивов и образов дисков имеет три основных последствия для защитников и специалистов по реагированию:

- Злоумышленники используют более сложные цепочки заражения. Это может усложнить анализ и расследование, но это также означает больше возможностей остановить их до достижения конечной цели.

- Конфигурация и разработка сканеров и автоматизированных инструментов безопасности. Важно иметь возможность проверять содержимое архивов и контейнеров, особенно тех, которые отправляются по электронной почте или загружаются из Интернет. Когда речь идет о фильтрации электронной почты и входящего трафика, защитники должны рассмотреть возможность блокировки по умолчанию большинства или всех типов файлов, которые мы здесь обсуждаем, если только нет конкретной деловой необходимости пропускать тот или иной тип.

- Осведомленность и обучение. Программы повышения осведомленности пользователей о рисках, связанных с вложениями в электронной почте и внешними ссылками, являются ценными, но они должны отражать изменения в ландшафте угроз. Хотя многие пользователи знают о рисках, связанных с макросами в документах Office, они могут быть менее знакомы с форматами архивов и контейнеров.

Мы продолжаем отслеживать нашу телеметрию и источники информации об угрозах на предмет признаков того, что атакующие переходят к другим методам доставки вредоносного ПО, а команда Sophos X-Ops постоянно изучает, какие форматы используют злоумышленники, чтобы обеспечить защиту как от новых, так и от знакомых вредоносных программ.

Благодарности

Sophos X-Ops благодарит Ричарда Коэна из SophosLabs и Колина Кови из команды Sophos по управляемому обнаружению и реагированию (MDR) за их вклад в подготовку данного отчета.

Источник: https://news.sophos.com