В программном обеспечении для мониторинга ИТ-инфраструктуры Checkmk были обнаружены многочисленные уязвимости, которые могут быть объединены в цепочку неаутентифицированным удаленным злоумышленником для получения полного контроля над затронутыми серверами.

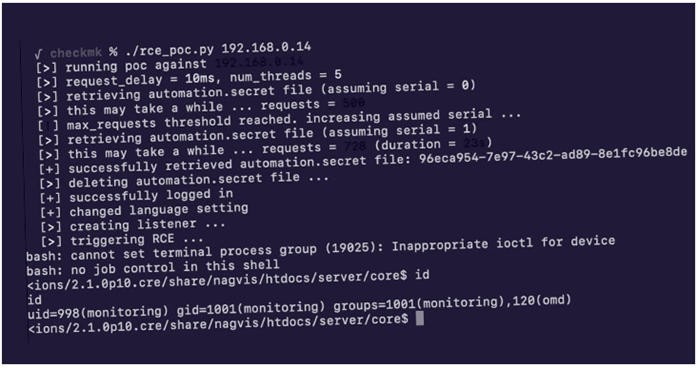

«Эти уязвимости могут быть объединены для получения возможности выполнения кода на сервере, работающем под управлением Checkmk версии 2.1.0p10 и ниже» - заявил исследователь Стефан Шиллер из SonarSource.

Инструмент мониторинга Checkmk с открытым исходным кодом основан на Nagios Core и предлагает интеграцию с NagVis для визуализации и создания топологических карт инфраструктур, серверов, портов и процессов.

По данным мюнхенской компании-разработчика tribe29 GmbH, ее редакции Enterprise и Raw используют более 2 000 клиентов, включая Airbus, Adobe, NASA, Siemens, Vodafone и другие.

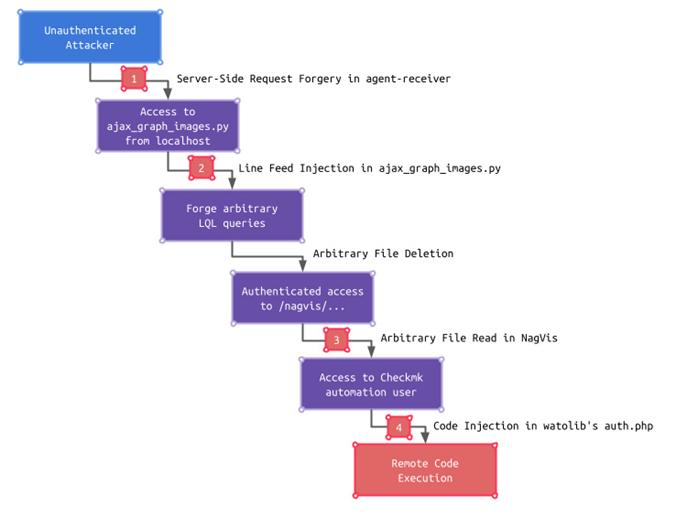

Четыре уязвимости, состоящие из двух критических и двух ошибок средней тяжести, следующие:

- Ошибка инъекции кода в файле auth.php в watolib (CVSS 9.1).

- Ошибка произвольного чтения файлов в NagVis (CVSS 9.1).

- Дефект инъекции команд в обертке Livestatus и Python API компании Checkmk (CVSS 6.8).

- Ошибка подделки запросов на стороне сервера (SSRF) в API регистрации хоста (CVSS 5.0).

Хотя эти недостатки сами по себе имеют ограниченное влияние, противник может объединить их в цепочку, начиная с уязаимости SSRF для доступа к конечной точке, доступной только с localhost, используя его для обхода аутентификации и чтения конфигурационного файла, в конечном итоге получая доступ к графическому интерфейсу Checkmk.

«Этот доступ может быть далее превращен в удаленное выполнение кода путем эксплуатации уязвимости Code Injection в подкомпоненте графического интерфейса Checkmk под названием watolib, который генерирует файл auth.php, необходимый для интеграции NagVis» - пояснил Шиллер.

После ответственного раскрытия информации 22 августа 2022 года эти четыре уязвимости были исправлены в версии Checkmk 2.1.0p12, выпущенной 15 сентября 2022 года.

Эти находки последовали за обнаружением с начала года многочисленных багов в других решениях для мониторинга, таких как Zabbix и Icinga, которые могли быть использованы для компрометации серверов путем выполнения произвольного кода.

Источник: https://thehackernews.com