Введение

Наши данные по анализу угроз показывают, что тактика телефонно-ориентированных атак (TOAD) становится все более популярной среди мошенников, организующих кампании по распространению вредоносных банковских программ для операционной системы Android. Как сообщает MalwareHunterTeam, недавно был зафиксирован такой инцидент, направленный на клиентов одного из индийских банков.

В ходе одного из наших последних расследований аналитики ThreatFabric обнаружили сеть фишинговых сайтов, нацеленных на итальянских пользователей онлайн-банкинга и стремящихся украсть банковские реквизиты. Дальнейшие исследования выявили связь между этой сетью и банковским Android-трояном под названием «Copybara», который участвует в телефонно-ориентированных атаках. В его последней версии появилась уникальная функция, позволяющая создавать и показывать динамические поддельные формы на лету. С ростом популярности голосовых фишинговых атак (вишинг), в ходе которых преступники убеждают жертв установить вредоносное ПО для Android-банкинга, мы вступаем в новую эру гибридных мошеннических атак. Несмотря на популярность этой техники и явную тенденцию к росту, основанную на обнаруженных кампаниях, вишинг, используемый в качестве тактики распространения вредоносного ПО, в настоящее время не охвачен мобильной матрицей MITRE.

Мошенническая кампания в Италии

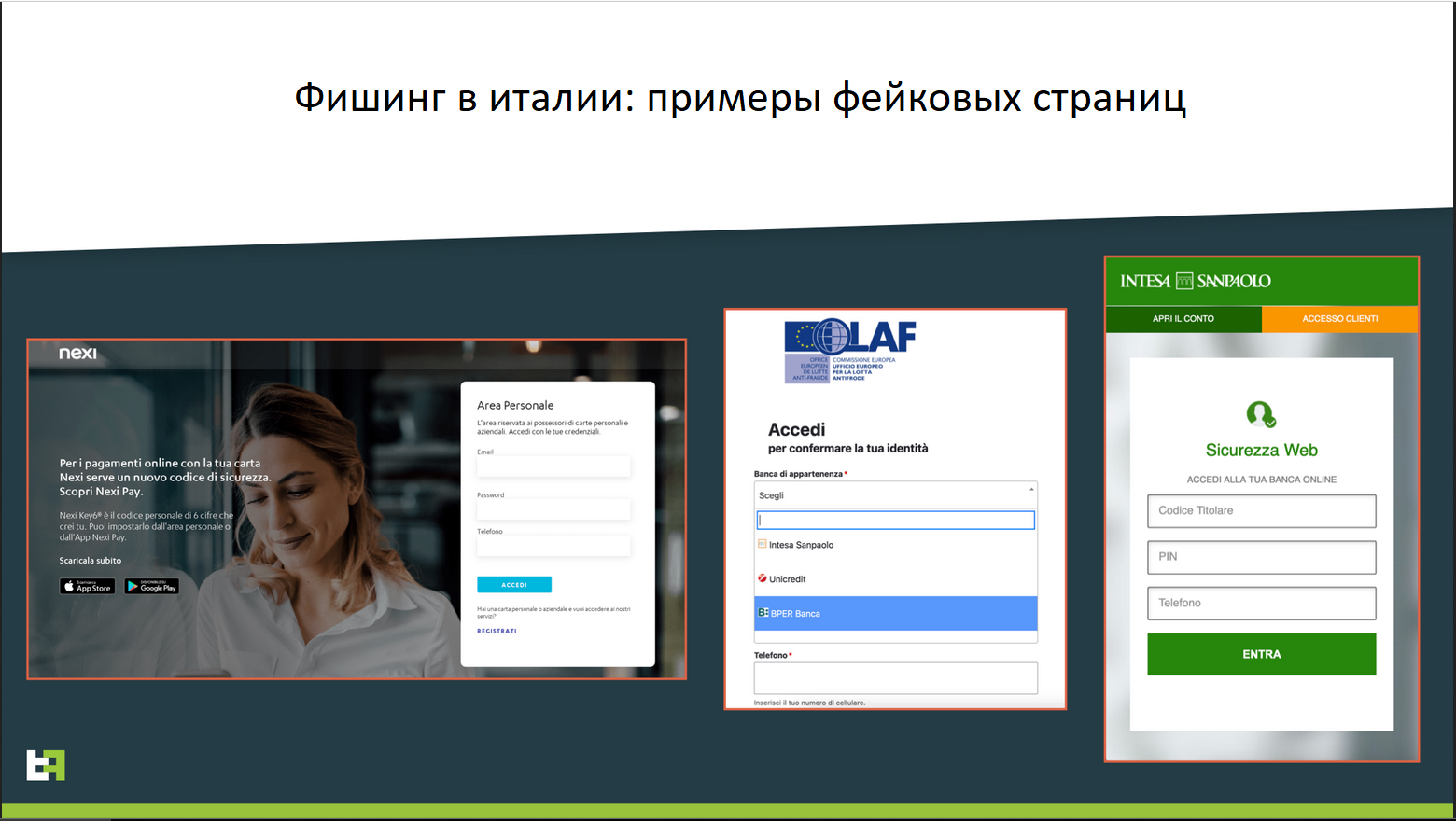

Обнаруженная нашими аналитиками кампания направлена против нескольких итальянских банков и их клиентов. Она включает в себя несколько фишинговых сайтов, выдающих себя за итальянские финансовые сервисы и офисы по борьбе с мошенничеством, как видно на следующих скриншотах:

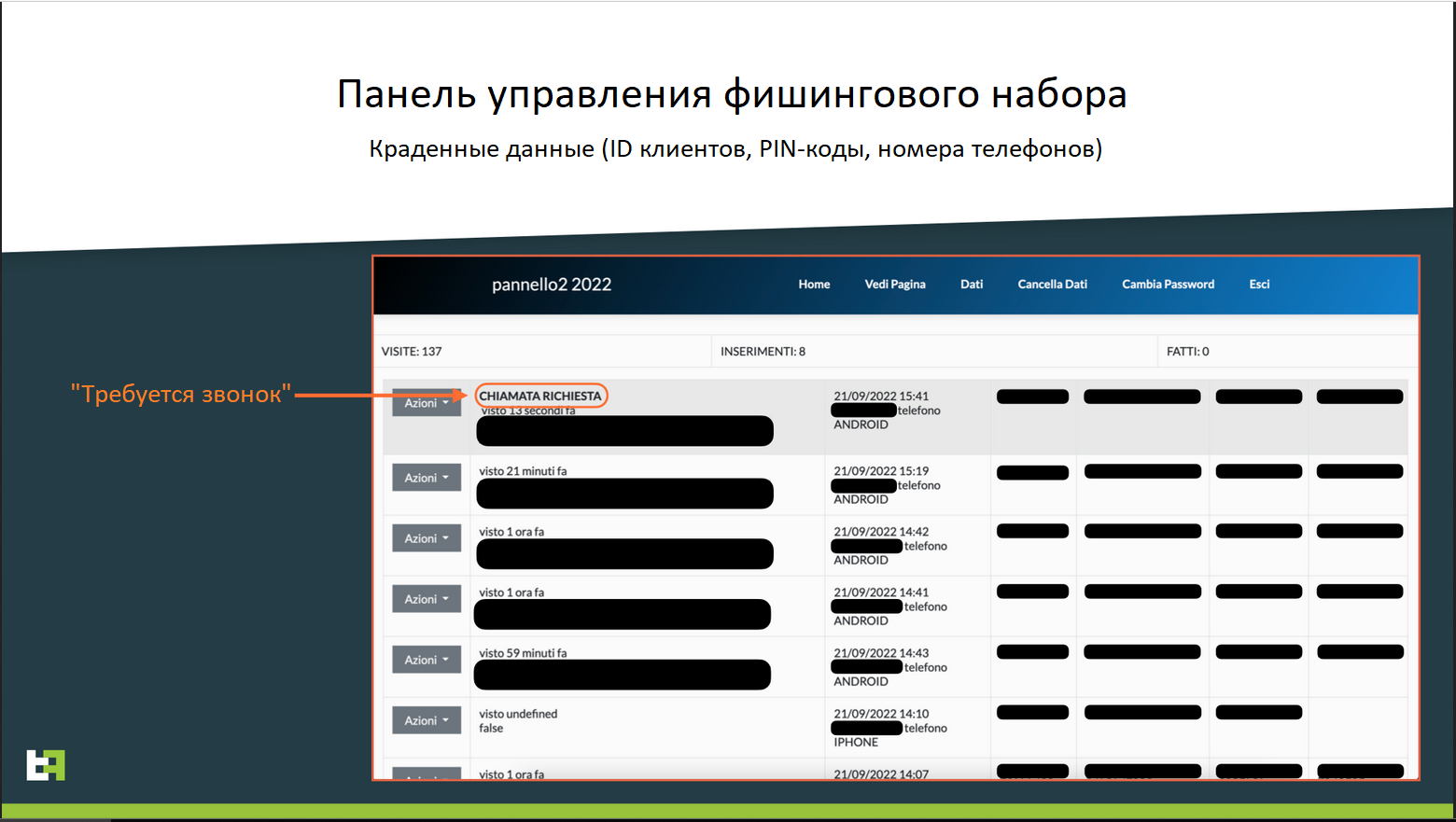

Для поддержки и управления большого количества фишинговых страниц, используемых в этих кампаниях, злоумышленники использовали несколько фишинговых наборов, довольно известных в теневой среде. Такие наборы позволяют легко создать фишинговую страницу, автоматически зарегистрировать фишинговые доменные имена и создать короткую ссылку для использования в атаках. Кроме того, они также предоставляют панель управления, позволяющую поддерживать все созданные сайты и следить за их активностью. Подобная панель также предоставляется в качестве сервиса одной из киберпреступных групп на Darknet-форумах.

Все фишинговые сайты, замеченные в кампании, запрашивают схожий набор персональных данных: номер счета, PIN-код, номер телефона. Наша команда заметила, что в некоторых случаях киберпреступники просят жертв выбрать секретные вопросы и ответы, которые были заданы в процессе регистрации в банке в качестве второго фактора аутентификации. Очевидно, что сбор этих данных может помочь злоумышленникам получить доступ к банковским счетам жертвы.

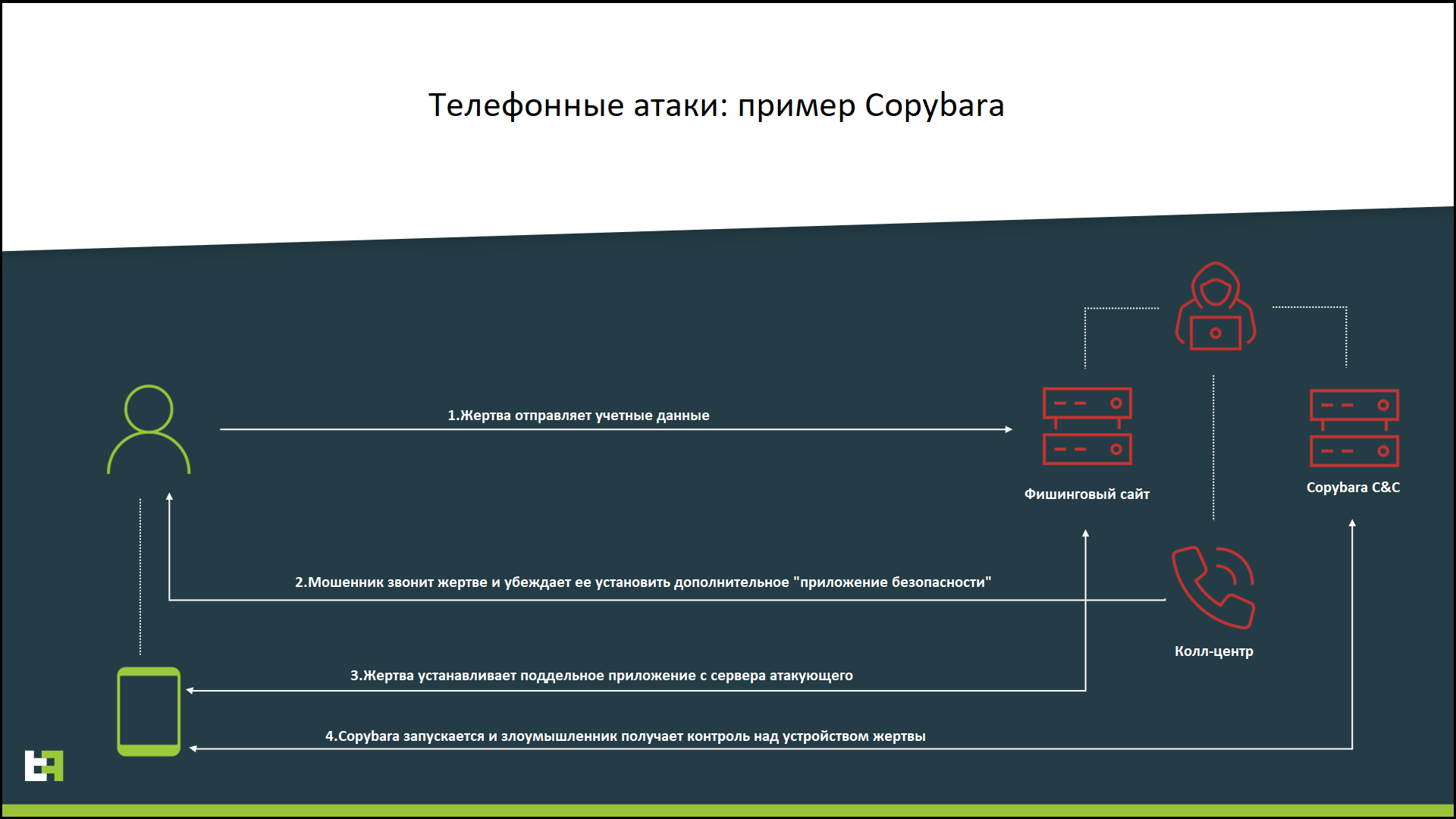

После отправки данных жертва получает уведомление о том, что в ближайшее время с ней свяжется оператор службы поддержки (по ранее собранному номеру телефона). В этот момент происходит следующий этап кампании: установка банковского трояна с помощью телефонного звонка от оператора мошеннического колл-центра. Злоумышленник звонит жертвам и дает инструкции по установке необходимого «приложения безопасности» на устройство.

Телефонные кибератаки предполагают прямое общение между киберпреступниками (например, мошенническим колл-центром) и жертвой. Во время этого звонка жертву убеждают и инструктируют установить дополнительное программное обеспечение на свои устройства, чтобы атакующий мог совершить дальнейшие мошеннические действия. Установленное программное обеспечение может быть легальным инструментом удаленного доступа, который используется киберпреступниками для контроля над устройством жертвы.

Однако в некоторых случаях жертве дается указание загрузить и установить определенное вредоносное программное обеспечение, разработанное или поддерживаемое хакерской группой. Именно так обстоит дело в кампании, обнаруженной аналитиками ThreatFabric, в которой задействованы как фишинговые сайты, так и последующий TOAD с установкой банковского Android-трояна Copybara.

В качестве точки входа для киберпреступников жертву просят установить приложение-загрузчик, которое загружает дальнейшую вредоносную нагрузку. Затем вредонос устанавливается как обновление для загрузчика, заменяя его.

Вредоносное приложение, установленное на устройстве, является трояном для Android, который ThreatFabric отслеживает как «Copybara». Некоторые исследователи также называют это семейство вредоносных программ «BRATA». Однако наша аналитика угроз показывает, что оно не связано с оригинальным «BRATA», о котором сообщалось еще в 2019 году и который был нацелен на бразильских пользователей. Мы раскрыли различия между несколькими различными семействами вредоносов BRATA в нашем блоге.

Наше исследование также раскрывает имя угрозы: Joker. По совпадению, это имя также используется другим семейством Android-вредоносов, которое обычно распространяется через Google Play и специализируется на краже личной информации и мошенничестве с абонентскими услугами. ThreatFabric может подтвердить, что нет никакой связи между этим семейством вредоносных программ и рассматриваемым в этом блоге, распространяемым через TOAD. Чтобы избежать путаницы, мы будем называть это новое семейство вредоносных программ тем именем, которое мы присвоили ему при обнаружении - Copybara.

Copybara: Ctrl+C, Ctrl+V, инновации

Первые образцы Copybara, обнаруженные ThreatFabric, датируются ноябрем 2021 года. Несмотря на то, что другие исследователи называли его BRATA, аналитики ThreatFabric смогли четко определить его как отдельное семейство, несмотря на использование одного и того же фреймворка для разработки. Название «Copybara» было дано нашими аналитиками вредоносного ПО в связи с процессом разработки вредоноса: в коде Copybara много частей, напрямую скопированных и вставленных из других общедоступных модулей. Иногда (как, например, в случае с загрузчиком Copybara) код берется как есть, с незначительными изменениями в переменных.

Однако такой подход не является прямым свидетельством слабости вредоносной программы. Несмотря на беспорядочный код и обилие неактивных секций, злоумышленникам удалось оснастить троян возможностью удаленного доступа, который пытается маскироваться под обновление безопасности, в то время как преступники совершают действия на зараженном устройстве «за шторами». Пока атакующий подключен к зараженному устройству, Copybara показывает фальшивый полупрозрачный оверлей, чтобы скрыть действия киберпреступников.

Это позволяет злоумышленникам оставаться незаметными и не привлекать внимание жертвы при совершении мошеннических действий в банковских приложениях, используя данные, ранее украденные с помощью фишинга. Возможности трояна Copybara работают за счет злоупотребления AccessibilityService: командно-контрольный сервер посылает определенную команду, которую необходимо выполнить, а Copybara обрабатывает его с помощью своего механизма Accessibility. Атакующие могут открывать произвольные приложения, устанавливать дополнительные, выполнять клики и пролистывания, вводить текст в текстовые поля и т.д.

ThreatFabric получает сообщения о том, что атакующие используют способность Copybara удалять пакеты для удаления оригинального банковского приложения, чтобы сузить окно обнаружения атаки.

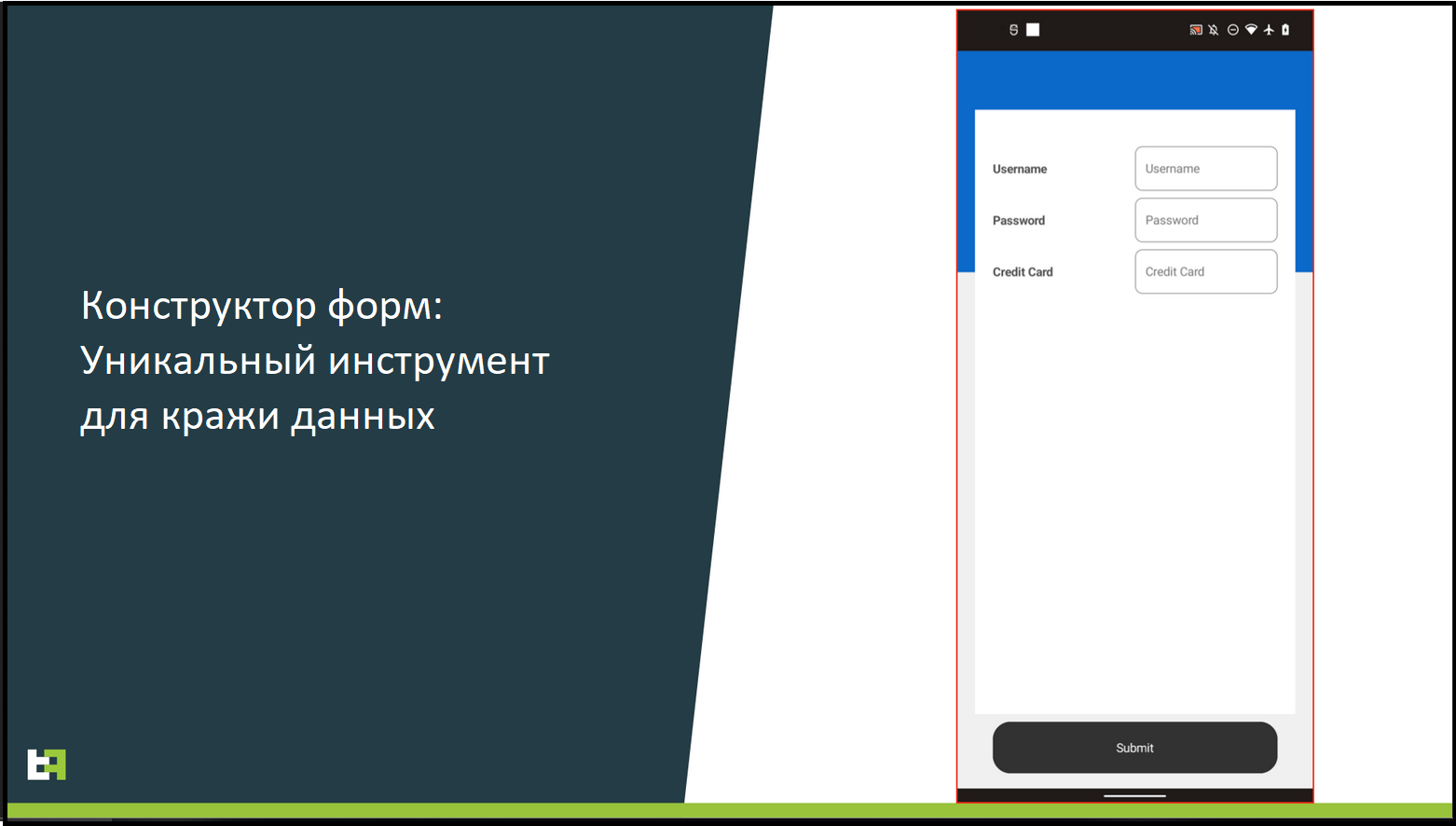

Еще одна уникальная функция, недавно представленная авторами, - возможность динамически создавать поддельные формы ввода и показывать их жертвам. Действующие лица могут задавать произвольные поля ввода, текстовые метки, флажки и собирать еще больше данных от жертв. На данный момент эти формы довольно упрощены, но динамический подход позволяет TA использовать всю мощь Android OS для создания подлинных экранов на лету.

Полный список поддерживаемых команд Copybara представлен ниже:

|

Команда |

Описание |

|

SendMsg_changeloopsizefromadm |

Не используется |

|

Send_OutgoingConnection |

Инициализировать новое удаленное соединение |

|

permclicked* |

Инициировать запрос на получение разрешений |

|

clickondisableenablenoti |

Открыть настройки уведомлений приложения |

|

getdevicecalllogs |

Загрузка контактов устройства на CnC-сервер |

|

SendMsg_SendCallDivert |

Звонок на указанный номер |

|

getdevicegpdata |

Отправка спецификаций устройства |

|

sendfaknotiinfo |

Создать уведомление с указанным заголовком и текстом |

|

wsh_setkeylogapp |

Указание цели для логирования ввода |

|

wsh_LoadKeyLogData |

Загрузить данные журнала ключей на CnC-сервер |

|

SendMsg_ClickAddLockNewF |

Отображение нового оверлея |

|

SendMsg_ClickAddLockNewQRCode |

Отображение нового оверлея |

|

SendMsg_ClickBackButton |

Щелчок по кнопке «Назад» |

|

SendMsg_ClickView |

Щелчок по координатам |

|

SendMsg_ClickSwipe |

Пролистывание по координатам |

|

SendMsg_OpenApp |

Запуск указанного приложения |

|

SendMsg_SendTextToView |

Ввод указанного текста |

|

SendMsg_SendTextToViewFromKey |

Ввод указанного текста |

|

SendMsg_RefreshData |

Очистить уведомления |

|

SendMsg_ClickHomeButton |

Щелчок по кнопке «Домой» |

|

SendMsg_ClickRemoveLock |

Закрыть оверлей |

|

SendMsg_DisconnectFromB4J |

Закрыть удаленное соединение |

|

SendMsg_OpenRecentApps |

Открыть список недавних приложений |

|

SendMsg_formatdevice |

Форматирование устройства |

|

SendMsg_sendmesc |

Отправить снимок экрана на CnC-сервер |

|

SendMsg_closescreenshot |

Остановить трансляцию экрана |

|

SendMsg_ClickAddLock |

Отображение оверлея |

|

SendMsg_StartScrl |

Выполнить прокрутку |

|

SendMsg_Uninstallapp |

Удалить указанное приложение |

|

SendMsg_UninstallThisapp |

Удалить трояна |

|

SendMsg_DeleteApp |

Удалить приложение из списка заблокированных |

|

SendMsg_Blockapp |

Добавить приложение в список заблокированных |

|

SendMsg_DialNumber |

Звонок на указанный номер |

|

buildtheform |

Динамическое построение формы |

|

SendMsg_USSDKeys |

Открыть активность для USSD-запроса |

|

wsh_sendsmsmessages |

Отправка SMS-сообщений |

|

SendMsg_SendSMSToNumber |

Отправка SMS на указанный номер |

|

wsh_WakeupPhone |

«Разбудить» устройство путем отправки нажатий |

|

downinstappp |

Загрузка и установка указанного приложения |

Не только «Copybara»

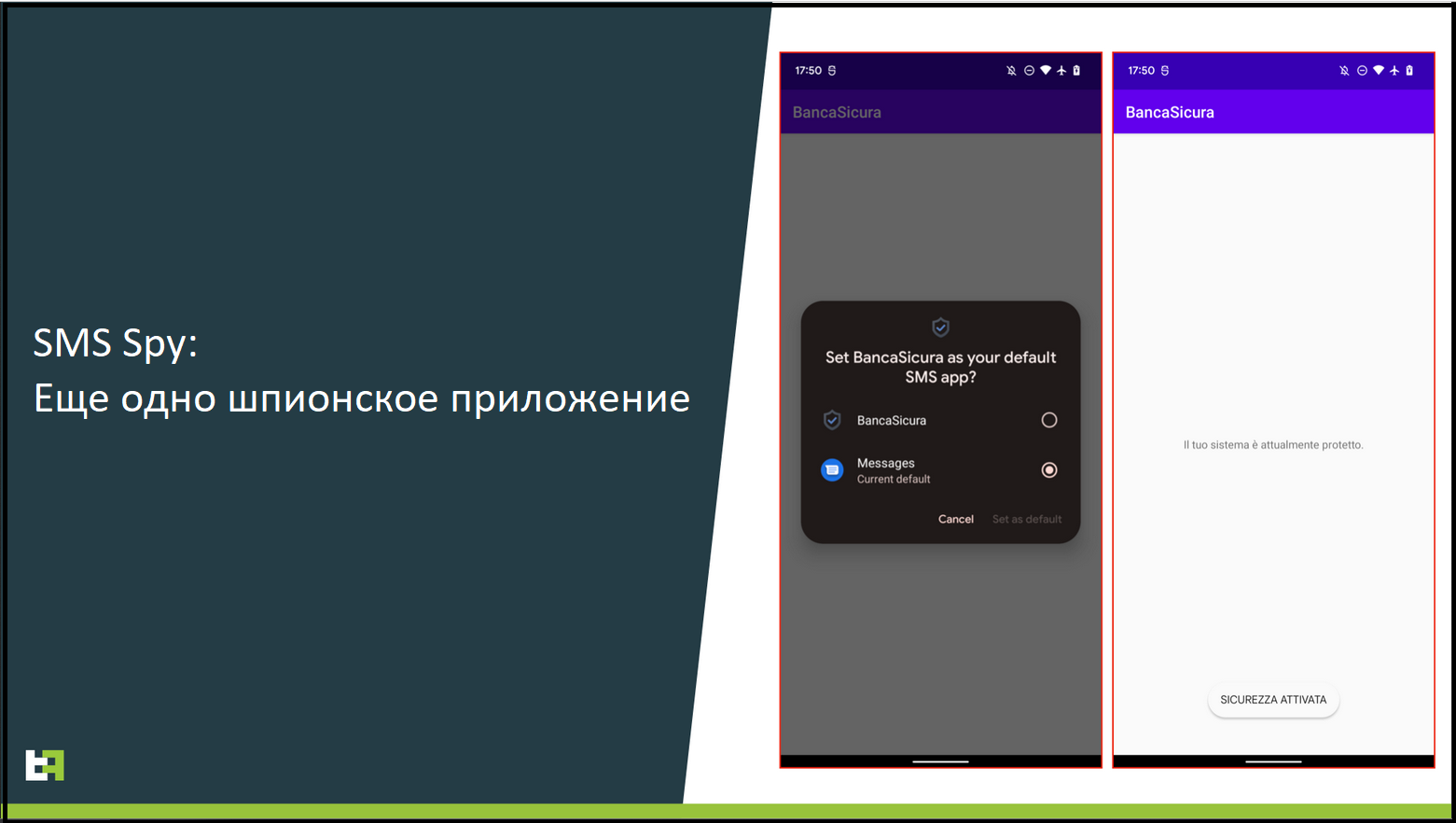

Дальнейшее изучение инфраструктуры, используемой хакерской группой, выявило некоторые интересные связи с другими троянами. В одной из кампаний использовался троян для кражи SMS. Эта вредоносная программа довольно проста, позволяя агентам получить контроль над входящими сообщениями: все входящие SMS-сообщения загружаются на сервер атакующих, что позволяет осуществлять так называемое мошенничество с «регистрацией нового устройства» и входить в системы через другой канал (например, веб), а также перехватывать все одноразовые пароли, отправленные банком для подтверждения входа и дальнейших транзакций.

Заключение

Случаи телефонно-ориентированной доставки атак (TOAD) становятся тенденцией в современном ландшафте мобильных угроз. Персональный подход, подкрепленный методами социальной инженерии, позволяет злоумышленникам обмануть ничего не подозревающих жертв и с высокой вероятностью успеха добиться установки своих троянов. Более того, большинство атак включают установку некоторых легитимных инструментов удаленного доступа, которые не обнаруживаются антивирусными системами.

Мы считаем, что к таким сложным случаям, связанным с взаимодействием атакующего и жертвы, нельзя подходить обычным, традиционным способом. Поведенческая аналитика на основе мощной разведки угроз - это способ справиться с такой мошеннической деятельностью, поскольку она предоставляет дополнительные индикаторы для обнаружения подозрительной активности.

Пакет решений по борьбе с мошенничеством

Пакет ThreatFabric Fraud Risk Suite обеспечивает безопасное и беспрепятственное взаимодействие с клиентами в Интернете, объединяя ведущие в отрасли данные о мобильных угрозах, поведенческую аналитику, расширенный анализ устройств и более 10 000 адаптивных индикаторов мошенничества. Это обеспечит вам и вашим клиентам душевное спокойствие в эпоху постоянно развивающихся кибератак.

Приложение

Образцы CopybaraDropper

|

Приложение |

Имя пакета |

SHA-256 |

|

iSecurity |

com.app.applaunch20 |

4d9af2be2c55cf306391b10cc1c893f00205e5590c0f5b59e20e2d0b994cffdc |

|

iSecurity |

com.app.applaunch |

70842ada0a36eb9448797c4168bd46ac6d523cfccf6e53f79f8e40f2d5c1a257 |

Образцы Copybara

|

Приложение |

Имя пакета |

SHA-256 |

|

BNL Token |

com.apk.bnl.token |

30b40d95bdd149ba5636de91b80aa60421d1d148032d65f9a8d4f36ef0e0de55 |

|

Banca Sicura |

com.com.gruppoisp.app |

7cc62bd300b83dab0d12045bb8a0f82bf80ac4c8885922f7156f1766b4cc5c7a |

Источник: https://www.threatfabric.com