Агентства кибербезопасности и разведки США опубликовали совместное предупреждение об атаках, совершаемых киберпреступной группировкой, известной как «Daixin Team», направленных в первую очередь на отрасль здравоохранения.

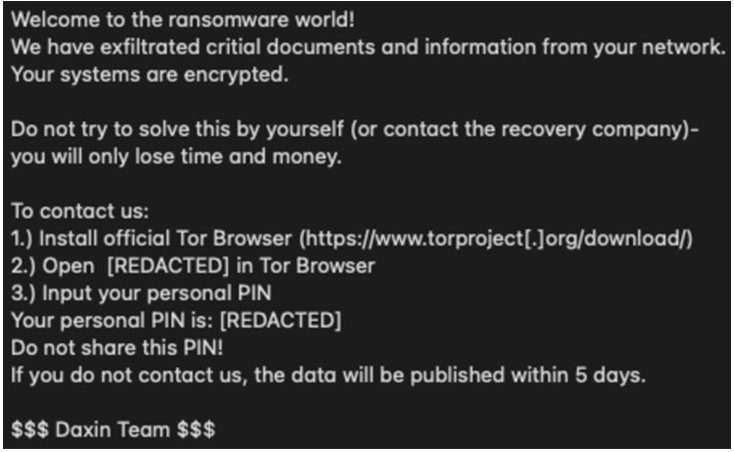

«Daixin Team - это группа, занимающаяся вымогательством и кражей данных, которая атакует предприятия здравоохранения с помощью шифровальщиков, по крайней мере, с июня 2022 года» - заявили агентства.

Предупреждение было опубликовано в пятницу Федеральным бюро расследований (ФБР), Агентством кибербезопасности и защиты инфраструктуры (CISA) и Министерством здравоохранения и социальных служб (HHS).

За последние четыре месяца группа была связана с многочисленными инцидентами с использованием шифровальщиков в секторе здравоохранения и общественного здоровья, шифруя серверы, связанные с электронными медицинскими записями, диагностикой, визуализацией и интранет-сервисами.

Также сообщается, что группировка похищает персональные и медицинские данные пациентов в рамках схемы двойного вымогательства для получения выкупа от жертв.

Одна из таких атак была направлена на медицинский центр OakBend 1 сентября 2022 года. Преступники утверждали, что похитили около 3,5 Гб данных, включая более миллиона записей с информацией о пациентах и сотрудниках.

По данным DataBreaches.net, Daixin Team также опубликовала на своем сайте утечки данных образец, содержащий 2 000 записей о пациентах, которые включали имена, пол, даты рождения, номера социального страхования, адреса и другие детали врачебного приема.

11 октября 2022 года компания уведомила своих клиентов об электронных письмах, отправленных «третьими лицами» в связи с кибератакой, заявив, что напрямую информирует пострадавших пациентов, а также предлагает бесплатные услуги кредитного мониторинга в течение 18 месяцев.

Согласно новому предупреждению, первоначальный доступ к целевым сетям осуществляется с помощью серверов виртуальных частных сетей (VPN), часто с использованием непропатченных уязвимостей в системе безопасности и скомпрометированных учетных данных, полученных через фишинговые электронные письма.

Закрепившись в сети, Daixin Team продвигалась используя протоколы RDP и SSH, а затем получала повышенные привилегии с помощью перебора учетных данных.

«Злоумышленники использовали привилегированные учетные записи для получения доступа к VMware vCenter Server и сброса паролей учетных записей для серверов ESXi в среде» - говорится в сообщении правительства США. «Затем злоумышленники использовали SSH для подключения к доступным серверам ESXi и развертывали на них шифровальщика».

Более того, шифровальщик команды Daixin основан на другом штамме под названием Babuk, который был замечен в сентябре 2021 года и использовался в качестве основы для ряда семейств вредоносных программ, шифрующих файлы, таких как Rook, Night Sky, Pandora, и Cheerscrypt..

В качестве мер защиты организациям рекомендуется применять последние обновления программного обеспечения, применять многофакторную аутентификацию, осуществлять сегментацию сети и периодически создавать резервные копии в автономном режиме.

Источник: https://thehackernews.com

Иллюстрация: Freepik