Введение

Социальная инженерия является основным компонентом подавляющего большинства современных кибератак. Независимо от того, какую цель преследует злоумышленник - совершить мошенничество, собрать учетные данные или установить вредоносное ПО, - в какой-то момент человек должен быть вынужден совершить какое-либо действие в интересах атакующего. Этот факт лежит в основе модели безопасности, ориентированной на людей, разработанной компанией Proofpoint. Эта идея произвела революцию в том, как ведущие мировые компании рассматривают угрозы и защищают свои организации. Это центральная движущая сила программ повышения осведомленности в вопросах безопасности, которые обучают конечных пользователей лучше распознавать попытки использовать их для содействия вредоносной деятельности.

Несмотря на все усилия защитников, киберпреступники продолжают атаковать компании, нанося ущерб на миллиарды долларов в год. Мы втянуты в постоянную борьбу с хакерами, характер которой меняется с течением времени. По мере внедрения новых защитных средств, хитрые и технически одаренные злоумышленники ищут новые способы их преодоления. Лица, принимающие решения в области безопасности, уделяют первоочередное внимание укреплению защиты физической и облачной инфраструктуры, что привело к тому, что человек стал самой простой и надежной точкой входа при атаке. В результате продолжается разработка широкого спектра контента и техник для эксплуатации человеческого поведения и интересов.

Наиболее эффективные методы используют естественные человеческие наклонности и инстинкты, которые вызывают тревогу и ощущение, что «что-то не так». Часто это означает представление предполагаемой жертве контента, с которым она уже знакома или с которым она регулярно взаимодействует в своей повседневной работе: счета, квитанции, документы и электронные таблицы. Содержание выглядит обыденным и поэтому не вызывает тревоги. Атакующий может выдавать себя за надежного партнера или авторитетную фигуру, например, руководителя компании.

Общественные интересы также часто эксплуатируются: в начале пандемии COVID-19 существовало коллективное желание получить информацию об обновленных рекомендациях по здравоохранению, политике компаний, региональных мандатах и разработке вакцин. Из-за универсальной значимости этой темы злоумышленники разного уровня компетенции переориентировались на использование контента, связанного с COVID-19.

В конечном счете, успешные методы будут и дальше применяться и совершенствоваться. То, что оказалось неэффективным - будет отброшено. В результате в течение года мы наблюдаем, что атакующие постоянно пробуют новые методы и контент, одновременно совершенствуя те, которые уже надежно зарабатывают «клики».

Эти изменения совпадают со способностью предполагаемых жертв распознавать попытки атак. По мере того как пользователи становятся лучше обучены и станут более осведомленными, хакеры будут вынуждены перестраиваться. В 2021 году команда Proofpoint Threat Research отметила, что контент социальной инженерии часто соответствует ключевым ошибочным предположениям, которых продолжают придерживаться конечные пользователи:

- Предположение, что мошенники не будут тратить время на установление взаимопонимания перед осуществлением атаки, например, путем проведения регулярных бесед.

- Мнение, что легальные сервисы, предоставляемые такими авторитетными технологическими компаниями, как Google и Microsoft, безопасны для использования.

- Связь киберугроз только с компьютером, а не с прочими технологиями, такими как телефон.

- Уверенность в том, что атакующие не знают содержание переписки с коллегами и что эти длительно существующие разговоры безопасны.

- Предположение, что злоумышленники не будут использовать своевременный, актуальный, социально значимый контент, чтобы вызвать интерес или использовать эмоциональные отклики жертвы.

В данном отчете представлены доказательства того, как в 2021 году неоднократно опровергались эти предположения при эксплуатации человеческого фактора в кибератаках.

Ключевые выводы

- Мошенники могут входить в доверие к предполагаемым жертвам путем продолжительных бесед.

- Злоумышленники расширяют применение эффективных тактик, таких как использование сервисов известных компаний.

- Атакующие используют смежные технологии, такие как телефонные звонки, в своей цепочке атак.

- Злоумышленники знают и применяют существующие цепочки переписки между коллегами.

- Хакеры регулярно используют актуальные, своевременные и социально значимые темы.

Злоумышленник не станет с вами общаться длительное время?

Важный компонент привлечения людей к взаимодействию с вредоносным контентом - заставить их доверять источнику. Эффективная социальная инженерия заключается в том, чтобы вызвать у пользователя чувства, которые побуждают его к взаимодействию с контентом. Что-то срочно нужно сделать, кто-то заслуживает доверия, кто-то может помочь. Отправляя обычные электронные письма с целью вызвать у пользователя ложное чувство безопасности, атакующие закладывают основу для более легкого злоупотребления личными отношениями в будущем.

Исследователи Proofpoint наблюдали, как несколько типов хакеров отправляют простые письма, чтобы завязать разговор.

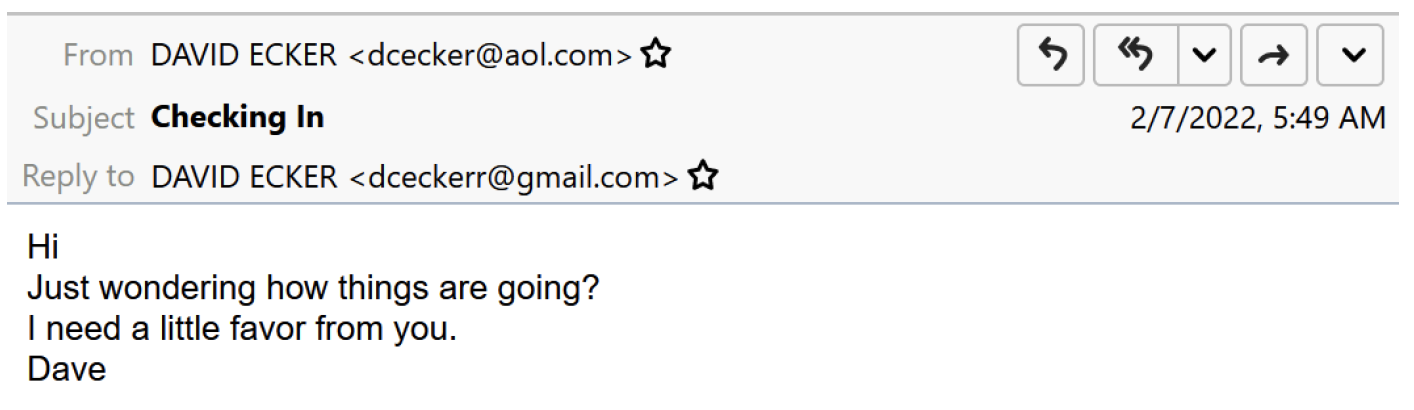

«Заманивания» и «постановки задач» при атаках с компрометацией деловой переписки (Business Email Compromise, BEC) обычно начинают с доброжелательного разговора или задают вопрос, чтобы заставить получателя вступить в переписку. Начало атаки BEC обычно представляет собой шлюз для входа в сознание цели - если жертва ответит, ее могут перевести на другую «схему», например, мошенничество с подарочными картами, переводами или счетами. Proofpoint автоматически выявляет и блокирует около 80 000 тематических писем с мошенническими «поручениями» каждый месяц.

Рис. 1: «Фишинговое письмо с «поручением».

Злоумышленник пытается заставить получателя вступить с ним в контакт и после установления связи отправляет последующие запросы - например, о переводе денег - в последующих письмах. Результат может стоить частным лицам и организациям тысячи долларов.

Исследователи Proofpoint также заметили, что киберпреступники, распространяющие вредоносное ПО, начинают свое взаимодействие с жертвами с доброжелательных бесед. Например, небольшая хакерская группа TA576 использует приманки на налоговую тематику, специально нацеленные на бухгалтерские и финансовые организации, и рассылает по электронной почте просьбы о помощи в подготовке налогов. В кампаниях, наблюдавшихся в 2021 году, электронные письма якобы приходили от «Джона Стивенса» и его жены.

Рис. 2: «Джон Стивенс» просит помощи в подготовке выплаты налогов».

Если получатель отвечает, он получает последующее письмо с URL-адресом, содержащим ссылку на документ, в котором используются макросы для загрузки загрузчика, устанавливающего троян удаленного доступа NetWire.

В 2021 году шифровальщики также использовали этот метод для взаимодействия с сотрудниками крупных организаций, пытаясь заставить их установить вредонос на свои рабочие компьютеры и получить часть выкупа. Компания Proofpoint наблюдала, как группировка DEMONWARE использовала этот метод летом 2021 года.

Рис. 3: Запрос на сотрудничество от шифровальщика DEMONWARE.

Атакующий отправлял электронное письмо получателям и просил их включить RDP и/или сотрудничать напрямую для запуска атаки вымогателей. Инсайдеру предлагалось 40% выкупа в биткоинах. Письмо не содержало вредоносных артефактов и вместо этого направляло получателей на отдельную электронную почту и чат Telegram для дальнейшего общения.

Связанные с правительствами хакерские группы тоже все чаще используют обычное общение для развития отношений, чтобы заложить основу для будущих атак.

- Кампании предположительно связанной с Ираном группы TA453 часто использовали доброжелательные разговоры, направленные на установление отношений, чтобы в конечном итоге выпросить у цели информацию, в частности, учетные данные для входа в систему с целью извлечения информации из почтового ящика. Иногда атакующий пытался убедить цель сообщить номер своего мобильного телефона для общения вне электронной почты или свой личный почтовый адрес.

- В начале 2021 года группировка TA406 начала почти еженедельные кампании, в которых затрагивались такие темы, как безопасность ядерного оружия, президент США Джо Байден, внешняя политика Кореи и другие политические темы. TA406 ассоциируется с Корейской Народно-Демократической Республикой (КНДР). Группа пыталась получить учетные данные, такие как логины Microsoft или другие корпоративные учетные данные, от тех, на кого были направлены рассылки. В некоторых случаях электронные письма были легальными по своему характеру, такие сообщения могли быть попыткой злоумышленника вступить в контакт с жертвами перед отправкой им вредоносной ссылки или вложения.

- Русскоязычная группировка TA499 в начале 2021 года начала рассылать безобидные на первый взгляд электронные письма, направленные на установление отношений и пытающиеся получить информацию от высокопоставленных лиц. В письмах предпринимались попытки склонить получателей к дальнейшему контакту посредством телефонных звонков или видеоконференций, вероятно, с целью создания политизированного контента.

Контент, использующий легитимные сервисы, безопасен?

Пользователи могут быть более склонны взаимодействовать с контентом, если он исходит из источника, который они узнают и которому доверяют. Однако атакующие регулярно злоупотребляют легальными сервисами, такими как облачные хранилища и сети распространения контента, для размещения и распространения вредоносных программ, а также порталов для сбора учетных данных. В целом, URL-адреса, связанные с Google, были наиболее часто используемыми в 2021 году на основе данных продукта Targeted Attack Protection (TAP) компании Proofpoint.

Рис. 4: Угрозы на основе URL-адресов во всех сообщениях, проанализированных с помощью TAP.

Несмотря на это, при анализе ссылок, на которые на самом деле переходили жертвы, связанные с Microsoft вредоносные URL заработали более чем вдвое больше кликов, чем размещенные на Google. Это может помочь объяснить, почему анализ на уровне кампаний показывает, что OneDrive является наиболее часто используемым сервисом среди ведущих киберпреступников, за которым следуют Google Drive, Dropbox, Discord, Firebase и SendGrid.

Рис. 5: Кампании, использующие легальные сервисы в 2021 году.

Примечательно, что в 2021 году хакеры постоянно использовали платформу разработки приложений Firebase от Google в кампаниях в январе и феврале, однако в течение остальной части года она практически исчезла из выявленных кампаний. Большинство этих кампаний были связаны с фишингом учетных данных. Это был единственный легальный сервис, который использовался чаще, чем OneDrive в январе и феврале.

Пути атак с использованием удаленных сервисов различны, но обычно Proofpoint наблюдает сообщения с вредоносными URL непосредственно в теле сообщения или встроенными во вложение, например, PDF.

Например, злоумышленник TA2541 часто отправляет электронные письма с URL-адресами Google Drive, которые ведут к обфусцированному файлу Visual Basic Script (VBS). При выполнении PowerShell извлекает исполняемый файл из текстового файла, размещенного на различных платформах, таких как Pastetext, Sharetext и GitHub. Атакующий запускает PowerShell в различных процессах Windows и запрашивает Windows Management Instrumentation (WMI) для продуктов безопасности, таких как антивирусное программное обеспечение или файрволы, и пытается отключить встроенные средства защиты, собирает системную информацию перед загрузкой трояна на хост.

Рис. 6: Фишинговыя приманка от TA2541.

Хакеры могут предпочитать распространять вредоносного ПО через легитимные сервисы из-за вероятности обойти средства защиты в электронной почте по сравнению с вредоносными документами. Защита от угроз, размещенных на легитимных сервисах, остается сложным процессом, поскольку для этого, скорее всего, потребуется внедрение надежного стека выявления вредоносной активности или блокировка сервисов, которые могут быть важны для бизнеса.

Злоумышленники не пользуются телефонами?

Нередко люди думают, что угрозы, связанные с электронной почтой, «живут» только в компьютерах. Но в 2021 году исследователи Proofpoint выявили рост числа атак, использующих мощную экосистему колл-центров. Эти угрозы уникальны тем, что требуют взаимодействия с человеком. Сами электронные письма не содержат вредоносных ссылок или вложений, и люди должны активно звонить по поддельному номеру службы поддержки клиентов в электронном письме, чтобы самостоятельно вступить в контакт с мошенниками.

Ежедневно компания Proofpoint выявляет более 250 000 подобных угроз.

Компания Proofpoint регулярно наблюдает два типа атак с применением колл-центров. Первый использует бесплатное, легальное программное обеспечение удаленного управления для кражи денег. Второй использует вредоносное ПО, замаскированное под документ, для компрометации компьютера, что может привести к появлению последующих вредоносных программ. Второй тип атаки часто ассоциируется с вредоносным ПО BazaLoader и часто называется BazaCall. Оба типа атак компания Proofpoint считает телефонно-ориентированным вектором кибератак (TOAD).

Приманки и темы, которые рассылают атакующие, могут быть самыми разными: от явно мошеннических до использования легально выглядящих брендов и документов.

Например, наш исследователь выявил финансово мотивированную TOAD-угрозу, маскирующуюся под счет PayPal от американского производителя оружия.

Рис. 7: TOAD-приманка, имитирующая PayPal.

Жертвы таких угроз могут потерять десятки тысяч долларов. В одном случае Proofpoint известно, что жертва потеряла почти 50 000 долларов в результате атаки мошенника, выдававшего себя за представителя Norton LifeLock.

Ответы на давно идущую электронную переписку безопасны?

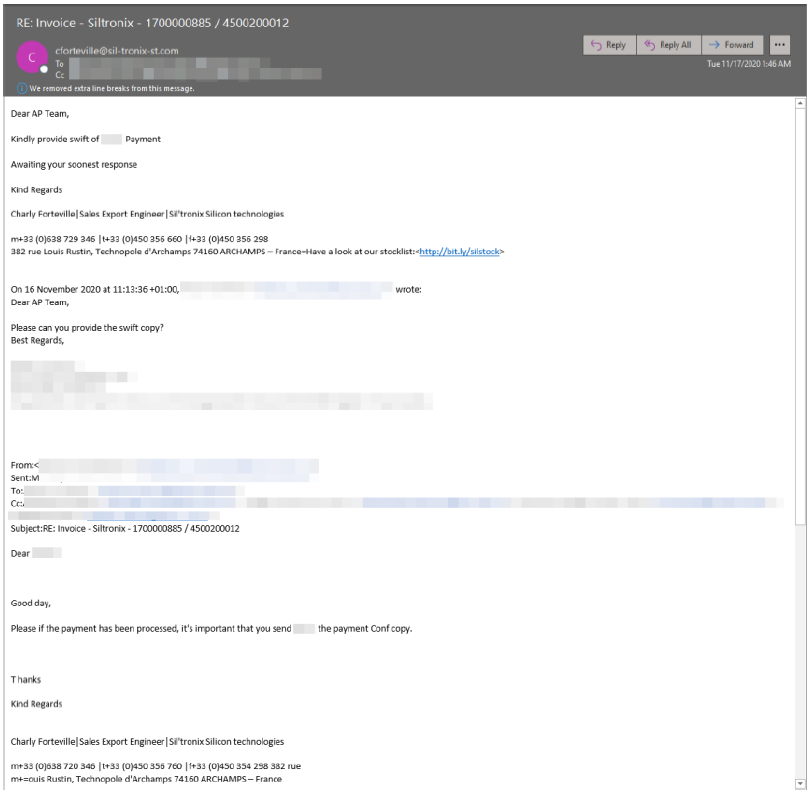

Перехват потоков, или перехват разговоров, - это метод, при котором злоумышленники отвечают на длительно существующую переписку по электронной почте вредоносным вложением, URL-адресом или просьбой выполнить какое-либо действие. атакующий, использующий этот метод, использует доверие человека к существующему разговору. Как правило, получатель ожидает ответа от отправителя и поэтому более склонен к взаимодействию с вложенным содержимым.

Чтобы успешно перехватить переписку, атакующему необходимо получить доступ к почтовым ящикам легитимных пользователей. Такой доступ может быть получен различными способами, включая фишинг, атаки вредоносных программ, утечки учетных данных, доступные на хакерских форумах, или перебором паролей. Хакеры также могут захватывать целые серверы электронной почты или почтовые ящики и автоматически отправлять ответы из контролируемых ими ботнетов.

В 2021 году компания Proofpoint наблюдала более 500 кампаний, использующих перехват переписки, связанных с 16 различными семействами вредоносных программ. Крупные хакерские группы, включая TA571, TA577, TA575 и TA542, регулярно используют перехват переписки в своих кампаниях. В большинстве случаев, особенно в случае с угрозами, распространяющими Qbot, Emotet, IcedID и Ursnif, механизм перехвата автоматизирован, когда с зараженных узлов похищаются почтовые разговоры, а ответы на сообщения отправляются автоматически.

Рис. 8: Кампании вредоносного ПО, использующие перехват переписки в 2021 году.

Согласно данным Proofpoint, злоумышленники, распространяющие большое количество банковских троянов, чаще других используют методы перехвата переписки - в частности, хакеры, распространяющие Qbot и Ursnif. Многие атаки троянов IcedID, Qbot или Dridex, были связаны с последующими заражениями шифровальщиками.

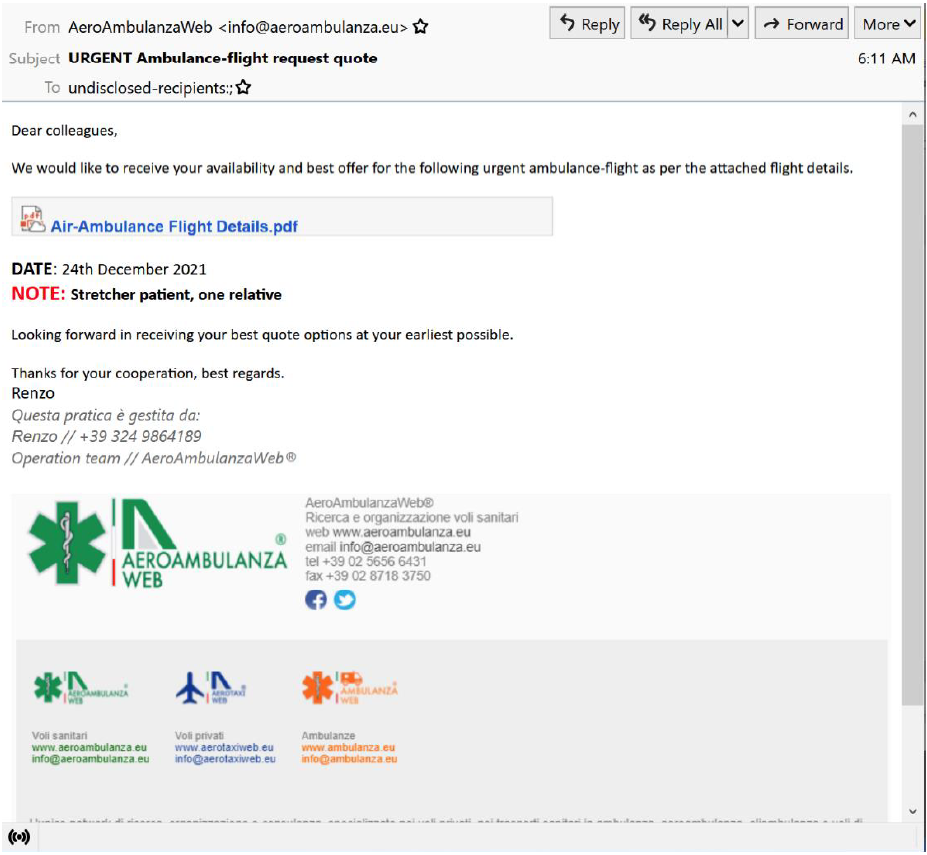

Обычно сообщения электронной почты выглядят легитимными, а поскольку атака является ответом на известную жертве тему, а история сообщений будет прикреплена. Например, злоумышленник TA575 отвечает на существующую тему, якобы предоставляя платежные реквизиты для Административного управления судов штата Иллинойс (AOIC). Сообщение содержит ссылку OneDrive на тело вредоносной программы.

Рис. 9: Перехват переписки злоумышленником TA575.

URL-адрес ведет на документ Microsoft Word с макросами VBA, имитирующий AOIC. Если макрос активирован, он загружает и выполняет вредоноса Dridex.

Рис. 10: Фишинг от группировки TA575.

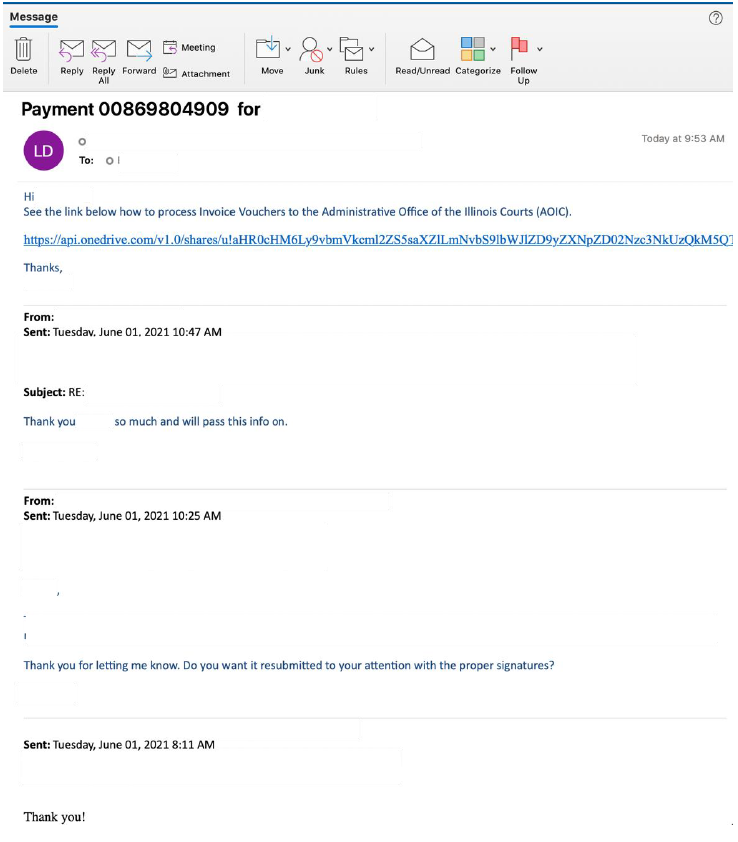

Угрозы, связанные с компрометацией деловой электронной почты, также используют перехват переписки, в основном с помощью приманок, связанных со счетами и платежами. Хотя они не действуют в таких масштабах, как банковские трояны, которые автоматизировали этот процесс, практический подход к созданию индивидуального ответа позволяет достичь степени персонализации, которая, возможно, даже более привлекательна для цели атаки.

Рис. 11: Злоумышленник запрашивает платеж в переписке.

Как и большинство успешных методов социальной инженерии, эта тактика опирается на доверие пользователей к подлинности электронного письма - в данном случае, к тому, что оно пришло из известного легального источника. Автоматизированные процессы используют "RE:" и "FW:" в темах украденных писем, а затем вставляют в разговор свое собственное, обычно не связанное с темой, содержание. Хакеры, использующие захват переписки, часто отвечают на определенные аспекты обсуждения, увеличивая вероятность того, что получатель идентифицирует активность как легальную. Это возвращает нас к нашему первому ключевому предположению: атакующие будут вести углубленные разговоры, если они думают, что это принесет финансовую выгоду.

Злоумышленники используют только контент, связанный с бизнесом?

Каждый год угрозы используют текущие события, новости и популярную культуру, используя темы, совпадающие с интересами масс, чтобы заставить людей кликнуть на вредоносный контент.

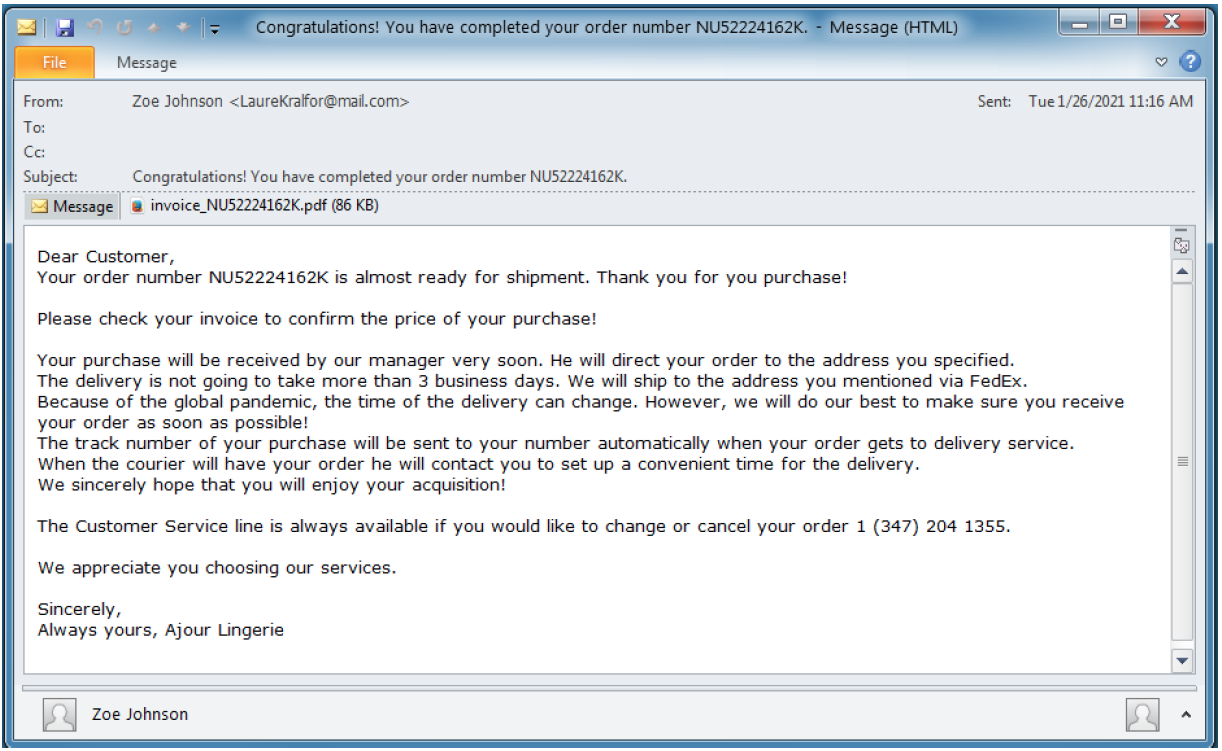

В январе 2021 года исследователи Proofpoint заметили несколько кампаний BazaLoader, использующих темы, связанные с днем святого Валентина, такие как покупка цветов и нижнего белья.

Рис. 12: Тематическая приманка от BazaLoader.

В 2021 году BazaLoader начал использовать цепочки заражения, которые требовали большого взаимодействия с человеком, например, посещения контролируемых хакерами веб-сайтов для загрузки вредоносного ПО или даже звонка непосредственно мошенникам, чтобы получить помощь в случае ошибочной покупки.

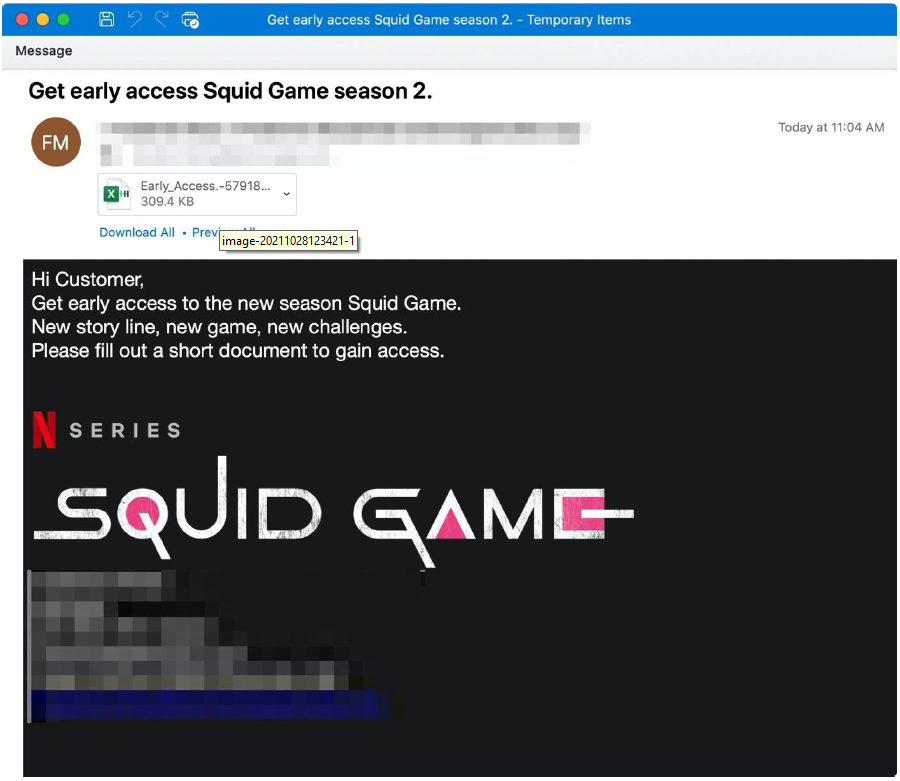

В 2021 году распространители вредоносного ПО Dridex также использовали приманки на тему поп-культуры, пытаясь извлечь выгоду из популярности нашумевшего хита Netflix «Игра в кальмара». В октябре 2021 года компания Proofpoint выявила крупного киберпреступника TA575, распространяющего банковский троян Dridex с использованием тематики сериала среди пользователей в США. Злоумышленник выдавал себя за организации, связанные с мировым феноменом Netflix, используя электронные письма, завлекающие цели получить ранний доступ к новому сезону Squid Game или принять участие в кастинге телешоу.

Рис. 13: Приманка по сериалу «Игра в кальмара».

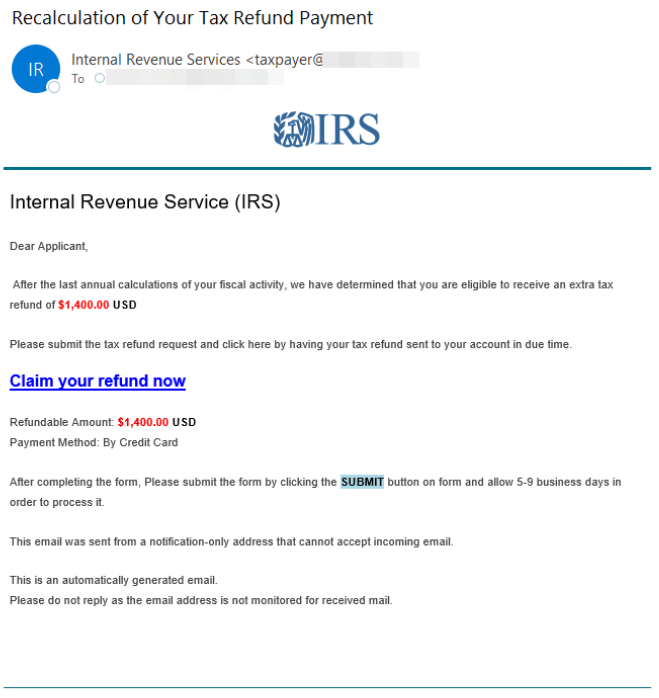

Налоговая тематика – еще одна излюбленная тема киберпреступников.

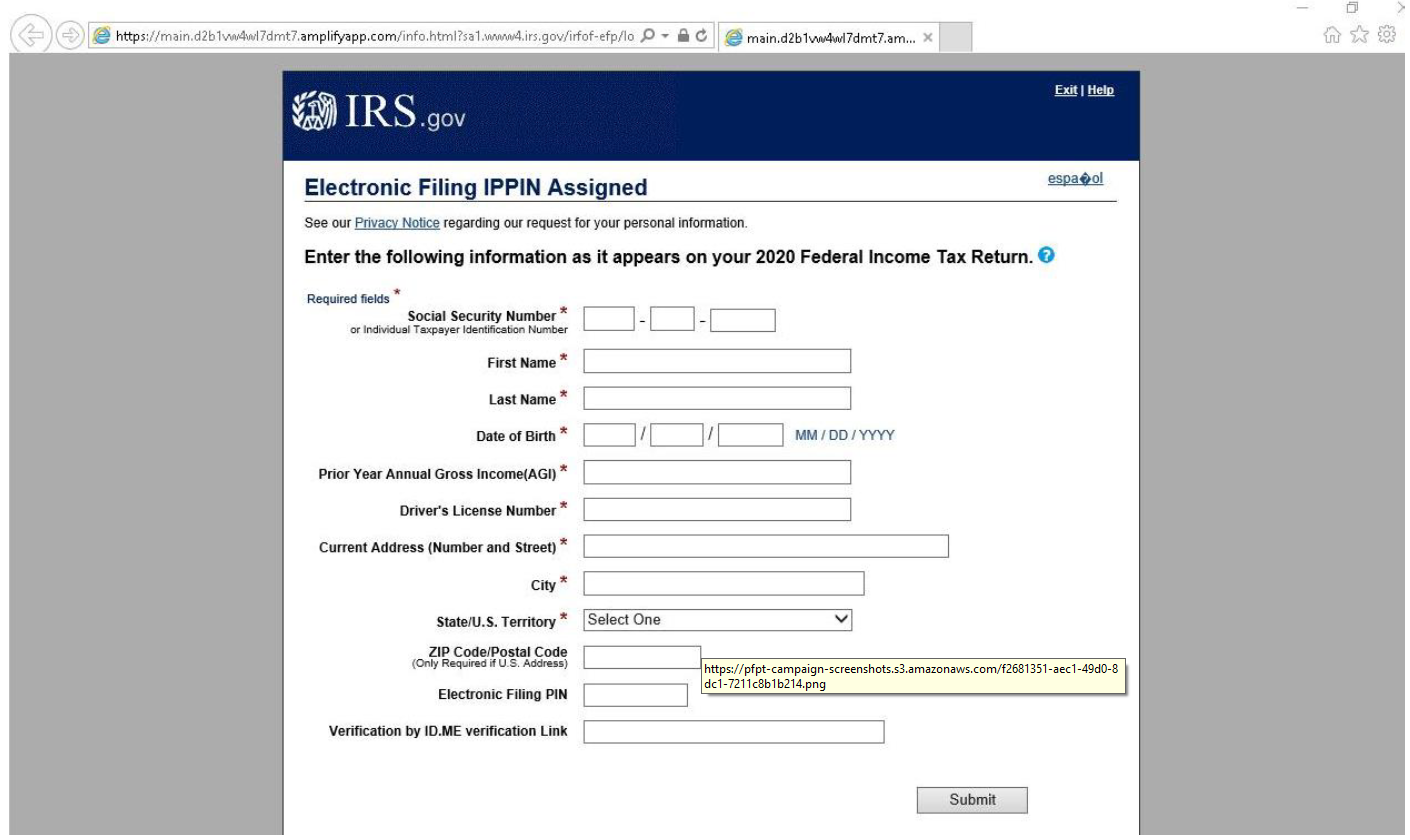

Одна из самых убедительных мошеннических кампаний, посвященных Налоговому управлению (IRS), использовала идею о том, что потенциальной жертве причитается дополнительный возврат средств, была нацелена на сбор разнообразных персональных данных. Сюда входили такие данные, как скорректированный валовой доход за предыдущие годы и PIN-код, которые могли позволить злоумышленникам попытаться запросить налоговый возврат вместо жертв.

Рис. 14: «Налоговая служба США».

Рис. 15: Фишинговая страница налоговой службы IRS.

COVID-19

2021 - второй полный год глобальной пандемии, и хотя для большинства людей она оставалась актуальной, хакеры использовали темы пандемии значительно менее охотно, чем в 2020. Использование тематики COVID-19 в 2021 году было обусловлено в основном нарративами, связанными с вакцинацией, корпоративными ответами на вакцины и маски, а также штааммами Delta и Omicron. В сравнении с этим, использование COVID-19 в 2020 году было более реактивным в целом на растущий нарратив.

COVID-19 остается очень важной темой, на счет которой люди испытывают сильные эмоции. Такие темы могут быть хорошей приманкой, однако благодаря публичным оповещениям и обучению пользователей, люди стали лучше понимать, что мошенники используют темы COVID для вредоносной активности, и поэтому они стали менее эффективными.

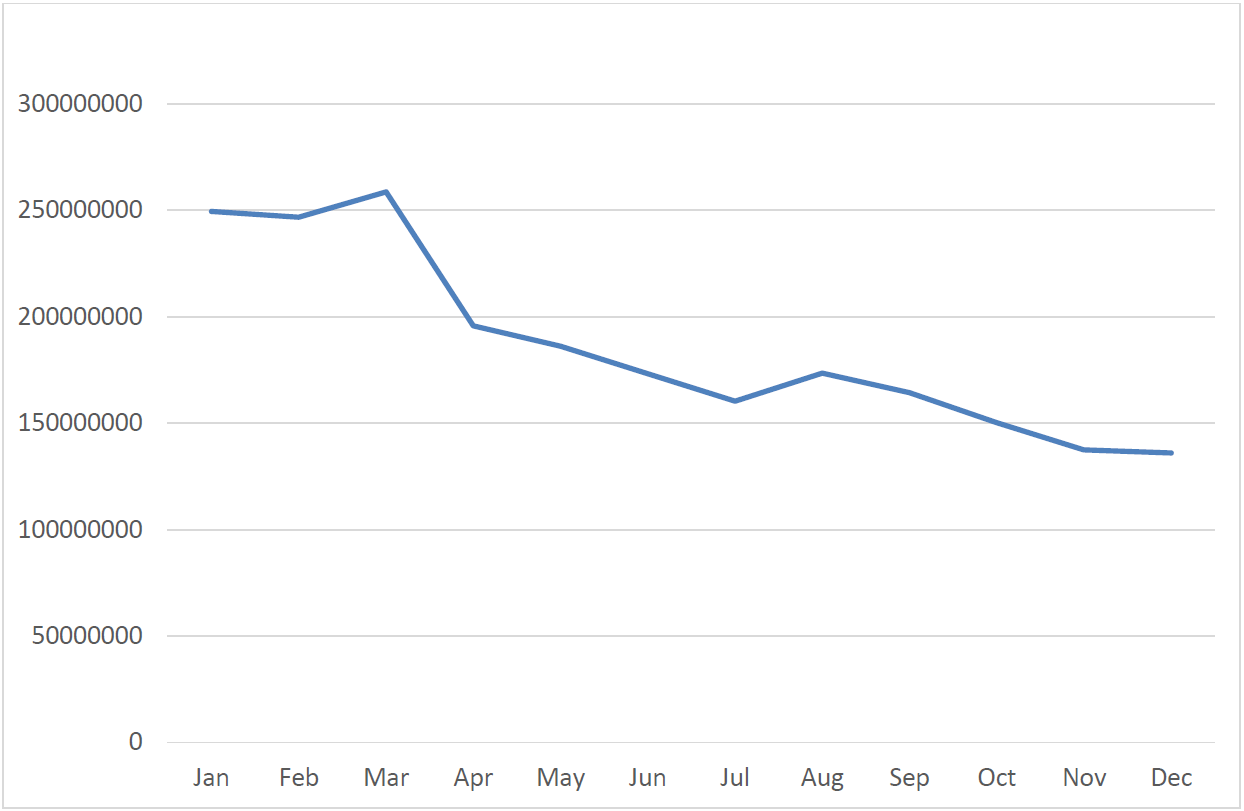

В среднем в 2021 Proofpoint наблюдала более шести миллионов угроз, связанных с COVID-19, в день. Данные показывают, что тема была вездесущей, но ее использование несколько снизилось в использовании в течение года.

Рис. 16: Количество ежемесячно наблюдаемых угроз, связанных с COVID-19

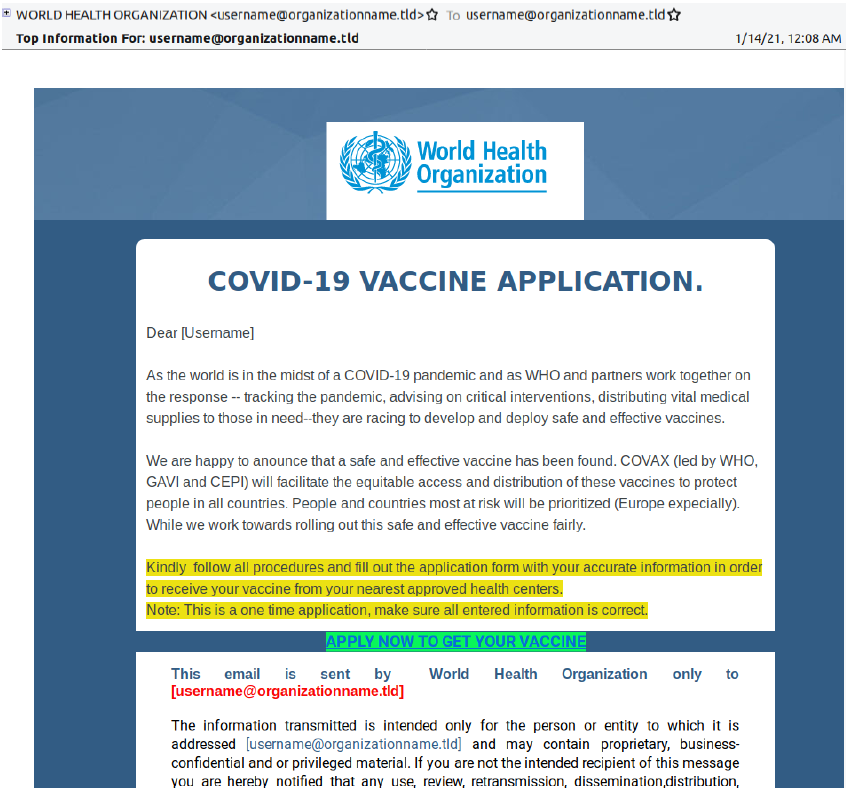

Январь 2021 года начался с масштабной кампании, имитирующей сообщения от Всемирной организации здравоохранения - организации, которую обычно используют фишинговые компании, связанные с тематикой COVID-19. Сообщения содержали URL-адрес, который вел на поддельную страницу аутентификации ВОЗ, предназначенную для сбора учетных данных пользователя. После POST-запроса пользователь перенаправлялся на страницу входа на сайте careers[.]who[.]int.

Рис. 17: Приманка на тему сообщений от ВОЗ.

В сентябре 2021 года компания Proofpoint обнаружила что хакерская группа TA3546, также известная как FIN7, использует тематику COVID-19 для распространения вредоносного ПО GRIFFON.

Рис. 18: Приманка от группировки TA3546.

Сообщения якобы исходили от Управления по медицинским ресурсам и услугам. Сообщения содержали заархивированные JavaScript-вложения, которые устанавливали бэкдор GRIFFON, загружающий дополнительный код для профилирования системы.

С осени по конец 2021 года исследователи Proofpoint выявили увеличение числа атак по электронной почте, направленных в основном на североамериканские университеты и пытающихся украсть учетные данные для входа в систему. Хакеры обычно используют тематику COVID-19, включая информацию о тестировании и новый вариант Omicron.

Рис. 19: Портал для кражи учетных данных, изображающий веб-страницу университета.

Фишинговые электронные письма содержали вложения или URL-адреса страниц, предназначенных для сбора учетных данных университетских учетных записей. Целевые страницы обычно имитировали официальный портал входа в систему университета, хотя в некоторых кампаниях использовались типовые порталы входа в Office 365. В некоторых случаях использовались приманки по теме штамма Omicron.

В начале 2021 года исследователи Proofpoint заметили, что группировка TA451 (APT33) использовала приманки на тему COVID в фишинговой кампании против американского оборонного подрядчика. Маскируясь под Всемирную организацию здравоохранения, атакующие рассылали вредоносные электронные письма со ссылкой на файл COVID19tracker[.]exe. Исполняемый файл загружал пакетный скрипт (iehchecker[.]bat), который загружал скрипт PowerShell (Update-KB4524147[.]ps1) с возможностями обратной оболочки.

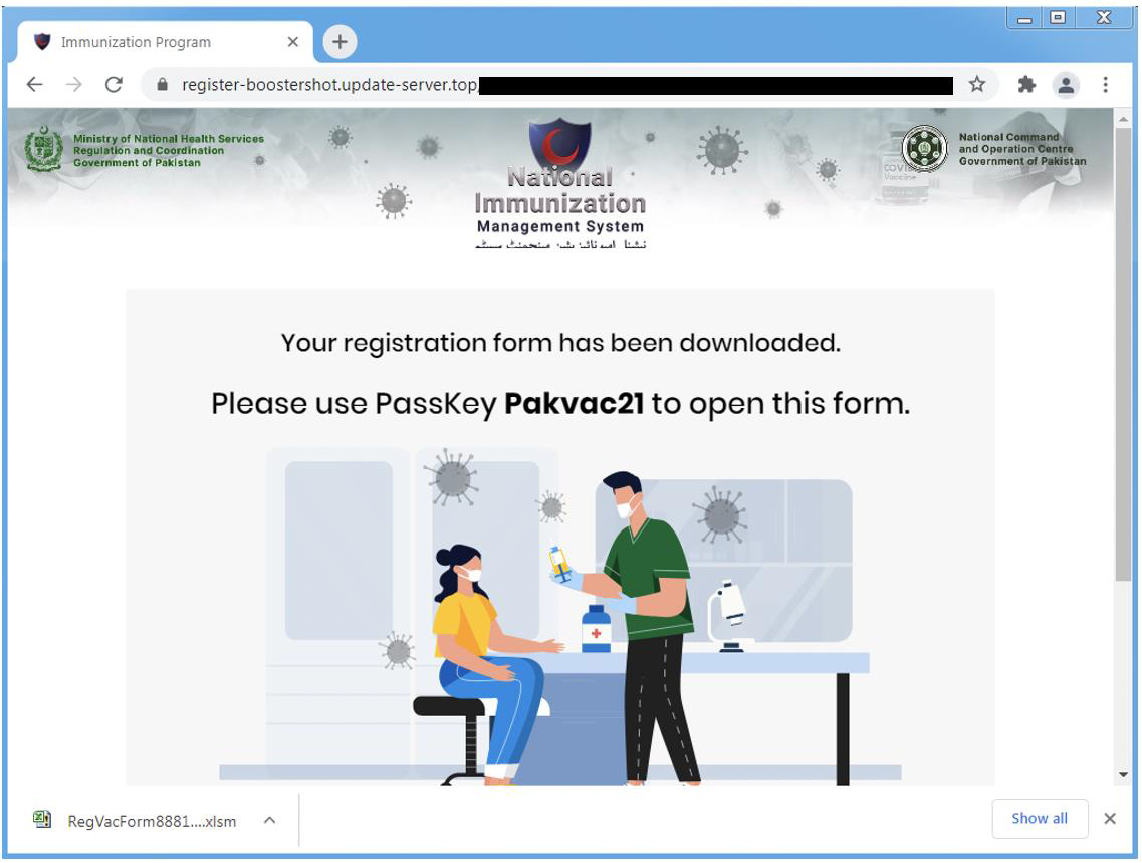

К концу 2021 года исследователи Proofpoint заметили еще несколько группировок, использующих в своих кампаниях тематику COVID. TA421, также известная как APT29, атаковала различные правительственные организации по всему миру с помощью COVID-приманок, которые передавали HTML-файл, создающий ISO-файл, который в конечном итоге приводил к доставке Cobalt Strike. Тем временем, группировка TA456, также известная как Tortoiseshell, использовала тематические электронные письма про Omicron в разведывательных и профилирующих кампаниях, направленных на академические круги. Группа TA425 также распространяла электронные письма с приманками на тему вакцинации от COVID-19, направленные на пользователей в Пакистане. Целевая страница в этой кампании выдавала себя за Пакистанскую национальную систему управления иммунизацией и содержала защищенный паролем файл Excel с макросом, устанавливающем xRAT - легитимный инструмент удаленного администрирования.

Рис. 20: Лэндинг, выдающий себя за Пакистанскую национальную систему управления иммунизацией.

Рис. 21: Документ Excel с макросом, используемый для загрузки и выполнения xRAT.

Перспективы

Движущей силой широкого использования социальной инженерии является ее эффективность - несмотря на все усилия защитников, киберпреступники продолжают успешно использовать человеческий фактор для получения финансовой выгоды. Вряд ли ситуация изменится в ближайшее время. Самые изощренные преступные организации эволюционировали до зеркального отражения легального бизнеса и, как следствие, стали более устойчивыми, получая при этом большую прибыль, чем когда-либо. Пока какой-либо фактор не создаст ситуацию, в которой путь наименьшего сопротивления к монетизации не будет связан с человеком, злоумышленники будут продолжать наживаться, используя человеческое поведение, инстинкты и эмоции.

Как указано в данном отчете, некоторые заметные способы, с помощью которых хакеры добились успеха в 2021 году, заключались в эксплуатации поведения, вызванного ошибочными предположениями конечного пользователя:

- Предположение, что мошенники не будут тратить время на установление взаимопонимания перед осуществлением атаки, например, путем проведения регулярных бесед.

- Мнение, что легальные сервисы, предоставляемые такими авторитетными технологическими компаниями, как Google и Microsoft, безопасны для использования.

- Связь киберугроз только с компьютером, а не с прочими технологиями, такими как телефон.

- Уверенность в том, что атакующие не знают содержание переписки с коллегами и что эти длительно существующие разговоры безопасны.

- Предположение, что злоумышленники не будут использовать своевременный, актуальный, социально значимый контент, чтобы вызвать интерес или использовать эмоциональные отклики жертвы.

Если смотреть в будущее, то возникает два важных вопроса: «Что мошенники будут использовать в дальнейшем?» и «Что мы можем сделать, чтобы атаки стали менее успешны?».

Мошенники раз за разом демонстрируют, что будут активно использовать хорошо работающие схемы. Защитники могут предположить, что они будут продолжать регулярно видеть квитанции, счета, документы и электронные таблицы - файлы, необходимые для повседневной работы компании. Аналогичным образом, каждый год исследователи Proofpoint наблюдают кампании, основанные на циклических событиях календарного года, таких как праздники и налоговый сезон.

Новые исследования демонстрируют момент, который часто теряется в гонке за опережение противника, но который также является ключевым для модели безопасности Proofpoint, ориентированной на людей: хакеры - тоже люди. Они погружены в те же социальные и политические сюжеты, что и все мы. Они знают, что популярно. Они знают, что нас волнует. Поэтому неудивительно наблюдать кампании, созданные вокруг популярных телевизионных шоу или движений протеста. Чтобы ответить на вопрос «Что злоумышленники будут использовать в будущем?», спросите себя: о чем конкретно мы все сейчас говорим?

И наконец, что мы можем с этим сделать? Для многих организаций инфраструктура уже достаточно защищена. Регуляторы и правоохранительные органы продолжают разрушать преступные организации, где это возможно, несмотря на то, что устойчивые группировки часто возвращаются к вредоносной деятельности через несколько месяцев. Все факты указывают на конечного пользователя как на самое слабое место в современной многоуровневой защите. Логично, что защитники должны укреплять самое слабое звено обороны. С этой целью многие организации внедряют программы повышения осведомленности в вопросах безопасности. Слишком часто на уровне конечных пользователей к этим программам относятся так же, как и к «обучению соблюдению нормативных требований»: а именно, завершение программы - это галочка, которую нужно поставить и больше о ней не вспоминать. Наиболее эффективным курсом действий для любой конкретной организации является переход к такой культуре, при которой идентификация входящих угроз будет восприниматься как актуальная и необходимая повседневная работа. Скорее всего, это означает поощрение ознакомления с широким спектром контента, который могут использовать атакующие, и создание минимальных препятствий для более регулярной пометки контента как потенциально вредоносного и оповещения службы информационной безопасности.

Организации должны внушить своим пользователям мысль о том, что вредоносная активность является регулярной и даже неизбежной. По мере того, как это становится все более общепринятым, а конвейеры противодействия кибератакам становятся все более отлаженными в рабочих процессах, злоумышленникам будет все труднее использовать человеческий фактор.

О Proofpoint

Proofpoint, Inc. является ведущей компанией в области кибербезопасности и обеспечения соответствия нормативным требованиям, которая защищает самые крупные активы и самые серьезные риски организаций - их работников. Благодаря интегрированному пакету облачных решений Proofpoint помогает компаниям по всему миру остановить таргетированные угрозы, защитить свои данные и сделать пользователей более устойчивыми к кибератакам. Ведущие организации всех размеров, включая более половины из списка Fortune 1000, доверяют Proofpoint решения по обеспечению безопасности и соответствия нормативным требованиям, ориентированные на персонал, которые снижают наиболее важные риски в электронной почте, облаках, социальных сетях и Интернете. Более подробную информацию можно найти на сайте компании.

©Proofpoint, Inc. Proofpoint является торговой маркой компании Proofpoint, Inc. в США и других странах. Все другие торговые марки, содержащиеся в настоящем документе, являются собственностью соответствующих владельцев.

Источник: https://www.proofpoint.com