Команды информационной безопасности работают над защитой от любых уязвимостей и часто не осознают, что риск также возникает из-за слабых конфигураций их SaaS-приложений. Недавно опубликованный метод атаки «GIFShel»l, который осуществляется через Microsoft Teams, является прекрасным примером того, как хакеры могут использовать легитимные функции и конфигурации, которые не были правильно настроены. В этой статье мы рассмотрим, что представляет собой этот метод и какие шаги необходимы для борьбы с ним.

Методика атаки GifShell.

Метод атаки GIFShell, открытый Бобби Раухом, позволяет злоумышленникам использовать несколько функций Microsoft Teams в качестве C&C для вредоносного ПО и осуществлять утечку данных с помощью GIF-файлов без обнаружения EDR и другими средствами мониторинга сети. Для этой атаки требуется уже скомпрометированное устройство или пользователь.

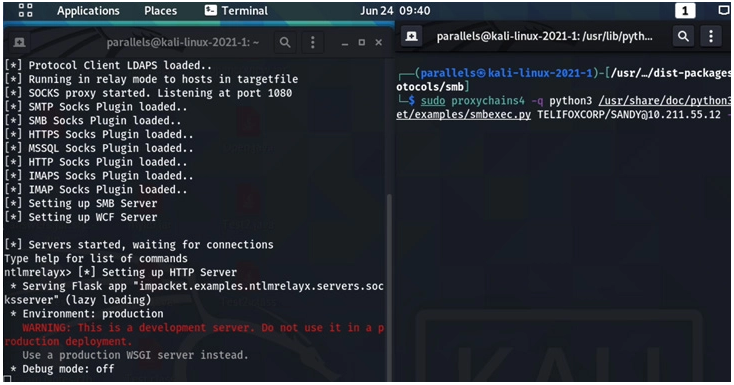

Основной компонент GIFShell позволяет злоумышленнику создать обратную оболочку, которая передает вредоносные команды через GIF-файлы в кодировке base64 в Teams, а затем выводит результат через GIF-файлы, полученные собственной инфраструктурой Microsoft. Как это работает:

- Чтобы создать обратную оболочку, злоумышленник должен сначала скомпрометировать компьютер для установки вредоносного ПО - это означает, что атакующий должен убедить пользователя установить вредоносный стейджер, как при фишинге, который выполняет команды и загружает выходные данные команд через GIF url в веб-хук Microsoft Teams.

- После установки стейджера атакующий создает свой собственный экземпляр Teams и связывается с другими пользователями Teams за пределами организации.

- Затем злоумышленник может использовать Python-скрипт GIFShell для отправки сообщения пользователю Microsoft Teams, содержащего специально созданный GIF. Это легитимное GIF-изображение модифицировано и содержит команды для выполнения на машине пользователя.

- Когда цель получит сообщение, оно и GIF будут сохранены в журналах Microsoft Team. Важно отметить: Microsoft Teams работает как фоновый процесс, поэтому GIF даже не нужно открывать пользователю, чтобы выполнить команды атакующего.

- Стэйджер отслеживает логи Teams и, обнаружив GIF, извлекает и запускает команды.

- Серверы Microsoft снова подключаются к URL-адресу сервера злоумышленника, чтобы получить GIF, которому присваивается имя с использованием base64-кодировки выполненной команды.

- Сервер GIFShell, запущенный на машине злоумышленника, получит этот запрос и автоматически декодирует данные, позволяя атакующему увидеть результат выполнения команды на устройстве жертвы.

Ответ Microsoft.

Как сообщает Лоуренс Абрамс в статье издания BleepingComputer, Microsoft согласна с тем, что этот метод атаки является проблемой, однако он «не отвечает требованиям срочного исправления безопасности». Они «могут принять меры в будущих версиях, чтобы помочь смягчить последствия этой техники». Microsoft признает факт наличия проблемы, но утверждает, что «никакие границы безопасности не были обойдены».

Хотя Раух утверждает, что «в Microsoft Teams обнаружены еще две уязвимости - отсутствие применения разрешений и подмена вложений», Microsoft сообщает: «В данном случае... все они являются пост-эксплуатационными и зависят от того, что цель уже скомпрометирована». Microsoft утверждает, что эта техника использует легальные функции платформы Teams и не является чем-то, что они могут устранить в настоящее время.

В соответствии с утверждениями Microsoft, это действительно та проблема, с которой сталкиваются многие организации - существуют конфигурации и функции, которыми могут воспользоваться субъекты угроз, если их не усилить. Несколько изменений в конфигурациях арендатора могут предотвратить эти входящие атаки со стороны неизвестных арендаторов Teams.

Как защититься от атаки GIFShell.

Существуют настройки безопасности в Microsoft, которые помогут предотвратить этот тип атак.

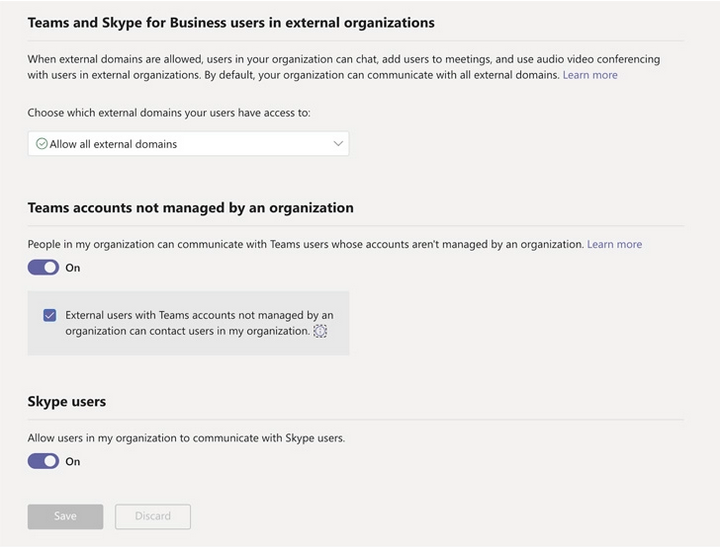

Отключите внешний доступ: Microsoft Teams по умолчанию позволяет всем внешним отправителям посылать сообщения пользователям, находящимся в данном экземпляре. Многие администраторы организаций, скорее всего, даже не знают, что в их организации разрешено внешнее взаимодействие в Teams. Вы можете устранить эти небезопасные опции:

Конфигурация внешнего доступа Microsoft Teams.

- «Disable external domain access» - Запретить пользователям вашей организации находить, звонить, общаться и назначать встречи с людьми, находящимися вне вашей организации в любом домене. Хотя этот процесс не так прост, как через Teams, он лучше защищает организацию и стоит дополнительных усилий.

- «Disable unmanaged external teams start conversation» - Запретить пользователям Teams вашей организации общаться с внешними пользователями Teams, учетные записи которых не управляются организацией.

Получите информацию об инвентаризации устройств: Вы можете обеспечить полную совместимость и безопасность устройств всей организации, используя решение XDR / EDR / Vulnerability Management, например, Crowdstrike или Tenable. Средства защиты конечных точек - это ваша первая линия обороны против подозрительной активности, такой как доступ к папке журнала локальных команд устройства, которая используется для извлечения данных в GIFShell.

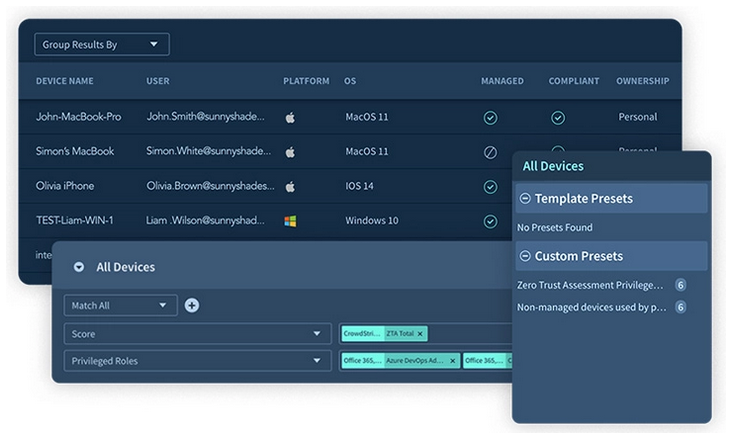

Вы даже можете пойти дальше и интегрировать решение SSPM (SaaS Security Posture Management), такое как Adaptive Shield, с вашими средствами защиты конечных точек, чтобы получить прозрачность и контекстные данные, позволяющие легко видеть и управлять рисками, возникающими из-за непраывильных конфигураций, ваших пользователей SaaS и связанных с ними устройств.

Как автоматизировать защиту от атак.

Существует два метода борьбы с неправильными конфигурациями и усиления параметров безопасности: ручное обнаружение и исправление или автоматизированное решение SaaS Security Posture Management (SSPM). При наличии множества конфигураций, пользователей, устройств и новых угроз ручной метод является непосильной тратой ресурсов, в результате чего команды безопасности оказываются перегруженными. Однако решение SSPM, такое как Adaptive Shield, позволяет командам безопасности получить полный контроль над приложениями и конфигурациями SaaS. Правильный SSPM автоматизирует и упрощает процесс мониторинга, обнаружения и устранения неправильных конфигураций SaaS, доступа между SaaS и SaaS, IAM, связанного с SaaS, и пользовательских рисков между устройствами и SaaS в соответствии с отраслевыми и корпоративными стандартами.

В таких случаях, как атаки GifShell, функции управления неправильной конфигурацией Adaptive Shield позволяют командам безопасности постоянно оценивать, отслеживать, идентифицировать и предупреждать о наличии неправильной конфигурации (см. рисунок 1). Затем они могут быстро исправить ситуацию с помощью системы или использовать систему тикетов для отправки соответствующих деталей для быстрого исправления.

Ландшафтный вид гигиены приложений SaaS

Инвентаризация устройств

Аналогичным образом, функция инвентаризации устройств Adaptive Shield позволяет отслеживать устройства, используемые в масштабах всей компании, и отмечать любые риски, связанные с использованием устройств для SaaS, сопоставляя эту информацию с ролями и разрешениями пользователей и используемыми SaaS-приложениями. Это позволяет командам безопасности получить целостное представление о состоянии пользовательских устройств для защиты и обеспечения безопасности устройств с высоким риском, которые могут служить критической угрозой в SaaS- среде.

Источник: https://thehackernews.com