По мере того как компании переходят на облачные сервисы и многофакторную аутентификацию, файлы cookie, связанные с идентификацией и аутентификацией, открывают злоумышленникам новый путь для атак.

Введение

Вредоносные программы для кражи учетных данных являются неотъемлемой частью набора инструментов, используемых самыми разными киберпреступниками и другими злоумышленниками. Хотя логины и пароли являются наиболее очевидными целями для кражи, более широкое использование многофакторной аутентификации (MFA) для защиты веб-сервисов снизило эффективность такого подхода. Злоумышленники все чаще прибегают к краже «cookies», связанных с учетными данными, чтобы клонировать активные или недавние веб-сессии, обходя при этом MFA.

Последняя версия ботнета Emotet - лишь одна из многих семейств вредоносных программ, которые нацелены на куки и другие учетные данные, хранящиеся в браузерах, такие как сохраненные логины и (в некоторых случаях) данные платежных карт. Браузер Google Chrome использует один и тот же метод шифрования для хранения как куки многофакторной аутентификации, так и данных кредитных карт - обе цели Emotet.

Спектр преступников, нацеленных на куки-файлы, широк. На нижнем уровне киберпреступности вредоносные программы для кражи информации, такие как Raccoon Stealer (вредонос-как-сервис) и RedLine Stealer - кейлоггер/похититель информации, которые можно приобрести на подпольных форумах, часто используются преступниками начального уровня для массового сбора файлов cookie и других учетных данных для продажи на теневых рынках.

Один из таких рынков, Genesis, был очевидным источником cookie, принадлежащего сотруднику разработчика игр Electronic Arts. Члены хакерской группы Lapsus$ утверждали, что приобрели на рынке украденный сессионный cookie, дающий им доступ к экземпляру Slack компании EA; это позволило им подделать существующий логин сотрудника Electronic Arts и обманом заставить члена IT-команды Electronic Arts предоставить им доступ к сети. Это позволило Lapsus$ получить 780 гигабайт данных, включая исходный код игры и графического движка, которые группа затем использовала для попытки вымогательства денежных средств у Electronic Arts.

На более высоком уровне киберпреступности мы наблюдали, как активные атакующие собирают файлы cookie различными способами. В некоторых случаях мы видели свидетельства того, что операторы шифровальщиков используют те же вредоносные программы для кражи информации, что и менее опытные злоумышленники. Но мы также часто наблюдали практические атаки с использованием легальных инструментов информационной безопасности, таких как Mimikatz, Metasploit Meterpreter и Cobalt Strike, для выполнения вредоносных программ для сбора файлов cookie или запуска скриптов, которые захватывают файлы cookie из кэша браузеров.

Существуют также легитимные приложения и процессы, которые взаимодействуют с файлами cookie браузеров. В телеметрии Sophos мы обнаружили программы защиты от вредоносного ПО, инструменты аудита и помощники операционной системы среди обнаруженных программ для перехвата файлов cookie: Например, программа обновления обоев Bing обращается к файлам cookie для получения новых фоновых изображений рабочего стола. Но когда эти легальные источники были отсеяны, мы увидели тысячи попыток доступа к куки-файлам браузера в день, которые выходят за рамки нормального поведения программного обеспечения. Иногда количество таких обнаружений резко возрастает при запуске определенных киберпреступных кампаний. Кроме того, в некоторых легитимных приложениях, использующие файлы cookie, могут происходить утечки данных, открывая токены злоумышленникам.

Залезть в «банку с печеньем»

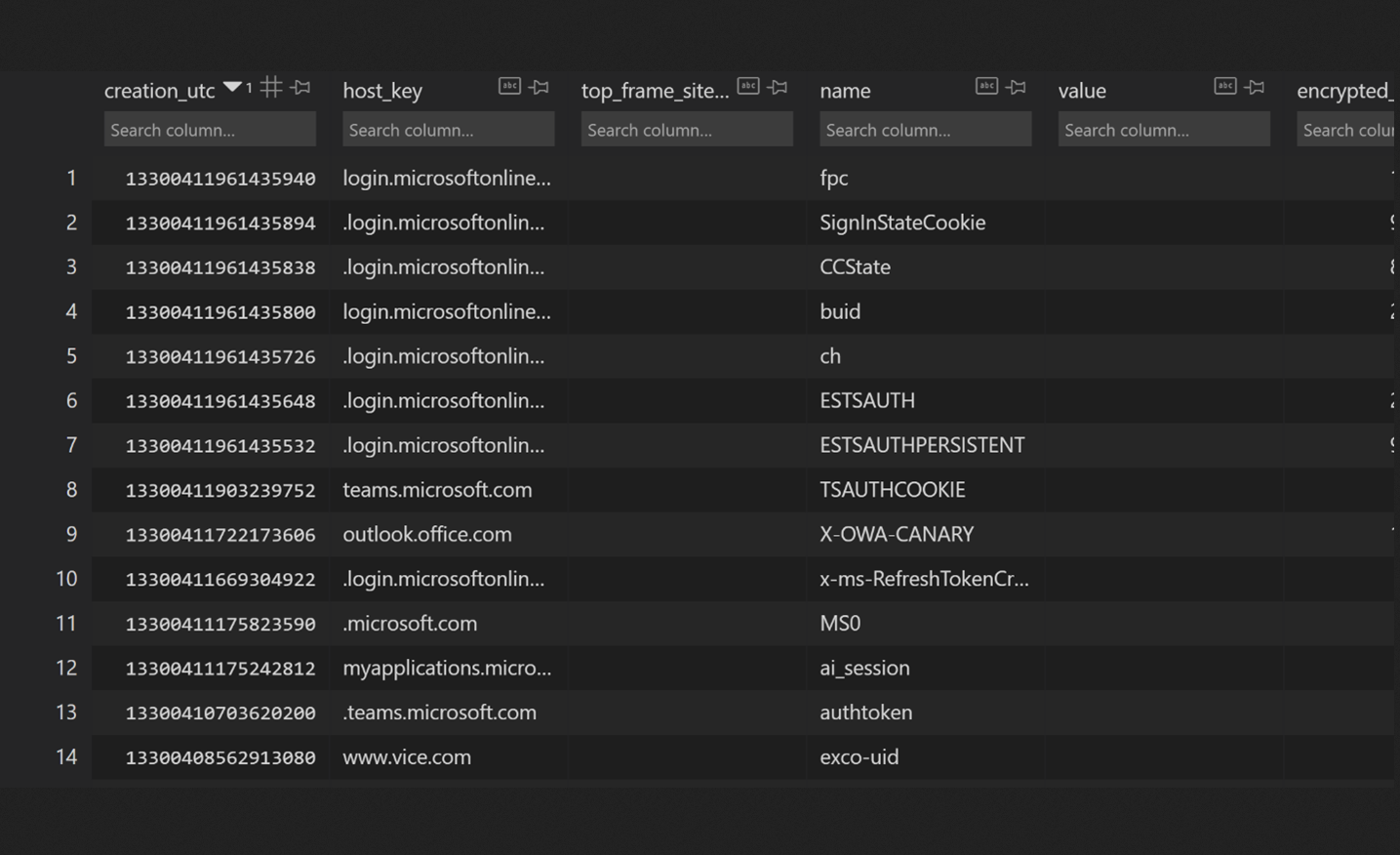

Браузеры хранят cookie в файле; для Mozilla Firefox, Google Chrome и Microsoft Edge этот файл представляет собой базу данных SQLite в папке профиля пользователя. (Аналогичные файлы SQLite хранят историю браузера, логины веб-сайтов и информацию автозаполнения в этих браузерах). Другие приложения, подключающиеся к удаленным сервисам, имеют собственные хранилища файлов cookie или, в некоторых случаях, доступ к хранилищам веб-браузеров.

Содержимое каждого файла cookie в базе данных представляет собой список параметров и значений - хранилище ключ-значение, которое идентифицирует сеанс работы браузера с удаленным веб-сайтом, включая в некоторых случаях маркер, передаваемый сайтом браузеру после аутентификации пользователя. Одна из этих пар ключ-значение определяет срок действия куки - сколько времени он будет действителен до того, как его нужно будет обновить.

Рис.1: Некоторые из файлов cookie в файле cookies.sqlite.

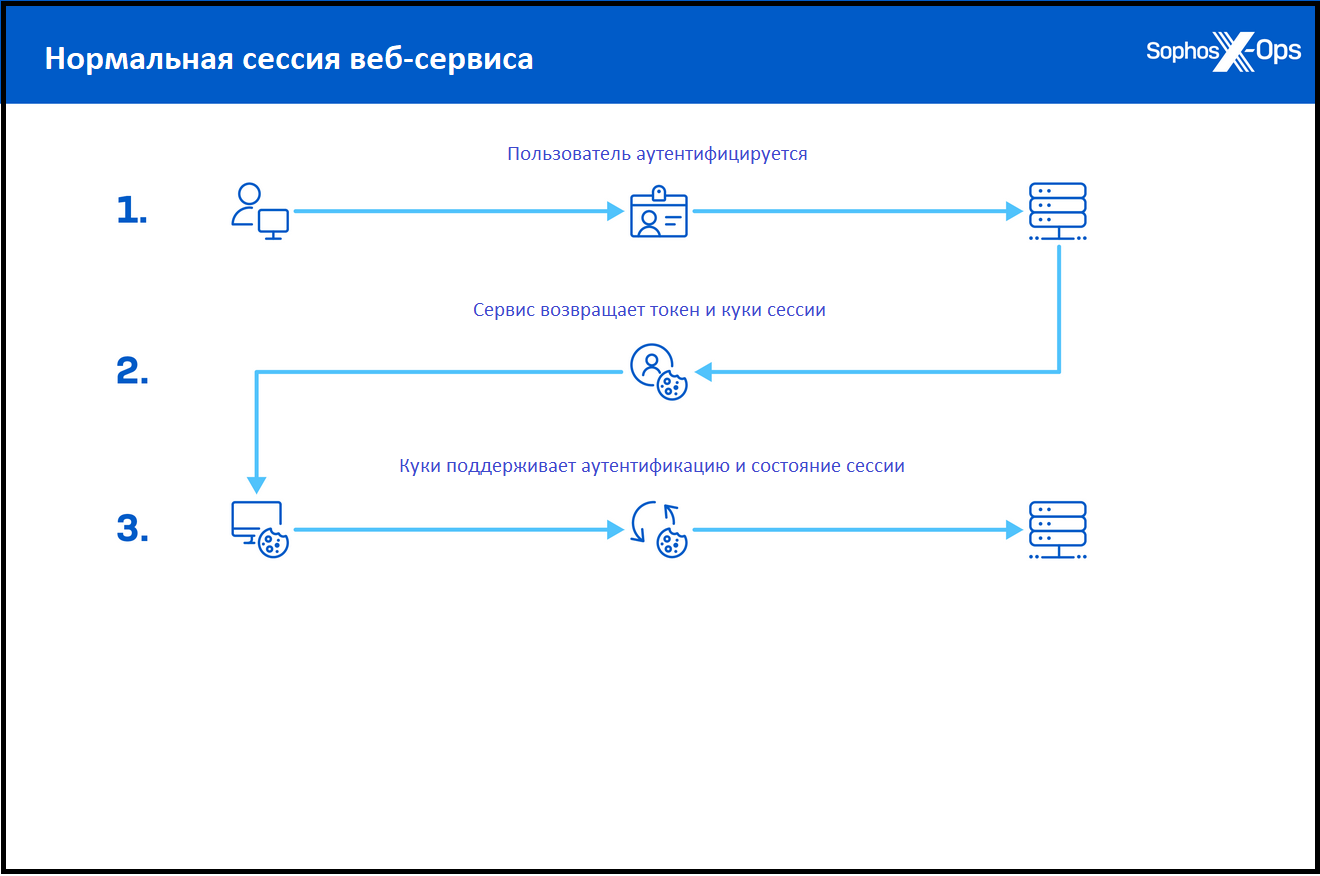

Причина кражи cookie проста: Куки, связанные с аутентификацией в веб-сервисах, могут использоваться злоумышленниками в атаках с подменой куки, когда они пытаются замаскироваться под легитимного пользователя, которому изначально был выдан cookie, и получить доступ к веб-сервисам без запроса на вход. Это похоже на атаки с подменой хэша, которые используют локально хранимые хэши аутентификации для получения доступа к сетевым ресурсам без необходимости взламывать пароли.

Рис.2: Легальная деятельность веб-сервисов.

Рис.3: ...и как атаки с подменой куки подрывают эту деятельность.

Это может привести к взлому веб-сервисов (таких как AWS или Azure) и сервисов для совместной работы для дальнейшего раскрытия данных или латерального перемещения - например, компрометации деловой электронной почты, доступа к облачным хранилищам данных или использования взломанной сессии Slack, чтобы заманить дополнительных жертв для загрузки вредоносного ПО или раскрытия других данных, которые могут быть использованы для получения доступа.

Многие веб-приложения выполняют дополнительные проверки для предотвращения подмены сеанса, например, сверяют IP-адрес запроса с тем, где был инициирован сеанс. Но если куки-файлы используются злоумышленником, работающим с клавиатурой из той же сети, этих мер может быть недостаточно, чтобы остановить атаку. А приложения, созданные для сочетания настольного и мобильного использования, могут использовать геолокацию не так последовательно.

Некоторые атаки на кражу файлов cookie могут осуществляться полностью удаленно из собственного браузера пользователя. Атаки с использованием HTML-инъекций могут использовать код, вставленный в уязвимую веб-страницу, чтобы использовать файлы cookie для других сервисов, предоставляя доступ к информации профиля пользователя в этих сервисах и позволяя изменять пароль и электронную почту.

Оптом дешевле

Часто операторы вредоносных программ используют платные сервисы хранения данных и другие нецелевые подходы, чтобы проще собрать как можно больше cookie-файлов и других учетных данных жертв. Этот тип развертывания стилеров очень похож на те, что используются в Raccoon Stealer и других вредоносных кампаниях, которые мы видели распространяемыми через дропперы-как-сервис.

Пакеты вредоносных программ в ISO или ZIP-файлах рекламируются через вредоносные веб-сайты, усиленные поисковой оптимизацией, как программы установки пиратских или «взломанных» коммерческих пакетов программного обеспечения. Пакеты на основе ISO также широко используются вместо вредоносных документов в спам-рассылках вредоносного ПО, в основном из-за недавнего блокирования компанией Microsoft макросов в файлах Office из Интернета.

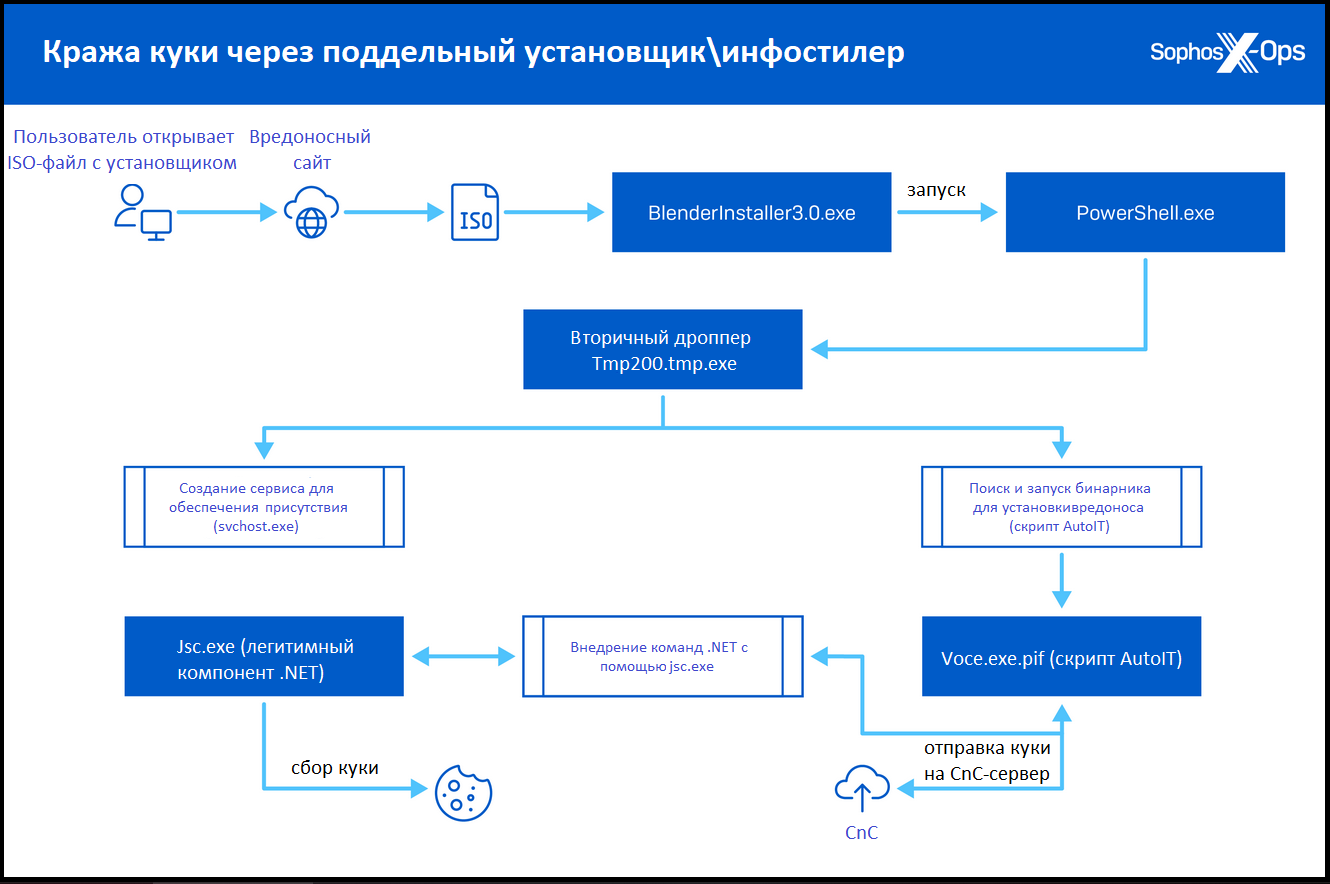

В одном кейсе, который мы наблюдали в сети колледжа, вредоносная программа для кражи была завернута в поддельный установщик программного обеспечения, загруженный с веб-сайта, скорее всего, рекламирующего пиратское ПО. Программа установки была доставлена в ISO-файле размером 300 мегабайт, загруженном пользователем; большие ISO-файлы часто используются для того, чтобы помешать антивирусному сканированию.

ISO содержал «BLENDERINSTALLER3.0.EXE», утилиту установки программного обеспечения из другого пакета. Этот дроппер устанавливает несколько файлов, используя команду PowerShell и исполняемый файл, созданный с помощью AutoIT (легальный инструмент, которым часто злоупотребляют операторы вредоносного ПО), чтобы извлечь вредоноса из .ISO и загрузить дополнительные файлы вредоносного ПО из сети доставки контента Discord. Затем пакет вредоноса вводит ряд команд через процесс .NET (с помощью jsc.exe из фреймворка .NET), чтобы перехватить файлы cookie и данные для входа в Chrome.

Рис.4: Поддельный установщик/стилер куки-файлов с данными.

Изощренные атаки

Вредоносный спам также используется с другими замаскированными вложениями, часто нацеленными на организации в определенных отраслях или местах. В октябре 2021 года турецкий пользователь компьютера получил электронное письмо с вложением - архивным файлом ХЗ. Он содержит замаскированный исполняемый файл «ürün örnekleri resmi pdf.exe». Исполняемый файл представлял собой самораспаковывающийся дроппер вредоносной программы, созданный на Delphi ( «BobSoft Mini Delphi»).

Дроппер, в свою очередь, устанавливал несколько исполняемых файлов. Первым из них был легитимный компонент Microsoft Visual Studio (msbuild.exe). MSBuild обычно используется для компиляции и выполнения проектов; ему можно передать файлы проектов или XML-файлы, содержащие сценарии, в командной строке и запустить их. Поскольку файл является доверенным двоичным файлом Microsoft, он может быть упакован в дроппер для маскировки вредоносной природы программы.

Второй исполняемый файл был извлечен из сети доставки контента Discord и расшифрован: Это был кейлоггер Phoenix, предназначенный для кражи информации. Также в какой-то момент был сброшен QuasarRat, инструмент удаленного доступа, написанный на C#.

В течение следующей недели злоумышленник использовал установленный QuasarRAT для запуска Phoenix и выполнения команд через MSBuild. Команды, созданные и выполненные MSBuild, получали доступ к файлам cookie на целевой машине.

Рис.5: Портрет краж Malspam/Phoenix.

Таргетированные атаки

Кража файлов cookie - не только автоматизированная деятельность. В некоторых случаях это также часть усилий активных атакующих, ищущих способы углубить проникновение в целевую сеть. В таких случаях злоумышленники используют точку опоры в сети для развертывания инструментов эксплуатации и используют эти инструменты для распространения своего доступа. Поскольку все больше ценных данных перемещается из сети в облачные сервисы, злоумышленники добавили в свой список действий латеральное перемещение к этим сервисам посредством кражи cookie и сбора данных для входа в систему.

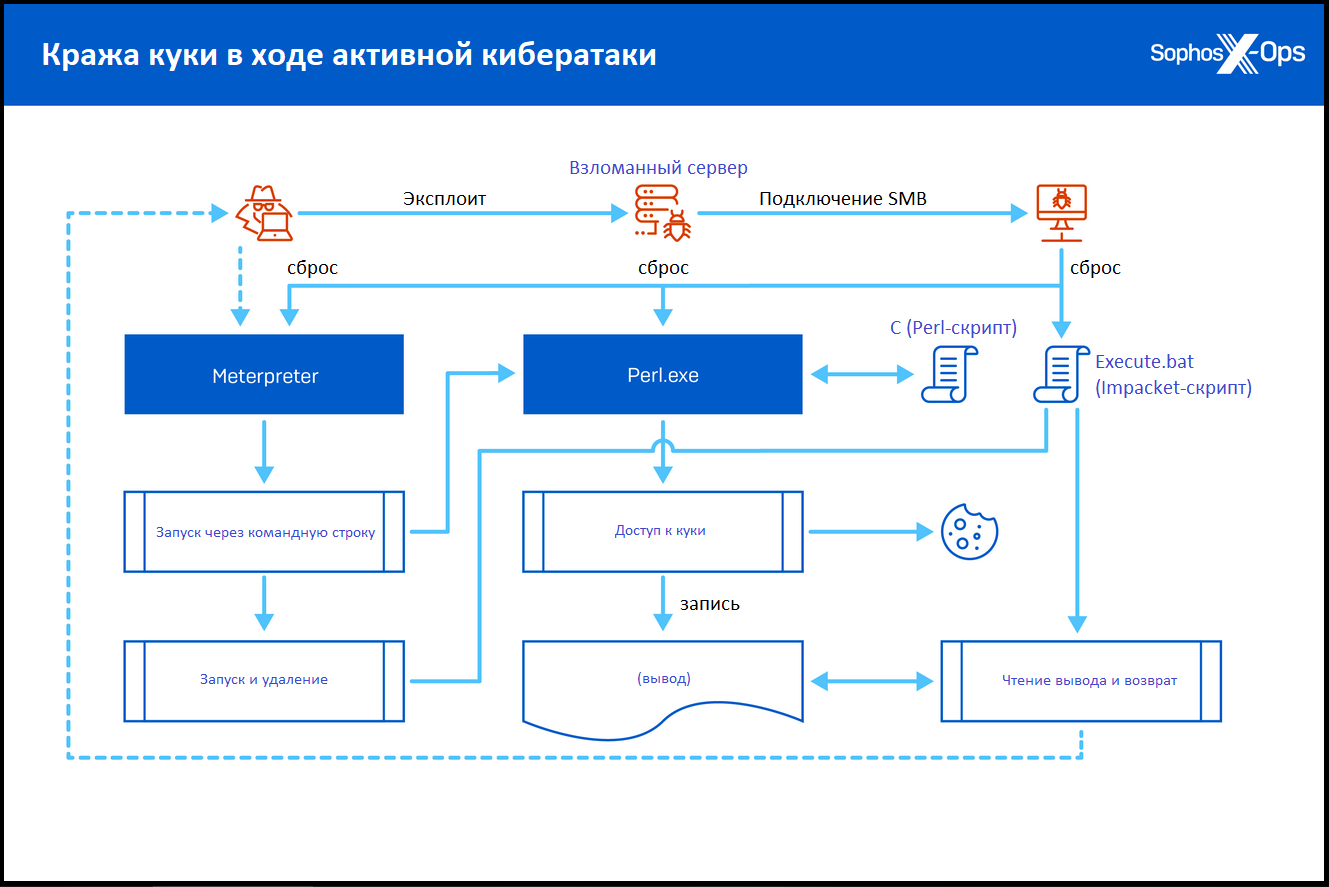

Мы обнаружили вторжение такого рода в июне 2022 года, в ходе которого кража файлов cookie была частью активности Cobalt Strike и Meterpreter, растянувшейся на месяцы. Целью злоумышленников были именно файлы cookie в браузере Microsoft Edge. Сначала они смогли использовать набор эксплойтов Impacket для распространения из начальной точки проникновения через передачу файлов по SMB, сбросив Cobalt Strike и Meterpreter на целевые компьютеры в сети.

Рис.6: Практическая последовательность кражи cookie-файлов.

Затем злоумышленники сбросили копию легитимного интерпретатора сценариев Perl на целевую систему вместе с Perl-скриптом (с названием «С») и пакетным файлом (execute.exe), замеченным в предыдущих вторжениях на основе Impacket. Затем они использовали Meterpreter для передачи следующей командной строки:

c:\\\windows\\vss\\\perl.exe -type c ^> \\\\127.0.0.1\\C$\\\\__output 2^>^&1 >

C:\\WINDOWS\\\TEMP\\\execute.bat & C:\WINDOWS\\system32\\cmd.exe

/Q /c C:\\\WINDOWS\\\TEMP\\execute.bat & del C:\\\WINDOWS\\\TEMP\\\execute.bat

Скрипт получает доступ к файлам cookie на целевой машине и выводит их содержимое во временный файл с именем _output. Пакетный файл, помимо прочего, передавал содержимое _output обратно злоумышленнику и удалял Perl-скрипт. Остальные команды выключали вывод на экран, удаляли пакетный файл и завершали командную оболочку.

Следите за безопасностью cookie-файлов

Эти три примера представляют собой лишь часть спектра киберпреступлений, связанных с кражей файлов cookie. Вредоносы, похищающие информацию, все чаще включают кражу файлов cookie в свой функционал, а многочисленные теневые рынки делают торговлю украденными куки жизнеспособным бизнесом. Более продвинутые злоумышленники также нацелены на куки, и их деятельность может и не быть обнаружена простыми средствами защиты от вредоносного ПО из-за злоупотребления легитимными исполняемыми файлами, как уже существующими, так и принесенными с собой в качестве инструментов.

Кража файлов cookie не представляла бы такой большой угрозы, если бы долгоживущие куки доступа не использовались столь многими приложениями. Например, Slack использует комбинацию постоянных и сеансовых файлов cookie для проверки личности и аутентификации пользователей. Хотя сеансовые куки очищаются при закрытии браузера, некоторые из приложений (например, Slack) остаются открытыми неопределенное время в некоторых средах. Срок действия этих cookie может истекать недостаточно быстро, чтобы предотвратить их использование в случае кражи. Токены единого входа, связанные с некоторыми видами многофакторной аутентификации, могут представлять такую же потенциальную угрозу, если пользователи не закрывают сеансы.

Регулярная очистка куки и другой аутентификационной информации в браузерах уменьшает потенциальную площадь атаки, предоставляемую файлами профиля браузера, а организации могут использовать административные инструменты для некоторых веб-платформ, чтобы сократить допустимый период времени, в течение которого cookie остаются действительными.

Однако укрепление политики в отношении файлов cookie связано с определенными компромиссами. Сокращение срока действия куки означает необходимость повторной аутентификации пользователей. А некоторые веб-приложения, использующие клиентов на базе Electron или аналогичных платформ разработки, могут иметь свои собственные проблемы с обработкой cookie; например, они могут иметь свои собственные хранилища куки, которые могут быть специально атакованы злоумышленниками вне контекста хранилищ веб-браузеров.

Sophos использует несколько поведенческих правил для предотвращения злоупотребления файлами cookie скриптами и недоверенными программами и обнаруживает вредоносные программы, похищающие информацию, с помощью ряда детекторов памяти и поведенческого анализа.

Индикаторы компрометации для атак, упомянутых в этом отчете, доступны на странице SophosLabs в Github.

Источник: https://news.sophos.com