Предисловие

Когда речь заходит о кибербезопасности, риски возникают как для государств и компаний, так и для отдельных граждан. Мировая инфраструктура, экономика и здравоохранение все больше зависят от цифровых систем, что делает еще более важным согласование стратегий и ресурсов для наилучшего снижения рисков и угроз, с которыми мы сталкиваемся.

Важно признать, что кибербезопасность больше не является обязанностью немногих избранных. Она требует постоянной бдительности и усилий от всех сотрудников вашей организации. Из-за далеко идущих последствий, которые может иметь атака в цифровой экосистеме, мы видим, что все, от советов директоров до регулирующих органов, играют более активную роль, требуя большей прозрачности и постоянной демонстрации готовности организации к реагированию на постоянно меняющийся ландшафт угроз.

Недавние серии громких кибератак побудила правительства разных стран мира предложить новые законы или нормативные акты, касающиеся отчетности о значительных кибер-инцидентах, от США до Европейского союза, Великобритании, Канады, Австралии, Индии и других стран. Эти требования, если они будут реализованы надлежащим образом, обеспечат правительствам необходимую прозрачность для адекватного реагирования на инциденты, затрагивающие критически важные сервисы и инфраструктуру, а партнерам по отрасли - возможность эффективного сотрудничества для защиты от киберугроз.

В других случаях предлагаемые правила будут способствовать раскрытию информации о существенных инцидентах компаниями, акции которых торгуются на бирже, с целью обеспечения того, чтобы советы директоров и руководители компаний выделяли надлежащие ресурсы и внедряли политику и процедуры кибербезопасности, соизмеримые с риском для организации. Конечной целью является повышение готовности организации противостоять кибератаке путем обеспечения надзора на уровне руководства.

Для того чтобы подготовиться, организации должны сначала понять, с чем они столкнулись. Отчет «Unit 42 - Реагирование на инциденты 2022» проливает свет на риски и угрозы, с которыми сталкиваются организации. Он дает представление о субъектах угроз и их методах, которые затем могут быть использованы для того, чтобы помочь организациям выявить потенциальные пробелы в их защите и области, на которых следует сосредоточиться, чтобы улучшить свою кибербезопасность в будущем.

В этом году основными типами инцидентов, которыми занималась команда Unit 42, были компрометация деловой электронной почты (BEC) и атаки шифровальщиков. Оба типа атак широко распространены, поскольку приносят преступным группам быстрые и легкие деньги. Помимо пополнения карманов злоумышленников, эти нарушения могут использоваться для финансирования и информационного обеспечения последующих преступных действий, в том числе спонсируемых национальными государствами.

В частности, шифровальщики являются предметом внимания многих специалистов в области кибербезопасности из-за воздействия на целевые организации и тех, кто от них зависит. Операторы шифровальщиков получают контроль над критически важными данными и ресурсами, а затем используют этот контроль для принуждения своих жертв к выплате высоких сумм. К сожалению, эти атаки стали еще проще с появлением подхода «шифровальщики-как-услуга» (RaaS).

Наша задача - помочь разорвать порочный круг криминальной деятельности и защитить всю цифровую экосистему. В этом отчете изложены рекомендации, которые любая организация может использовать для укрепления своей системы безопасности и смягчения последствий инцидентов. Внедрение лучших практик в значительной степени поможет усложнить кибератаки и, следовательно, сделать их менее прибыльными и привлекательными. Исправление уязвимостей, внедрение многофакторной аутентификации и устранение неправильных конфигураций, возможно, не так увлекательно, но эти основополагающие шаги уменьшают поверхность атаки организации и делают ее трудной мишенью.

После того, как базовые меры приняты, компании могут перейти к внедрению дополнительных возможностей и средств защиты для борьбы с более продвинутыми хакерами и их тактиками. Цель состоит в том, чтобы максимально затруднить и удорожить успех злоумышленников на любом этапе атаки. Для защиты нашей онлайновой цифровой экосистемы потребуется бдительность и неустанная работа каждого, но эти усилия жизненно важны, если мы хотим, чтобы экосистема всегда существовала и функционировала на всеобщее благо.

Киаран Мартин

Основатель и бывший генеральный директор

Национального центра кибербезопасности Великобритании

Введение

Каждая неделя приносит новости об исполнителях кибератак - новые кампании, новые группы, новые типы атак, новые цели. Защитники могут легко оказаться в роли догоняющих, но что нужно сделать, чтобы переломить ситуацию?

Команды SOC должны знать, на чем сосредоточить усилия по защите и обеспечению сетевой безопасности в условиях динамичного ландшафта киберугроз. CISO должны понимать, с какими рисками безопасности они сталкиваются и куда направить ограниченные ресурсы для их снижения.

Unit 42 располагает информацией о сотнях случаев реагирования на инциденты, а также глобальной телеметрией и данными об угрозах, собранными в крупных масштабах, и мы можем использовать их для получения представления о сегодняшнем ландшафте киберугроз и о том, куда он может развиваться.

Используя выборку из более чем 600 случаев реагирования на инциденты за последний год мы выявили следующие основные закономерности и тенденции:

- 70% за последние двенадцать месяцев были связаны с шифровальщиками и компрометацией деловой электронной почты (BEC).

- 77% предположительно вызваны тремя векторами первоначального доступа: фишинг, использование известных уязвимостей в программном обеспечении и атаки на учетные данные методом перебора - в основном на протокол удаленного рабочего стола (RDP).

- Более 87% положительно идентифицированных уязвимостей попали в одну из шести основных категорий: ProxyShell, Log4j, SonicWall, ProxyLogon, Zoho ManageEngine ADSelfService Plus и Fortinet.

- 7 - финансы, профессиональные и юридические услуги, производство, здравоохранение, высокие технологии, оптовая и розничная торговля.

- В 50% отсутствовала многофакторная аутентификация в ключевых системах, доступных из Интернет, таких как корпоративная веб-почта, решения для виртуальных частных сетей (VPN) и другие решения для удаленного доступа.

Хотя не существует универсального решения для защиты вашей организации от кибератак, CISO, руководители SOC, специалисты по реагированию на инциденты, аналитики по безопасности, сетевые защитники и другие профессионалы могут использовать общие черты наших кейсов, чтобы понять, какие цели преследуют злоумышленники и как они добились успеха. Мы сопровождаем эти выводы конкретными рекомендациями о том, как защитить вашу организацию. Таким образом, мы делимся уроками, полученными в ходе ликвидации последствий инцидентов, чтобы помочь вашим усилиям по обеспечению безопасности.

Мы также попросили наших специалистов по реагированию на инциденты заглянуть в будущее, чтобы узнать, какие угрозы ожидают нас. Аналитики поделились следующими прогнозами:

- Время на устранение уязвимостей до их эксплуатации будет продолжать сокращаться.

- Широкое распространение фреймворков для атак и платформ для взлома как услуги приведет к увеличению числа неквалифицированных атакующих.

- Снижение анонимности и рост нестабильности в сфере криптовалют может привести к увеличению числа случаев компрометации электронной почты предприятий или веб-сайтов, связанных с платежными картами.

- Ухудшение экономических условий может подтолкнуть больше людей к киберпреступности как способу свести концы с концами.

- Активность хактивистов и число политически мотивированных атак будут расти, поскольку мотивированные группы продолжают оттачивать свое умение использовать социальные сети и другие платформы для организации нападений на государственные и частные компании, считающиеся враждебными.

Наряду с этими прогнозами мы предлагаем стратегии того, как вы можете опередить эти будущие угрозы уже сегодня.

На последующих страницах мы определили основные методы, которые злоумышленники использовали для получения первичного доступа, а также подробно рассказали о том, что привело к инциденту или позволило ему разрастись. Мы подробно рассмотрим несколько ключевых типов инцидентов – атаки шифровальщиков, компрометация деловой электронной почты и облачные инциденты. И наконец, мы поделимся основными практическими рекомендациями по обеспечению безопасности, основанными на нашем опыте оказания помощи клиентам.

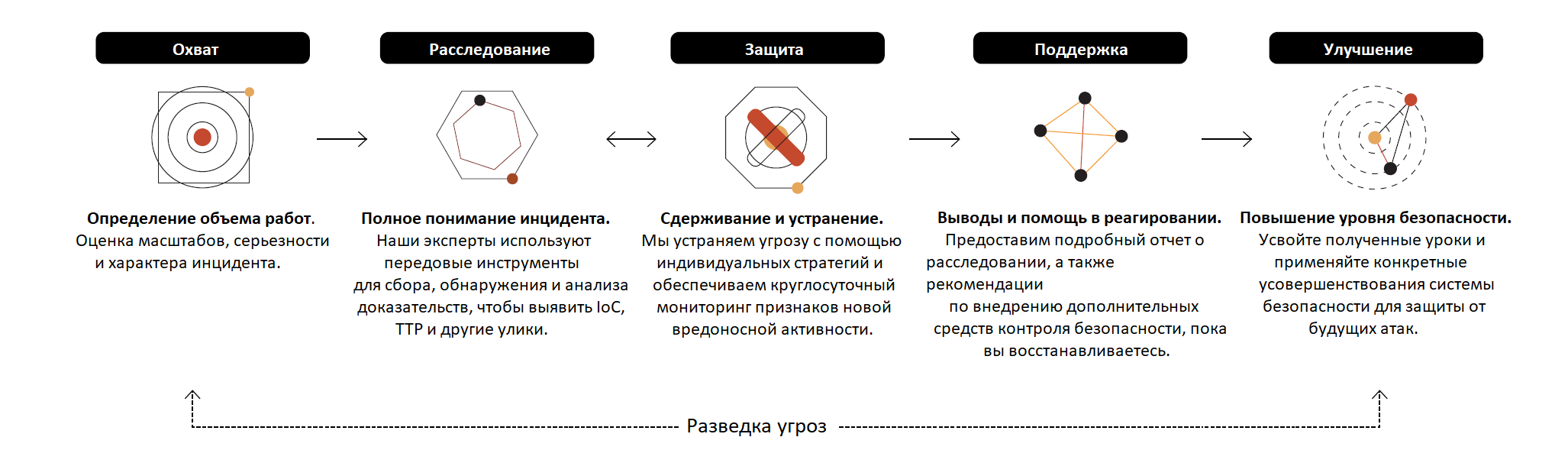

Как данные о реагировании на инциденты могут помочь предотвратить неприятности

Сервисы реагирования на инциденты помогут вам в трудную минуту. Когда вам нужно воспользоваться ими, каждая секунда на счету. В этот момент у вас, скорее всего, произошел критический инцидент в системе безопасности, и первоочередной задачей является локализация и устранение угроз, а также восстановление работоспособности организации в кратчайшие сроки.

Данные о реагировании на инциденты могут дать совершенно новый опыт

Вы можете читать новости об инцидентах в гораздо более спокойные моменты, получая представление о том, что происходит в «большом мире» кибербезопасности, чтобы знать, как подготовить свою организацию - и, мы надеемся, успешно предотвратить некоторые из нападений.

При любом типе реагирования на инцидент основные вопросы остаются неизменными: Что сделали атакующие? Как они это сделали? Похищено ли что-нибудь? Когда наши эксперты задают эти вопросы, мы узнаем, что нам нужно, чтобы помочь конкретному клиенту, и накапливаем знания о том, как действуют злоумышленники и как они получают доступ к системам.

Наши специалисты по реагированию на инциденты говорят, что есть ключевые советы, которые даются практически каждому клиенту о том, как восстановиться после инцидента и устранить пробелы в системе безопасности в дальнейшем.

Чтобы получить совет, не обязательно дожидаться неудачного дня. Мы собрали наши лучшие идеи из сотен недавних кейсов и делимся ими здесь вместе с ключевыми советами по предотвращению атак и подготовке систем безопасности. Возможно, однажды вам все же придется обратиться к сервису реагирования на инциденты - злоумышленники умеют быть решительными и изобретательными.

Мы надеемся, что в этом случае вы будете спокойны, даже если у вас случится «плохой день», когда вы будете нам звонить

Если вы примените основные рекомендации, которые мы приводим здесь, вы будете уверены, что сделали серьезный шаг к тому, чтобы подготовить свою организацию к противодействию современным угрозам. Вы будете иметь представление о состоянии безопасности вашей организации, поэтому, если придется реагировать на критический инцидент безопасности, вы будете действовать с уверенностью. Вы будете знать, что предприняли шаги по ограничению ущерба, который могут нанести хакеры вашим системам, и приняли меры для облегчения процесса восстановления.

Как использовать данный отчет

Если вы - руководитель службы безопасности:

Используйте данные этого отчета, чтобы определить, на чем сосредоточить ресурсы. Обратите пристальное внимание на разделы «За чем охотятся злоумышленники в 2022 году» и «Прогноз: Следуй за деньгами», и используйте эти взгляды на текущий и будущий ландшафт угроз, чтобы выработать стратегию в отношении того, где именно ваша организация больше всего нуждается в защите.

Ознакомление с отчетом вашего совета директоров может помочь начать и поддержать разговор о ресурсах, необходимых для надлежащей защиты вашей организации, и о потенциальных последствиях взлома. Возможно, вам будет полезно обратить внимание на конкретные проблемы, включая шифровальщики, компрометацию деловой электронной почты и облачные инциденты - особенно если эти области вызывают у вас или вашего топ-менеджмента особое беспокойство. Подумайте о том, чтобы поделиться отчетом с вашими непосредственными подчиненными и командами безопасности, чтобы они могли оценить и внедрить рекомендации в тех областях, которые вы считаете приоритетными.

Куда бы вы ни решили направить свои усилия, стоит ознакомиться с главными рекомендациями наших специалистов по реагированию на инциденты: Если вы предпринимаете какие-либо действия для защиты своей организации, начните с этих шести пунктов. Мы рекомендуем убедиться, что в вашей организации все основы соблюдены, поскольку они помогут предотвратить и смягчить многие типы инцидентов, с которыми обычно сталкиваются компании.

Если вы - специалист по безопасности:

В этом отчете содержится множество практических рекомендаций, основанных на опыте наших специалистов по реагированию на инциденты. Начните с главных рекомендаций нашей команды - набора, который специально разработан для предотвращения и смягчения последствий многих типов инцидентов, с которыми обычно сталкиваются организации. Вы найдете их в разделе «Если вы собираетесь предпринять какие-либо действия для защиты своей организации, начните с этих шести пунктов».

Заложив основу, переходите к более глубоким рекомендациям, которые следуют за заключением. Они сгруппированы по типам инцидентов, против которых направлены, чтобы вы могли сосредоточить свои усилия на вопросах, которые наиболее важны для вас и вашего руководства.

Возможно, вам также будет полезно внимательно изучить разделы, посвященные поведению атакующих. Раздел «Семь вопросов, которые хакеры не хотят, чтобы вы решали», охватывает семь пробелов в системе безопасности, которые, по нашим наблюдениям, наиболее часто используются хакерами в своих интересах. Раздел «Что делают хакеры, попав в сеть» включает наши наблюдения за наиболее часто используемыми возможностями атакующих после получения первичного доступа. Оба эти раздела могут стать практическим руководством по укреплению защиты вашей организации.

Подумайте о том, чтобы поделиться отчетом с коллегами и руководством, чтобы скоординировать усилия по защите и получить одобрение ключевых подходов к кибербезопасности вашей организации.

За чем охотятся злоумышленники в 2022

Если вам известно, за чем охотятся злоумышленники - вы знаете, что вам нужно защищать. Вот что мы обнаружили в наших данных по наиболее распространенным типам инцидентов, о том, как злоумышленники получают первоначальный доступ, какие уязвимости они используют, и на какие отрасли они нацелены.

Финансовые мотивы злоумышленников способствуют активному использованию шифровальщиков и компрометации деловой электронной почты

Виды инцидентов

Шифровальщики и BEC были основными атаками, на которые мы реагировали в течение последних 12 месяцев, и составили около 70% случаев реагирования на инциденты.

Хотя эти два вида атак являются основными способами монетизации незаконного доступа к сетям, у злоумышленников есть и другие стратегии для получения финансовой выгоды. Атакующие все чаще сочетают вымогательство с шифрованием (иногда с дополнительными угрозами информирования клиентов или прессы или проведения распределенной атаки типа «отказ в обслуживании»). Некоторые злоумышленники сосредотачиваются только на вымогательстве. Например, в 4% наших случаев имело место вымогательство без шифрования - метод, отличный от атак шифровальщиков, который может быть более простым в исполнении. В этих случаях злоумышленники заставляют организации платить, угрожая обнародовать данные клиентов.

Наши специалисты по реагированию на инциденты и аналитики угроз отмечают, что число вымогательств без шифрования, скорее всего, будет расти. Эффективность тактики вымогательства даже заставила некоторых известных хакеров, связанных с группировкой Conti, публично заявить, что в будущем они намерены сосредоточить свои усилия на атаках на организации только с помощью вымогательства.

Шифровальщики - тип вредоносного ПО, используемый киберпреступниками для получения финансовой выгоды. Оно распространяется так же, как и любой другой вид вредоносного ПО (например, через известные уязвимости, уже взломанные системы, тактику социальной инженерии и т.д.). После развертывания программа шифрует файлы организации и делает их непригодными для использования. Злоумышленник требует выкуп, обещая предоставить дешифратор и не раскрывать в дальнейшем данные цели или ее личность.

Компрометация деловой переписки (BEC) - категория угроз, связанных со сложными мошенническими действиями, которые направлены на легальные учетные записи деловой электронной почты посредством социальной инженерии (например, фишинга) или других действий. После взлома киберпреступники используют свой доступ, чтобы инициировать или перенаправить перевод финансовых активов в личных целях.

Рис. 1: Виды расследований, проводимых Unit 42 в 2022 году.

Злоумышленники ищут легкие способы попасть в сеть

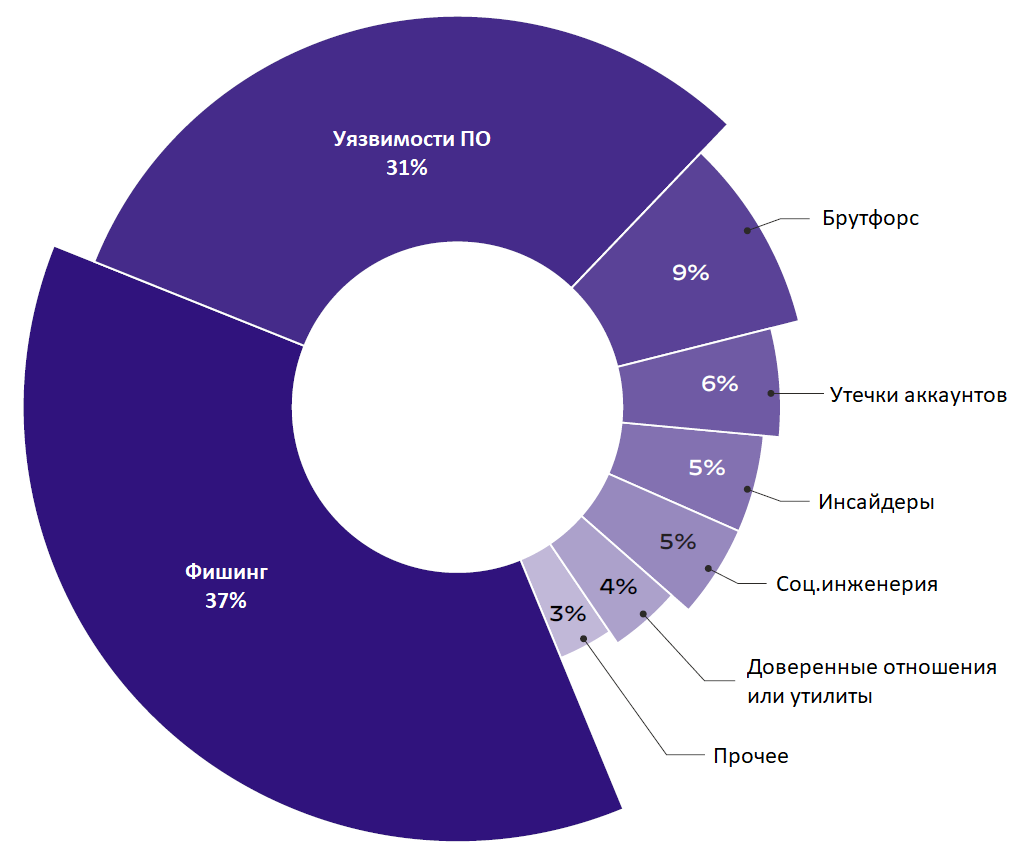

Предполагаемые средства получения первичного доступа

Тремя основными векторами получения доступа были фишинг, эксплуатация известных уязвимостей в программном обеспечении и брутфорс-атаки на учетные данные, в основном на протокол удаленного рабочего стола (RDP). Эти три вектора составили более 77% предполагаемых основных причин вторжений. Следует отметить, что следующим наиболее часто используемым средством доступа для угроз было использование ранее скомпрометированных учетных данных.

Протокол удаленного рабочего стола (RDP) - это протокол в системах Microsoft Windows, позволяющий пользователям подключаться к удаленным системам и управлять ими. Обычное использование включает в себя предоставление ИТ-поддержке возможности удаленного управления системой пользователя для устранения проблем, предоставление доступа к виртуальным машинам в облачных средах и удаленное управление облачными активами. К сожалению, RDP легко скомпрометировать непреднамеренно, что привело к тому, что он стал популярным начальным вектором атаки среди злоумышленников.

Рис. 2: Предполагаемые средства получения первичного доступа.

Как организации узнают, что они были взломаны?

Часто организации замечают предупреждение или обнаруживают программное обеспечение, которое не должно быть установлено, что сигнализирует о том, что в сети происходит что-то странное.

В других случаях атакующий обнаруживает свое присутствие, всплывая с запиской о выкупе.

Иногда все происходит еще более странно. В одном случае злоумышленник скомпрометировал серию идентификационных фотографий и других конфиденциальных отсканированных документов, а затем сшил эти изображения в мозаику, изображающую известного персонажа, связанного с его ником, в качестве доказательства извлечения данных.

Несколько ключевых уязвимостей стали фаворитами злоумышленников

Эксплуатируемые уязвимости

В случаях, когда респонденты положительно идентифицировали уязвимость, эксплуатируемую атакующим, более 87% из них попадали в одну из шести категорий CVE. Основные категории следующие:

- ProxyShell (CVE-2021-34473, CVE-2021- 34523, CVE-2021-31207).

- Log4j.

- SonicWall CVE.

- ProxyLogon (CVE-2021-26855, CVE-2021- 26857, CVE-2021-26858, CVE-2021-27065).

- Zoho ManageEngine ADSelfService Plus (CVE-2021-40539).

- CVEs Fortinet.

Рис. 3: Эксплуатация уязвимостей в расследованиях Unit 42.

Log4Shell

9 декабря 2021 года была обнаружена уязвимость нулевого дня с возможностью удаленного выполнения кода (RCE) в Apache Log4j2. Был опубликован код доказательства концепции (PoC), и последующее расследование показало, что эксплуатация была невероятно простой. Далее последовал ряд событий, которые войдут в историю кибербезопасности.

Уязвимости RCE часто имеют высокую степень критичности, поскольку позволяют злоумышленнику выполнить вредоносный код в системе, но эта уязвимость имела особенно далеко идущие последствия. Log4Shell был оценен в 10 баллов по Общей системе оценки уязвимостей (CVSS) - самый высокий рейтинг из возможных. И хотя Apache Log4j2, возможно, не является широко известным за пределами технического сообщества, это программное обеспечение лежит в основе большого количества известных сервисов и систем. Организации по всему миру имели уязвимые системы (независимо от того, знали они об этом или нет), и практически сразу же началась массовая активность по сканированию в поисках этих уязвимых систем.

Исследователи Unit 42 отслеживали обращения к сигнатуре «Apache Log4j Remote Code Execution Vulnerability Threat Prevention», что позволило нам получить представление о попытках эксплуатации. В период с 10 декабря 2021 года по 2 февраля 2022 года мы зафиксировали почти 126 миллионов обращений к сигнатуре. Хотя наибольшее количество обращений произошло в дни, непосредственно следующие за публичным распространением информации об уязвимости (12-16 декабря), всплески обращений продолжались в течение всего этого периода.

Когда мы выяснили, что могло бы произойти, если бы обращения к сигнатуре Threat Prevention были успешны, мы увидели широкий спектр попыток атак: идентификация уязвимых серверов с помощью массового сканирования, установка бэкдоров для кражи конфиденциальной информации и установки дополнительных инструментов, установка программного обеспечения для добычи монет с целью получения финансовой выгоды и многое другое.

Вскоре стали появляться и случаи реагирования на инциденты. На долю Log4j приходится 14% случаев, когда специалисты по реагированию положительно идентифицировали уязвимость, использованную атакующими, несмотря на то, что она была общедоступна всего несколько месяцев за исследуемый нами период времени.

«Log4Shell - не первая уязвимость, вызвавшая значительный интерес общественности, и почти наверняка не последняя. Вот почему важно рассматривать Log4Shell и как отдельную уязвимость, требующую отдельного анализа и размышлений, и как последнюю в ряду уязвимостей глобального уровня, которые влияют на федеральные системы, критическую инфраструктуру, а также на государственные и местные сети».

Джен Миллер-Осборн.

Заместитель директора Unit 42 по анализу угроз

Zoho Manage Engine AD SelfService Plus

16 сентября 2021 года Агентство по кибербезопасности и защите инфраструктуры США (CISA) выпустило предупреждение о том, что хакерские группировки активно используют недавно выявленные уязвимости в решении для самостоятельного управления паролями и единой регистрации, известном как Zoho ManageEngine ADSelfService Plus.

Основываясь на результатах первоначального отчета, 7 ноября Unit 42 раскрыло вторую, более сложную, активную и скрытную кампанию, которая привела к компрометации по меньшей мере девяти организаций.

Ко 2 декабря число целей выросло до 13 в таких сферах, как технологии, оборона, здравоохранение, энергетика, финансы и образование, и мы выявили модели, соответствующие хакерской группировке ,отслеживаемой как «TiltedTemple». Атакующие продолжали вести разведку против этих и других отраслей, включая инфраструктуру, связанную с пятью штатами США.

Наши аналитики считают, что основной целью атак было получение постоянного доступа к сети, а также сбор и утечка конфиденциальных документов из взломанных организаций.

Хотя эксплуатация Zoho ManageEngine ADSelfService Plus составляет всего 4% случаев, когда специалисты по реагированию положительно идентифицировали уязвимость, использованную атакующими, кампания TiltedTemple иллюстрирует, как решительные хакеры могут использовать уязвимость в качестве трамплина для более серьезной вредоносной активности.

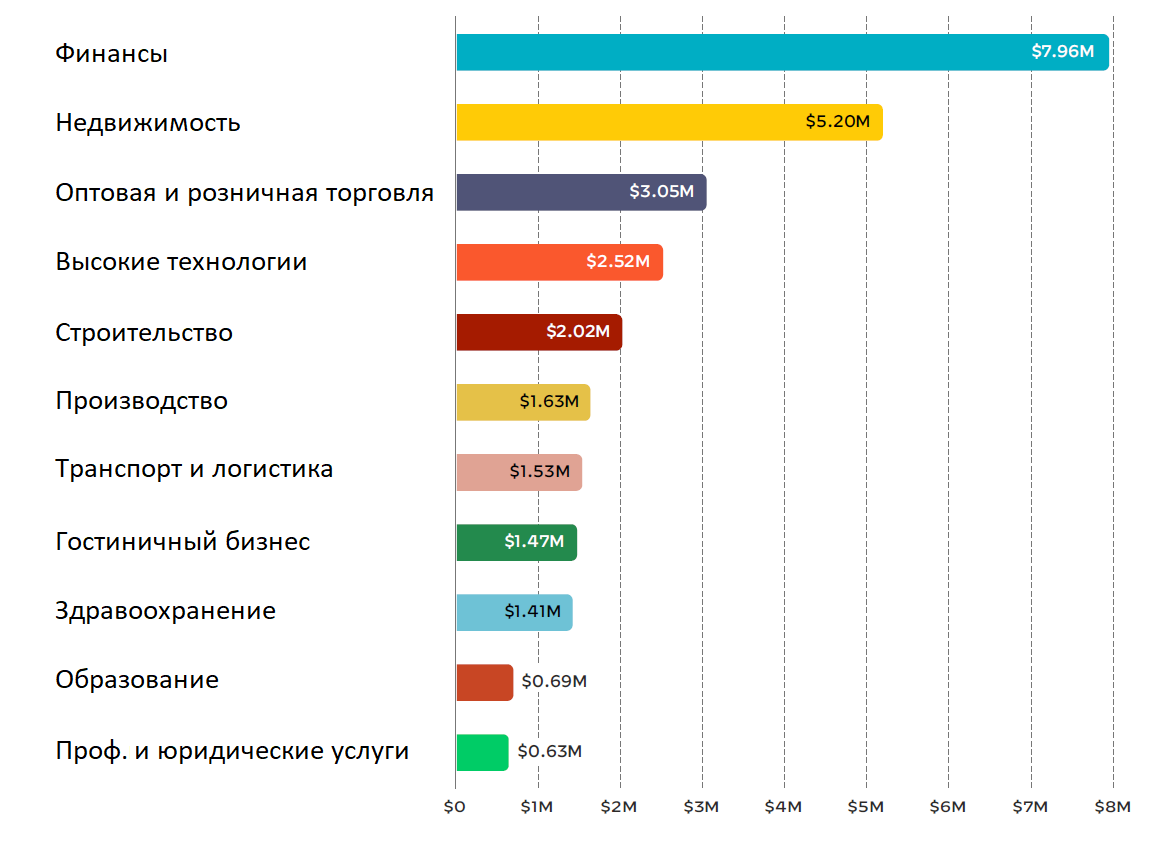

Злоумышленники следуют за деньгами, когда атакуют отрасли

Инциденты по отраслям

Наиболее пострадавшими отраслями являются финансы, профессиональные и юридические услуги, промышленное производство, здравоохранение, высокие технологии, оптовая и розничная торговля. На эти отрасли пришлось более 60% всех кейсов. Организации в этих отраслях хранят, передают и обрабатывают большие объемы монетизируемой конфиденциальной информации, которая привлекает злоумышленников.

Иногда злоумышленники могут целенаправленно атаковать определенные отрасли - например, финансовые организации, поскольку они часто осуществляют электронные переводы, или медицинские организации, поскольку они могут быть особенно мотивированы избежать сбоев в работе. Однако многие злоумышленники действуют оппортунистически, просто сканируя Интернет в поисках систем, в которых они могут использовать определенные уязвимости. В некоторых случаях отрасли могли особенно пострадать не потому, что злоумышленники намеревались атаковать именно их, а потому, что, например, организации в этих отраслях широко использовали определенное программное обеспечение с известными уязвимостями.

Рис.4:Отрасли, наиболее подверженные атакам в 2022 году

Но не все мотивы являются финансовыми. Обиды тоже имеют значение

Инсайдерские угрозы

Инсайдерские угрозы не были самым распространенным типом инцидентов, с которыми мы работали - 5,4%, но они могут иметь большое значение, поскольку в них участвуют злоумышленники, которые точно знают, где искать конфиденциальные данные. Семьдесят пять процентов случаев инсайдерских атак связаны с недовольными бывшими работниками, которые ушли с данными компании, уничтожили данные компании или получили доступ к сетям компании после своего ухода.

Однако наши консультанты отмечают, что многие атаки, которые изначально кажутся внутренними угрозами, на самом деле исходят от киберпреступников, которые, например, приобрели краденные учетные данные. При наличии развитых рынков для нелегальной торговли первичным доступом отличить легальный доступ пользователя от вредоносного становится все сложнее.

Ключевой вывод: Инсайдерские угрозы часто связаны с кражей интеллектуальной собственности

Наши специалисты по реагированию на инциденты сообщают о многих способах, которыми может реализоваться инсайдерская угроза, включая:

- Перенос данных на личные аккаунты (особенно это распространено, когда удаленная работа позволяет сотруднику просто отключить VPN).

- Физическое перемещение корпоративной собственности на территорию конкурента.

- Использование внутренней информации для поиска и найма подрядчиков и вспомогательного персонала, которые затем могут иметь доступ к конфиденциальной информации.

75% случаев инсайдерских угроз вызваны недовольными бывшими сотрудниками, обладающим достаточным количеством знаний о внутреннем устройстве жертвы, чтобы стать злоумышленниками.

Обзор: Шифровальщики – любимая дойная корова хакеров

В последние годы шифровальщики привлекают к себе много внимания

Иногда кажется, что каждая неделя приносит новые громкие заголовки о многомиллионных требованиях со стороны хакеров. Выбор целей иногда вызывает тревогу, включая больницы и другие организации, от которых зависит повседневная жизнь людей.

Шифровальщик может нарушить повседневную работу, вызывая серьезную головную боль и финансовое давление. Все чаще пострадавшие организации могут ожидать, что злоумышленники применят тактику двойного вымогательства, угрожая публично обнародовать конфиденциальную информацию, если выкуп не будет выплачен.

Киберпреступники, с одной стороны, демонстрируют инновационный подход - внедряют сложные инструменты атак, разрабатывают новые методы вымогательства и применяют маркетинговые кампании. С другой стороны, бизнес-модель RaaS снизила техническую планку для входа, сделав мощные инструменты доступными для начинающих кибервымогателей благодаря простым в использовании интерфейсам и онлайн-поддержке.

Ниже приводится ряд наблюдений на основе данных наших кейсов, которые подчеркивают влияние шифровальщиков на различные отрасли.

Методы многократного вымогательства, включая двойное вымогательство - случаи, когда злоумышленники не только шифруют файлы организации, но и публикуют название компании-жертвы и/или угрожают провести дополнительные атаки (например, атаку на распределенный отказ в обслуживании, известную как DDoS), чтобы побудить цель заплатить быстрее. Многие группы шифровальщиков поддерживают сайты утечек в Darknet с целью применения тактики двойного вымогательства.

Шифровальщики-как-сервис (RaaS) - это криминальный бизнес с соглашениями, устанавливающими условия предоставления шифровальщиков партнерам, часто в обмен на ежемесячную плату или процент от выплаченных выкупов. RaaS значительно упрощает проведение атак, снижая барьер входа для потенциальных участников атак и расширяя сферу распространения шифровальщиков. Unit 42 активно отслеживает не менее 56 активных RaaS-группировок, некоторые из которых действуют с 2020 года. В связи с успехом этих групп мы ожидаем, что активность такого рода будет продолжать расти.

Кейс: LockBit 2.0

LockBit 2.0 - ребрендинг вредоноса LockBit, который стал одним из самых распространенных штаммов шифровальщиков, с которыми организации сталкивались в этом году

LockBit 2.0 предлагается в качестве RaaS-сервиса, но отходит от «обычного сюжета». Хотя во многих случаях RaaS привлекает менее технически подкованных злоумышленников, операторы LockBit 2.0 предположительно работают только с опытными пентестерами, особенно с теми, кто имеет опыт работы с такими инструментами, как Metasploit и Cobalt Strike. Это может усложнить защиту организаций от данного штамма. Задача аффилированных лиц - получить первичный доступ к целевой сети, что позволяет LockBit 2.0 провести остальную часть атаки.

LockBit 2.0 также известен широким использованием методов двойного и многократного вымогательства. Группа поддерживает сайт утечек - веб-сайт, расположенный в темной паутине, где размещаются и распространяются названия и подробности о взломанных организациях, чтобы усилить давление с целью заставить их заплатить выкуп. Кроме того, известно, что операторы LockBit 2.0 проводят DDoS-атаки на инфраструктуру скомпрометированных организаций, чтобы еще больше увеличить сумму выкупа - этот метод известен как «тройное вымогательство».

По состоянию на 25 мая 2022 года на долю LockBit 2.0 приходилось 46% всех случаев взлома, связанных с шифровальщиками, о которых сообщалось на сайтах утечек в 2022 году. На сайте утечек LockBit 2.0 RaaS были опубликованы наименования и информация о более чем 850 взломанных организациях. Сам сайт обычно содержит такую информацию, как домены жертв, временной трекер и показатели объема скомпрометированных данных.

LockBit 2.0 был замечен в изменении обоев зараженных компьютеров на записку с требованием выкупа, в которой не только требуется оплата, но и предпринимается попытка завербовать инсайдеров в целевых организациях. В замеченных нами записках утверждалось, что злоумышленники заплатят «миллионы долларов» инсайдерам, которые предоставят доступ к корпоративным сетям или поспособствуют заражению шифровальщиком, открыв фишинговое письмо и/или запустив полезную нагрузку вручную. Атакующие также проявляли интерес и к другим методам доступа, таким как RDP, VPN и учетные данные корпоративной электронной почты. В обмен они предлагали часть выкупа.

Эта тактика показывает, что организации должны готовиться к защите от эволюционирующих бизнес-моделей, используемых киберпреступниками. Цель LockBit 2.0 - не просто зашифровать данные и остановить бизнес-операции; группа также стремится нанести репутационный ущерб и стимулировать внутренние угрозы. Защита от этого типа атак требует всесторонней осведомленности о возможных векторах и надежного плана реагирования на инциденты для уменьшения ущерба после первого взлома.

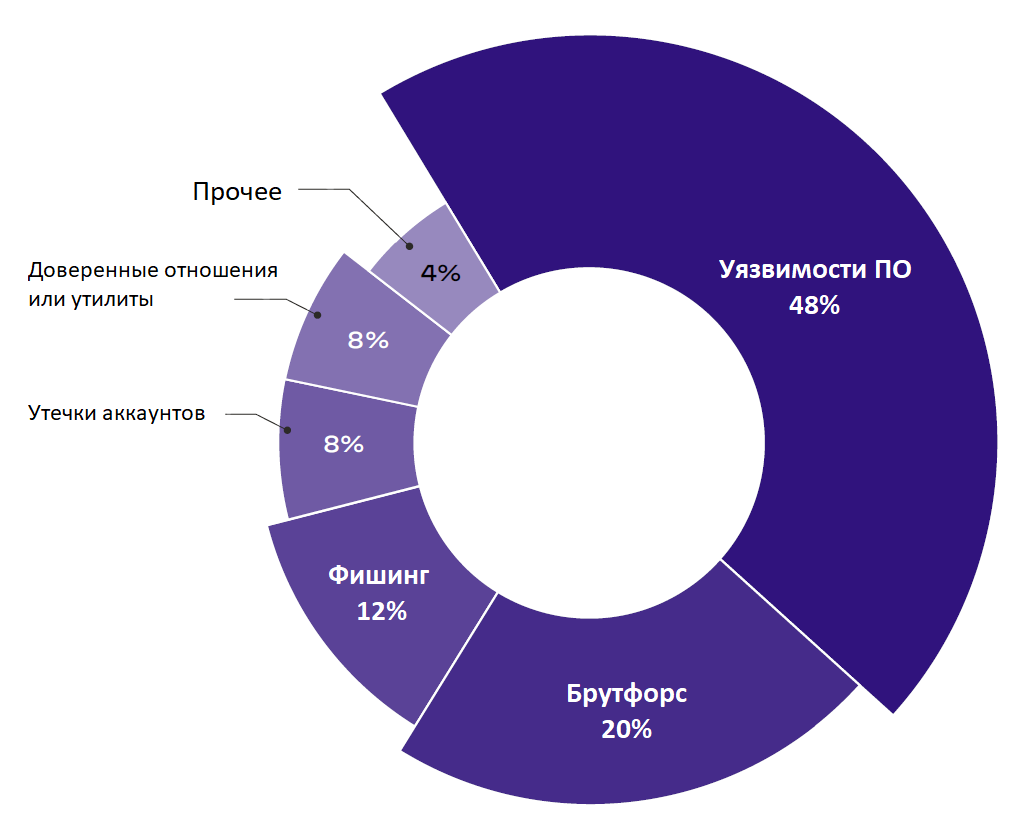

Шифровальщики: первоначальный доступ

Группировки шифровальщиков, по-видимому, предпочитают иные способы получения первоначального доступа, чем те, которые мы наблюдаем в общей статистике. В 48% случаев предполагаемым средством доступа были уязвимости в программном обеспечении. За ними следуют атаки методом перебора учетных данных - 20%, фишинг - 12%, а также ранее скомпрометированные учетные данные и злоупотребление доверительными отношениями или инструментами - 8%.

Широкое использование уязвимостей в программном обеспечении соответствует оппортунистическому поведению, которое мы часто наблюдаем у вымогателей. Они глобально сканируют интернет в поисках уязвимостей и слабых мест, на которых они могут сосредоточиться. Такой подход и атаки с перебором учетных данных (обычно сфокусированные на RDP) могут приносить им большую часть дохода.

Рис. 5: Шифровальщики - предполагаемые средства получения первоначального доступа

Требования выкупа и реальные платежи

За последний год мы видели требования в 30 миллионов долларов, а также случаи, когда клиенты платили выкуп в размере более 8 миллионов долларов.

Во время переговоров о выкупе преступники все чаще упоминают киберстрахование как причину, по которой организация-жертва может позволить себе заплатить выкуп. Иногда это просто тактика переговоров, поскольку мы наблюдали подобное даже у незастрахованных клиентов. Тем не менее, атакующие пытаются получить доступ к финансовой информации, когда у них есть несанкционированный доступ к организации-жертве, и рассчитывают требования выкупа на основе предполагаемого дохода вымогаемой организации.

В новостях часто приводятся другие примеры крупных требований или выплат выкупа.

«Хакеры найдут способ проникнуть в сеть, если захотят».

Джессика Хо, главный консультант Unit 42.

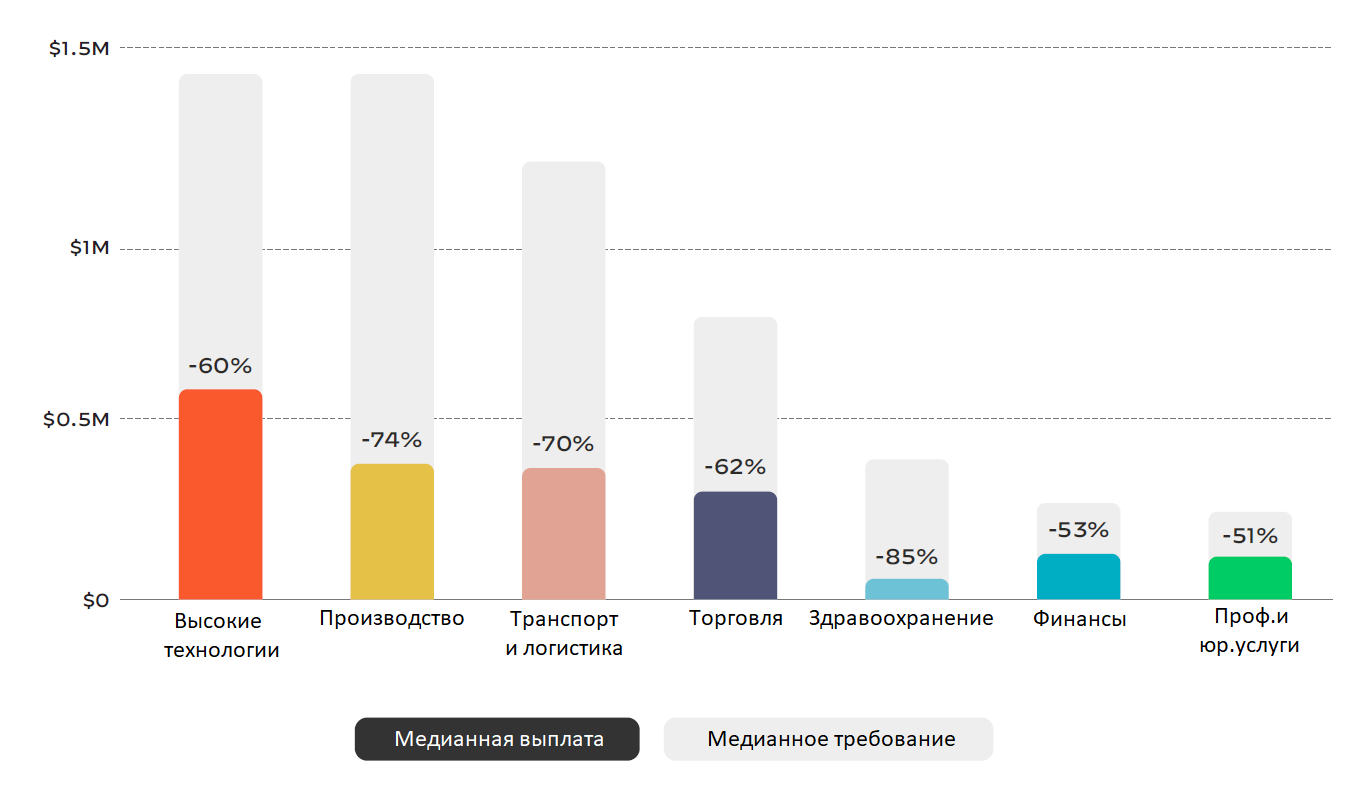

Требования и выплаты выкупа по отраслям

Когда мы разбиваем данные по отраслям, мы получаем средние значения и медианы, показанные на рисунках 6 и 7. (Примечание: Медиана платежей, показанная на рисунке 7, рассчитана только для случаев, когда выкуп был выплачен, и не имеет прямого отношения к средней требуемой сумме, показанной на рисунке 6).

Рис. 6: Средний размер требуемого выкупа по отраслям.

Ключевой вывод: Атаки шифровальщиков могут быть стремительны

Среднее время пребывания в сети, которое мы наблюдали при атаках шифровальщиков - то есть время, которое злоумышленники проводят в целевой среде до того, как будут обнаружены - составило 28 дней. Наши консультанты по безопасности говорят, что клиенты чаще всего узнают об атаках самым тяжелым путем - когда получают записку с требованием выкупа.

Рис. 7: Средняя «скидка» от первоначального требования в зависимости от отрасли.

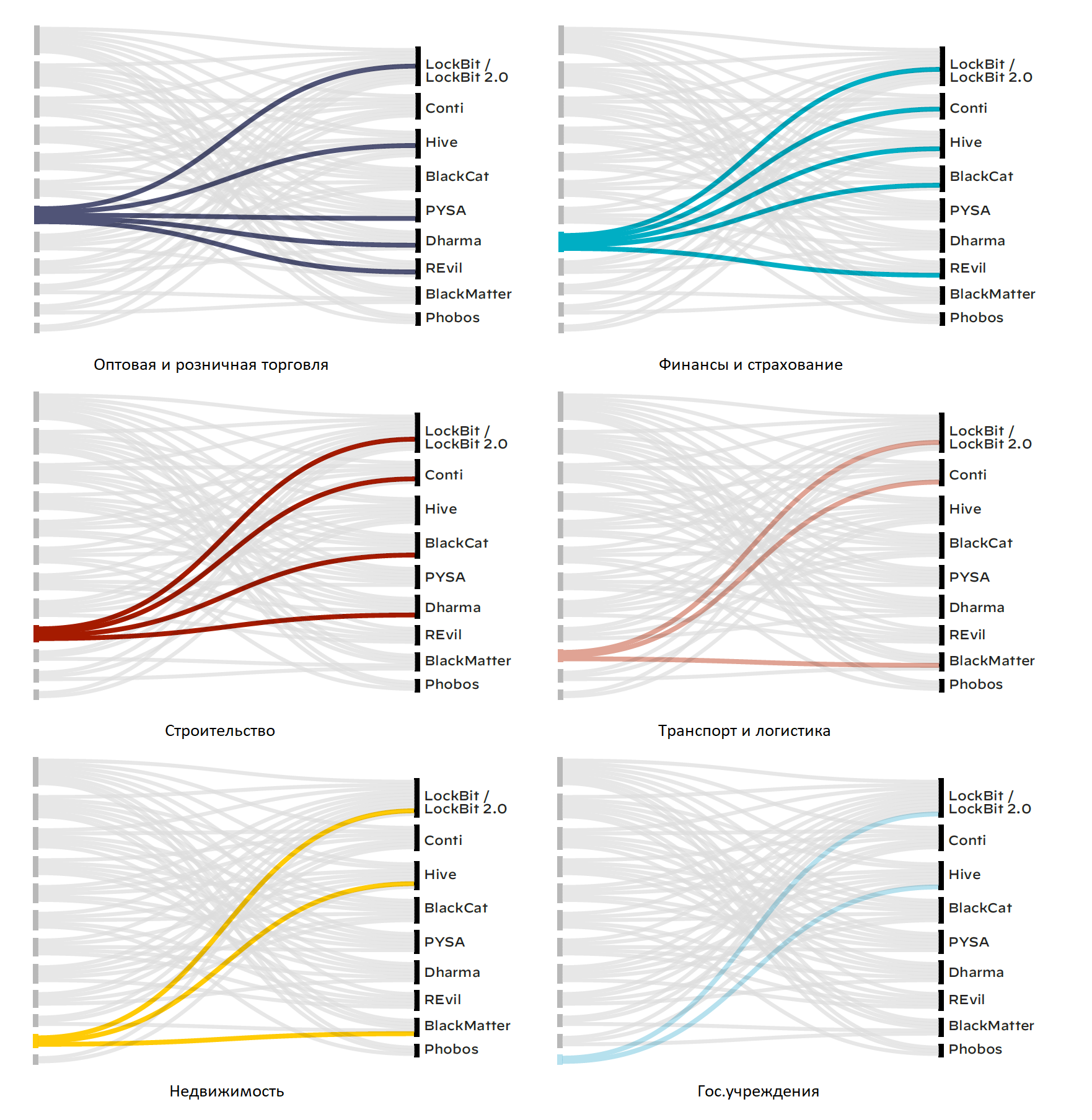

Наиболее активные группировки шифровальщиков

Среди инцидентов, с которыми работали наши консультанты по реагированию, некоторые группы шифровальщиков выделялись особой активностью. Шифровальщики часто известны тем, что используют определенные тактики, методы и процедуры, поэтому знание того, какие группы наиболее активны и опасны, поможет вашим службам безопасности определить, на чем сосредоточить защиту. Однако имейте в виду, что новые хакерские группировки появляются регулярно, а существующие часто меняют бренды по разным причинам, в том числе чтобы изменить свои подходы или избежать внимания со стороны правоохранительных органов.

Рис. 8: Топ подтвержденных группировок шифровальщиков, замеченных в инцидентах Unit 42.

Unit 42 регулярно публикует в свободном доступе обзоры активных групп шифровальщиков, включая ТТП и советы по защите от них.

Ознакомьтесь с нашими оценками:

Подпишитесь на уведомления о новых исследованиях групп шифровальщиков и других угроз.

Для получения подробной информации об угрозах, а также обзора группировок шифровальщиков и их TTP см. отчет об угрозах шифровальщиков 2022 или соответствующий вебинар.

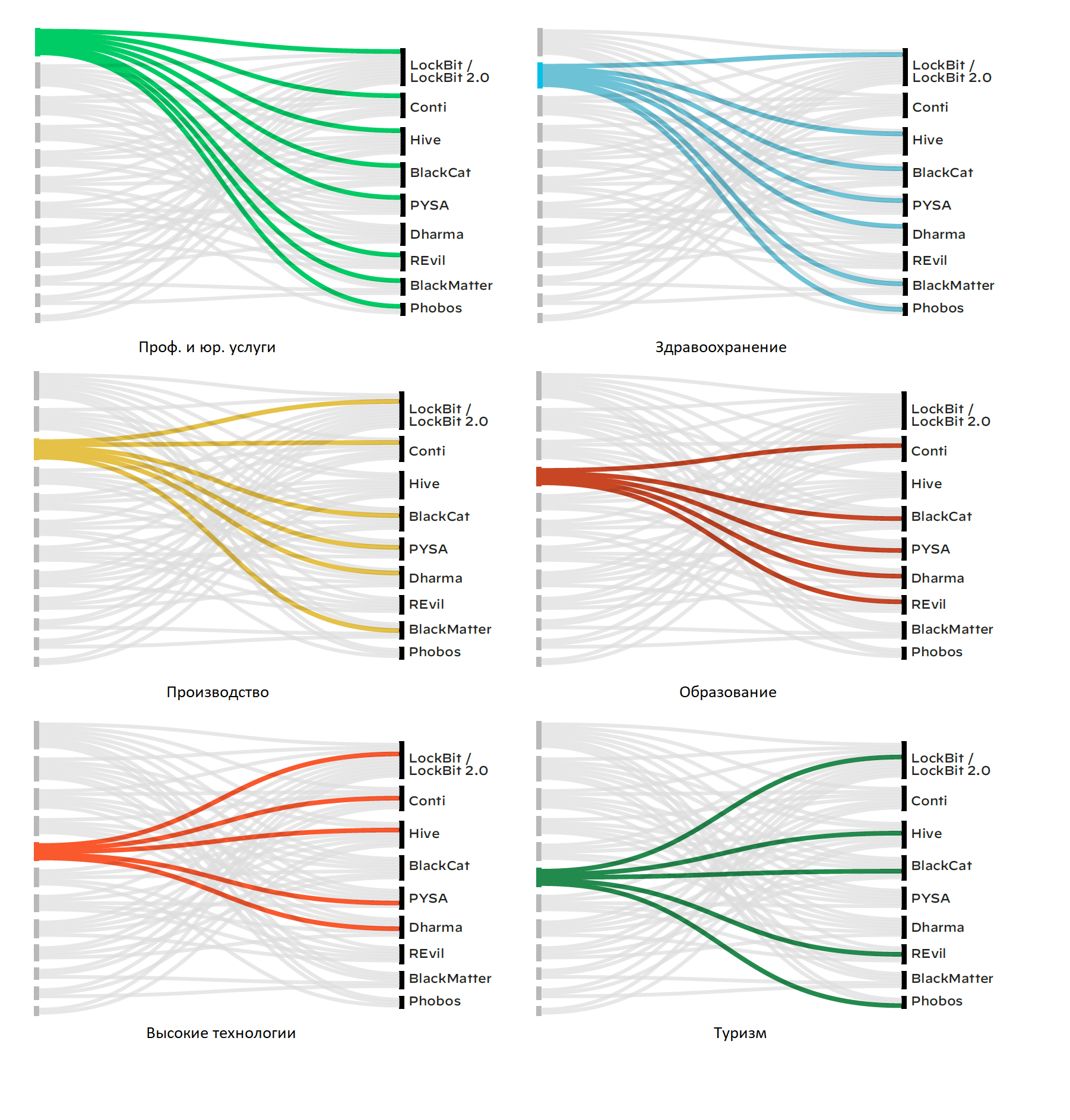

Рис. 9A: Отрасли, пострадавшие от шифровальщиков, в разрезе группировок.

Рис. 9Б: Отрасли, пострадавшие от шифровальщиков, в разрезе группировок.

Обзор: Компрометация деловой переписки – скрытно и затратно

Случай из практики

Это был обычный день для нашего клиента, руководителя американской компании, предоставляющей финансовые услуги, который полагается на широко используемое мобильное приложение MFA для защиты доступа к электронной почте, файлам клиентов и другим конфиденциальным данным. Его iPhone постоянно «пинговал» его запросами MFA на доступ к электронной почте, прерывая его в день, наполненный встречами с клиентами. Его раздражало это поведение, он решил, что это какая-то системная ошибка, и отклонял каждый запрос, чтобы сосредоточиться на работе.

Он подумал, что все закончилось, когда запросы прекратились. Однако спустя несколько месяцев он узнал, что стал жертвой кибератаки. Он по ошибке разрешил один из этих многочисленных запросов, неосознанно предоставив злоумышленнику беспрепятственный доступ к своей электронной почте. Он узнал о компрометации, когда его банк отметил подозрительные электронные переводы на общую сумму около 1 миллиона долларов. Наше расследование выявило утечку данных, принадлежащих компании, ее сотрудникам и клиентам.

К счастью, компании удалось вернуть похищенные средства, но атаки такого рода все равно могут дорого обойтись с точки зрения репутации, а также времени и ресурсов, потраченных на ликвидацию последствий.

Другие примеры BEC из материалов дела подразделения 42 см. в нашем блоге "Кошмарные атаки на электронную почту (и советы по их блокированию)".

Основные данные по компрометации деловой переписки из расследований Unit 42:

- 7-48 дней - Типичное время пребывания в системе до ее локализации.

- 38 дней - Среднее время присутствие в инфраструктуре жертвы.

- 286 000 долларов США - Средняя сумма успешного мошенничества с банковскими переводами.

Несмотря на то, что атаки с использованием шифровальщиков обычно доминируют в заголовках газет, киберпреступники продолжают взламывать деловую электронную почту с целью получения финансовой выгоды. Федеральное бюро расследований США называет BEC «мошенничеством на 43 миллиарда долларов», ссылаясь на статистику инцидентов, о которых сообщалось в Центр жалоб на интернет-преступления в 2016-2021 годах.

Методы компрометации деловой переписки могут быть разными. Некоторые группы мошенников получают доступ к целевым учетным записям, например, путем перебора учетных данных. Однако социальная инженерия, включая фишинг, часто является простым и экономически эффективным способом получения тайного доступа при низком риске обнаружения.

Во многих случаях киберпреступники просто просят своих невольных жертв предоставить свои учетные данные и получают их.

SilverTerrier

За последние полдесятилетия Unit 42 активно отслеживало развитие компрометации деловой переписки, уделяя особое внимание угрозам, исходящим из Нигерии, которые мы отслеживаем под названием «SilverTerrier».

Хотя BEC является глобальной угрозой, наше внимание к нигерийским злоумышленникам позволяет получить представление об одной из крупнейших субкультур этой деятельности, учитывая, что страна постоянно входит в число самых горячих точек киберпреступности. Мы собрали один из самых полных наборов данных в индустрии кибербезопасности, включающий более 170 700 образцов вредоносного ПО из более чем 2,26 миллиона фишинговых атак, связанных примерно с 540 различными кластерами активности BEC.

Эта телеметрия позволяет исследователям Unit 42 проактивно делиться оперативной информацией о киберпреступниках с правоохранительными органами. Недавно нам удалось оказать помощь в проведении расследований и операций под руководством Интерпола, в результате чего в рамках операций Falcon II и Delilah были арестованы несколько известных хакеров.

Обзор: Облачные сервисы – легкая мишень для хакеров

Случаи реагирования на облачные инциденты заслуживают отдельного обсуждения, поскольку, по словам наших консультантов по реагированию, в «облаках» есть два ключевых отличия:

- Различные технологические концепции означают, что случаи реагирования на инциденты в облаке часто работают иначе, чем традиционные.

- В настоящее время злоумышленникам легко работать в облаках из-за множества неизвестных аспектов текущего ландшафта облачных угроз (хотя у организаций и есть возможность изменить ситуацию).

Как облачный ландшафт меняет процессы реагирования на инциденты

Облачные среды постоянно меняются. Сервера запускаются на короткое время для обработки ключевых рабочих нагрузок, а на следующий день их уже не существует. Стандартные процедуры реагирования на инциденты, направленные на сбор данных, зачастую не столь эффективны в облачных средах, поскольку ландшафт является одновременно динамичным и эфемерным, а облачные среды могут быть комплексными, в них часто используются различные приложения и инструменты, которые могут даже размещаться у нескольких различных поставщиков облачных услуг (CSP). Это может создать трудности в определении полного масштаба проблемы безопасности.

«Сейчас хакерам в облаках не нужно очень стараться, чтобы добиться успеха в своей деятельности. Они могут просто оглядеться и сказать: «Так, вот дверь, вот ключи - никто даже не знает, что мы их нашли. Давайте посмотрим, работает ли это. О, работает! Затем они забирают то, что, по их мнению, чего-то стоит, оставляют записку с требованием выкупа и по дороге опрокидывают несколько цветочных горшков - просто чтобы добавить разрушений».

Эшли Бланка, директор по консалтингу Unit 42

Случай из практики

Одна организация создала облачную среду для краткосрочного проекта. Она была открыта для доступа через Интернет и неправильно сконфигурирована с пустым корневым паролем. Злоумышленник случайно обнаружил этот актив, вошел, стер данные и оставил записку с требованием выкупа.

В случаях реагирования на инциденты, связанные с облачными утечками, требуется иное понимание того, как собирать доказательства. Эфемерные рабочие нагрузки могут означать, что это не так просто, как извлечение стандартного набора журналов, а объем данных, необходимых для анализа инцидента, часто намного превышает тот, который наблюдается в традиционном случае. Работа в облаке также требует понимания модели разделения ответственности. За некоторые аспекты безопасности отвечает CSP, размещающий данные и приложения, а за другие - клиент.

Многие клиенты ценят простоту работы в облаке, и они доверяют средствам контроля безопасности, предоставляемым крупными провайдерами, но эта безопасность разрушается, когда организации не понимают, что средства контроля безопасности часто необходимо активировать и правильно настроить. Организации также несут ответственность за управление идентификацией и доступом (IAM) - установление и поддержание надлежащего контроля над тем, кто и что может делать в данной облачной среде.

Хотя понимание облачных технологий и их правильная настройка - общий вопрос облачной безопасности, он может иметь конкретное влияние на реагирование на инциденты. Например, если организация не настроила логирование должным образом, то в случае нарушения можно не получить доступ к необходимой для расследования информации. В некоторых случаях наши консультанты сообщают о необходимости вызова CSP в суд для получения ключевой информации для расследования - процесс, отнимающий много времени в момент, когда каждая секунда на счету.

Почему «облачным хакерам» так легко работать

Наши консультанты по безопасности утверждают, что неправильная конфигурация является основной первопричиной инцидентов в облачных средах, и эта проблема, похоже, становится все более серьезной. Правильно настроенные облачные среды обеспечивают сохранность и целостность данных, включают средства контроля безопасности, предоставляемые CSP, и управляют идентификацией и доступом, чтобы избежать передачи мощных возможностей или конфиденциальной информации людям, которым они не нужны.

Неправильно настроенные облачные среды могут, по сути, оставить двери для злоумышленников нараспашку, позволяя им получить первоначальный доступ без необходимости искать и использовать уязвимости или применять сложные тактики атак. К сожалению, неправильно настроенные облачные среды встречаются очень часто. В ходе недавнего исследования, посвященного IAM, команда Unit 42 проанализировала более 680 000 идентификационных данных в 18 000 облачных учетных записей из 200 различных организаций и выяснила, что почти во всех случаях (99%) отсутствуют необходимые элементы управления политиками IAM для обеспечения безопасности. Это важно, потому что, согласно тому же исследованию, 65% известных инцидентов, связанных с безопасностью облачных сред, были вызваны неправильной конфигурацией.

Что еще хуже, когда исследователи Unit 42 проследили изменения неправильных конфигураций с течением времени, они заметили, что их стало больше, а не меньше. Мы также заметили, что число известных инцидентов в облаках росло быстрее, чем количество облачных рабочих нагрузок. Это означает, что у атакующих, нацеленных на облачные среды, есть много легких мишеней, из которых можно выбирать. В результате наши консультанты по безопасности, занимающиеся реагированием на облачные инциденты, говорят, что обычно они не сталкиваются с теми же типами инцидентов, которые характерны для остальных организаций. Например, шифровальщики сложнее развернуть в облачных средах, и их применение часто требуют больших усилий, чем нужно злоумышленникам для достижения их целей в облаке.

Более подробный обзор результатов исследований в области безопасности облачных сред, в котором особое внимание уделяется важности управления идентификацией и доступом, а также тактиках облачных хакеров, можно найти в отчете по облачным угрозам Unit 42.

Многие злоумышленники в облачных средах просто крадут учетные данные, которые часто хранятся на GitHub или других ресурсах совместного использования и недостаточно защищены, а затем занимаются кражей или уничтожением данных. Иногда атакующие вымогают у организаций деньги, используя свой доступ для повышения цены ресурсов, принуждая к оплате через угрозу выставления непомерного счета от CSP. Такая тактика позволяет хакерам зарабатывать деньги, продавая конфиденциальную информацию или вымогая деньги у организаций без использования комплексных вредоносных программ.

Как усложнить жизнь злоумышленникам в облаках

Наши консультанты утверждают, что одно из лучших средств, которое могут сделать организации для защиты от взлома облачных сред - это обеспечить, чтобы ответственные за эти среды были хорошо обучены тому, как правильно их конфигурировать и как безопасно управлять доступом. Простое усложнение доступа для злоумышленников позволит предотвратить большое количество современных инцидентов, связанных с облачными средами. Наши клиенты часто замечают нарушение из-за срабатывания предупреждений или роста использования ресурсов. Это означает, что правильная настройка мониторинга и протоколирования поможет быстро выявить проблемы.

До тех пор, пока большинство организаций будут оставлять хакерам легкие точки входа, злоумышленники, скорее всего, не будут совершенствовать свои методы атак. В конце концов, зачем работать больше, чем нужно? Однако наши консультанты прогнозируют, что по мере того, как все больше организаций узнают, как правильно защищать облачные среды, атакующие, скорее всего, начнут использовать более комплексные подходы.

Семь самых любимых хакерами проблем безопасности

Когда происходят утечки, один из самых распространенных вопросов, возникающих после этого, следующий: Что пошло не так? Ниже приведены наиболее распространенные ответы из тех случаев, которыми мы занимались.

Считайте, что этот список представляет собой набор рекомендаций, основанных на наших наблюдениях за ситуацией за последний год. Если вы позаботитесь о том, чтобы ваша организация решила перечисленные ниже проблемы до того, как произойдет инцидент, вы сможете отпугнуть атакующих, которые охотятся за простыми целями. Если же злоумышленники все же попытаются атаковать ваши системы, им придется нелегко. Другими словами - вот семь самых любимых хакерами проблем безопасности.

- Многофакторная аутентификация - В 50% случаев организациям не хватает многофакторной аутентификации в ключевых системах, выходящих в Интернет, таких как корпоративная веб-почта, решения для виртуальных частных сетей (VPN) и другие решения для удаленного доступа.

- - В 44% случаев организации не имели решения для обнаружения атак и реагирования на конечных точках (EDR) или расширенного обнаружения атак и реагирования (XDR), либо оно не было полностью развернуто на первоначально затронутых системах для обнаружения инцидента и реагирования на вредоносные действия.

- Управление исправлениями - В 28% случаев успешной деятельности хакеров способствовало неэффективное управление патчами. Это относится к любому случаю, когда уязвимость ненулевого дня была использована атакующим каким-либо образом, и включает ситуации, в которых эксплойт помог хакеру в какой-то момент после первоначального доступа. Сюда не входят случаи, когда атакующий использовали уязвимость нулевого дня для получения доступа.

- Меры защиты от брутфорса- В 13% случаев в организациях не было предусмотрено никаких мер по блокировке учетных записей при атаках с использованием перебора учетных данных.

- Оповещения о безопасности- В 11% случаев организации не смогли просмотреть/принять меры по оповещениям безопасности.

- Безопасность паролей- В 7% случаев слабые методы защиты паролей способствовали тому, что атакующие смогли достичь своих целей (например, пароль по умолчанию, пустой или незаполненный пароль, легко угадываемый или словарный пароль).

- Неправильная конфигурация - В 7% случаев неправильная конфигурация системы была фактором, способствовавшим инциденту.

Случай из практики

Специалисты Unit 42 по реагированию на инциденты оказали помощь клиенту в решении вопроса, когда было установлено, что злоумышленник постоянно получал доступ к среде, используя VPN-решение клиента. ИТ-персонал компании был в недоумении, как такое могло произойти, ведь они требовали MFA для всех учетных записей. Специалисты Unit 42 установили, что один ИТ-администратор получил исключение и использовал веб-портал SSL VPN для поддержки устаревшего решения, которое не требовало MFA, что и стало вектором проникновения.

Некоторые из перечисленных вещей во многих случаях были внедрены в организациях, ставших жертвами кибератак, но даже один пробел - это все, что нужно злоумышленнику, чтобы закрепиться в инфраструктуре.

Аналогично с развертыванием EDR/XDR, даже в средах с широким охватом могут существовать «теневые» ИТ (неуправляемые или неавторизованные) системы в среде с неадекватным контролем безопасности или неподдерживаемые устаревшие системы с недостаточной защитой. Часто компании не знают об этих системах, и в итоге они могут стать факторами, способствующими инциденту кибербезопасности.

Поэтому одним из важных шагов, которые организации могут предпринять для повышения уровня защиты, является тщательная инвентаризация того, что существует в сети, и наблюдение за аномалиями, что можно сделать с помощью решения для управления поверхностью атаки. Если вы знаете поверхность атаки, у вас больше шансов опередить злоумышленника.

«Если в вашей организации есть решение EDR или XDR, обязательно отслеживайте оповещения. Я видел несколько инцидентов, в ходе которых атакующие в конечном итоге смогли отключить EDR и антивирус, чтобы распространить шифровальщика. Клиенты иногда считают это неудачей своего продукта безопасности, хотя на самом деле их средство безопасности сообщало им о наличии серьезных, очевидных проблем в течение нескольких недель или даже месяцев до того, как атакующий смог добраться до точки, где смог отключить средства безопасности.

Этот совет также применим к антивирусам «старой школы» для организаций, не имеющих EDR или XDR. Многие инструменты хакера будут блокироваться антивирусами. Важно следить за тем, что блокируют ваши средства безопасности, чтобы вы могли принять соответствующие меры»

Джон Персиваль, консультант Unit 42.

Что делают хакеры, попав в сеть

Как только злоумышленники получают доступ к сети, они преследуют определенные типовые цели. Например, они могут начать разведку – тактику, направленную на получение информации о системах и внутренней сети, чтобы решить, что делать дальше.

В этом разделе описаны действия атакующих, которые мы чаще всего наблюдали в случаях реагирования на инциденты после первоначального взлома сети. Если вы тесно работаете с конкретными системами вашей организации, этот список поможет вам понять, на что следует обратить особое внимание. Если вы защищаете свою организацию на более высоком уровне, вы можете поделиться этим списком со своей командой безопасности или использовать его для того, чтобы получить представление о том, как обычно ведут себя атакующие, когда оказываются внутри.

Разведка

Это шаг, который предпринимают злоумышленники, чтобы понять, что они могут сделать с полученным доступом. По сути, они исследуют системы и внутреннюю сеть, чтобы понять, что они могут контролировать, украсть, атаковать и т.д.

Инструменты, часто используемые для разведки:

- Расширенный IP-сканер.

- Расширенный сканер портов.

- AdFind.

- Nmap.

Команды и контроль или мачки

Методики команды и контроля (CnC) охватывают методы, которые злоумышленники используют для связи между сетью, которую они взломали, и своей собственной машиной. Например, вредоносные программы часто «звонят» на CnC-сервер, чтобы проверить наличие других вредоносных программ для загрузки или извлечь конфиденциальные данные. Злоумышленники обычно принимают меры, чтобы CnC-трафик выглядел «нормальным», чтобы организациям было сложнее заметить взлом.

Инструменты, часто используемые для CnC-управления:

- Cobalt Strike.

- Metasploit.

Латеральное перемещение

Атакующий получает первоначальный доступ к определенной части сети. Подобно открыванию дверей, чтобы попасть из фойе в другие части дома, латеральное перемещение - это процесс, который злоумышленники используют для проникновения в другие системы сети и управления ими. Это расширяет влияние злоумышленника на взломанную среду.

Инструменты, часто используемые для латерального перемещения:

- AnyDesk.

- ConnectWise/ScreenConnect.

- TeamViewer.

- Splashtop.

- Удаленный рабочий стол Microsoft.

- LogMeIn.

- TightVNC.

- PuTTY.

Ключевой вывод

Наши специалисты по реагированию на инциденты иногда обнаруживают, что субъекты угроз действуют в среде гораздо дольше, чем первоначально предполагал клиент. В некоторых случаях было установлено, что субъекты угроз были активны и перемещались по среде в течение шести месяцев или более.

Сбор учетных данных

Сбор учетных данных - это еще один способ получения злоумышленниками доступа к ресурсам или более конфиденциальной информации. Он по сути представляет собой кражу паролей учетных записей. Как и многие другие методы, это расширяет доступ хакера, что, в свою очередь, увеличивает потенциальные последствия взлома.

Инструменты, часто используемые для сбора учетных данных:

- Mimikatz.

- LaZagne.

- Impacket secretsdump.

- Procdump, нацеленный на процесс lsass.

- Многофункциональные инструменты пост-эксплуатации (например, Cobalt Strike).

Извлечение данных

Эксфильтрация означает кражу данных. Часто именно на этом злоумышленники зарабатывают деньги. Похитив данные, они могут продать их заинтересованным сторонам или вымогать у цели деньги, угрожая обнародовать информацию.

Инструменты, часто используемые для извлечения данных:

Приложения:

- Приложения Rclone.

- MEGASync.

- FileZilla.

- WinSCP.

Архивация:

- Сжатие 7-Zip.

- WinRAR.

Онлайн-хранилища:

- Веб-сервисы/облачные сервисы хранения данных MEGA

- Dropbox.

- Google Диск.

- OneDrive.

- DropMeFiles.

- Sendspace.

- Веб-сервисы электронной почты.

- Файловая система, контролируемая атакующим.

«Негативные последствия кражи данных не имеют прямой зависимости от объемы украденного. Несанкционированное завладение одной электронной таблицей со списком персональных данных клиентов может привести к крупной утечке, несмотря на то, что размер самого файла может быть очень небольшим. Компаниям следует избегать хранения такой конфиденциальной информации в незашифрованных файлах и внимательно следить за тем, где эта информация находится в их среде».

Дэн О'Дей, директор по консалтингу Unit 42.

Классификация поведения злоумышленников.

Одним из общих языков для понимания тактики и методов противника, используемых многими организациями по всему миру, является система MITRE ATT&CK, которая направлена на классификацию реальных наблюдений за злоумышленниками. Эта система позволяет понять основную цель действий атакующих и обеспечивает четкий способ передачи информации об этих действиях между организациями. Когда Unit 42 публикует информацию о поведении хакеров, мы обычно согласовываем увиденное с этой системой. MITRE ATT&CK может стать полезным справочником, если вы ищете дополнительную информацию о любой из перечисленных здесь категорий поведения злоумышленников.

Прогнозы: Следуй за деньгами

До сих пор мы делились ключевыми сведениями о текущих тенденциях, связанных с кибератаками. Мы знаем, что злоумышленники часто имеют финансовую мотивацию и ищут легкие пути проникновения - и мы рассказали о том, как это проявляется в текущем ландшафте угроз.

В дополнение мы попросили наших консультантов по безопасности предположить, в каком направлении будут двигаться угрозы в ближайшем будущем. В конце концов, большая часть кибербезопасности включает в себя постоянные попытки опередить развивающиеся угрозы – как еще защитники могут получить преимущество?

Как всегда, общий совет заключается в том, чтобы продолжать следовать за деньгами. Поскольку большая часть действий хакеров имеет финансовую подоплеку, хорошим эмпирическим правилом для команд безопасности является защита любых путей, которые могут позволить злоумышленникам заработать.

Однако наш взгляд с места событий может дать более конкретные выводы. Вот основные прогнозы наших специалистов по реагированию на инциденты на следующий год.

«Одно можно сказать наверняка: злоумышленники будут везде, где могут заработать».

Крис Брюэр, директор по консалтингу Unit 42

Прогноз №1: Время на устранение «громких» уязвимостей будет продолжать сокращаться

Злоумышленники все чаще используют громкие уязвимости нулевого дня - те, о которых вы читаете в новостях. В качестве доказательства см. нашу предыдущую статистику использования злоумышленниками уязвимостей Apache Log4j, например, и широко разрекламированные уязвимости в Zoho ManageEngine ADSelfService Plus. Каждый раз, когда появляется информация о новой уязвимости, наша команда по анализу угроз отмечает повсеместное сканирование систем на такие уязвимости. Наши консультанты по безопасности говорят, что они также наблюдают, как злоумышленники - от искушенных до новичков - быстро используют преимущества общедоступных PoC для попыток эксплойтов.

Хотя некоторые хакеры продолжают использовать старые, непропатченные уязвимости, мы все чаще видим, что время от появления уязвимости до ее эксплуатации в реальных атаках сокращается. Фактически, оно может практически совпадать с раскрытием, если сами уязвимости и доступ, который можно получить, используя их, достаточно серьезны. Например, компания Palo Alto Networks выпустила сигнатуру Threat Prevention для уязвимости F5 BIG-IP Authentication Bypass Vulnerability (CVE-2022-1388), и всего за 10 часов сигнатура сработала 2 552 раза из-за сканирования на уязвимость и активных попыток эксплуатации.

В отчете Attack Surface Management 2022 обнаружилось, что злоумышленники обычно начинают сканирование уязвимостей в течение 15 минут после объявления CVE. Кроме того, системы с истекшим сроком службы остаются неисправленными и доступны для эксплуатации оппортунистическим злоумышленникам. Например, в том же отчете было обнаружено, что почти 32% организаций используют устаревшую версию веб-сервера Apache, который открыт для удаленного выполнения кода из-за уязвимостей CVE-2021-41773 и CVE-2021-42013. Мы ожидаем, что эта тенденция сохранится и будет усиливаться в связи с постоянным увеличением числа возможностей атак через Интернет.

«Инвентаризация активов - важнейшая часть кибербезопасности. Вы, скорее всего, не сможете защитить то, о чем не знаете, и у вас не будет никакой прозрачности активов, которыми вы не управляете и о которых не знаете».

Дэн О'Дей, директор по консалтингу Unit 42.

Что можно сделать, чтобы опередить атакующих

Возможно, организации привыкли к тому, что между раскрытием уязвимости и ее исправлением проходит некоторое время, но, несмотря на то, что все еще необходимо проявлять должную осмотрительность в отношении патчей, способность злоумышленников сканировать интернет в поисках уязвимых систем означает, что сокращение времени исправления важно как никогда. Компаниям необходимо усилить управление патчами и оркестровку, чтобы постараться закрыть известные дыры как можно скорее. Решение для управления поверхностью атаки может помочь организациям определить уязвимые системы и часто может выявить наличие в собственной сети систем, о которых в организации могут и не знать.

Прогноз №2: Неквалифицированных хакеров все больше

Наши специалисты по реагированию на инциденты ожидают увеличения числа, прямо говоря, злоумышленников, которые, похоже, не очень хорошо знают, что делают. Даже те атакующие, которые, казалось бы, знают основы атак, начинают прибегать к более простым вариантам - например, использовать вымогательство без шифрования, а не проводить полномасштабную атаку шифровальщика. Число инцидентов в облаке также может возрасти, поскольку в нынешней среде злоумышленникам часто требуется всего лишь обнаружить небрежно хранимые учетные данные, а не демонстрировать продвинутые технические навыки.

Этому явлению могут способствовать несколько факторов. Громкие сообщения о прибыльных взломах в сочетании с глобальным экономическим кризисом могут подтолкнуть больше людей попробовать себя в роли киберпреступников, независимо от того, обладают ли они техническими навыками. RaaS и подобные партнерские программы могут вызвать приток желающих. Не исключено также, что государственные структуры, набирающие квалифицированных хакеров, могут открыть свободные места для новичков, желающих заниматься более простыми аферами. Однако даже неквалифицированные злоумышленники могут нанести ущерб вашей организации, если им удастся проникнуть в ваши системы.

Что можно сделать, чтобы опередить атакующих

Хорошая новость о неумелых хакерах заключается в том, что они с большей вероятностью будут остановлены, если организации будут следовать лучшим практикам и последовательно внедрять основные средства защиты. Вы можете рассматривать это как возможность инвестировать в фундаментальные основы и убедиться, что вы используете стратегию «защита в глубину». Обучите сотрудников вашей организации лучшим практикам, чтобы избежать схем социальной инженерии - подход, который часто используют менее технически подкованные атакующие. Твердое покрытие основ хорошей киберзащиты может гарантировать, что киберпреступники-новички, ищущие быстрых денег, будут очень разочарованы, когда столкнутся с вашей сетью.

Случай из практики

Консультанты по безопасности Unit 42 пытались провести переговоры по выкупу, но у атакующих, с которыми им нужно было иметь дело, был сломан чат-портал и нарушена инфраструктура. В результате не было никакой возможности связаться с хакерами и даже заплатить выкуп, если бы клиент решил это сделать.

Прогноз №3: Изменения на рынке криптовалют могут вызвать рост числа компрометаций деловой переписки и веб-сайтов

Одним из факторов, способствующих прибыльности шифровальщиков, является распространенность и относительная анонимность криптовалют, что дает злоумышленникам возможность забирать выкуп, избегая банков или учреждений, которые могут раскрыть их настоящую личность. Однако в последнее время правоохранительные органы добились больших успехов в отслеживании криптокошельков и возвращении выкупа их настоящим владельцам. Например, Минюст США успешно вернул $2,3 млн. в биткоинах, связанных с атакой на Colonial Pipeline.

Кроме того, изменения в доступности или стабильности криптовалюты подрывают ее полезность в качестве платежного средства. Эти тенденции могут побудить хакеров вернуться к классическим схемам, основанным на фиатной валюте. Это может вызвать рост, например, традиционного мошенничества с кредитными картами (часто связанного с компрометацией веб-сайтов) и, конечно, BEC (и так популярного среди атакующих).

Что можно сделать, чтобы опередить атакующих

Важно подготовиться к возможной атаке шифровальщика - в конце концов, это самый распространенный тип инцидентов, с которыми сталкиваются наши консультанты. Однако не стоит концентрироваться только на них, исключая все остальные варианты нападений. Ваша организация должна внедрить защиту от любой популярной схемы, которая может принести хакерам деньги. Таким образом, вы будете готовы, если злоумышленники перейдут к другому популярному типу атак.

Случай из практики

Команда Unit 42 помогала организациям реагировать на многочисленные атаки Lapsus$ - группы, отличающейся тем, что она уделяет мало внимания атакам, требующим технических навыков. Группа Lapsus$ не использует вредоносное ПО в нарушенных средах, не шифрует данные и в большинстве случаев не прибегает к вымогательству.

Вместо этого группа фокусируется на использовании комбинации краденных учетных данных и социальной инженерии для получения доступа к сетям организаций. Мы также видели, как они просили сотрудников в Telegram предоставить им учетные данные для входа в определенные компании в таких отраслях, как телекоммуникации, программное обеспечение, игры, хостинг-провайдеры и колл-центры.

Несмотря на низкотехнологичный подход, атаки группы и утечка украденных данных могут нанести ущерб. Мы также видели разрушительные атаки Lapsus$, когда участники получали доступ к облачной среде организации, стирали системы и уничтожали виртуальные машины.

В ходе арестов, связанных с Lapsus$, включая арест очевидного главаря, задержано несколько человек в возрасте от 16 до 21 года. Исследователи Unit 42 помогли правоохранительным органам получить информацию о деятельности группировки Lapsus$.

Прогноз №4: Тяжелые времена могут привести к росту числа киберпреступников

Мировые экономические условия ухудшаются, и у все большего числа людей может появиться стимул попробовать свои силы в киберпреступности. Хотя это может означать, что люди с определенными техническими навыками хотят быстро заработать в трудное время, это также может означать, что люди в организациях с большей вероятностью будут рассматривать потенциальные сделки с злоумышленниками.

Известно, что некоторые хакерские группы предлагают вознаграждение инсайдерам, готовым передать учетные данные или помочь в других формах саботажа. Когда некоторые люди с трудом сводят концы с концами, такие предложения могут быть более заманчивыми.

Эти факторы могут сочетаться с распространенностью удаленной и гибридной работы, что может облегчить инсайдерам кражу интеллектуальной собственности. При удаленной работе в большинстве организаций достаточно просто отключиться от VPN, чтобы организация не могла получить представление о вашем трафике. Компания может заблокировать личную электронную почту и облачные хранилища, но сотрудник может просто отключиться от VPN и использовать домашний интернет для доступа к этим ресурсам со своего рабочего компьютера, а затем скопировать данные компании.

Что можно сделать, чтобы опередить атакующих

Следуйте лучшим практикам для удаленной работы, включая развертывание надежных средств обнаружения инцидентов на конечных точках. Убедитесь, что вы используете принцип наименьших привилегий, ограничивая доступ к конфиденциальным данным только тем, кому это необходимо. Рассмотрите возможность использования решения по предотвращению потери данных (DLP) для мониторинга, управления и предотвращения небезопасной передачи конфиденциальных данных и нарушения корпоративной политики.

Для защиты от внутренних угроз со стороны сотрудников, покидающих вашу организацию, отзывайте доступ к учетным записям сразу же после увольнения сотрудника. Интеграция этих процессов с процессами увольнения сотрудников поможет не упустить эти шаги из виду. Проанализируйте данные, отправленные на личные почтовые ящики, облачные хранилища, съемные устройства хранения данных и т.д. в течение последних 30 дней перед увольнением сотрудника, и продолжайте мониторинг до окончания трудовых отношений.

Прогноз №5: Возможно увеличение числа политически мотивированных инцидентов

По мере обострения политических противоречий по всему миру, наши консультанты по реагированию на инциденты считают, что может наблюдаться рост хактивизма и политически мотивированных киберпреступлений. Это может включать, например, утечку данных, вероятно, с целью их публичного распространения, порчу веб-сайтов или другие способы заявить о себе.

В некоторых случаях атакующие могут работать с правительствами или состоять на службе у политически мотивированных групп, а в других случаях могут и сами иметь политические мотивы.

Что можно сделать, чтобы опередить атакующих

В дополнение к соблюдению передовых методов защиты вашей сети - как и в случае любой другой киберугрозы - следите за предупреждениями таких организаций, как Агентство США по кибербезопасности и защите инфраструктуры (CISA). Подобные организации часто предупреждают об известных векторах атак или группах, вызывающих беспокойство.

Если вы собираетесь предпринять какие-либо действия для защиты своей организации, начните с этих шести пунктов

Масштабы ландшафта киберугроз могут ошеломлять. Каждый день приходят новости о новых и все более изощренных типах кибератак. Некоторые организации могут не знать, с чего начать, но у наших консультантов по безопасности есть несколько предложений.

Консультанты по безопасности Unit 42 гордятся тем, что часто выступают в роли доверенных советников. Мы всегда ищем возможности внести свой вклад в сообщество кибербезопасности и часто делимся ключевыми советами с существующими и будущими клиентами.

Наши консультанты по безопасности составили приведенный ниже список наиболее распространенных рекомендаций, которые даются клиентам на основе оперативной информации об угрозах и опыта работы с сотнями инцидентов. Важно отметить, что приведенные рекомендации ни в коем случае не являются «серебряной пулей» безопасности. Однако они являются отправной точкой на пути к созданию более надежной и устойчивой программы киберзащиты. Если вы еще не выполняете эти рекомендации, мы советуем вам попытаться включить их в стратегическую дорожную карту вашей организации.

Если вы уже продвинулись на пути к обеспечению безопасности своей организации, все равно не помешает еще раз убедиться в том, что у вас реализованы основы. Например, в ходе нашей работы с BEC мы обнаружили, что многие организации считают, что они уже предприняли необходимые шаги для своей защиты. Однако в 2021 году команда Unit 42 обнаружила, что 89% организаций, подвергшихся атакам BEC, не включили многофакторную аутентификацию (MFA) и не следовали передовым методам защиты электронной почты.

«Используйте многофакторную аутентификацию везде, где только можно»

Прити Д'Коста, главный консультант Unit 42

Многофакторная аутентификация (MFA) улучшает традиционный метод аутентификации по паролю, требуя два или более доказательств для аутентификации, что помогает предотвратить доступ атакующих к системе только с помощью украденных паролей. К дополнительным методам аутентификации относятся, например, подтверждающие сообщения, отправленные на смартфон, или использование приложения для дополнительной проверки.

Обширный охват сферы кибербезопасности позволяет легко упустить из виду потенциальные пробелы или недостатки. Достаточно одной нераспознанной дыры, чтобы злоумышленник смог закрепиться в инфраструктуре организации.

Начните вашу кибербезопасность с этих шести пунктов:

- Проводите профилактику фишинга и регулярные тренинги по безопасности для сотрудников и подрядчиков.

- Отключите любой прямой внешний доступ к RDP: убедитесь, что все внешнее удаленное администрирование осуществляется с применением MFA и через VPN корпоративного уровня.

- Как можно быстрее обновляйте системы, доступные из Интернета (с учетом применения передовой практики тестирования и ответственного развертывания), чтобы предотвратить использование уязвимостей.

- Внедрите MFA в качестве технического контроля и политики безопасности для всех пользователей.

- Требуйте, чтобы валидация платежей проходила вне электронной почты, чтобы обеспечить многоступенчатый процесс проверки.

- Рассмотрите возможность использования сервиса обнаружения утечки учетных данных и/или решения по управлению поверхностью атаки для отслеживания уязвимых систем и потенциальных утечек.

«Работайте над базовыми вещами. Организациям нравится следить за новостями и охотиться за новой «именной» уязвимостью, при этом не уделяя должного внимания таким основам, как управление исправлениями и многофакторная аутентификация».

Клинт Паттерсон, главный консультант Unit 42

Заключение: Обеспечение безопасности ― это путь

Мы обобщили информацию, полученную в ходе реагирования на инциденты, чтобы дать углубленное представление о сегодняшнем ландшафте киберугроз, а также о том, какую тактику могут использовать атакубщие в будущем.

Теперь вам предстоит определить, на чем сосредоточить усилия по защите. Мы не верим, что можно гарантировать, что атаки никогда не произойдет, но мы знаем, что можно хорошо подготовиться к нему.

Приняв меры сейчас, вы можете гарантировать, что ваша организация не станет легкой мишенью для злоумышленников. Вы также можете минимизировать ущерб в случае кибератаки, ограничив возможности злоумышленников распространяться по вашей сети и заранее продумав, что вашей организации необходимо сделать для устранения угроз и восстановления нормальной работы.

После того как изучите основы, вы можете перейти к более подробным рекомендациям, которые следуют далее. Сначала мы поделимся более подробным списком рекомендаций, которые помогут обеспечить безопасность вашей организации в целом. Далее мы приводим рекомендации, направленные на предотвращение распространенных методов получения первоначального доступа и типов атак, которые помогут вам сконцентрироваться на снижении рисков, наиболее важных для вашей организации.

Начните реагировать в течение минут

Часы тикают с того момента, как вы обнаружили нарушение. Если вы сразу же не локализуете атаку и не определите ее первопричину, ваш противник снова вернется в вашу среду.

С помощью сервиса Unit 42 Retainer наши специалисты станут частью вашей команды безопасности на быстром наборе, помогая вам реагировать быстрее, чтобы минимизировать последствия атаки и быстрее вернуться к работе.

«Не забывайте защищаться от хакеров, а не только от аудиторов».

Дэн О'Дей, директор по консалтингу Unit 42.

Приложение: Углубленные рекомендации по обеспечению безопасности вашей организации

После того, как вы реализовали наши шесть основных советов, вы можете обратиться к приведенным ниже разделам для получения более полных рекомендаций и руководства. Рекомендации разделены на разделы, чтобы помочь вам сосредоточить свои усилия там, где ваша организация больше всего нуждается в защите.

Рекомендации, которые помогут сделать вашу организацию в целом более безопасной:

- Регулярно создавайте и проверяйте резервные копии. Убедитесь, что резервные копии хранятся в безопасном месте вне сети и защищены соответствующим образом с помощью физических или технических средств контроля, чтобы хакеры не могли получить доступ, отключить или удалить резервные копии для предотвращения восстановления.

- Внедрите в организации передовые методы администрирования учетных записей, включая требование уникальности и сложности паролей длиной не менее 15 символов, чтобы их нельзя было легко подобрать.

- Внедрите решение для управления паролями, чтобы сотрудники могли более эффективно управлять сложными паролями.

- Не допускайте использования учетных записей и паролей по умолчанию.

Советы по подбору стойких паролей

Один из самых простых способов для субъектов угроз выполнить несанкционированные действия - это получить доступ к авторизованным учетным данным. Поэтому надежные пароли имеют первостепенное значение. Хотя пароли должны быть дополнены MFA по возможности, мы рекомендуем следующие лучшие практики для усиления безопасности паролей:

- Требуйте, чтобы пароли по умолчанию были изменены.

- Длина пароля должна составлять не менее 15 символов.

- Пароли должны включать как заглавные, так и строчные буквы.

- Пароли должны включать цифры.

- Пароли должны включать специальные символы.

- Людей следует информировать об опасности повторного использования паролей в различных контекстах.

- Предоставьте решение для управления паролями, чтобы сотрудники могли более эффективно управлять сложными паролями.

- Интегрируйте MFA для всех учетных записей удаленного доступа, доступа в Интернет и деловой электронной почты, чтобы значительно уменьшить площадь атаки организации. Чтобы предотвратить обход MFA, отключите устаревшие аутентификации/протоколы и убедитесь, что MFA не только развернута, но и что сотрудники правильно ее используют.

- Не забывайте внедрять MFA внутри компании. Слишком часто после однократной аутентификации MFA пользователь может перемещаться по сети без необходимости повторной проверки, даже при переходе на систему с другим уровнем доверия (например, с рабочей станции на сервер).

- Рассмотрите возможность использования платформ единого входа (SSO) для веб-приложений.

- Используйте решения EDR или XDR и убедитесь, что ваша команда операторов безопасности понимает, как использовать эту технологию для обеспечения полной прозрачности сети.

- Управление исправлениями критически важно для операционных систем и локальных приложений; хакерские группы очень быстро воспользуются уязвимостями. Хотя по-прежнему необходимо тестировать исправления в непроизводственных средах и следовать лучшим практикам ответственного развертывания, организации должны уделять первостепенное внимание скорости. Устраняйте новые опубликованные уязвимости так быстро, как это позволяет должная осмотрительность.

- Определите критически важные и наиболее ценные активы вашей организации. Это должно включать проведение инвентаризации критически важных активов, чтобы понять, где находятся наиболее ценные цели и нужна ли им дополнительная защита.

- Регулярно проверяйте Active Directory на наличие вновь созданных учетных записей, почтовых ящиков и нераспознанных объектов групповой политики.

«Больше всего я горжусь моментом, когда клиенту удается восстановить свои системы и возобновить работу».

Даниэль Лопес, старший консультант подразделения 42

- Поддерживайте хранилище журналов и регулярно просматривайте логи и попытки входа в систему на предмет необычного поведения. Убедитесь, что журналы хранятся в течение необходимого периода времени для выполнения любых юридических или нормативных обязательств. Наши консультанты рекомендуют хранить логи минимум 90 дней, хотя некоторые из опрошенных нами компаний хранят год или более - как можно дольше.