Хактивистская группировка под названием «GhostSec» взяла ответственность за взлом 55 программируемых логических контроллеров (ПЛК) Berghof, используемых израильскими организациями в рамках кампании «Свободу Палестине».

Компания OTORIO, специализирующаяся на промышленной кибербезопасности, которая глубже изучила инцидент, заявила, что взлом стал возможен благодаря тому, что ПЛК были доступны через Интернет и были защищены тривиально угадываемыми учетными данными.

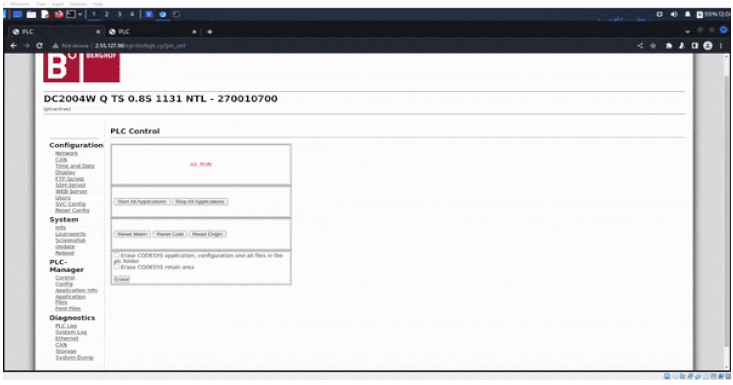

Подробности взлома впервые стали известны 4 сентября после того, как GhostSec поделилась на своем Telegram-канале видеороликом, демонстрирующим успешный вход в административную панель ПЛК, а также дамп данных со взломанных контроллеров.

Израильская компания заявила, что системные дампы и скриншоты были экспортированы непосредственно из панели администратора после несанкционированного доступа к контроллерам через их публичные IP-адреса.

GhostSec (она же Ghost Security), впервые выявленная в 2015 году, является самопровозглашенной группой мстителей, которая изначально была создана для нападений на веб-сайты ИГИЛ (террористическая организация, запрещенная на территории РФ), проповедующие исламский экстремизм.

Ранее в феврале этого года группировка выступила в поддержку Украины сразу после начала специальной военной операции России на этой территории. С конца июня она также участвует в кампании, направленной против израильских организаций и предприятий.

«Группа отклонилась от своих обычных операций и начала атаковать многочисленные израильские компании, предположительно получив доступ к различным интерфейсам IoT и системам ICS/SCADA, что привело к возможным сбоям» - отметила компания Cyberint.

Атаки на израильские цели, получившие название «#OpIsrael», начались 28 июня 2022 года, ссылаясь на «постоянные нападения Израиля на палестинцев»

За прошедший период GhostSec осуществила ряд атак, в том числе направленных на выходящие в интернет интерфейсы, принадлежащие компании Bezeq International, и измеритель мощности ELNet, расположенный в Центре научной промышленности (Матам).

Взлом ПЛК Berghof, рассматриваемый в этом свете, является частью более широкого перехода хакерской группировки к атакам на область SCADA/ICS, хотя это, по-видимому, случай, когда группа воспользовалась «легко упускаемыми из виду неправильными конфигурациями промышленных систем» для осуществления атак.

«Несмотря на незначительное воздействие этого инцидента, это отличный пример того, что кибератаки можно было легко избежать с помощью простой и правильной конфигурации» - заявляют исследователи.

«Отключение публичного выхода активов в Интернет и поддержание сильной политики паролей, особенно изменение учетных данных по умолчанию, привело бы к тому, что попытка взлома, предпринятая хактивистами, провалилась».

GhostSec, тем временем, продолжает публиковать новые скриншоты, утверждая, что получен доступ к другой панели управления, которая может быть использована для изменения уровня хлора и pH в воде.

«Надеюсь, вы все сможете понять наше решение не атаковать их уровни pH и не рисковать возможностью навредить невинным жителям #Израиля» - говорится в твите группировки. «Наша «война» всегда была ЗА людей, а не против них. #FreePalestine».

Источник: https://thehackernews.com