Крупные финансовые и страховые компании, расположенные во франкоязычных странах Африки, подвергались атакам в течение последних двух лет в рамках постоянной вредоносной кампании под кодовым названием DangerousSavanna.

В число стран-мишеней входят Кот-д’Ивуар, Марокко, Камерун, Сенегал и Того, причем в последние месяцы атаки с помощью таргетированного фишинга в основном были направлены на Кот-д’Ивуар, сообщила израильская компания Check Point, специализирующаяся на кибербезопасности.

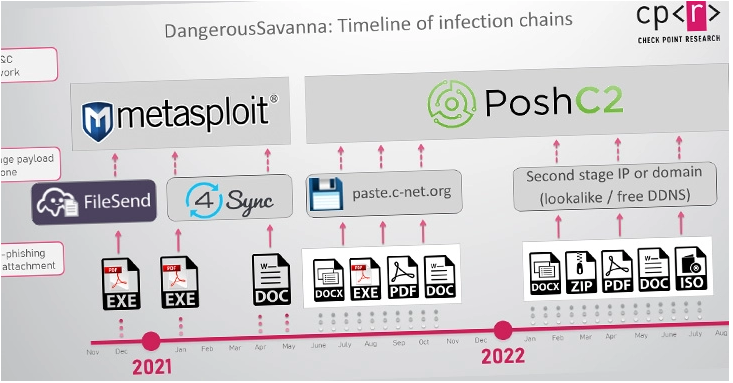

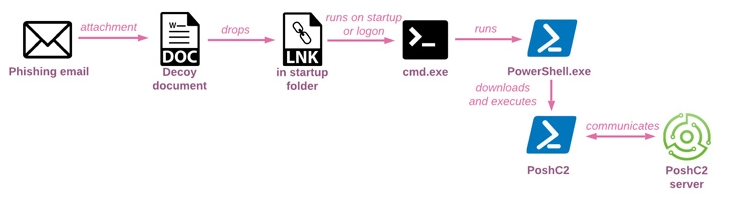

Цепочки заражения предполагают нацеливание на сотрудников финансовых учреждений с помощью сообщений социальной инженерии, содержащих вредоносные вложения в качестве средства первоначального доступа, что в конечном итоге приводит к развертыванию готовых вредоносных программ, таких как Metasploit, PoshC2, DWservice, и AsyncRAT.

«Творческий подход атакующих проявляется на этапе начального заражения, когда они настойчиво преследуют сотрудников компаний-мишеней, постоянно меняя цепочки заражения, в которых используется широкий спектр типов вредоносных файлов, от самописных исполняемых загрузчиков и вредоносных документов до ISO, LNK, JAR и VBE файлов в различных комбинациях» - заявили в компании.

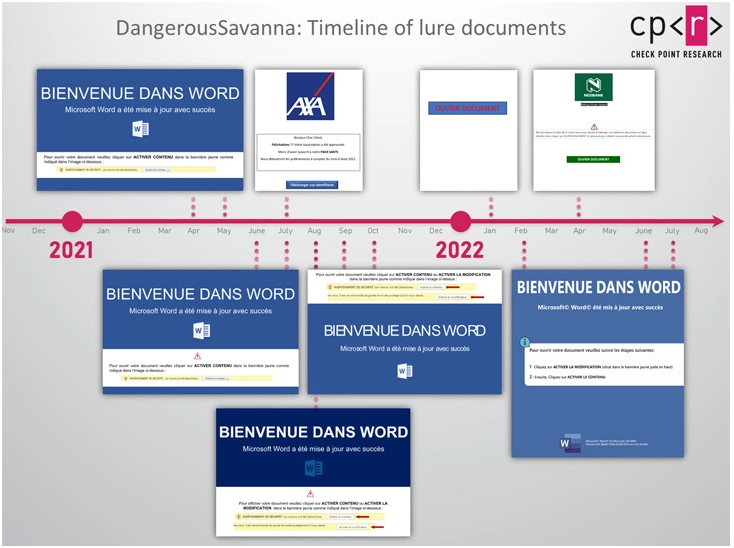

Фишинговые письма написаны на французском языке и рассылаются с использованием сервисов Gmail и Hotmail, причем для повышения доверия к ним в сообщениях также выдаются за другие финансовые учреждения в Африке.

Если в 2021 году в качестве приманки использовались документы Microsoft Word с макросами, то в начале этого года компания решила по умолчанию блокировать макросы в файлах, загружаемых из Интернета, что заставило агентов DangerousSavanna перейти на файлы PDF и ISO.

Более того, первая волна атак с конца 2020 года по начало 2021 года включала использование специальных инструментов на базе .NET, которые приходили под видом PDF-файлов, прикрепленных к фишинговым письмам, для получения дропперов и загрузчиков следующего этапа с удаленных серверов.

Независимо от используемого метода, действия, выполняемые после получения начального плацдарма, включают в себя создание устойчивости, проведение разведки и доставку дополнительных полезных нагрузок для удаленного управления хостом, уничтожения процессов защиты от вредоносного ПО и регистрации нажатий клавиш.

Точное происхождение хакеров остается неясным, но частая смена инструментов и методов свидетельствует об их знании программного обеспечения с открытым исходным кодом и способности оттачивать свою тактику для получения максимальной финансовой выгоды.

«Если одна цепочка заражения не срабатывала, они меняли вложение и приманку и пытались снова и снова атаковать одну и ту же компанию, пытаясь найти точку входа» - сообщают в Check Point. «При использовании социальной инженерии через таргетированный фишинг достаточно одного неосторожного клика ничего не подозревающего пользователя».

Источник: https://thehackernews.com