В этом отчете подробно описано, как работают боты для обхода одноразовых паролей, как они вписываются в существующие схемы мошенничества и какие угрозы они представляют для частных лиц и финансовых учреждений. В отчет также включено руководство по настройке и использованию киберпреступниками ботов для обхода одноразовых паролей. Источниками для данного отчета послужили Darknet-форумы, Telegram-каналы, ориентированные на мошенников, и модуль Recorded Future Payment Fraud Intelligence. Отчет предназначен для команд по борьбе с мошенничеством и разведке киберугроз в финансовых учреждениях и исследователей безопасности.

Введение

Одноразовый пароль (one-time-password или OTP) - это форма многофакторной аутентификации (MFA), которая часто используется для обеспечения дополнительного уровня защиты помимо основных паролей. OTP - это динамические пароли, которые обычно состоят из 4-8 цифр, но иногда могут включать и буквы. Многие финансовые учреждения и онлайн-сервисы используют этот инструмент для аутентификации входа в систему, подтверждения транзакций или идентификации пользователей. Основной способ предоставления OTP-кода пользователю - SMS, электронная почта или мобильное приложение для аутентификации, такое как Authy. Поскольку ОТР защищают учетные записи от несанкционированного доступа или транзакций, киберпреступники постоянно разрабатывают различные способы их обхода и преодоления.

За последний год злоумышленники все чаще разрабатывают, рекламируют и используют ботов для автоматизации кражи OTP, что упрощает и удешевляет обход защиты. Поскольку боты для обхода OTP не требуют особых технических знаний и минимальных языковых навыков для работы, они увеличивают число киберпреступников, способных обходить защиту OTP. Боты обычно функционируют путем распространения голосовых звонков или SMS-сообщений среди целей, запрашивая у целей ввод пароля и, в случае успеха, отправляя введенный код обратно злоумышленнику, управляющему ботом. Аналитики Recorded Future выявили и протестировали бота для обхода OTP с открытым исходным кодом под названием «SMSBypassBot», который рекламировался на Telegram-канале, ориентированном на мошенников, и подтвердили, что он работает так, как заявлено, прост в настройке и использовании.

Краткие выводы

Расширение использования ОТР различными легальными сервисами (в частности, для аутентификации входа в онлайн-счета, денежных переводов и покупок с поддержкой 3-Domain Secure) создает параллельный спрос со стороны киберпреступников на методы получения и обхода такойзащиты.

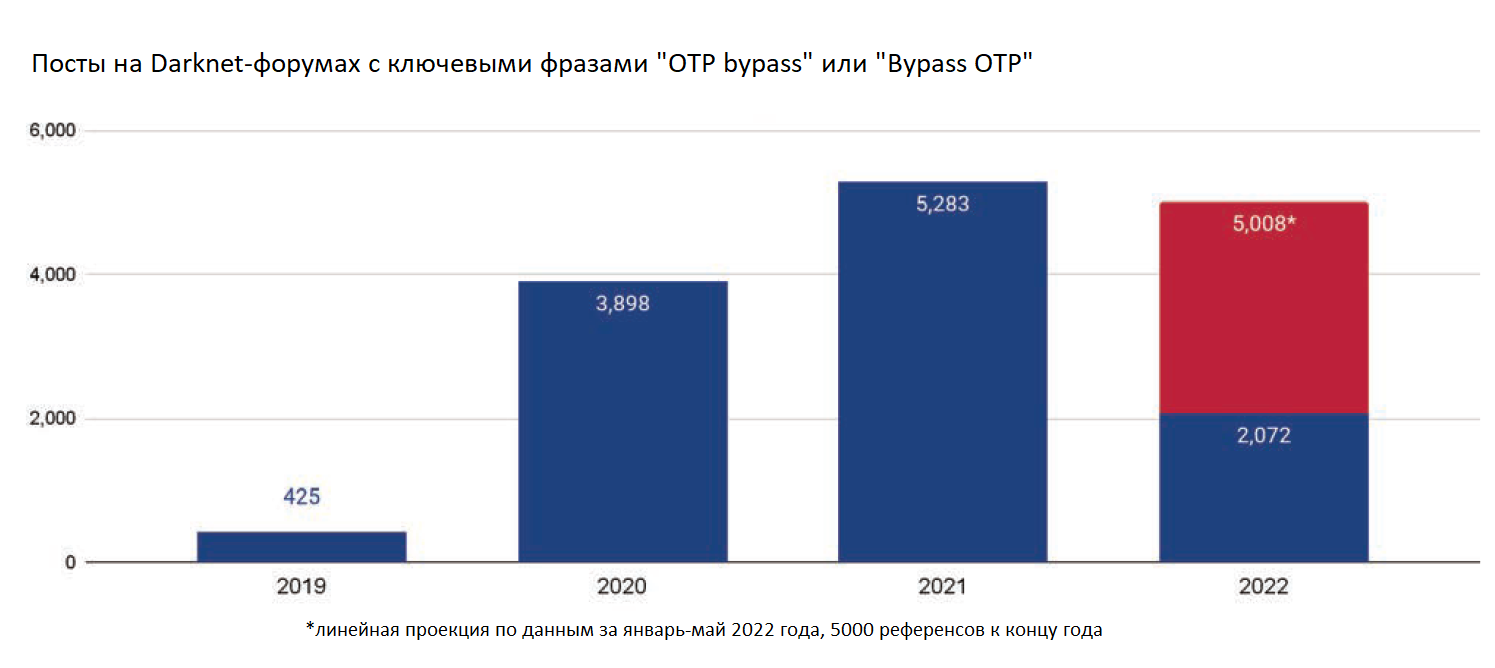

Активность на Darknet-форумах, связанная с обходом одноразовых паролей (измеряемая по количеству сообщений и просмотров сообщений, связанных с этой темой), резко возросла в 2020 году и с тех пор остается высокой. Традиционные методы обхода OTP (подмена SIM-карт, брутфорс, злоупотребление плохо настроенными системами аутентификации и социальная инженерия) стали отнимать много времени и стали более сложными с технической точки зрения.

Боты для обхода OTP сочетают методы социальной инженерии и голосового фишинга (вишинга) с простыми в использовании интерфейсами, обеспечивая частично автоматизированный, доступный и масштабируемый метод получения паролей жертв.

Справочная информация

Многофакторная аутентификация обеспечивает дополнительный уровень безопасности, помимо статического пароля. По данным Microsoft, MFA может блокировать более 99,9% атак, нацеленных на взлом учетных записей. Одноразовые пароли - это форма MFA, которая использует автоматически генерируемую строку символов (обычно цифровых, но иногда и буквенно-цифровых) для аутентификации пользователя.

Поставщики услуг, финансовые учреждения и онлайн-торговцы используют OTP для различных целей, включая аутентификацию входа в онлайн-счет, денежных переводов и транзакций по платежным картам с поддержкой 3DS. Более широкое применение ОТР в последнее десятилетие привело к тому, что злоумышленники разработали методы обхода ОТР для получения несанкционированного доступа к онлайн-счетам и проведения мошеннических денежных переводов и транзакций.

Анализ угроз

Опасность обхода одноразовых паролей

Применение MFA - а точнее, использование OTP - означает, что если злоумышленники получают учетные данные жертвы для входа в определенный сервис, существует еще один уровень безопасности, защищающий учетную запись. Внедрение OTP увеличило спрос на новые методы мошенничества для того, чтобы киберпреступники могли получить доступ к взломанным учетным записям. Методы обхода и боты служат широкому кругу целей, включая банковское, электронное и банковское мошенничество, а также другие схемы, требующие доступа к конкретной учетной записи в рамках более широкого набора тактик. Как показано в таблице ниже, интерес киберпреступников к обходу OTP резко возрос в 2020 году и с тех пор остается высоким.

В контексте банковского мошенничества обход OTP может использоваться для авторизации входа в банковский счет онлайн и подтверждения денежных переводов, например, через Zelle, или авторизации банковских счетов для подключения к платежным сервисам, таким как Google Pay или Apple Pay.

В контексте мошенничества с картами протокол 3DS включает OTP в качестве одного из нескольких методов проверки подлинности транзакций. Это означает, что атака на магазины с поддержкой 3DS, которые включают OTP в свой поток аутентификации, требует получения злоумышленником OTP для монетизации взломанных платежных карт, даже если у него есть соответствующие данные платежной карты и информация о выставлении счета. В связи с более высокими темпами внедрения 3DS в Европе, ОТР чаще требуется при транзакциях с участием карт европейского выпуска и европейских магазинов, чем при параллельных транзакциях в Северной Америке, что соответствует более высокому спросу киберпреступников на инструменты обхода ОТР в сфере карточного мошенничества.

Разработка новых методов обхода одноразовых паролей

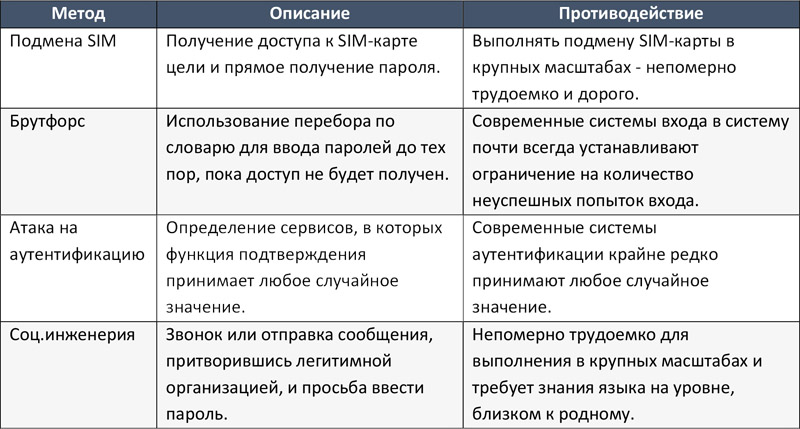

Исторически сложилось так, что для получения ОТР киберпреступники использовали 4 основных метода обхода защиты: подмена SIM-карты, брутфорс, злоупотребление плохо настроенными системами аутентификации и социальная инженерия. Однако, как показано в таблице ниже, каждый из этих методов стал менее привлекательным из-за технических препятствий или чрезмерных временных затрат.

Табл. 1: Исторически преобладающие способы кражи одноразовых паролей.

Рис. 1: Активность на Darknet-форумах, связанная с обходом одноразовых паролей, резко возросла в 2020 году и с тех пор держится на высоком уровне.

Поскольку первые три метода больше не являются жизнеспособными способами обхода OTP, киберпреступники теперь в подавляющем большинстве случаев полагаются на социальную инженерию. Однако, даже если не принимать во внимание трудоемкость социальной инженерии в крупных масштабах, для извлечения максимальной прибыли социальная инженерия требует сильных языковых навыков и навыков убеждения. Несмотря на это, киберпреступные группы создают «колл-центры» и нанимают специалистов с навыками лингвистики и социальной инженерии. Проблемы этой схемы включают текучку кадров и риск того, что новый сотрудник может оказаться информатором правоохранительных органов.

В ответ на высокий спрос киберпреступников на жизнеспособные и экономически эффективные методы обхода OTP, за последний год злоумышленники разработали «ботов для обхода OTP». Эти боты автоматизируют проверенные временем методы социальной инженерии, обеспечивая более высокий процент успеха при меньших затратах на работу криминальных колл-центров. В более широком смысле появление ботов для обхода OTP вписывается в текущие тенденции к «ПО-как-услуге» (SaaS) в киберпреступной сфере. Подобно тому, как Magecart-as-a-service и phishing-as-a-service значительно сократили требования к техническим знаниям и времени, необходимому для участия в этих преступных действиях, боты для обхода OTP снижают входной барьер для получения доступа к защищенным OTP аккаунтам.

Боты для обхода одноразовых паролей

Боты действуют по простой схеме: злоумышленник предоставляет номер телефона цели, после чего бот инициирует телефонный звонок (или SMS-сообщение), в котором произносит заранее настроенную запись, призванную обманом заставить цель предоставить код, выданный легитимным сервисом. При проведении данного типа вишинговой атаки злоумышленник согласует телефонный звонок с попыткой входа в систему, которая побуждает объект отправить OTP-код. Если цель поддается на атаку, она набирает пароль на клавиатуре своего телефона после того, как ей будет предложена запись. После этого злоумышленник получает OTP, доступ к счету и продолжает атаку.

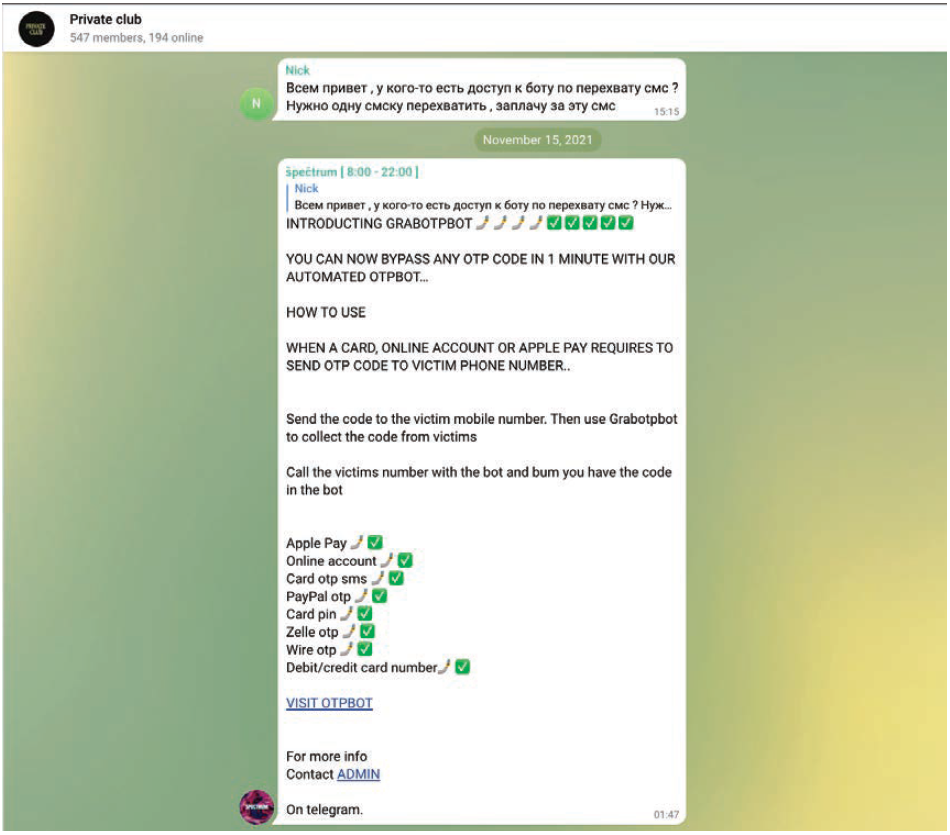

За последний год злоумышленники рекламировали различные боты для обхода OTP на форумах темной паутины и в Telegram-каналах, ориентированных на мошенников. В соответствии с другими криминальными сервисами, боты предлагаются на условиях аренды, причем типичная цена составляет в среднем несколько сотен долларов в месяц. Как показано в примере ниже, операторы бота «GRABotpbot» утверждают, что его можно использовать для получения паролей для таких сервисов, как Apple Pay, PayPal и Zelle, а также для получения кодов для 3DS-защищенных транзакций, электронных переводов и неопределенных «онлайн-счетов».

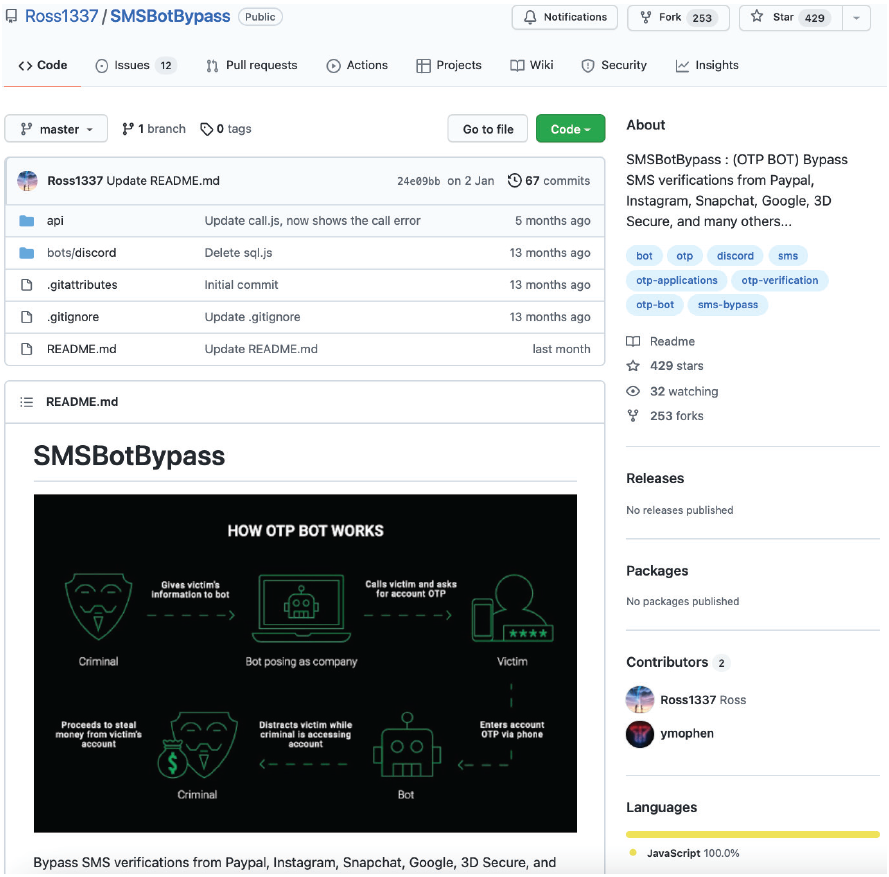

Рис. 2: Рабочий процесс, созданный создателем OTP-бота SMSBypassBot, показывающий, как такие боты вписываются в мошеннические схемы.

Рис. 3: Злоумышленник «špečtrum [ 8:00 - 22:00 ]» рекламирует OTP-бота GRABotpbot в Telegram-канале Private club.

Злоумышленники обычно опасаются использовать проприетарные криминальные сервисы, такие как GRABotpbot, так как его операторы могли внедрить функционал для перехвата данных, скомпрометированных пользователями сервиса. В результате криминальные сервисы с открытым исходным кодом обычно вызывают больше доверия у хакеров. Одним из ярких примеров OTP-бота с открытым исходным кодом является SMSBotBypass, который был размещен на GitHub 26 декабря 2020 года пользователем «Ross1337». Страница GitHub для SMSBotBypass была удалена в середине февраля 2022 года, однако бот рекламировался в каналах Telegram, и до удаления было создано несколько копий исходного кода.

Рис. 4: Главная страница SMSBotBypass на GitHub

Пошаговое руководство по SMSBotBypass

SMSBotBypass - это API с открытым исходным кодом, который соединяет аккаунт Twilio с ботом Discord для обеспечения быстрого и простого в использовании метода инициирования вишинговых звонков и сбора введенных конфиденциальных данных. Аналитики Recorded Future протестировали SMSBotBypass и подтвердили, что он работает так, как задумано. Более того, настройка SMSBotBypass не требует высокого уровня технических знаний, а процесс развертывания инструмента для конкретных целей очень прост.

Предварительное развертывание: Определение целей

Атакующему потребуется выполнить шаги 1 и 2 только один раз, при первоначальной настройке инструмента. После этого он должен повторить шаги 3 и 4 в соответствии с различными схемами или типами жертв.

Для схем, ориентированных на банковское мошенничество, злоумышленники обычно определяют цели по «банковским логам» - записям, включающим учетные данные жертв для входа в систему банковских счетов в Интернете, файлы cookie и различное количество персональных данных. Атакующие могут сами скомпрометировать банковские логи с помощью фишинговых кампаний или вредоносных программ, либо приобрести их на Darknet-рынках по цене от 5 до 15 долларов.

Для схем, ориентированных на мошенничество с банковскими картами, злоумышленнику потребуется использовать такой инструмент, как SMSBypassBot, только если данная скомпрометированная платежная карта была защищена 3DS и монетизирована через продавца, использующего аутентификацию с OTP. Чтобы определить, защищена ли карта 3DS, атакующие могут использовать сервисы проверки карт, такие как CHK.CARDS и LuxChecker, которые недавно начали запускать проверки карт 3DS. Если карта защищена 3DS, злоумышленнику необходимо получить контактную информацию владельца карты для установки SMSBypassBot. Однако около 50% записей о картах без предъявления, опубликованных за последний год, содержат либо адрес электронной почты, либо номер телефона владельца карты. Таким образом, в половине случаев хакер уже имеет эту информацию в своем распоряжении.

Шаг 1: Настройка трех компонентов: SMSBotBypass, Twilio, Discord

С 26 декабря 2020 года по середину февраля 2022 года SMSBotBypass был в свободном доступе на GitHub, и его можно было загрузить с помощью команды "git clone https://github[.]com/ Ross1337/SMSBotBypass.git". Оттуда пользователи могли установить зависимости API.

Злоумышленники создают платный аккаунт на Twilio, легальном и очень популярном сервисе, который предлагает веб-интерфейсы API для выполнения автоматических голосовых звонков и отправки текстовых сообщений. На следующем этапе они подключают свой аккаунт Twilio к SMSBotBypass через API Twilio.

Также в ходе настройке создается учетная запись Discord, чтобы использовать бота Discord. Discord - это социальная коммуникационная платформа для обмена сообщениями и звонками, которая поддерживает голосовые и видеозвонки в дополнение к текстовым чатам. Пользователи могут общаться между собой в приватных чатах или как сообщества на серверах, а также добавлять ботов на серверы для выполнения различных задач.

Шаг 2: Интеграция аккаунтов Twilio и Discord в SMSBotBypass

Сначала пользователь должен подключить свой аккаунт Twilio к SMSBotBypass, добавив Twilio AccountSid, AuthToken, Caller ID и IP-адрес (для запуска веб-сервера) в файл config. js. После добавления этих полей SMSBotBypass должен быть работоспособен после открытия порта 1337 (порт, используемый API). Если подключенный аккаунт Twilio бесплатной пробной версии, пользователь должен открыть файл test/call.js и изменить строку номера телефона (122) на рабочий номер телефона, к которому пользователь может получить доступ. Если в этот момент процесс не сработает, учетную запись Twilio необходимо будет обновить до полной учетной записи. Преимуществом для злоумышленников, использующих Twilio для этих целей, является возможность установить язык речи на любой из 26 поддерживаемых диалектов (18 языков и 14 локалей), что позволяет расширить круг целей.

Следующий шаг - настройка бота Discord. Пароль API должен быть получен из файла config.js папки API, затем введен в файл config.js SMSBotBypass вместе с URL API, токеном бота Discord и IP-адресом (для запуска веб-сервера). После ввода этих полей пользователю необходимо изменить секретный пароль для личного использования. Бот Discord должен быть готов к добавлению на сервер Discord, где необходимо создать роль, дающую ему право просматривать и отправлять сообщения. Если все настроено правильно, пользователь сможет инициализировать бота, отправив команду «npm i» в канал, к которому бот может получить доступ.

Шаг 3: Создание индивидуальных голосовых вызовов для определенных субъектов

После настройки SMSBotBypass злоумышленник может легко создать несколько индивидуальных вишинг-скриптов, предназначенных для OTP определенных организаций (например, финансовых учреждений или онлайн-сервисов). Для этого злоумышленники должны составить сценарий, имитирующий официальный звонок от целевого сервиса. После составления удовлетворительного сценария атакующий должен создать аудиофайл для использования в звонках, что можно сделать самостоятельно или с помощью сервисов, доступных в Интернете. Хотя качество этих сервисов не очень хорошее, этого оказалось достаточно, чтобы обмануть жертв. Мошенники также могут воспользоваться услугами фрилансеров и нанять актеров озвучивания для создания аудиофайлов.

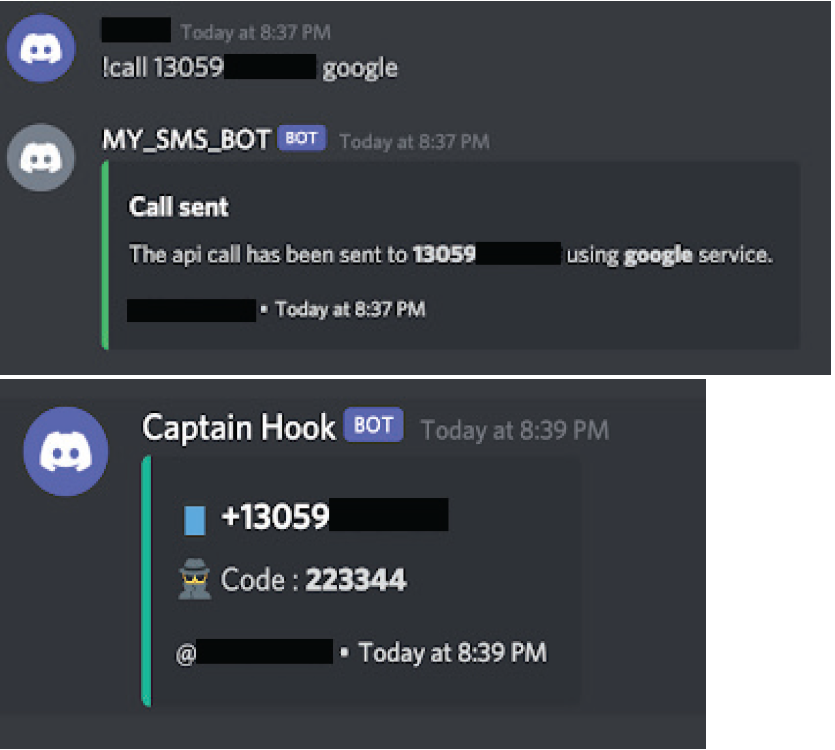

Шаг 4: Нацеливание на жертв и сбор одноразовых паролей

После того как злоумышленник соберет библиотеку настроенных сценариев голосовых вызовов, он может использовать интерфейс бота Discord, чтобы быстро определить цель и инициировать автоматический звонок через Twilio. Если цель введет свой OTP на клавиатуре телефона, атакующий получит введенный OTP из интерфейса бота Discord.

Аналитики Recorded Future протестировали SMSBotBypass, пройдя через каждый шаг процесса и имитируя атаку на другого аналитика Recorded Future. Симуляция прошла успешно, что свидетельствует о том, что инструмент работает так, как задумано. В ходе симуляции аналитики изменили стандартную звуковую дорожку на пользовательскую, имитирующую сервис восстановления аккаунта Google. Аналитик, выступавший в роли жертвы, получил звонок, в котором его попросили ввести OTP, доставленный по SMS. Код, который аналитик-«жертва» ввел во время звонка, был получен другим аналитиком-«злоумышленником» через бота Discord. (Прослушать аудиозапись нашей имитации атаки можно здесь).

Рис. 5: Результат перехвата кода в результате имитации атаки, проведенной аналитиками.

Смягчение последствий

Для частных лиц и финансовых учреждений лучшие методы снижения рисков, связанных с OTP-ботами являются зеркальным отражением устоявшейся практики снижения рисков фишинговых атак в целом.

Если вы получили звонок, текстовое сообщение или электронное письмо от организации, выдающей себя за представителя вашего финансового учреждения или сервиса, которым вы пользуетесь, с просьбой предоставить конфиденциальные данные в любой форме, не вступайте в общение. Вместо этого перейдите на главную страницу организации и позвоните по официальному номеру службы поддержки клиентов, чтобы уточнить, нужно ли предпринимать какие-либо действия.

Финансовые учреждения и поставщики услуг должны разработать стратегию и план действий по общению и информированию клиентов о рисках фишинга. Этот план действий должен обеспечить осведомленность клиентов о том, какие виды информации, если таковые имеются, их представители будут запрашивать у клиента.

Заключение

До тех пор, пока OTP остается важной формой MFA, злоумышленники будут продолжать искать способы их обхода. Хотя боты для обхода OTP и не представляют прорывных технических методов преодоления защиты, они объединяют проверенные временем методы социальной инженерии и вишинга с частичной автоматизацией и простыми в использовании интерфейсами. В результате, основные угрозы, исходящие от ботов, заключаются в том, что они увеличивают масштабы атак, которые злоумышленники могут проводить за короткий промежуток времени, и расширяют круг лиц, способных проводить такие атаки, за счет значительного снижения технических и языковых барьеров для входа. Боты для обхода OTP, как правило, доступны по цене, практически не требуют предварительного опыта использования и не требуют владения языком на высоком уровне.

Что касается конкретного бота, о котором идет речь в данном отчете, SMSBypassBot, аналитики Recorded Future успешно провели имитацию атаки с помощью этого инструмента, что указывает на то, что он представляет угрозу для частных лиц и любых учреждений, использующих OTP. На момент подготовки этого отчета GitHub удалил этот проект и все форки из этого репозитория, однако хакеры уже скачали код проекта и активно его используют. Подобные проекты, вероятно, появятся снова в ближайшем будущем, что приведет к увеличению числа атак такого типа.

Об Insikt Group и компании Recorded Future

Insikt Group – это подразделение компании Recorded Future по исследованию угроз, включает в себя аналитиков и исследователей безопасности с большим опытом работы в правительственных и правоохранительных органах, армии и разведывательных службах. Их миссия заключается в получении аналитической информации, которую в дальнейшем мы используем в целях снижения рисков для клиентов, что позволяет добиться ощутимых результатов и предотвратить сбои в работе бизнеса.

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия кибер-угрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий кибер-преступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future и следите за работой компании в Twitter!

Источник: https://www.recordedfuture.com