По заявлению исследователей Rezilion, уязвимости безопасности, появившиеся более 10 лет назад, все еще существуют и по-прежнему представляют опасность

Устранение уязвимостей безопасности должно быть простым: поставщик выпускает исправление для известного дефекта, и все затронутые организации применяют это исправление. Но то, что кажется простым в теории, не всегда происходит в реальности. В отчете, опубликованном в понедельник, 8 августа, компанией по безопасности Rezilion, рассматривается проболема, как старые уязвимости, исправленные разработчиками, все еще представляют опасность для организаций.

Ландшафт угроз охватывает десятилетие известных уязвимостей.

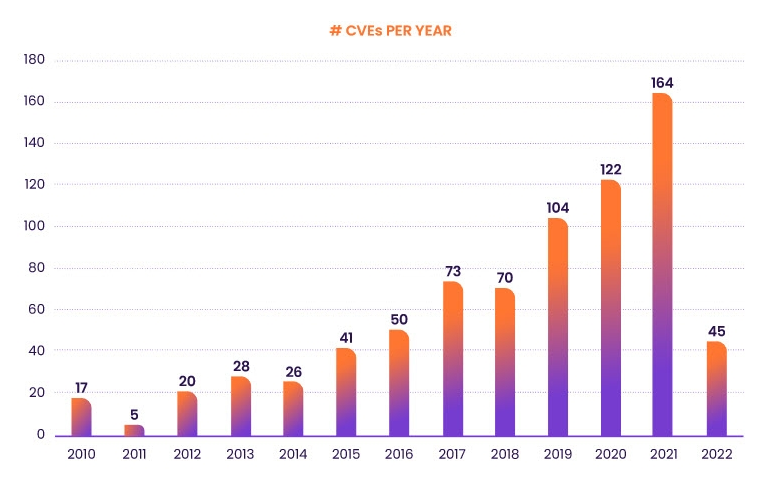

Для создания своего отчета «Vintage Vulnerabilities Are Still In Style» компания Rezilion изучила каталог известных эксплуатируемых уязвимостей, который ведет CISA (Cybersecurity and Infrastructure Security Agency). Среди 790 уязвимостей, включенных в список, более 400 датируются периодом до 2020 года. Около 104 относятся к 2019 году, 70 - к 2018 году и 73 - к 2017 году. Около 17 относятся к 2010 году.

Уязвимости, обнаруженные с 2010 по 2020 год, затрагивают более 4,5 миллионов систем и устройств, выходящих в интернет.

Неэффективное управление исправлениями для старинных уязвимостей оставляет лазейки для атак.

Несмотря на то, что исправления для этих «старинных уязвимостей» доступны уже много лет, многие из них остаются не исправленными клиентами и организациями. Таким образом, они все еще могут свободно эксплуатироваться, создавая риски для программного обеспечения и устройств, которые не были обновлены. Более того, компания Rezilion обнаружила активное сканирование и попытки эксплуатации большинства из этих недостатков безопасности за последние 30 дней.

Проблема кроется в жизненном цикле уязвимости безопасности. В самом начале уязвимость продукта потенциально может быть использована, поскольку для нее еще не существует исправления, но о ней практически никто не знает. Если киберпреступники все же узнают об уязвимости, то она классифицируется как уязвимость нулевого дня. После того как производитель выпустит и распространит исправление, уязвимость все еще можно будет использовать в атаках, но только в тех средах, где исправление еще не было применено.

Однако ИТ-отделы и службы безопасности должны знать о доступных исправлениях от поставщика, определить, какие исправления являются приоритетными, и внедрить систему тестирования и установки этих исправлений. Без организованного и эффективного метода управления исправлениями весь этот процесс может легко застопориться в любой точке. Опытные киберпреступники понимают все это, поэтому и продолжают пытаться использовать недостатки, которые уже давно исправлены производителем.

Часто используемые старые уязвимости.

Вот лишь некоторые из многочисленных старых уязвимостей, обнаруженных компанией Rezilion:

CVE-2012-1823

PHP CGI Remote Code Execution - уязвимость в проверке, позволяющая злоумышленникам удаленно выполнить код, поместив опции командной строки в строку запроса PHP. Этот баг существует уже 10 лет.

CVE-2014-0160

Уязвимость OpenSSL HeartBleed затрагивает расширение Heartbeat для безопасности транспортного уровня (TLS). В OpenSSL 1.0.1 - 1.0.1f эта ошибка может привести к утечке содержимого памяти от сервера к клиенту и наоборот, что позволяет любому человеку в Интернете прочитать это содержимое, используя уязвимые версии программного обеспечения OpenSSL. Ошибка была опубликована в апреле 2014 года.

CVE-2015-1635

Уязвимость Microsoft HTTP.sys Remote Code Execution - баг в модуле обработки протокола HTTP (HTTP.sys) в Microsoft Internet Information Service (IIS), который может позволить злоумышленнику удаленно выполнить код, отправив специальный HTTP-запрос на уязвимую систему Windows. Уязвимость активна более семи лет.

CVE-2018-13379

Fortinet FortiOS и FortiProxy - недостаток в веб-портале FortiProxy SSL VPN, который может позволить злоумышленнику удаленно загрузить системные файлы FortiProxy через специальные запросы к ресурсам HTTP. Известна более четырех лет.

CVE-2018-7600

Уязвимость удаленного выполнения кода Drupal (Drupalgeddon2) - дефект, затрагивающий несколько различных версий Drupal. Ошибка может быть использована злоумышленником, чтобы заставить сервер под управлением Drupal выполнить вредоносный код, который может скомпрометировать систему. Активна уже более четырех лет.

Советы по управлению исправлениями уязвимостей безопасности.

Чтобы помочь организациям лучше управлять исправлением уязвимостей безопасности, Rezilion предлагает несколько советов:

Поддерживайте осведомленность о ландшафте угроз.

Убедитесь, что вы можете видеть существующие поверхности атак через связанные с ними CVE и что вы можете определить уязвимые активы в вашей среде, требующие исправления. Для этого у вас должен быть «Software Bill of Materials» (SBOM), который представляет собой перечень всех компонентов с открытым исходным кодом и сторонних компонентов в используемых вами приложениях.

Управляйте обновлениями с помощью правильных вспомогательных процессов.

Для поддержки эффективной стратегии управления исправлениями необходимо наличие определенных процессов, включая контроль изменений, тестирование и обеспечение качества, каждый из которых должен учитывать потенциальные проблемы совместимости.

Убедитесь, что процессы по управлению уязвимостями и исправлениями могут масштабироваться.

После внедрения процесса управления исправлениями вы должны иметь возможность легко его расширя ть. Это означает масштабирование усилий по исправлению по мере обнаружения новых уязвимостей.

Определите приоритеты.

Учитывая огромное количество обнаруженных недостатков в системах безопасности, вы не сможете устранить их все. Вместо этого сосредоточьтесь на наиболее важных исправлениях. Определение приоритетов по таким показателям, как CVSS, может оказаться недостаточным. Вместо этого следует использовать подход, основанный на оценке рисков, с помощью которого вы выявляете уязвимости с высокой степенью риска и отдаете им предпочтение перед незначительными багами. Для этого изучите, какие уязвимости эксплуатируются в активных кибератаках, обратившись к каталогу известных эксплуатируемых уязвимостей CISA или другим источникам информации об угрозах. Затем определите, какие уязвимости вообще существуют в вашей среде.

Проводите постоянный мониторинг и оценку стратегии управления исправлениями.

Контролируйте свою среду, чтобы убедиться, что уязвимости исправлены, а патчи - установлены. Исследователи Rezilion выявляли случаи, когда уязвимый код, который уже был исправлен, был добавлен обратно в продуктивную среду с помощью процессов CI/CD (непрерывной интеграции и развертывания).

Источник: https://www.techrepublic.com