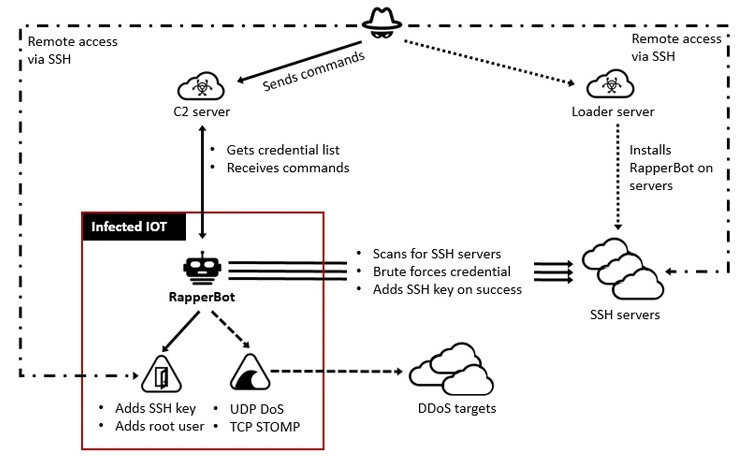

«Это семейство в значительной степени заимствует исходный код Mirai, но от других семейств вредоносных программ для IoT его отличает встроенная возможность перебора учетных данных и получения доступа к серверам SSH, а не Telnet, как это было реализовано в Mirai» - сообщается в отчете Fortinet FortiGuard Labs.

Вредонос, получивший свое название от встроенного URL-адреса рэп-клипа на YouTube в ранней версии, как сообщается, собрал растущую коллекцию взломанных SSH-серверов с более чем 3500 уникальных IP-адресов, используемых для сканирования и перебора доступа.

Текущая реализация RapperBot также отличает его от Mirai, позволяя ему функционировать в основном как инструмент для брутфорса SSH с ограниченными возможностями для проведения DDoS-атак.

Отклонение от традиционного поведения Mirai также подтверждается его попыткой установить присутствие на скомпрометированном хосте, что позволяет атакующему сохранять доступ в течение длительного времени, в том числе после удаления вредоноса или перезагрузки устройства.

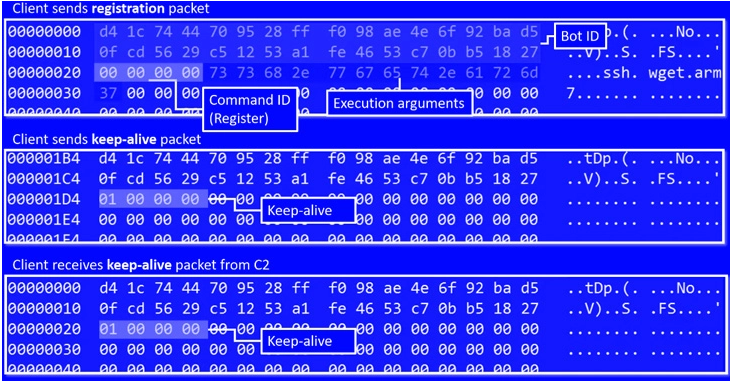

Атаки предполагают перебор потенциальных целей с использованием списка учетных данных, полученных с удаленного сервера. После успешного взлома уязвимого SSH-сервера действительные учетные данные передаются обратно на командно-контрольный сервер.

«С середины июля RapperBot перешел от самораспространения к поддержанию удаленного доступа к SSH-серверам, взломанным методом брутфорса» - сообщили исследователи.

Доступ осуществляется путем добавления открытого ключа SSH операторов в специальный файл «~/.ssh/authorized_keys», что позволяет атакующему подключиться и аутентифицироваться на сервере с помощью соответствующего закрытого частного ключа без необходимости вводить пароль.

«Это представляет угрозу для взломанных SSH-серверов, так как злоумышленники могут получить к ним доступ даже после того, как учетные данные SSH были изменены или аутентификация по паролю SSH отключена» - пояснили исследователи.

«Более того, после замены файла все существующие авторизованные ключи удаляются, что не позволяет легитимным пользователям получить доступ к SSH-серверу через аутентификацию с открытым ключом».

Это изменение также позволяет вредоносной программе сохранять доступ к этим взломанным устройствам через SSH, что дает ей возможность использовать этот плацдарм для проведения атак типа «отказ в обслуживании» в стиле Mirai.

Эти отличия от других семейств вредоносных программ для IoT привели к тому, что их основные мотивы остаются загадкой, и этот факт усугубляется тем, что авторы RapperBot не оставили практически никаких признаков своего происхождения.

Несмотря на отказ от самораспространения в пользу устойчивости присутствия, ботнет, как говорят, претерпел значительные изменения за короткий промежуток времени, главным из которых было удаление функций DDoS-атак из артефактов в один момент, только для того, чтобы снова ввести их неделю спустя.

Цели кампании, в конечном счете, остаются в лучшем случае туманными, поскольку после успешной компрометации не наблюдалось никакой последующей активности. Ясно только, что SSH-серверы с учетными данными по умолчанию или слабыми паролями попадают в ботнет для каких-то неопределенных будущих целей.

Для защиты от подобных заражений пользователям рекомендуется устанавливать надежные пароли для устройств или по возможности отключать аутентификацию пароля для SSH.

«Хотя эта угроза в значительной степени заимствует код у Mirai, у нее есть особенности, которые отличают ее от предшественницы и ее разновидностей» - заявляют исследователи. «Способность вредоноса сохраняться в системе жертвы дает хакерам гибкость в использовании для любых вредоносных целей, которые они могут преследовать».

Источник: https://thehackernews.com