В 29 различных моделях маршрутизаторов компании DrayTek обнаружена новая критическая уязвимость удаленного выполнения кода без аутентификации, которая при успешной эксплуатации может привести к полной компрометации устройства и несанкционированному доступу к сети.

«Атака может быть выполнена без участия пользователя, если интерфейс управления устройства был настроен так, чтобы быть доступным из Интернет» - заявил исследователь Trellix Филипп Лаулерет. «Атака в один клик также может быть выполнена из локальной сети при конфигурации устройства по умолчанию».

Зафиксированная под номером CVE-2022-32548, уязвимость получила максимальный рейтинг критичности 10.0 по системе оценки CVSS, благодаря своей способности позволить атакующему захватить полный контроль над маршрутизаторами.

В основе уязвимости лежит дефект переполнения буфера в веб-интерфейсе управления ("/cgi-bin/wlogin.cgi"), который может быть использован злоумышленником путем предоставления специально созданных входных данных.

«Следствием этой атаки является захват так называемой «DrayOS2, которая реализует функциональные возможности маршрутизатора» - сообщил Лаульерет. «На устройствах, имеющих базовую операционную систему Linux (например, Vigor 3910), можно перейти на базовую ОС и надежно закрепиться на устройстве и в локальной сети».

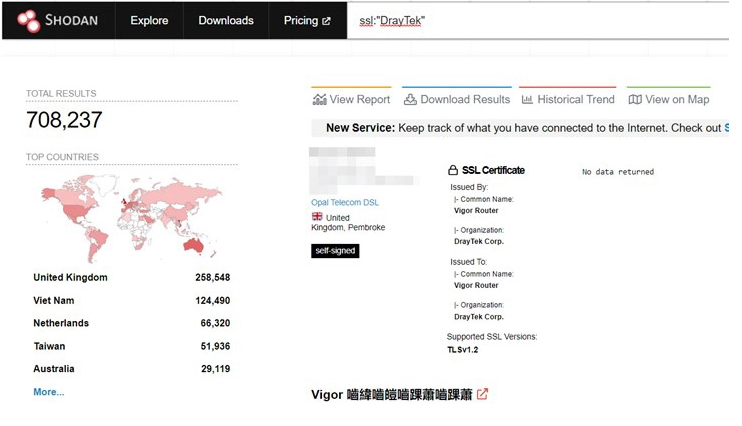

Более 200 000 устройств тайваньского производителя, как утверждается, имеют уязвимый сервис, который в настоящее время выставлен в Интернет и не требует вмешательства пользователя для эксплуатации.

Брешь в сетевом устройстве, таком как Vigor 3910, может не только оставить сеть открытой для вредоносных действий - таких как кража учетных данных и интеллектуальной собственности, деятельность ботнета или атака шифровальщика - но и вызвать отказ в обслуживании (DoS).

Публикация новой уязвимости произошла чуть более месяца спустя после того, как стало известно, что маршрутизаторы от ASUS, Cisco, DrayTek и NETGEAR подвергаются атаке нового вредоносного ПО под названием ZuoRAT, нацеленного на североамериканские и европейские сети.

Несмотря на отсутствие признаков использования уязвимости в реальных атаках, пользователям рекомендуется как можно скорее применить исправления для прошивки, чтобы защитить себя от потенциальных угроз.

«Пограничные устройства, такие как маршрутизатор Vigor 3910, находятся на границе между внутренними и внешними сетями» - отметил Лаульерет. «Поэтому они являются главной мишенью для киберпреступников. Удаленное проникновение в пограничные устройства может привести к полной компрометации внутренней сети предприятия».

Источник: https://thehackernews.com