Хакеры все чаще имитируют такие легитимные приложения, как Skype, Adobe Reader и VLC Player, чтобы злоупотребить доверием к популярным брендам и повысить вероятность успешной атаки с помощью социальной инженерии.

Анализ VirusTotal показал, что вредоносы наиболее часто имитируют 7-Zip, TeamViewer, CCleaner, Microsoft Edge, Steam, Zoom и WhatsApp.

«Один из самых простых приемов социальной инженерии, который мы видели, заключается в том, чтобы сделать образец вредоносного ПО похожим на легитимную программу» - сообщается в отчете VirusTotal. «Иконка этих программ является критической особенностью, используемой для убеждения жертв в том, что эти программы являются легитимными».

Неудивительно, что злоумышленники прибегают к различным подходам для компрометации конечных точек, обманывая пользователей, заставляя их загружать и запускать, казалось бы, безобидные исполняемые файлы.

Это, в свою очередь, достигается в основном за счет использования легальных доменов в попытке обойти защиту брандмауэра на основе IP-адресов. К числу наиболее часто используемых доменов относятся discordapp[.]com, squarespace[.]com, amazonaws[.]com, mediafire[.]com и qq[.]com.

Всего было обнаружено не менее 2,5 миллионов подозрительных файлов, загруженных со 101 домена, входящих в «1000 лучших сайтов» по версии Alexa.

Злоупотребление Discord было хорошо задокументировано: сеть доставки контента этой платформы стала благодатной почвой для размещения вредоносных программ наряду с Telegram, а также «идеальным узлом связи для злоумышленников».

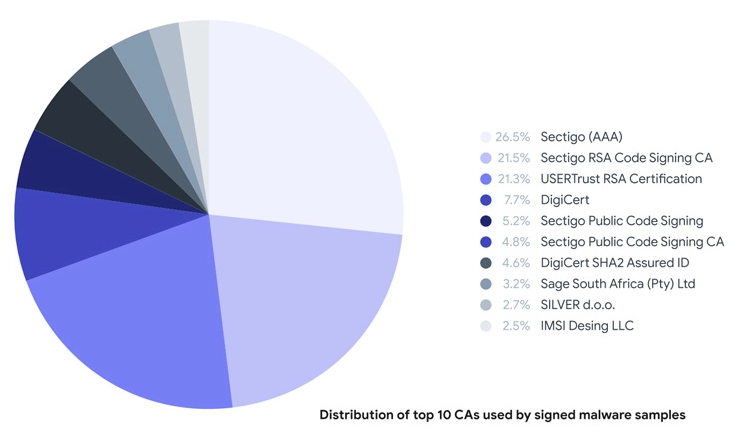

Еще одним часто используемым приемом является практика подписания вредоносных программ действительными сертификатами, украденными у других производителей программного обеспечения. Сервис сканирования вредоносного ПО сообщил, что с января 2021 года выявлено более миллиона вредоносных образцов, из которых 87% имели легитимную подпись, когда были впервые загружены в базу данных VirusTotal.

Также с января 2020 года обнаружено 1816 образцов, которые маскировались под легитимное программное обеспечение, упаковывая вредоносное ПО в инсталляторы для других популярных программ, таких как Google Chrome, Malwarebytes, Zoom, Brave, Mozilla Firefox и Proton VPN.

Такой метод распространения также может привести к атаке по цепочке поставок, когда злоумышленникам удается взломать сервер обновлений легитимного ПО или получить несанкционированный доступ к исходному коду, что позволяет пронести вредоносное ПО в виде двоичных файлов.

Кроме того, законные программы установки упаковываются в сжатые файлы вместе с вредоносными файлами. В одном случае в пакет входил законный установщик Proton VPN и вредоносная программа, устанавливающая выкупное ПО Jigsaw.

Это еще не все. Третий метод - более изощренный - предполагает включение легальной программы установки в качестве переносимого исполняемого ресурса во вредоносный образец, так что программа установки также выполняется при запуске вредоносного ПО, чтобы создать иллюзию, что программное обеспечение работает так, как задумано.

«Если рассматривать эти методы в целом, можно сделать вывод, что существуют как оппортунистические факторы, которыми злоумышленники могут воспользоваться (например, украденные сертификаты) в краткосрочной и среднесрочной перспективе, так и обычные, скорее всего автоматизированные процедуры, в которых злоумышленники стремятся визуально воспроизвести приложения различными способами» - заявили исследователи.

Источник: https://thehackernews.com