Стали известны подробности об уязвимости в реализации стандарта Open Network Video Interface Forum (ONVIF) компании Dahua, которая при использовании может привести к захвату контроля над IP-камерами.

Отслеживаемая как CVE-2022-30563 (рейтинг CVSS: 7.4), «уязвимость может быть использована злоумышленниками для компрометации сетевых камер путем прослушивания предыдущего незашифрованного взаимодействия ONVIF и воспроизведения учетных данных в новом запросе к камере» - сообщается в отчете Nozomi Networks.

Проблема, которая была устранена в патче, выпущенном 28 июня 2022 года, затрагивает следующие продукты

- Dahua ASI7XXX: версии до v1.000.0000009.0.R.220620

- Dahua IPC-HDBW2XXX: версии до v2.820.0000000.48.R.220614

- Dahua IPC-HX2XXX: версии до v2.820.0000000.48.R.220614

ONVIF регулирует разработку и использование открытого стандарта для того, как IP-ориентированные продукты физической безопасности, такие как камеры видеонаблюдения и системы контроля доступа, могут взаимодействовать друг с другом в независимой от производителя манере.

Ошибка, выявленная Nozomi Networks, кроется в так называемом механизме аутентификации «WS-UsernameToken», реализованном в некоторых IP-камерах, разработанных китайской компанией Dahua, что позволяет злоумышленникам скомпрометировать камеры путем воспроизведения учетных данных.

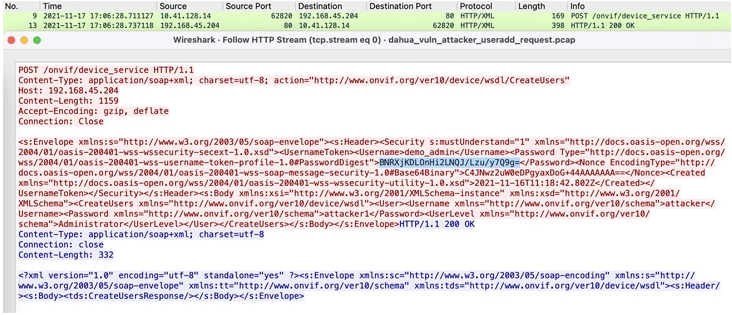

Другими словами, успешная эксплуатация этого бага может позволить противнику скрытно добавить вредоносную учетную запись администратора и использовать ее для получения неограниченного доступа к пораженному устройству с самыми высокими привилегиями, включая просмотр прямой трансляции с камер.

Для осуществления этой атаки достаточно перехватить один незашифрованный ONVIF-запрос, аутентифицированный по схеме WS-UsernameToken, который затем используется для отправки поддельного запроса с теми же данными аутентификации, чтобы обманом заставить устройство создать учетную запись администратора.

Это раскрытие информации последовало за обнаружением аналогичных дефектов в устройствах Reolink, ThroughTek, Annke, и Axis, что подчеркивает потенциальные риски, связанные с системами камер IoT-безопасности, учитывая их использование на объектах критической инфраструктуры.

«Злоумышленники, в частности государственные хакер, могут быть заинтересованы во взломе IP-камер для сбора информации об оборудовании или производственных процессах целевой компании» - заявили исследователи.

«Эта информация может помочь в разведке, проводимой перед началом кибератаки. Имея больше информации о целевой среде, атакующие могут разработать специальные тактики, способные физически нарушить производственные процессы в критической инфраструктуре».

Исследователи из NCC Group обнаружили 11 уязвимостей в интеллектуальных замках Nuki, которые могут быть использованы для получения произвольного кода, открытия дверей или отказа в обслуживании.

Также следует отметить консультацию по промышленным системам управления, выпущенную Агентством по кибербезопасности и защите инфраструктуры США на этой неделе, в которой предупреждается о двух серьезных недостатках в безопасности серверов MOXA NPort 5110, работающих под управлением прошивки версии 2.10.

«Успешная эксплуатация этих уязвимостей может позволить злоумышленнику изменить значения памяти и/или привести к тому, что устройство перестанет реагировать» - сообщает агентство.

Источник: https://thehackernews.com