Бизнес- и рекламные аккаунты Facebook стали жертвами продолжающейся кампании под названием «Ducktail», направленной на захват контроля в рамках операций финансово мотивированной киберпреступной группировки.

«Злоумышленники атакуют отдельных лиц и сотрудников, которые могут иметь доступ к бизнес-аккаунтам Facebook, с помощью вредоносной программы, похищающей информацию» - сообщается в новом отчете финской компании WithSecure (ранее F-Secure Business).

«Вредонос предназначен для угона cookies браузера и использования аутентифицированных сессий Facebook для кражи информации из учетной записи Facebook жертвы и, в конечном итоге, для захвата любой учетной записи Facebook Business, к которой жертва имеет достаточный доступ».

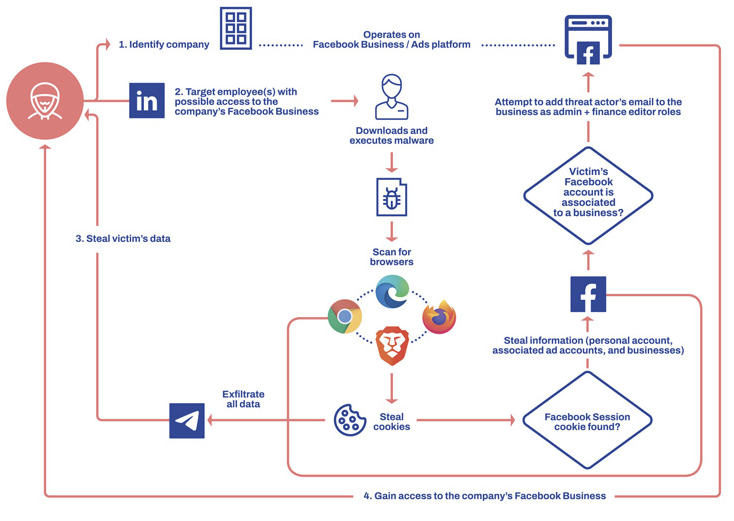

Атаки, приписываемые вьетнамской хакерской группе, начались во второй половине 2021 года, а их основными целями являются лица, занимающие в компаниях-жертвах руководящие должности, должности в сфере цифрового маркетинга, цифровых СМИ и кадровых ресурсов.

Идея заключается в том, чтобы атаковать сотрудников с высоким уровнем доступа к бизнес-аккаунтам Facebook, связанным с их организациями, и обманом заставить их загрузить предполагаемую рекламную информацию, размещенную на Dropbox, Apple iCloud и MediaFire.

В некоторых случаях архивный файл с вредоносной нагрузкой также доставляется жертвам через LinkedIn, что в конечном итоге позволяет злоумышленнику завладеть любой учетной записью Facebook Business.

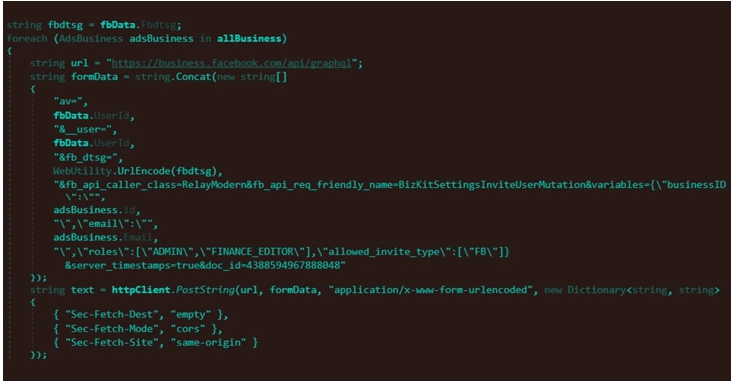

Вредоносная программа для кражи информации, написанная на .NET Core, использует Telegram для командного управления и утечки данных. Компания WithSecure заявила, что выявила восемь каналов Telegram, которые использовались в атаках.

Врелдонос работает путем сканирования установленных браузеров, таких как Google Chrome, Microsoft Edge, Brave Browser и Mozilla Firefox, чтобы извлечь все сохраненные cookies и маркеры доступа, а также украсть информацию из личного аккаунта жертвы в Facebook, такую как имя, адрес электронной почты, дата рождения и идентификатор пользователя.

Также в ходе атак похищались данные с коммерческих и рекламных аккаунтов, подключенных к личному аккаунту жертвы, что позволило злоумышленникам перехватить эти аккаунты, добавив контролируемый актером адрес электронной почты, полученный из канала Telegram, и предоставив себе доступ администратора и финансового редактора.

В то время как пользователи с ролью администратора имеют полный контроль над учетной записью Facebook Business, пользователи с правами финансового редактора могут редактировать информацию о кредитных картах и финансовые детали бизнеса, такие как транзакции, счета, расходы по счету и способы оплаты.

Данные телеметрии, собранные WithSecure, свидетельствуют о глобальной направленности атаки на ряд стран, включая Филиппины, Индию, Саудовскую Аравию, Италию, Германию, Швецию и Финляндию.

При этом компания отметила, что «не может определить успехи или отсутствие таковых» кампании Ducktail и сколько пользователей потенциально пострадали.

Администраторам Facebook Business рекомендуется пересмотреть разрешения на доступ и удалить всех неизвестных пользователей, чтобы обезопасить аккаунты.

Полученные данные являются еще одним показателем того, что злоумышленники все чаще используют легальные приложения для обмена сообщениями, такие как Discord и Telegram, злоупотребляя их функциями автоматизации для распространения вредоносных программ или достижения своих оперативных целей.

«Киберпреступники нашли способы использовать эти платформы совместно с вредоносными инфостилерами для размещения, распространения и выполнения различных функций, которые в конечном итоге позволяют им похищать учетные данные или другую информацию у ничего не подозревающих пользователей» - сообщается в докладе Intel 471.

Источник: https://thehackernews.com