Recorded Future - Китайская киберпреступность в соседних странах

В отчете рассматриваются киберпреступления, совершенные китайскоязычными злоумышленниками в соседних с Китаем странах за последний год. В частности, речь идет о краже и продаже персональных данных, трансграничных азартных играх и отмывании денег, электронной коммерции и мошенничестве в сфере онлайн-свиданий, а также о возможных группах современных постоянных угроз (APT), занимающихся киберпреступностью. Этот отчет, в котором использовалась платформа Recorded Future® Platform, Darknet и открытые источники, будет интересен исследователям киберпреступности и геополитики региона.

Введение

Поскольку Китай продолжает ужесточать контроль над Интернетом и пресекать киберпреступность, используя такие методы, как кампании по очистке Интернета, запрет трансграничных азартных игр, ужесточение законов по борьбе с отмыванием денег, усиление цензуры порнографии и запрет торговли криптовалютой, киберпреступность переместилась во многие соседние страны, где законы и правила более ограничены и слежка со стороны правительства менее активна. Кроме того, экономические трудности, вызванные замедлением роста экономики и чрезвычайно строгими локдаунами из-за COVID-19, вынуждают все больше людей заниматься мошенничеством и киберпреступностью, чтобы оплачивать счета, включая пересечение границ для участия в преступной деятельности.

Учитывая географическую близость, языковое и культурное сходство, а также отсутствие законов и правил, некоторые приграничные регионы, такие как штат Ва в Мьянме, стали благодатной почвой для китайской киберпреступности. Сложные киберпреступные синдикаты разработали мошеннические схемы с онлайн-свиданиями с помощью социальной инженерии с целью кражи криптовалют и шантажа. Кроме того, многие соседние страны уже давно стали мишенями для китайских APT-групп. Вооруженные техническими навыками и инфраструктурой, некоторые из этих группировок занимаются киберпреступностью, чтобы получить дополнительный доход, а некоторые из полученных данных и доступов, которые кажутся эксплойтами APT, рекламируются на китайскоязычных Darknet-рынках.

Краткие выводы

- Поскольку персональные данные легко монетизируются и могут быть использованы в качестве вектора для других форм киберпреступности, некоторые китайские злоумышленники продолжают собирать и торговать скомпрометированными персональными данными в соседних странах Восточной, Южной и Юго-Восточной Азии.

- Правительственные меры по борьбе с азартными играми и отмыванием денег в Китае привели к тому, что из-за отсутствия соответствующих законов и правоприменительной практики такая деятельность переместилась в страны Юго-Восточной Азии, включая Филиппины, Камбоджу, Вьетнам, Малайзию и Мьянму. Игорная деятельность в этих странах обычно связана с другими видами преступности, в частности с торговлей людьми, похищением людей, вымогательством, принудительным трудом, проституцией и другими преступлениями. Нелегальные сайты азартных онлайн-игр также рекламируются в социальных сетях и на платформах знакомств, чтобы заманить жертв в азартные игры и затем украсть их деньги.

- Сложные мошенничества с кражей криптовалют, зародившиеся в Китае и использующие тактику социальной инженерии, чтобы заманить жертв из приложений для знакомств на мошеннические платформы для торговли криптовалютами, распространяются из Азии на Запад.

- Появляется все больше доказательств того, что китайские APT-группировки, такие как APT41, занимаются финансово мотивированными киберпреступлениями, такими как кража криптовалют. Данные и доступы, вероятно полученные с помощью эксплойтов, также появились на китайскоязычных рынках темной паутины и стали предметом монетизации.

Анализ угроз

Данный отчет основан на результатах годичного расследования - с мая 2021 года по май 2022 года - ряда китайскоязычных злуомышленников, предлагавших продать скомпрометированные персональные данные, корпоративные записи и другие краденные предметы на китайскоязычных Darknet-рынках. Результаты расследования, а также анализ наборов данных компании Recorded Future и знание криминальной деятельности, осуществляемой китайскими злуомышленниками, выявили наиболее распространенные виды киберпреступлений, совершаемых китайскими киберпреступниками как в темной паутине, так и на общедоступных сайтах, в частности, в соседних с Китаем странах:

- Еража и продажа персональных данных, которые часто продаются на китайскоязычных рынках в темной паутине и могут использоваться в качестве вектора для совершения многих других видов киберпреступлений.

- Нелегальные азартные игры: легальные азартные игры вытесняются в некоторые соседние страны из-за их запрета в Китае, часто связаны с отмыванием денег, а также могут вести к торговле людьми, похищениям, вымогательству, принудительному труду, проституции и другим преступлениям.

- Мошенничество в сфере электронной коммерции, происходящее из Китая, которое использует различные тактики для получения платежных данных клиентов.

- Все более изощренные мошенничества в сфере онлайн-романов, затрагивающие жертв за пределами Азии.

- В отчете также представлены признаки наличия связи между китайскими APT-группами и киберпреступной деятельностью в соседних странах, основанные как на отраслевой отчетности, так и на данных платформы Recorded Future.

Кража персональных данных

Продажа персональных данных является основным видом деятельности на китайскоязычных Darknet-рынках, данные граждан соседних стран широко предлагаются в этих источниках. Для получения персональных данных и защищенной медицинской информации (PHI) злоумышленники используют множество тактик, включая кейлоггеры и инфостилеры, веб-инъекции, спам и фишинговые атаки, снифферы и взлом баз данных. После сбора данных злоумышленник может использовать их для проведения дополнительных атак путем кражи личных данных, социальной инженерии, захвата учетных записей, фишинга, компрометации деловой электронной почты (BEC), перебора учетных данных и брутфорс-атак, а также мошенничества с применением телефонов (вишинг и смишинг).

Согласно данным Revenera Compliance Intelligence, по состоянию на февраль 2021 года Китай лидирует в мире по пиратству программного обеспечения, а многие соседние с Китаем страны входят в первую двадцатку. Среди них Россия (№2), Индия (№5), Южная Корея (№9), Вьетнам (№11), Тайвань (№12) и Гонконг (№14). Пиратское программное обеспечение приводит к появлению уязвимостей в сетях, которые становятся легкой мишенью для хакеров.

Ряд злоумышленников, похоже, работают в группах, предоставляя иностранные персональные данные как часть своих предложений на китайскоязычных Darknet-рынках. Одной из таких групп является 海量数据工作室 (Massive Data Studio), на которую ссылаются 7 различных субъектов как на теневом форуме «Exchange Market», так и на ныне несуществующем рынке Tea Horse Road. Еще один - 十年老店 (10-Year- Old Shop), на который на Exchange Market ссылаются 10 различных участников. Некоторые из предложений, по-видимому, были данными, замеченными в предыдущих взломах, таких как взлом ParkMobile и взлом Coinbase, которые злоумышленники анализировали на основе местоположения и предлагали в виде различных партий данных. Некоторые типичные предложения персональных данных из соседних стран приведены в таблице ниже.

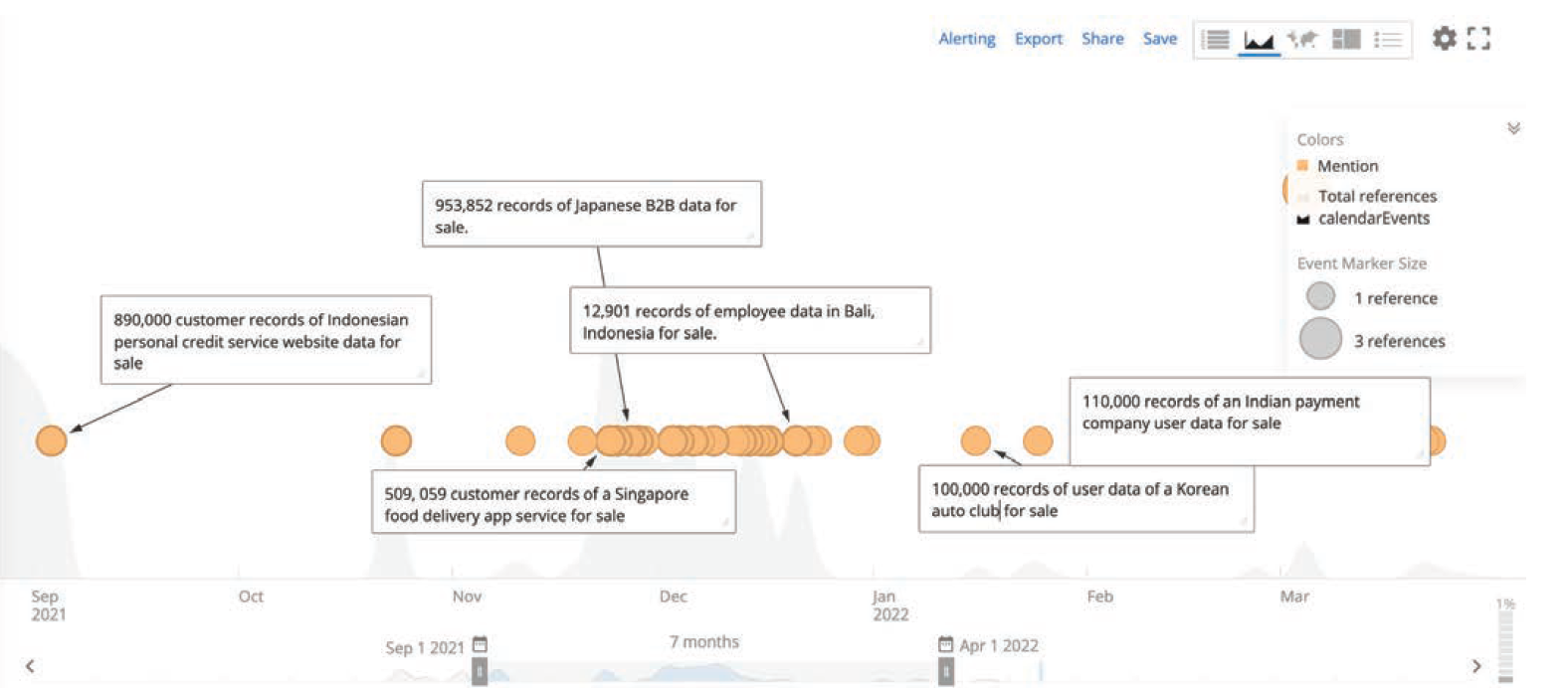

Рис. 1: Пример анализа активности пользователя 302513 на Exchange Market с 1 сентября 2021 года по 31 марта 2022 года в системе Recorded Future.

Среди угроз, специализирующихся на продаже иностранных персональных данных, особенно активен на Exchange Market злоумышленник 302513. Большая часть объявлений включает утечки данных, содержащих персональные данные клиентов, пользователей или жителей соседних стран. Жертвы 302513 не ограничиваются азиатскими странами, он также продает данные организаций, расположенных в США, Великобритании и Европе. Авторитет 302513 высок: он был активен с момента перезапуска Exchange Market в 4 квартале 2019 года и разместил более 100 постов, рекламирующих утечки наборов данных от международных организаций.

Трансграничные азартные игры

Обзор проблемы

Китай ежегодно теряет примерно 1 триллион юаней (155 миллиардов долларов США) из-за трансграничных азартных игр, поскольку все формы азартных игр, за исключением государственных лотерей, являются незаконными в материковом Китае. Кроме того, Администрация киберпространства Китая активно блокирует доступ пользователей к игорным сайтам. Несмотря на эти ограничения, мы продолжаем наблюдать, как оффшорные операторы казино нацеливаются на китайских игроков и обходят блокировку, управляя веб-сайтами азартных игр в Интернете для связи игроков, казино и прокси-серверов, что еще больше подпитывает незаконную трансграничную игорную деятельность между Китаем и странами Юго-Восточной Азии.

1 марта 2022 года Всекитайское собрание народных представителей официально приняло поправку к уголовному законодательству, наказывающую всех, кто призывает граждан материкового Китая играть в азартные игры за пределами страны, а также всех, кто участвует в создании и управлении трансграничными казино. По состоянию на апрель 2021 года Министерство общественной безопасности Китая пресекло тысячи операций, связанных с азартными играми, в том числе закрыло более 3400 платформ для азартных онлайн-игр и 2800 незаконных платежных платформ и подпольных банков. В результате около 110 000 человек были задержаны на основании более 17 000 дел, связанных с трансграничными азартными играми. В 2020 году более 600 китайских подозреваемых в причастности к трансграничной игорной деятельности были арестованы в ходе совместных операций с правоохранительными органами Филиппин, Малайзии, Мьянмы и Вьетнама, что свидетельствует о том, что эти страны являются горячими точками для незаконной игорной деятельности.

В ноябре 2021 года китайские прокуроры заявили, что они нацелены на онлайн-казино после того, как ряд операторов якобы использовали интернет-платформы, чтобы обойти китайские законы против азартных игр. Организаторы были обвинены в руководстве синдикатом, который открывал платформы для азартных онлайн-игр за рубежом, организовывал для китайских граждан азартные игры, ссужал им крупные суммы и предоставлял услуги по отмыванию через подпольный банк. Казино также маскируют свою деятельность под платформы для шахмат и неазартных карточных игр, чтобы обойти ограничения, наложенные китайским правительством.

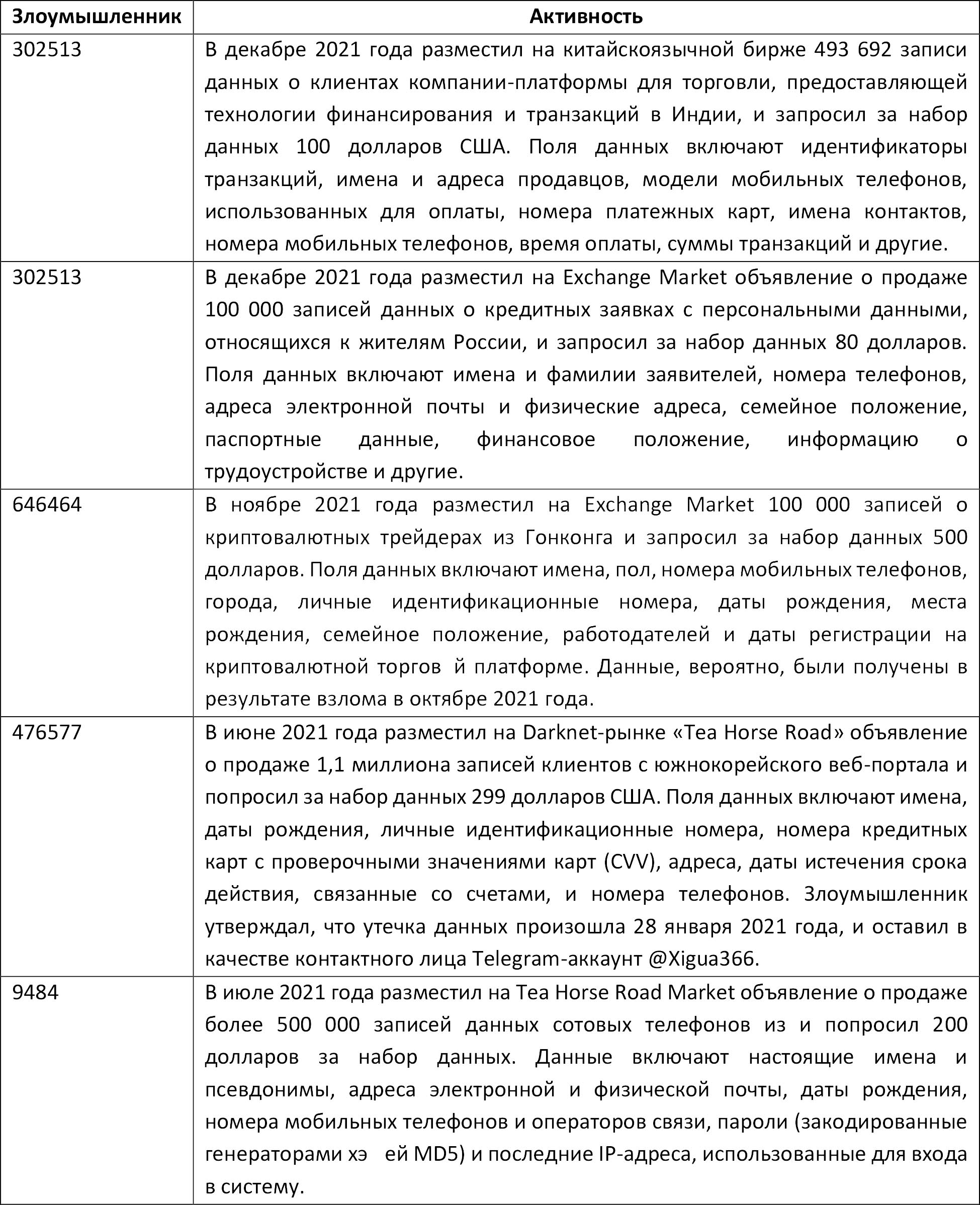

Процесс найма персонала для трансграничных азартных игр

Набор персонала для трансграничных азартных игр обычно облегчается использованием социальных сетей и приложений для обмена сообщениями. Рекрутеры обычно нацелены на китайских граждан, которые уже проживают в зарубежных странах, поскольку такие объявления незаконны в материковом Китае. Эти объявления обычно пишутся на китайском языке, чтобы общаться с носителями китайского языка.

Одно из таких объявлений открыто набирает людей для выполнения работ по обслуживанию клиентов, продвижению и работе с персоналом. Рекламируемые зарплаты также намного выше, чем средний доход в Китае. Работники оффшорных казино рассчитывают на зарплату от 144 000 до 240 000 юаней (от $21 722 до $36 200) в год, что примерно соответствует или немного превышает годовую зарплату работников, проживающих в крупных городах, таких как Пекин и Шанхай, где годовая зарплата составляет 166 803 и 149 377 юаней, соответственно, по данным на 2019 год.

Зарплаты, рекламируемые операторами оффшорных казино, сравнимы или даже более выгодны, чем зарплаты в хорошо оплачиваемых областях, таких как ИТ, разработка программного обеспечения и информационные технологии. Большинство китайских граждан не проживают в таких городах, как Шанхай и Пекин, и не обладают техническими навыками высокого уровня, необходимыми в наиболее высокооплачиваемых секторах экономики. Поэтому объявления о работе в оффшорных казино чрезвычайно привлекательны для граждан Китая, проживающих за пределами крупных городов, в регионах, где средняя годовая заработная плата составляет от 67 000 до 99 000 юаней.

В условиях замедления роста ВВП из-за роста цен на энергоносители, перебоев с судоходством и углубляющегося кризиса недвижимости, а также политики «нулевой толерантности к COVID» в Китае, которая привела к жестким ограничениям, эти рабочие места особенно привлекательны для китайских граждан, испытывающих экономические трудности. Однако неизвестно, будут ли гражданам Китая на самом деле платить объявленную заработную плату, когда они прибудут в такие страны, как Филиппины или Камбоджа, чтобы работать операторами оффшорных казино. Одна из причин сомневаться в обоснованности зарплатных предложений заключается в том, что количество действующих разрешений на работу крайне ограничено. И как видно в случае схемы «Pastillas» на Филиппинах, описанной далее в этом отчете, характер работы и доказательства нелегального въезда привлекли бы внимание властей к китайским гражданам, работающим без действительных разрешений на работу.

Существуют также рассказы о том, как операторы казино заманивали китайских и тайваньских граждан на работу за пределами Китая, обещая выгодные заработки, которые так и не были реализованы. Например, тайванец по имени Ву Кенг-Хао был превращен в «раба POGO» и продан по крайней мере двум китайским группам, управляющим POGO (Филиппинскими оффшорными игорными операторами). Метод работы таких компаний заключается в том, что они приглашают китайских и тайваньских граждан на работу на Филиппины, но затем назначают им гораздо меньшую зарплату, чем было оговорено. Когда жертвы отказываются принять новые условия работы, преступники похищают их и заставляют родственников заплатить выкуп за их освобождение. Другой случай произошел с гражданкой Тайваня, у которой был изъят паспорт. Ее насильно перевели в компанию POGO, подвергли физическому и психическому насилию и заставляли работать, пока ее не спасли филиппинские силы безопасности в феврале 2020 года. Подобные нарушения прав человека в виде торговли людьми, порабощения и пыток не ограничиваются компаниями POGO на Филиппинах; они также встречаются в странах Юго-Восточной Азии, таких как Камбоджа и Мьянма.

Рис. 2: Группа в Facebook, владельцы которой ищут китайских, тайваньских, вьетнамских, малайзийских, индонезийских, бирманских итайских граждан для работы в оффшорных казино, расположенных на Филиппинах и в Камбодже.

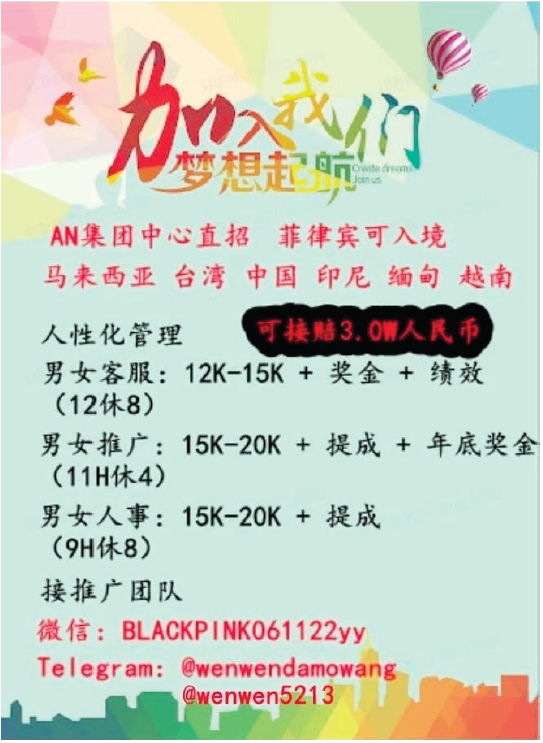

Реклама сайтов азартных игр на страницах социальных сетей

Исследования, проведенные на платформах социальных сетей, позволили выявить группы, размещающие нелегальные стримы популярных фильмов или видеоклипов с «водяными знаками», рекламирующими как свои сайты азартных игр, так и сайты бесплатного стриминга. Вставка водяных знаков, скорее всего, является попыткой заманить азартных игроков на такие сайты, а также может быть тактикой, позволяющей обойти меры по обнаружению мошенничества на платформах. Легитимность этих игорных сайтов сомнительна; некоторые из них могут быть созданы в фишинговых целях и содержать вредоносное ПО, представляющее опасность для зрителей.

Например, группа Facebook 鹰速电影 Inzdrama разместила видеоклипы с многочисленными водяными знаками игорных сайтов для рекламы как стримингового сайта кино Inzdrama, так и игорных сайтов, таких как BK8, me88 и Maxim88. Видеоклипы обычно озвучиваются на мандаринском языке, поскольку целевой аудиторией являются китайскоговорящие сообщества в странах Юго-Восточной Азии, таких как Малайзия, Сингапур и Таиланд. Все три оператора азартных онлайн-игр рекламируют свои услуги через каналы на YouTube и активно продвигают свои сайты в социальных сетях. Сайт потокового вещания Inzdrama на упрощенном китайском языке требует от пользователя установки приложения для потокового воспроизведения любого видеоконтента на веб-странице.

Рис. 3: Типичное объявление о наборе людей для работы по обслуживанию клиентов, продвижению и работе с персоналом. В качестве контактных данных были указаны WeChat ID «BLACKPINK061122yy» и Telegram-аккаунты «@wenwendamowang» и «@wenwen5213». Ожидается, что работники будут получать от 144 000 до 240 000 юаней в год.

Рис. 4: В сообщении группы Facebook «鹰速电影 Inzdrama», ориентированной на китайцев, проживающих в Малайзии, Сингапуре и Таиланде. Водяные знаки, принадлежащие платформе онлайн-казино «me88», наложены на видеоклип из популярного фильма. Водяной знак призывает зарегистрироваться и сразу же играть на me88. Утверждается, что me88 является самой надежной игровой платформой в Азии. Recorded Future не может определить, является ли эта платформа легальной. Онлайн-казино являются легальными только через оффшорных операторов, а me88 не имеет лицензии правительства Сингапура.

Рис. 5: YouTube-канал, принадлежащий «Maxim88», нелегальному онлайн-казино в Сингапуре. Другие подобные онлайн-казино, такие как BK8 и me88, также имеют свои каналы на Youtube, но у этих каналов небольшое (менее 300) число подписчиков.

Было несколько рекламных объявлений для доменов me88, Maxim88 и BK8, а макеты этих сайтов были почти идентичны друг другу. В приведенной ниже таблице сайты с оценкой риска Recorded Future в 25 баллов отмечены как недавние фишинговые хосты.

Тактика социальной инженерии

По данным властей Пекина, основные тактики, используемые китайскими мошенниками, чтобы заманить людей делать ставки на фиктивных онлайновых игорных платформах:

- Представление потенциальных жертв на фиктивном сайте азартных онлайн-игр, предлагая легкий способ заработать деньги с помощью азартных игр.

- Обучение потенциальной жертвы использованию платформы и манипулирование внутренней системой, чтобы позволить ей выиграть немного денег, что побуждает ее вложить больше денег в платформу.

- Требование к игроку должен перевести игровые средства на указанный счет через онлайн-банкинг. Независимо от того, выиграет он или проиграет, игрок не сможет обналичить остаток на счете.

- Выдача победителям сообщения о том, что сайт находится на техническом обслуживании, когда они пытаются снять наличные с платформы. Ожидая снятия наличных, некоторые жертвы могут продолжать играть и, таким образом, потерять все свои предыдущие выигрыши и внесенные на депозит средства.

- В ответ на обращения жертв в службу поддержки применяют тактику задержки, которая может включать запрет на доступ к игровому счету, что препятствует снятию средств.

По данным полиции Сингапура (SPF), количество случаев мошенничества с поддельными игорными платформами в Сингапуре увеличилось более чем в 18 раз в период с 2019 по 2020 год, всего было зарегистрировано 299 случаев. Мошенники часто знакомятся с жертвами через платформы онлайн-знакомств, а затем знакомят их с приложениями или сайтами для онлайн-ставок. Чтобы сделать ставку, жертвы должны зарегистрироваться на платформе и внести деньги на банковский счет в обмен на букмекерские кредиты. Затем жертвам сообщают, что их букмекерские счета заморожены и что они должны внести дополнительные деньги, чтобы обналичить свой выигрыш. Как только жертва вносит дополнительный депозит, сайт становится недоступным, и связаться с мошенниками становится невозможно.

У синдикатов, управляющих онлайн-казино, есть четкий и проверенный метод заманивания ничего не подозревающих жертв в азартные игры на поддельных платформах: подпитывать их игровую зависимость, позволяя им выигрывать небольшие суммы денег, а затем затягивать процесс обналичивания. Онлайн-казино в Сингапуре легальны только через оффшорных операторов, и только Singapore Pools и Singapore Turf Club получили законное право на проведение азартных игр онлайн. Такие сайты, как me883 и Maxim884, не считаются легальными в Сингапуре. Онлайновые азартные игры запрещены и в Малайзии. Единственной легальной организацией является оффлайн-казино в Гентинг Хайлендс. Несанкционированные онлайновые игорные платформы продолжают агрессивно рекламировать себя в социальных сетях и используют сложные методы социальной инженерии, чтобы заманить людей, проживающих в Сингапуре и Малайзии, присоединиться. Сайты онлайн-казино, такие как Maxim88, даже заявляют, что являются самым надежным легальным онлайн-казино в Сингапуре, что может ввести в заблуждение многих пользователей, не знакомых с законодательством этой страны.

Трансграничные азартные игры на Филиппинах

Филиппины считаются одним из очагов трансграничного игорного бизнеса, и ожидается, что он будет расширяться. По данным PAGCOR (Philippines Amusement and Gaming Organization), официального регулятора игорного бизнеса на Филиппинах, POGO ежегодно приносят экономике Филиппин $1,87 млрд, а налоги и сборы, собираемые с POGO, составляют около $670 млн в год. Хотя POGO являются санкционированными государством юридическими лицами, в их деятельность часто вовлечены криминал и коррупция, о чем подробно рассказывается далее.

Поскольку целевой аудиторией в основном являются граждане Китая, большинство операторов POGO - китайцы. В число работников POGO входят дилеры, агенты по обслуживанию клиентов и ИТ-работники. Игры разработаны с учетом азиатских вкусов и включают баккару, сик бо (китайская игра в кости) и блэкджек. Они проводятся в режиме реального времени в Интернете и позволяют игрокам из разных стран, включая Китай, делать ставки удаленно.

Поскольку POGO оказывают сильное влияние на экономику Филиппин, департамент труда продолжал выдавать разрешения на трудоустройство иностранцев (AEP) китайским рабочим даже в разгар эпидемии COVID-19. С января по сентябрь 2020 года из 83 204 выданных AEP 81,5% были выданы гражданам Китая, которые в основном были заняты в «административной и вспомогательной деятельности». Поскольку деятельность POGO в основном осуществляется китайскими игроками, а разрабатываемые и используемые программы написаны на китайском языке, для управления POGO на филиппинской земле требуются граждане Китая.

Рис. 6: Онлайн-казино, управляемые POGO, позволяют игрокам из-за рубежа ставить деньги на игры, проводимые оффлайн на Филиппинах.

Схема «Pastillas»

Согласно схеме «Pastillas», каждый прибывающий гражданин Китая, как сообщается, выплачивает сервисный сбор в размере P10 000 ($200), из которых P2,000 ($40) будут разделены между сотрудниками отдела контроля и исполнения поездок Бюро иммиграции, иммиграционным инспектором и дежурным начальником терминала. Остальная часть выплаты будет передана туроператорам и синдикатам, которые перевозят граждан Китая из аэропорта в объекты POGO. Согласно результатам слушаний в Сенате, состоявшихся в феврале 2020 года, коррумпированные сотрудники иммиграционной службы предположительно получили в общей сложности 10 миллиардов пайсов (198,67 миллиона долларов США) в виде откатов от граждан Китая, которым обещали беспрепятственный въезд в страну за плату в размере 10 000 пайсов. Слушания показали уровень влияния оффшорных игорных операторов на филиппинскую экономику, где большой процент иммиграционного персонала аэропортов всех уровней находится на содержании POGO. По данным слушаний, из 1,8 миллиона китайских граждан, въехавших на Филиппины в предыдущие годы, только 800 000 были туристами или студентами, которые подавали заявления на реальные визы, что иллюстрирует масштаб оффшорной игорной деятельности на Филиппинах - количество китайских граждан, работающих на POGO, намного выше, чем официально отражено в выдаче AEP Департаментом труда. Как заметила сенатор от Филиппин Риса Хонтиверос, «кто-то продал границы нашей страны за китайские деньги».

В мае 2020 года PAGCOR выпустил заявление, осуждающее все формы нелегальных азартных игр в стране, как оффлайн, так и онлайн; с тех пор незаконные или незарегистрированные игорные операторы были официально классифицированы как NOGO (незарегистрированные оффшорные игорные операторы).

Азартные игры и торговля людьми в Камбодже

Согласно статье, опубликованной Thomson Reuters Foundation, иностранные рабочие и туристы, оказавшиеся в Камбодже во время пандемии COVID-19, стали жертвами торговли людьми и были вынуждены работать в сложных интернет-мошенничествах. 9 из опрошенных жертв торговли людьми рассказали, что их заманили объявлениями в социальных сетях, обещающими высокооплачиваемую работу в колл-центрах, но в итоге они оказались в закрытых гостиничных казино и охраняемых комплексах, где у них отобрали паспорта, а затем заставили работать в Интернете. С онлайн-гемблингом связаны такие случаи, когда китайских граждан в возрасте 15 лет продавали и заставляли работать в компаниях, занимающихся онлайн-гемблингом и мошенничеством в Сиануквиле, Камбоджа. Большинство из этих жертв были завлечены, прежде всего, сообщениями в Интернете, обещающими хорошо оплачиваемую и расслабляющую работу, и были переправлены из Южного Китая по суше через Вьетнам или по морю в Камбоджу. Жертвы, проданные в Камбоджу, обычно прибывают без паспортов и становятся легкой добычей для порабощения.

В одном громком деле, о котором в феврале 2022 года сообщили многочисленные международные информационные агентства, китайца заманили в Камбоджу поддельным объявлением о работе и несколько месяцев держали в плену в качестве «раба крови». Начиная с августа 2021 года, похитители мужчины ежемесячно забирали у него 27 унций (почти 800 миллилитров) крови, оставляя ему только достаточное количество крови для пополнения запасов; кровь, как полагают, продавалась через Интернет частным покупателям. Для обычной сдачи крови обычно требуется 16 унций (473 миллилитра) крови, и доноры ждут не менее 8 недель, прежде чем снова сдавать кровь. Когда по прибытии в Камбоджу жертва, как сообщается, отказалась участвовать в мошеннической онлайн-операции, члены банды пригрозили продать его сборщикам органов. Они избили жертву и других людей до покорности, используя электрические прутья, и насильно взяли у них кровь.

Несмотря на то, что Камбоджа официально запретила онлайн-казино с 2019 года, а правоохранительные органы провели рейды против некоторых компаний, занимающихся онлайн-гемблингом и мошенничеством, коррупция и плохое правоприменение позволили этим незаконным компаниям продолжать работать в Камбодже.

Киберпреступность в Мьянме

Аналогичным образом китайские синдикаты заманивают граждан Китая из материкового Китая на север Мьянмы, размещая объявления о прибыльной работе на внутренних китайских платформах социальных сетей. Как только граждане Китая прибывают в Мьянму, у них отбирают паспорта, и им не остается ничего другого, как работать наемниками, мошенниками, проститутками или наркоторговцами.

По данным агентства Reuters, которое ссылается на доклад Института мира США, китайские синдикаты получили возможность свободно действовать благодаря социально-политической обстановке в Мьянме после переворота 1 февраля 2021 года. В результате переворота ухудшились экономические условия, а рост беззакония создал условия для роста преступной деятельности, особенно на севере Мьянмы. Крупные китайские преступные группировки уже давно действуют на севере Мьянмы, используя ее как базу для хорошо организованных афер с телекоммуникациями и интернет-мошенничеством, а также для размещения незаконных казино.

Невыполнение требований и плохая работа часто приводили к жестокому физическому насилию над задержанными, включая избиения, пытки и изнасилования, в местах, контролируемых китайскими синдикатами. Боссы мошеннических группировок обычно используют дубинку-электрошокер для физических наказаний как мужчин, так и женщин. По данным Глобальной организации по борьбе с мошенничеством, бБолее 100 000 китайских граждан в регионе в настоящее время вовлечены в мошенничество в сфере телекоммуникаций, а главари аферистов заманивают других жертв в азартные игры онлайн. По словам чиновника из Мьянмы, большинство из тех, кто нелегально перебрался из Китая в северную Мьянму для совершения мошенничества в сфере телекоммуникаций и других преступлений, имеют судимости и в Китае.

Противодействие китайских властей

Власти Китая ведут борьбу с трансграничным мошенничеством, пытаясь заманить обратно беглых преступников, совершающих мошенничество в Мьянме, угрожая ограничить им и членам их семей доступ к социальному обеспечению, субсидиям и государственным услугам в Китае. По неподтвержденной информации, составленной китайскими органами общественной безопасности, более 141 000 китайских граждан были классифицированы как мошенники, которые должны вернуться в Китай. Власти 4 провинций Китая (Фуцзянь, Хунань, Гуйчжоу и Гуанси) приняли более радикальные меры, такие как снос недвижимости, принадлежащей мошенникам из списка, нанесение на их дома надписей «дом мошенников» и угрозы не пускать их детей в школы. Подозреваемые в Мьянме также рискуют потерять разрешение на регистрацию домохозяйства и получить запрет на возвращение в Китай.

Рис. 7: Количество AEP, выданных иностранцам на Филиппинах в период с января по сентябрь 2020 года, когда 81,5% AEP были выданы гражданам Китая.

Рис. 8: Сарай, пристроенный к дому в Китае, принадлежащему китайскому гражданину в Мьянме, который классифицируется как «мошенник», будет снесен, поскольку подозреваемый не смог вернуться в Китай.

Рис. 9: Дом, принадлежащий онлайн-мошеннику, помечен краской: «Дом, принадлежащий скрывающемуся от правосудия онлайн-мошеннику».

Тактика похищения людей и мошенничества с 2019 года наблюдается на китайских сайтах социальных сетей, таких как аналог Reddit - Zhihu. В обсуждениях в социальных сетях на Zhihu говорится, что работать в Камбодже и Мьянме в основном безопасно, а сообщения свидетельствуют о том, что большое количество граждан Китая работают в этих странах на законных основаниях. Однако были и сообщения, признающие риски, связанные с работой за границей, особенно для организаций, занимающихся азартными онлайн-играми.

Отзыв китайским правительством своих граждан опустошил многие магазины и здания в штате Ва, регионе Мьянмы, соседствующем с Китаем, и оказал значительное влияние на местную экономику. В связи с зависимостью от Китая в торговле местные власти штата Ва объявили, что будут расследовать деятельность людей и компаний, занимающихся телекоммуникационным мошенничеством и азартными онлайн-играми, одновременно работая с китайскими властями над репатриацией подозреваемых.

Мошенничество в онлайн-торговле

Финансово мотивированные злоумышленники, базирующиеся в Китае, совершают различные мошенничества в сфере электронной коммерции. Отчет компании Gemini Advisory показал, что американские и европейские банки столкнулись с всплеском мошенничества в сфере электронной коммерции, связанного с китайскими веб-сайтами, подключенными к домену ename[.]net. По оценке Gemini, эти китайские домены не были заражены в результате атак Magecart, а представляли собой вредоносные веб-сайты, которые похищали данные платежных карт жертв и продавали их через различные Darknet-рынки. Gemini также определила, что почти 200 мошеннических веб-сайтов были связаны с китайским банком-эквайером Jilin Jiutai Rural Commercial Bank Co. Ltd.

В декабре 2020 года китайские хакеры из провинций Гуандун и Хэнань попытались обмануть миллионы клиентов в Индии, отправляя фиктивные ссылки на рекламные акции (в подражание легальным продажам электронной коммерции) через приложение для обмена сообщениями, чтобы обмануть клиентов и заставить их поверить, что они могут выиграть бесплатные смартфоны. По результатам расследования, проведенного индийским фондом Cyber Peace Foundation, было установлено, что доменные ссылки из фишинговых сообщений были зарегистрированы в провинциях Гуандун и Хэнань в Китае на компанию под названием Fang Xiao Qing и размещались в Бельгии и США. Те же самые тактики, которые использовали в своих интересах события, связанные с распродажами электронной коммерции в Индии, могут быть легко взяты на вооружение ритейлерами в других странах.

Мошенничество со свиданиями

Аферы «CryptoRom»

16 марта 2022 года SophosLabs обнаружила атаки социальной инженерии, использующие сочетание романтических приманок и криптовалютного мошенничества для заражения жертв вредоносным ПО «CryptoRom». В этой кампании CryptoRom использует функции iOS, такие как TestFlight и WebClips, для размещения URL-адресов на определенные (вредоносные) веб-страницы на домашних экранах iOS-устройств пользователей. Кампании CryptoRom хорошо организованы и умело выявляют и эксплуатируют уязвимых пользователей на основе их демографических данных, интересов и технических возможностей.

Кампании работают, обращаясь к потенциальным жертвам через приложения для знакомств, а затем переводя разговор на приложения для обмена сообщениями. Затем мошенники предлагают жертвам загрузить приложение для торговли криптовалютой, предназначенное для замораживания средств. В октябре 2021 года SophosLabs обнаружила предыдущие варианты методов социальной инженерии, которые имитировали страницы магазинов приложений, чтобы обманом заставить жертв установить мошеннические приложения для iOS. SophosLabs также отметила, что злоумышленники используют проприетарные программы и программное обеспечение для доставки вредоносного ПО и обхода протоколов проверки безопасности.

В одном из URL-адресов CryptoRom исследователи обнаружили IP-адреса, связанные с поддельными страницами хостинга магазинов приложений для iOS. Одно из приложений в поддельном магазине приложений называется «RobinHand», которое призвано имитировать популярное торговое приложение RobinHood и использует похожий логотип. Киберпреступники обманом заставляли жертв, надеявшихся быстро получить прибыль, установить троянское приложение. SophosLabs также наблюдала вариант CryptoRom для Android.

Хотя изначально этот тип мошенничества был ориентирован на азиатских жертв, SophosLabs зафиксировала глобальное распространение таких мошеннических кампаний в октябре 2021 года. Этот тип угроз очень активен и продолжает воздействовать на жертв по всему миру, в некоторых случаях стоивших им сбережений. Этот вид мошенничества хорошо известен в материковом Китае под названием 杀猪盘 («разделка свиньи»), которое обычно предполагает построение романтических отношений с жертвами, прежде чем убедить их сделать мошеннические инвестиции с использованием криптовалют или иностранных бирж и акций. Поиск по платформе Recorded Future Platform выявил множество упоминаний «pig butchering scam» как в Darknet-ресурсах, так и в каналах обмена сообщениями.

В качестве меры предосторожности SophosLabs сообщила обо всех связанных с CryptoRom веб-сайтах и приложениях в Apple и Google. Пользователям следует воздержаться от загрузки приложений из ненадежных источников, использовать приложения со сквозным шифрованием для связи, а также поддерживать операционные системы устройств и прошивки приложений в актуальном состоянии с последними обновлениями для защиты от потенциальных атак. Полный список индикаторов компрометации можно найти в репозитории GitHub компании SophosLab.

Прочие аферы китайскоговорящих мошенников

В мае 2021 года полиция Ханчжоу арестовала более 170 человек, причастных к киберпреступлениям. Многие преступления были связаны с 裸聊敲诈 (шантаж «голыми чатами»), 投资诈骗 (инвестиционные аферы) и 钓鱼木马 (фишинговые трояны). Эти аресты иллюстрируют распространенность и частоту мошенничества на китайских платформах обмена сообщениями и знакомств, а также на американских приложениях.

По данным Recorded Future за период с декабря 2020 года по декабрь 2021 года, термин «голые чаты» упоминался во многих источниках, включая основные новости, торрент-сайты, блоги и платформы социальных сетей. Китайские киберпреступники выглядят очень организованными, с продуманным планированием и тактикой заманивания пользователей, особенно на платформах знакомств.

На платформах социальных сетей относительно легко создать несколько фальшивых личностей. Привлекательные фотографии и хорошо составленный график, состоящий из обычных повседневных дел, таких как путешествия, приготовление пищи и учеба, очень часто достаточно для того, чтобы профиль выглядел достоверным. Фальшивые аккаунты предназначены для того, чтобы привлечь как можно больше подписчиков и заставить их следить за аккаунтом, что еще больше убедит других в его подлинности. Создание таких аккаунтов требует значительного количества времени и усилий, и киберпреступники не хотят, чтобы их забанили, поэтому они обычно пытаются перевести разговор на другую платформу обмена сообщениями, запрашивая дополнительную личную информацию, например, ID зрителя на других платформах. Практика ведения аккаунтов в социальных сетях для использования их в мошеннических целях известна как 养号 («взращивание аккаунта»).

Рис. 10: Китайские источники, ссылающиеся на «naked chat».

Например, поддельный аккаунт в социальных сетях может казаться легитимным, если у пользователя дата присоединения 2018 года и последовательные еженедельные публикации, описывающие то, что обычный человек обычно делает ежедневно. Более старые (легитимные) аккаунты также могут быть куплены преступниками. Начав общение с потенциальной жертвой, злоумышленник попытается предложить жертве продолжить разговор на других платформах обмена сообщениями, которые не требуют длительного профилирования.

Как только разговор переходит на отдельную платформу, злоумышленник обычно пытается заставить потенциальную жертву вложить деньги в сомнительные инвестиционные схемы или принять участие в совместном сеансе «голого чата». Как только жертва поддается такой тактике, она обычно несет финансовые потери, теряя средства в сомнительной инвестиционной афере или выплачивая их преступнику, который шантажирует ее фотографиями и видео в обнаженном виде, полученными от во время чата.

Такие виды мошенничества в приложениях для знакомств приводят к негативному опыту для легальных пользователей, искренне заинтересованных в знакомстве с людьми для серьезных отношений, и заставляют пользователей покидать платформу из-за увеличения количества фальшивых учетных записей, созданных для мошенничества.

Возможные пересечения APT-группировок

Соседние страны уже давно стали мишенью для китайских APT-групп с самыми разными мотивами. Некоторые из предположительно спонсируемых государством вторжений направлены на подрыв геополитических соперников во время конфликтов, как, например, атака RedEcho на энергетический сектор Индии; некоторые предназначены для разведки, как, например, атака RedAlpha на тибетскую диаспору в Индии; а некоторые направлены на усиление регионального влияния Китая, в частности, на реализацию инициативы «Один пояс - один путь», как, например, атака на одного из крупнейших телекоммуникационных провайдеров Афганистана, которая была связана с 4 различными китайскими группами угроз, предположительно спонсируемыми государством. Согласно отчету Intrusion Truth, веб-сайта, посвященного «разоблачению» китайских APT-групп и соответствующим исследованиям, региональные департаменты МГБ (Министерства государственной безопасности) нанимают китайских преступников для проведения наступательных кибер-атаках в интересах государства. Теперь мы знаем, что эта модель развивается, и бюро передают свои требования хакерам не только в своем регионе, но и по всему материковому Китаю, обмениваясь опытом между провинциями и, похоже, работая по одной, широкой модели криминальной службы, работающей по контракту. Такая модель «взлома по найму» предполагает высокую вероятность совпадения действий китайских участников APT и киберпреступников.

APT-группы и киберпреступность

Одним из ярких примеров APT, участвующих в киберпреступной деятельности, является APT41. Согласно отчету компании FireEye за 2019 год, группа была замечена в атаках на компании, занимающиеся видеоиграми в Восточной и Юго-Восточной Азии. Это кажется необычным, учитывая государственные цели, которые, вероятно, определяют направленность действий группы на здравоохранение, высокие технологии и политический сектор. Однако некоторые из ранних операций APT41, продиктованные личной выгодой, использовали методы, которые впоследствии стали ключевыми при осуществлении компрометации цепочки поставок. Получение доступа к средам производства видеоигр позволило APT41 разработать тактики, которые впоследствии использовались для внедрения вредоносного кода в обновления программного обеспечения, как, например, в случае с внедрением бэкдора CRACKSHOT в дистрибьютора видеоигр в Юго-Восточной Азии в июле 2018 года.

На протяжении всей наблюдаемой истории APT41 постоянно проводила свои собственные финансово мотивированные кампании одновременно с операциями по шпионажу. Время проведения операций по шпионажу APT41 относительно близко к рабочему времени китайцев (по UTC+8, часовому поясу Китая). В отличие от этого, финансово мотивированная деятельность группы, направленная на индустрию видеоигр, как правило, происходит гораздо позже в течение дня. По крайней мере, в одном случае группа атаковала криптовалюты, связанные с онлайн-платформой видеоигр. В июне 2018 года APT41 разослала фишинговые письма с приглашением присоединиться к децентрализованной игровой платформе, связанной с криптовалютным сервисом, который позиционировал себя как средство обмена для онлайн-игр и игорных сайтов. В октябре 2018 года группа скомпилировала экземпляр XMRig, инструмента для майнинга криптовалюты Monero, демонстрируя постоянный интерес к криптовалютам.

Торговля данными в Darknet

На китайскоязычных Darknet-площадках были обнаружены необычные предложения, напоминающие данные и доступы, полученные в результате деятельности APT, а не типичные предложения киберпреступников, такие как краденные данные и базовые вредоносные программы. Некоторые из них были размещены на неработающих форумах, что делает невозможным взаимодействие с хакерскими группами для подтверждения происхождения предложений. Возможно, APT-группы пытаются использовать полученные доступы и данные для получения личной финансовой выгоды, когда они перестанут быть необходимыми для выполнения прочих задач. Ниже приведены некоторые примеры таких попыток.

Отмывание средств и связи с северокорейскими хакерами

Было зафиксировано несколько громких случаев, когда граждане Китая помогали северокорейским APT-группам в операциях по отмыванию денег. В одном случае, с декабря 2017 года по апрель 2019 года, 2 гражданина Китая, 田寅寅 (Тянь Иньинь) и 李家东 (Ли Цзядун), помогли северокорейским злоумышленникам отмыть криптовалюту на сумму $100 млн, используя предоплаченные подарочные карты и другие методы, которые затем были использованы для покупки Bitcoin на других криптовалютных биржах. Предполагается, что северокорейские хакеры связаны с Lazarus Group - связанным с Северной Кореей преступным сообществом, известным кражей криптовалют и проведением различных громких кибератак. С биржи была похищена криптовалюта на общую сумму 250 миллионов долларов, и обоим гражданам Китая были предъявлены обвинения Министерством юстиции США 2 марта 2020 года.

Заключение

Китайское киберпреступное подполье демонстрирует удивительную устойчивость, несмотря на ужесточение контроля над Интернетом со стороны китайского правительства. После публикации отчета Insikt Group «Теневой рынок Китая», ряд китайскоязычных Darknet-источников, упомянутых в отчете, прекратили работу. Однако на их месте продолжают появляться новые торговые площадки и форумы. Китайскоязычные злоумышленники, несомненно, будут продолжать торговать краденными данными и другими незаконными товарами на теневых рынках, в зашифрованных приложениях для обмена сообщениями и других площадках. Кроме того, киберпреступность китайского происхождения становится все более изощренной за счет использования тактики социальной инженерии наряду с разработкой вредоносного программного обеспечения, направленного на криптовалютные кошельки жертв.

Китайские нелегальные онлайн-казино за пределами Китая, скорее всего, будут увеличиваться в масштабах и количестве в связи с массовым пресечением азартных игр в Китае. Китайские синдикаты, вероятно, продолжат подкупать сотрудников иммиграционных и правоохранительных органов в странах Юго-Восточной Азии, чтобы те разрешили китайским гражданам посещать эти страны, проводить незаконные операции по онлайн-гемблингу и транслировать игры игрокам в Китае. Эти синдикаты также, вероятно, продолжат преследовать целевую аудиторию китайскоговорящих людей внутри и за пределами границ Китая, возможно, предоставляя преступникам возможности для отмывания денег.

С ростом признания криптовалют и их стоимости китайские злоумышленники будут продолжать внедрять схемы кражи криптовалют, создавая поддельные торговые приложения на платформах iOS и Android и используя тактику социальной инженерии, чтобы заманить жертв установить эти приложения на свои устройства. Приложения могут содержать вредоносное ПО или быть предназначены для блокировки средств жертв на фиктивных торговых платформах. Мошенники также позволяют первоначальным пользователям частично обналичить свой выигрыш, чтобы добиться легитимности и популярности, что, вероятно, приведет к хорошему рейтингу в магазинах приложений для iOS и Android и поможет рекламировать схему «из уст в уста», чтобы привлечь больше инвесторов, прежде чем скрыться с украденными средствами. Изначально китайские злоумышленники, по-видимому, нацеливались в основном на китайскоговорящих жертв из-за простоты общения, когда большинство жертв были гражданами Китая или представителями китайской диаспоры за рубежом. Однако по мере того, как аферы становятся все более успешными и изощренными, преступные организации прибегают к услугам свободно говорящих на разных языках людей, чтобы организовать вредоносные схемы в глобальном масштабе. Аналогичную тактику используют и некитайские мошенники.

Учитывая, что китайские APT-группы продолжают атаковать соседние страны и нанимать хакеров для проведения вторжений, их операции и деятельность киберпреступников, вероятно, будут и дальше пересекаться. Кроме того, по мере того как китайское киберкриминальное подполье продолжает становиться все более заметным, оно привлекает внимание известных злоумышленники. wazawaka, известный хакер, стоящий за шифровальщиком Babuk, в июле 2021 года запустил RAMP Forum, ориентированный на вымогателей, с англо-китайским интерфейсом и стремится к сотрудничеству с китайскоязычными злоумышленники. Хотя эти действия могут быть не более чем дымовой завесой для wazawaka, чтобы замести следы или переложить вину, они иллюстрируют растущую заметность китайскоязычных злоумышленников в глобальном киберпреступном ландшафте.

Об Insikt Group и компании Recorded Future

Insikt Group – это подразделение компании Recorded Future по исследованию угроз, включает в себя аналитиков и исследователей безопасности с большим опытом работы в правительственных и правоохранительных органах, армии и разведывательных службах. Их миссия заключается в получении аналитической информации, которую в дальнейшем мы используем в целях снижения рисков для клиентов, что позволяет добиться ощутимых результатов и предотвратить сбои в работе бизнеса.

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия кибер-угрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий кибер-преступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future!

Источник: https://go.recordedfuture.com