Промышленные инженеры и операторы стали мишенью новой кампании, которая использует программное обеспечение для взлома паролей, чтобы захватить контроль над программируемыми логическими контроллерами (ПЛК) и подключить системы к ботнету.

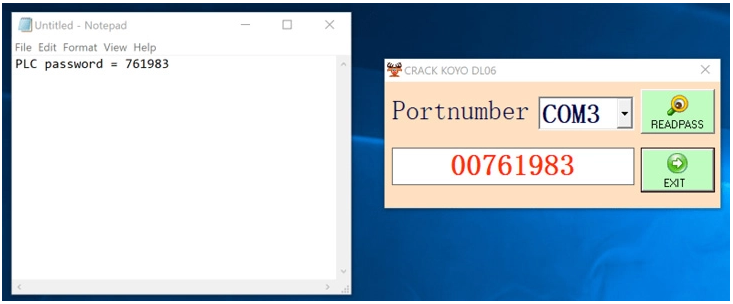

Программное обеспечение «использовало уязвимость в микропрограмме, что позволяло ему получать пароль по команде» - заявил исследователь безопасности компании Dragos Сэм Хансон. «Кроме того, программа была вредоносным дроппером, заражая машину вредоносом Sality и превращая хост в участника однорангового ботнета».

Компания, специализирующаяся на промышленной кибербезопасности, сообщила, что эксплойт для извлечения пароля, встроенный в вредоносный дроппер, предназначен для восстановления учетных данных, связанных с ПЛК DirectLOGIC 06 PLC.

Эксплойт, отслеживаемый как CVE-2022-2003 (рейтинг CVSS: 7.7), был описан как случай передачи конфиденциальных данных открытым текстом, что может привести к раскрытию информации и несанкционированным изменениям. Проблема была устранена в прошивке версии 2.72, выпущенной в прошлом месяце.

Заражения заканчиваются развертыванием вредоносного ПО Sality для выполнения таких задач, как майнинг криптовалют и взлом паролей в распределенном режиме, при этом принимаются меры, чтобы остаться незамеченными, путем отключения программного обеспечения безопасности, запущенного на скомпрометированных рабочих станциях.

Более того, обнаруженный Dragos артефакт содержит полезную нагрузку crypto-clipper, которая похищает криптовалюты во время транзакций, заменяя оригинальный адрес кошелька, сохраненный в буфере обмена, на адрес кошелька злоумышленника.

Automation Direct - не единственный производитель, подвергшийся атаке, поскольку инструмент, по утверждению разработчиков, охватывает несколько ПЛК, человеко-машинный интерфейс (ЧМИ) и файлы проектов Omron, Siemens, ABB Codesys, Delta Automation, Fuji Electric, Mitsubishi Electric, Schneider Electric's Pro-face, Vigor PLC, Weintek, Rockwell Automation's Allen-Bradley, Panasonic, Fatek, IDEC Corporation и LG.

Это далеко не первый случай, когда троянское программное обеспечение нацелено на сети операционных технологий. В октябре 2021 года компания Mandiant раскрыла информацию о том, как легитимные исполняемые двоичные файлы подвергаются компрометации различными вредоносными программами, такими как Sality, Virut, Ramnit и другими.

Источник: https://thehackernews.com