Ежеквартальный обзор активности распределенных атак типа «отказ в обслуживании» (DDoS), отслеживаемых и устраняемых компанией Imperva в первом квартале 2022 г.

Об отчете

Поскольку события в мире и на рынке существенно влияют на скорость изменения ландшафта DDoS-угроз, мы увеличиваем периодичность наших отчетов с ежегодных до ежеквартальных. Данный отчет является первым в новом ежеквартальном цикле.

Цель нового ежеквартального отчета - предоставить вам самые последние и актуальные наблюдения от Imperva Research Labs на более регулярной основе, чтобы повысить осведомленность и информировать вас о DDoS-атаках и их потенциальном влиянии на бизнес и глобальные дела.

Отчет за первый квартал 2022 года основан на анализе DDoS-атак, направленных на клиентов Imperva в первые три месяца этого года. Данные собраны из нашей глобальной сети, состоящей из 50 устойчивых к DDoS атакам точек присутствия (PoP) и обладающей пропускной способностью более 9 терабит в секунду (Тбит/с).

Краткие выводы:

- Мы справились с самой крупной атакой со скоростью 2,5 миллиона запросов в секунду.

- 70% увеличение числа DDoS-атак 3-го и 4-го уровней.

- 50% всех сайтов, подвергшихся DDoS-атаке, были атакованы повторно.

- На 73% увеличился объем DDoS-атак на украинские цели.

- 60% атак 3-го и 4-го уровней длились 7 минут или менее.

Введение

Бурное начало года: кибервойны и новые векторы атак влияют на ландшафт DDoS по всему миру

В течение первых трех месяцев 2022 года на DDoS-ландшафт повлияли основные глобальные события. Во-первых, и это самое важное, текущая геополитическая обстановка вызвала во всем мире настороженность в отношении повышенной вероятности кибератак. В результате Агентство по кибербезопасности и защите инфраструктуры США (CISA), федеральное агентство США, находящееся под надзором Министерства внутренней безопасности, выпустило руководство для руководителей компаний и лиц, ответственных за цифровую безопасность, по подготовке к атакам и адаптации своей системы цифровой безопасности.

С началом конфликта на Украине - на март - пришлось самое большое количество атак, что, вероятно, стало результатом увеличения числа DDoS-атак в России и на Украине, а также во всем мире в связи с эскалацией кибервойны. В этом отчете отражено, как в начале марта DDoS-атаки, направленные на российские и украинские сайты, резко возросли по количеству и объему соответственно.

В этом квартале объемы атак также увеличились благодаря новым векторам атак TCP Middlebox Amplification и UDP TP240 PhoneHome, которые использовались в DDoS-атаках на нескольких наших клиентов. В этих новых векторах угрожающие стороны использовали уязвимости в сетевых сервисах для усиления воздействия своих атак.

Наконец, в первом квартале мы предотвратили крупнейшую на сегодняшний день DDoS-атаку на приложения: в феврале атака уровня 7 на один сайт достигла 2,5 миллиона запросов в секунду (Mrps). Это была одна из нескольких атак на одну и ту же компанию, в ходе которой атаке подверглись несколько сайтов.

Обзор атак 7 уровня

Объем атак на украинские сайты вырос на 73%

В первом квартале на 73% увеличился объем DDoS-атак 7-го уровня, что свидетельствует о том, что киберпреступность в значительной степени является фактором современной войны.

В феврале специалисты Imperva предотвратили крупнейшую в истории DDoS-атаку объемом более 2,5 млн. запросов в секунду (Mrps). Атака представляла собой многостороннюю DDoS-атаку с требованием выкупа на один сайт, за которой последовало несколько угроз и требований оплаты. Злоумышленники использовали новую тактику встраивания записки о выкупе в url-запрос. В ходе той же DDoS-атаки Imperva детектировала более 12 миллионов таких встроенных запросов, направленных на случайные URL-адреса одного сайта.

18%+ атак уровня 7 длились более 12 часов

Более 60% всех атак 7-го уровня, предотвращенных Imperva в первом квартале, длились более 15 минут, а почти 20% - более 12 часов. Такой тип продолжительной атаки может нанести значительный ущерб в плане доступности приложений, потери клиентов и затрат на восстановление.

50% веб-сайтов, подвергшихся DDoS уровня 7, были атакованы повторно

Более половины от общего числа веб-сайтов, атакованных в первом квартале этого года, подверглись повторной атаке, что говорит о низкой полезности выплаты выкупа киберпреступникам, как и в случае с шифровальщиками.

Угрозы DDoS с требованием выкупа продолжаются

Угрозы отказа в обслуживании с целью получения выкупа продолжают представлять собой проблему, причем злоумышленники используют более инновационные тактики, чтобы нарушить работу бизнеса и пытаться вымогать деньги. В атаке 2,5 Mrps угроза была встроена в запрос URL, что делало ее частью самой атаки и напоминало жертве о необходимости заплатить требуемую сумму в Bitcoin.

Обзор атак 3-4 уровней

Четырехкратное увеличение атак на российские и украинские веб-сайты

В период с января по февраль 2022 года число атак на российские и украинские веб-сайты увеличились в четыре раза, компания Imperva сообщила об увеличении числа атак на 320% месяц к месяцу.

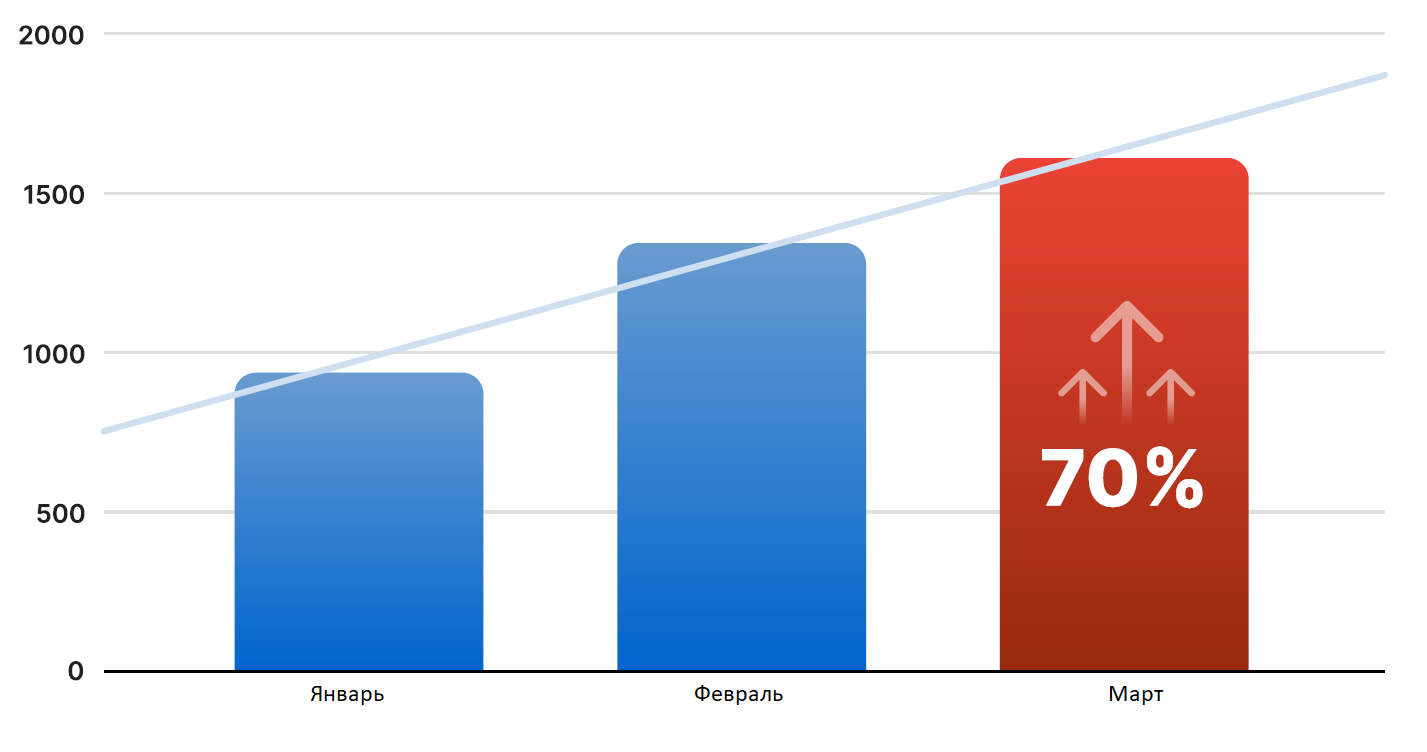

В марте число DDoS-атак в целом увеличилось на 70%

Количество атак почти удвоилось с января по февраль 2022 года, причем рост атак на уровнях 3 и 4 составил 70%.

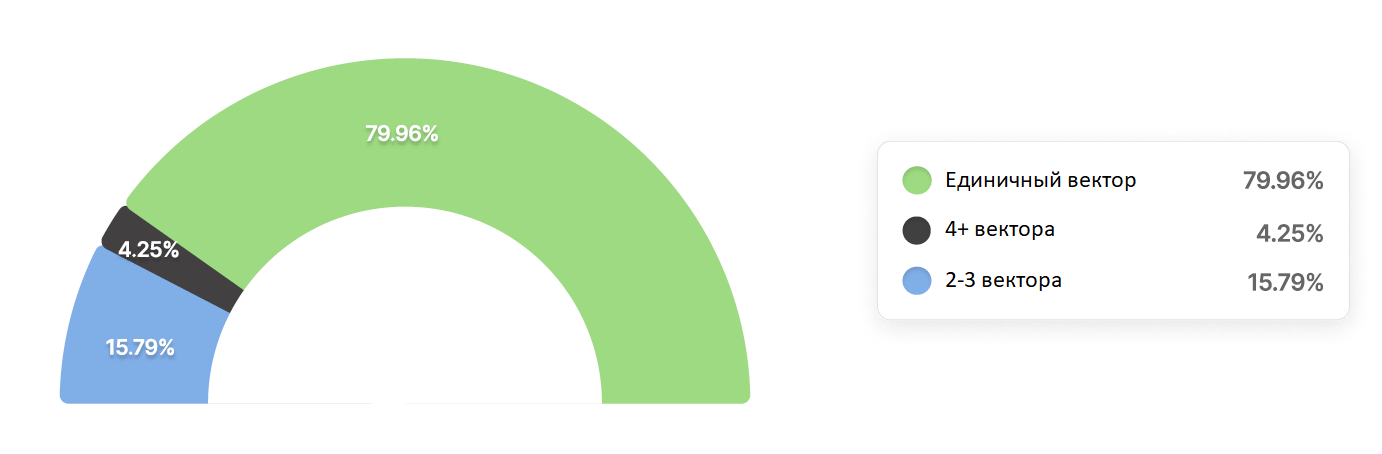

Почти 80% атак были одновекторными

В первом квартале только 20% DDoS-атак на уровнях 3 и 4 использовали более одного вектора, остальные атаки были одновекторными. Казалось бы, это противоречит наметившейся в последние годы тенденции к многовекторным атакам, которые направлены одновременно на различные уровни сети, что усложняет борьбу с ними. Однако не стоит недооценивать влияние одновекторных DDoS-атак, поскольку сеть безопасна лишь настолько, насколько надежно самое слабое звено защиты. Например, повторные короткие одновекторные атаки в сети, где устаревшее решение анти-DDoS настроено на игнорирование такого уровня активности, могут привести к снижению производительности, поскольку сеть будет перегружена до того, как защита успеет сработать.

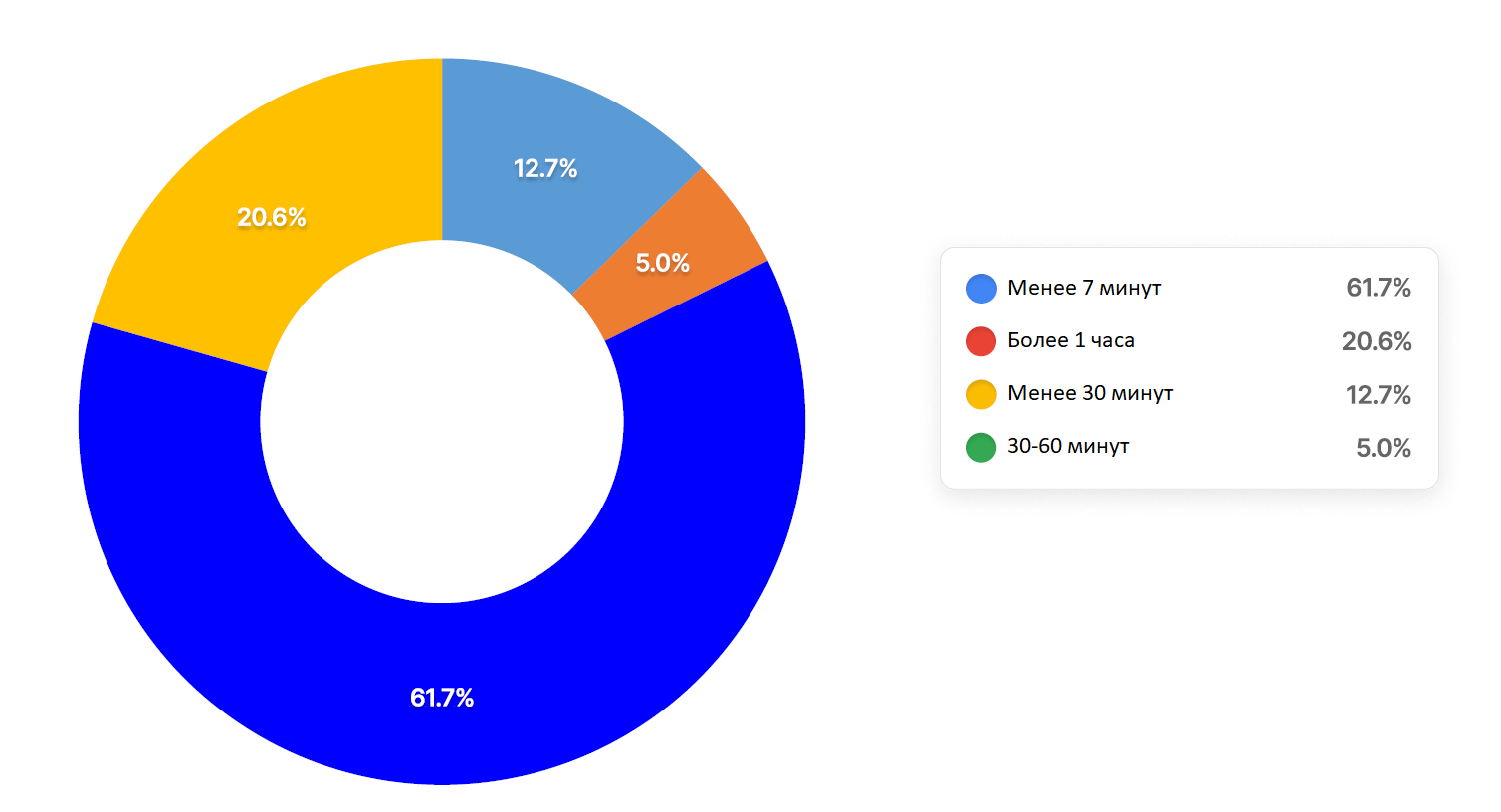

Более 60% атак длились 7 минут или менее

DDoS-атаки третьего и четвертого уровней были довольно короткими по продолжительности в первом квартале, причем почти 62% всех атак длились семь минут или менее. Короткие атаки опасны по ряду причин и часто используются как тактика отвлечения внимания в рамках более широкой многовекторной атаки.

Новые векторы атак на подъеме

Imperva наблюдала значительное количество новых векторов DDoS-атак TCP Middlebox Amplification и UDP TP240 PhoneHome DDoS, при этом злоумышленники используют уязвимости в сетевых сервисах для усиления воздействия.

DDoS-атаки 7-го уровня

Imperva предотвратила крупнейшую на сегодняшний день атаку

В феврале мы предотвратили крупнейшую на сегодняшний день DDoS-атаку. Атака уровня 7 - часть более масштабной попытки DDoS-вымогательства, предпринятой известной хактивистской группой «REvil» (не ясно, настоящие ли это были REvil), которая запустила несколько DDoS-атак, самая крупная из которых достигала 2,5 миллиона запросов в секунду - установила новый рекорд по предотвращению DDoS для Imperva. Целью атак были несколько сайтов одной и той же компании, причем одна атака продолжалась около 10 минут. Перед началом первой атаки на сайт было отправлено несколько требований выкупа, причем некоторые требования были встроены в URL сайта.

Рис. 1: Атака с требованием выкупа.

На следующий день на том же сайте Imperva отследила более 15 миллионов запросов, на этот раз URL-адрес содержал другое сообщение, но использовал ту же тактику запугивания, предупреждая генерального директора, что они собираются уничтожить акции компании, если он не заплатит.

Рис. 2: Атака с требованием выкупа.

В течение дня компания подверглась нескольким DDoS-атакам на несколько сайтов, атаки продолжались несколько дней. Хакеры применяли сложную тактику, чтобы избежать смягчения последствий, например, постоянно меняли векторы атак и способы требования выкупа. Несмотря на меняющиеся схемы атак, Imperva успешно справилась с ними в течение нескольких секунд, используя в основном аналитику угроз, поскольку источники были известны нам как вредоносные, и защиту от ботов, поскольку клиенты атакующих выдавали себя за легитимный браузер или Googlebot.

18%+ атак длились более 12 часов

Среди DDoS-атак, предотвращенных в первом квартале, 40% всех атак были довольно короткими - менее 15 минут - однако почти 20% всех DDoS-атак на уровне приложений в первом квартале продолжались 12 часов и более:

- Менее 15 минут – 37.3%.

- 15-60 минут – 31.8%.

- 1-6 часов – 10.5%.

- 6-12 часов – 1.5%.

- Более 12 часов – 18.9%.

Рис. 3: Длительность атак.

Это еще одно доказательство важности показателя «Time to Mitigation» (TTM) при выборе правильного поставщика средств защиты от DDoS. Imperva гарантирует 3-секундный SLA для всех типов DDoS-атак, независимо от их размера и продолжительности, при этом большинство атак устраняется менее чем за одну секунду.

Также интересно, что почти 90% всех DDoS-атак за тот же период составляли от 1 000 до 10 000 запросов в секунду (RPS). Более короткие и мелкие атаки, скорее всего, останутся незамеченными и проскользнут через сеть безопасности, в зависимости от того, насколько эффективны ваши средства защиты от DDoS.

Длительные/постоянные DDoS-атаки могут серьезно снизить производительность вашего сайта, ограничить доступность или, в худшем случае, даже вывести его из сети.

Если атакованы однажды - скорее всего, будете атакованы снова

Более 50% сайтов, подвергшихся DDoS-атаке в первом квартале, были атакованы повторно. Из этого можно сделать вывод, что если вы подверглись атаке один раз, то, скорее всего, подвергнетесь атаке снова, развеивая миф о том, что «снаряд дважды в одну воронку не падает».

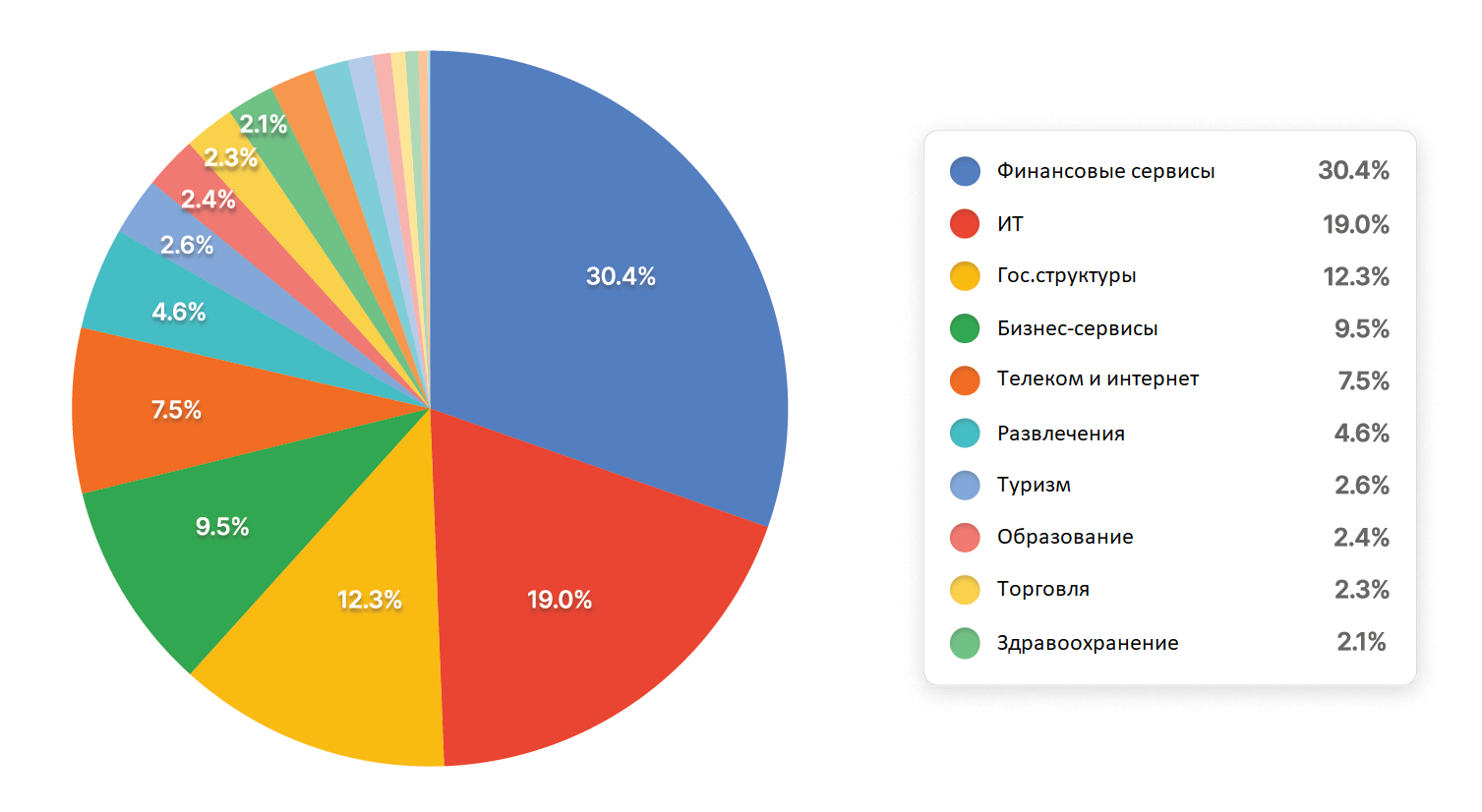

Более 30% всех атак были направлены на финансовые сервисы

Финансовые сервисы по-прежнему остаются наиболее атакуемой сферой: более 30% всех DDoS-атак уровня 7 приходится на этот сектор. Поскольку все больше и больше финансовых транзакций осуществляется в режиме онлайн, киберпреступники стремятся найти новые и инновационные способы нарушить и испортить работу этой высокодоходной отрасли, будь то ради финансовой выгоды или чисто из мотивов кибервандализма. Если рассматривать все отрасли, то около половины всех атак в первом квартале были направлены либо на финансовые сервисы, либо на компьютерную и ИТ-индустрию. Интересно, что юридический и государственный секторы обогнали такие популярные отрасли, как игорный бизнес и телекоммуникации: на них пришлось более 13% всех атак уровня 7, предотвращенных Imperva в первом квартале.

На диаграмме ниже показано разделение DDoS-атак по отраслям. Узнайте больше о защите финансовых учреждений от DDoS-атак в нашем техническом документе на эту тему.

Рис. 4: Статистика атак по отраслям.

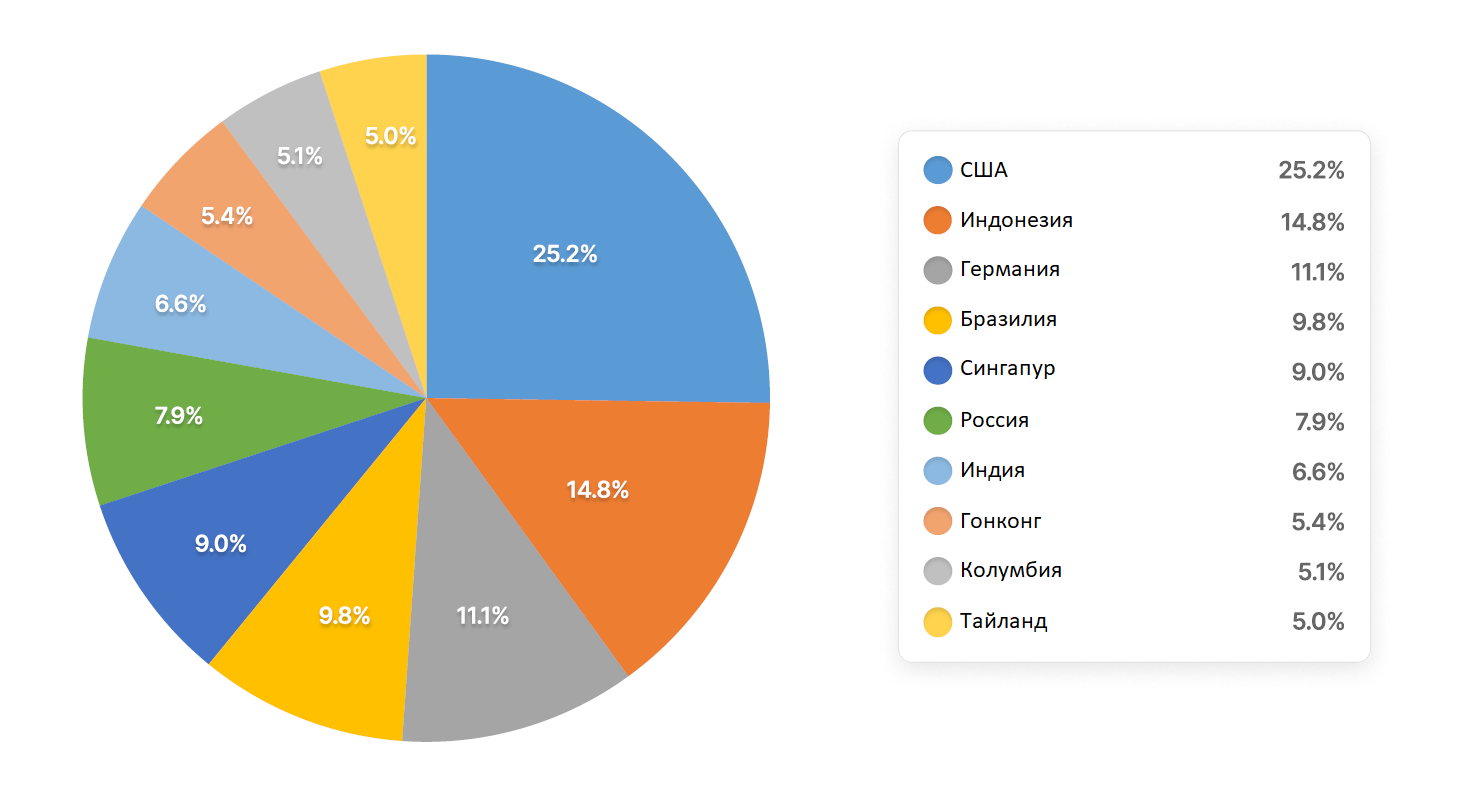

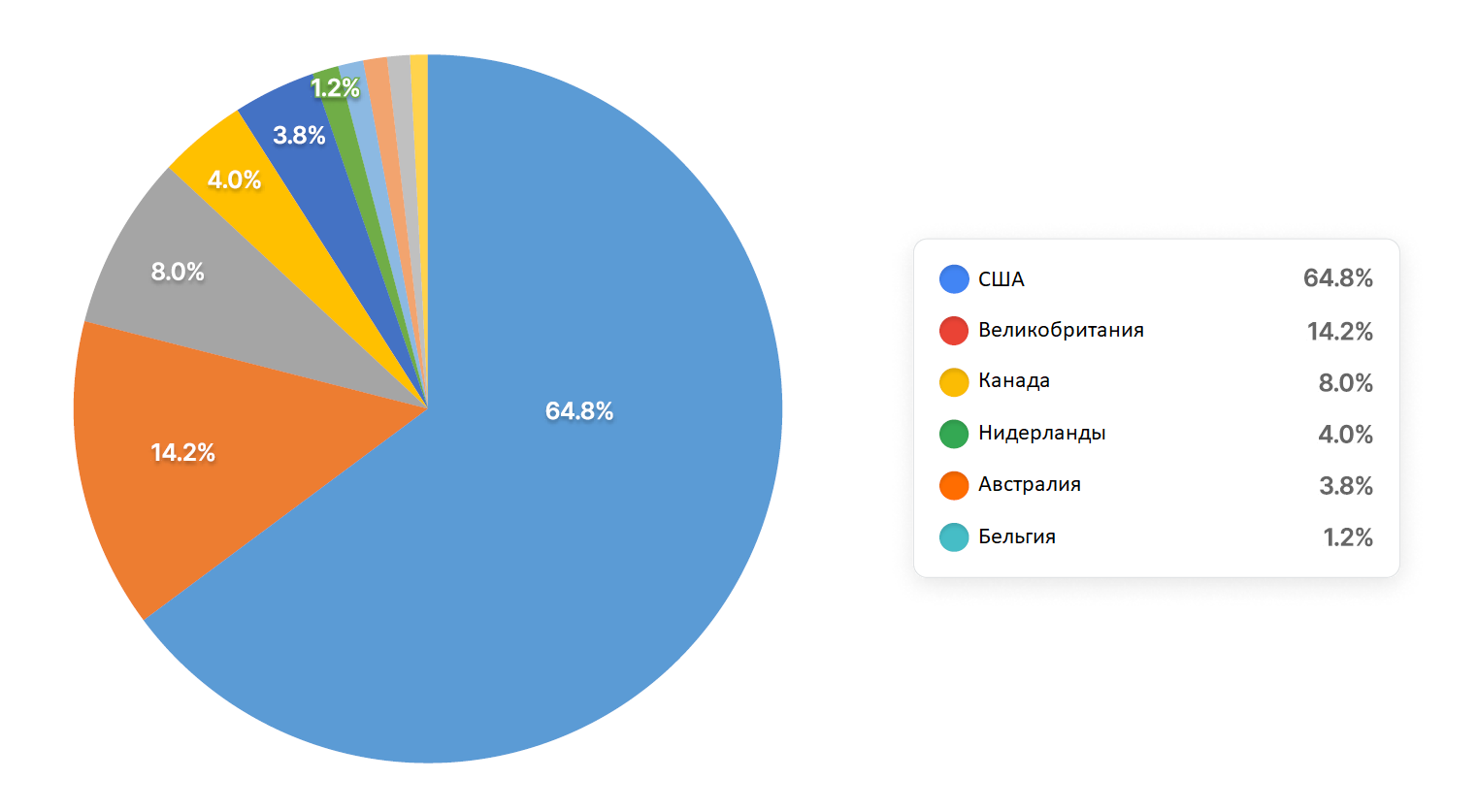

Атаки уровня 7: основные страны-источники

На диаграмме ниже показаны ведущие страны-источники атак по количеству запросов, выданных в период с января по март 2022 года. Россия входит в первую десятку стран как источник почти 8% всех DDoS-атак уровня 7, предотвращенных Imperva в первом квартале, однако большее количество атак исходило из Сингапура, Бразилии, Германии и Индонезии, а Соединенные Штаты возглавляют список как страна-источник более четверти всех предотвращенных DDoS-атак уровня 7.

Рис. 5: Топ-10 стран по атакам уровня 7.

DDoS-атаки 3-4 уровня

В марте количество DDoS-атак увеличилось на 70%

Общее количество DDoS-атак 3-го и 4-го уровней почти удвоилось с января по март 2022 года, увеличившись на 70%. Возможными факторами, способствующими такому всплеску в первом квартале, являются глобальные события и увеличение активности кибервойн.

Рис. 6: Количество атак по месяцам.

Многовекторные атаки стали менее распространены

Рис. 7: Статистика векторов атак.

Новые векторы атак

С начала этого года мы наблюдаем появление новых векторов, включая новый вектор отражения/усиления DDoS-атак TP240PhoneHome, впервые замеченный исследователями в феврале, когда злоумышленники использовали большое количество VoIP-систем TP-240 для проведения многочисленных высокоэффективных атак.

Рис. 8: Топ 10 стран-источников атак типа UDP TP240.

Также в первом квартале был замечен еще один новый вектор: атаки TCP Middlebox Amplification были впервые описаны в августе 2021 года в статье ученых из Университета Мэриленда и Университета Колорадо.

Рис. 9: Топ 10 стран-источников атак типа TCP Middlebox Amplification.

В атаках TCP Middlebox Amplification злоумышленники используют новую технику усиления под названием TCP Middlebox Reflection, используя несовместимые серверы TCP Middlebox, чтобы побудить их ответить и усилить сетевой трафик против своих жертв.

Продолжительность атак сократилась

Продолжительность DDoS-атак третьего и четвертого уровней сократилась в течение первого квартала, что подчеркивает важность TTM и преимущество наличия надежного, гарантированного SLA для обеспечения эффективности мер по смягчению последствий DDoS против всех типов атак, независимо от их продолжительности.

Рис. 10: Продолжительность атак.

Число атак на веб-сайты на Украине и в России увеличилось на 320%

В период с января по февраль 2022 года мы наблюдали увеличение числа DDoS-атак уровней 3 и 4 на украинские и российские веб-сайты в четыре раза. Резкий рост числа атак на сайты в этих конфликтующих странах свидетельствует о том, что кибервойны набирают обороты параллельно с геополитическими волнениями в мире. Многие атаки содержали сообщения на русском языке.

Рис. 11: Статистика атак уровня 3 и 4 на российские и украинские цели.

Определения

DDoS-атаки седьмого уровня

DDoS-атака седьмого уровня или атака прикладного уровня направляет трафик на использование ресурсов и препятствует бесперебойной доставке содержимого веб-сайта. Состоящие из, казалось бы, законных и невинных запросов, эти атаки направлены на разрушение веб-сервера или сервера приложений, а их величина измеряется в запросах в секунду (Rps). Атаки на уровне приложений сложнее обнаружить, поскольку атакующий выглядит так, будто отправляет обычный запрос, как легальный пользователь.

DDoS-атаки третьего и четвертого уровней

DDoS-атаки 3-го и 4-го уровней или атаки на уровне инфраструктуры - это типы объемных DDoS-атак на сетевую инфраструктуру 3-го (сетевой уровень) и 4-го (транспортный уровень) уровней. DDoS-атаки генерируют большие объемы данных, замедляя работу веб-сайтов, истощая пропускную способность и в конечном итоге полностью выводя ваши сервисы из сети. DDoS-атаки на уровнях 3 и 4 обычно измеряются в битах в секунду (Bps) и пакетах в секунду (Pps).

Сетевой уровень

Сетевой уровень или уровень 3 назван так потому, что это третий уровень в модели OSI и относится к пропускной способности. Целью DDoS-атаки на сетевом уровне является превышение пропускной способности и неспособность сети маршрутизировать информацию туда, куда требуется, что впоследствии влияет на производительность и может привести к полной остановке сети.

Транспортный уровень

Транспортный уровень или уровень 4 назван так потому, что он является четвертым уровнем модели OSI и управляет доставкой и проверкой ошибок пакетов данных и передачей данных между системами и узлами. Этот уровень передает данные, используя протоколы передачи данных, такие как UDP и TCP.

Объемные атаки

Включает в себя потоки UDP, потоки ICMP и другие потоки поддельных пакетов. Цель атаки - насытить пропускную способность атакуемого сайта, а объем измеряется в битах в секунду (Bps).

Атаки через протоколы

Включает SYN-флуд, атаки фрагментированными пакетами, Ping of Death, Smurf DDoS и другие. Этот тип атаки потребляет фактические ресурсы сервера или промежуточного коммуникационного оборудования, такого как брандмауэры и балансировщики нагрузки, и измеряется в пакетах в секунду (Pps).

DDoS-атаки с требованием выкупа

DDoS-атака с выкупом - это угроза, основанная на вымогательстве, мотивированная простотой проведения DDoS-атаки и легкой финансовой выгодоы с низким риском. Злоумышленники часто отправляют электронное письмо с требованием заплатить, часто в Bitcoin, чтобы избежать DDoS-атаки. За этим часто следует короткая атака, запущенная, чтобы доказать, что вымогатели настроены серьезно.

Источник: https://www.imperva.com