Автор: Джон Шиер

Введение

Защита организации от быстро развивающихся и все более сложных киберугроз может оказаться весьма сложной задачей. Противник постоянно адаптирует и развивает свое поведение и наборы инструментов, использует новые уязвимости и злоупотребляет повседневными ИТ-инструментами, чтобы избежать обнаружения и оставаться на шаг впереди команд безопасности.

Специалистам по ИТ и безопасности организации бывает трудно уследить за новейшими подходами, используемыми атакующими. Это особенно верно, когда речь идет о целенаправленных активных атаках, в которых участвуют несколько преступников, например, брокер первоначального доступа (IAB) взламывает цель, а затем продает этот доступ банде, распространяющей шифровальщики для дальнейшего использования.

Наш новый отчет подробно описывает основных противников, инструменты и поведение атак, замеченных в 2021 году передовыми специалистами Sophos по реагированию на инциденты. Он является продолжением отчета Active Adversary Playbook 2021 и показывает, как продолжает развиваться ландшафт атак.

Цель исследования - помочь командам безопасности понять, что делают хакеры во время атак и как обнаружить и защититься от такой активности в своей сети.

Выводы отчета основаны на данных об инцидентах, расследованных командой быстрого реагирования Sophos в течение 2021 года. Там, где это возможно, данные сравниваются с результатами реагирования на инциденты, изложенными в аналогичном исследовании за прошлый год.

Демография реагирования на инциденты в 2021 году

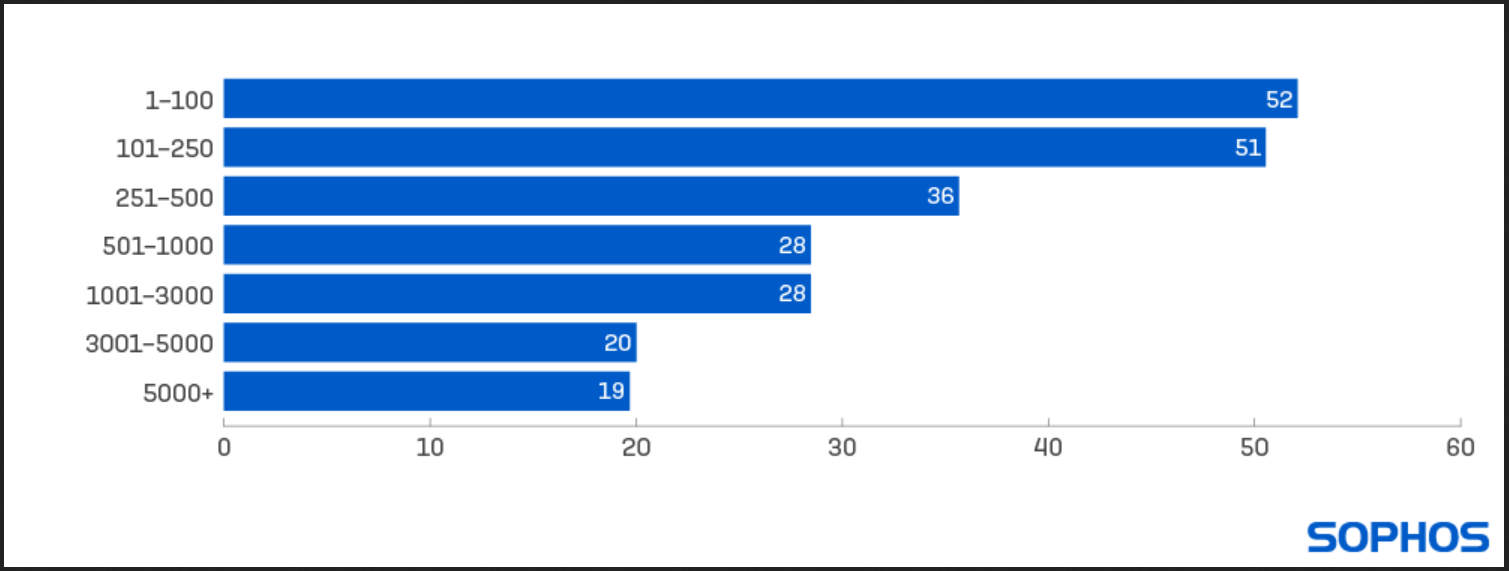

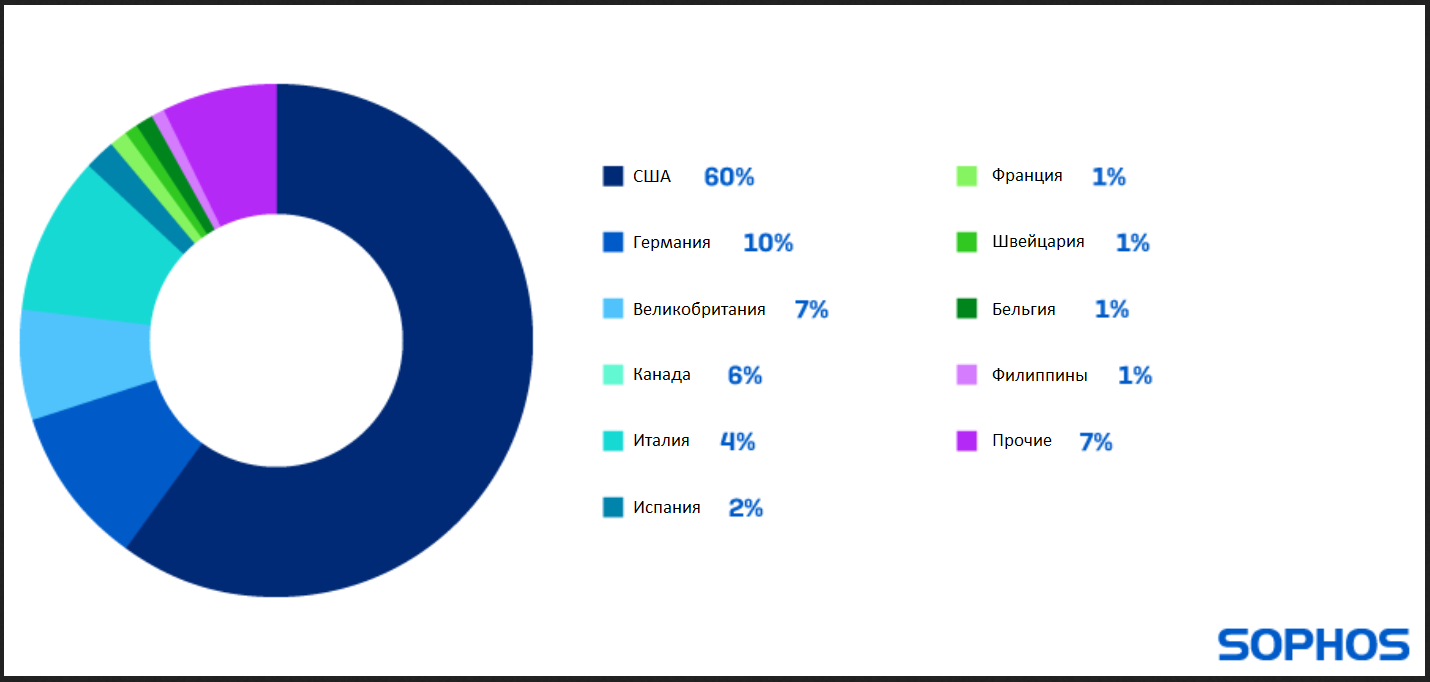

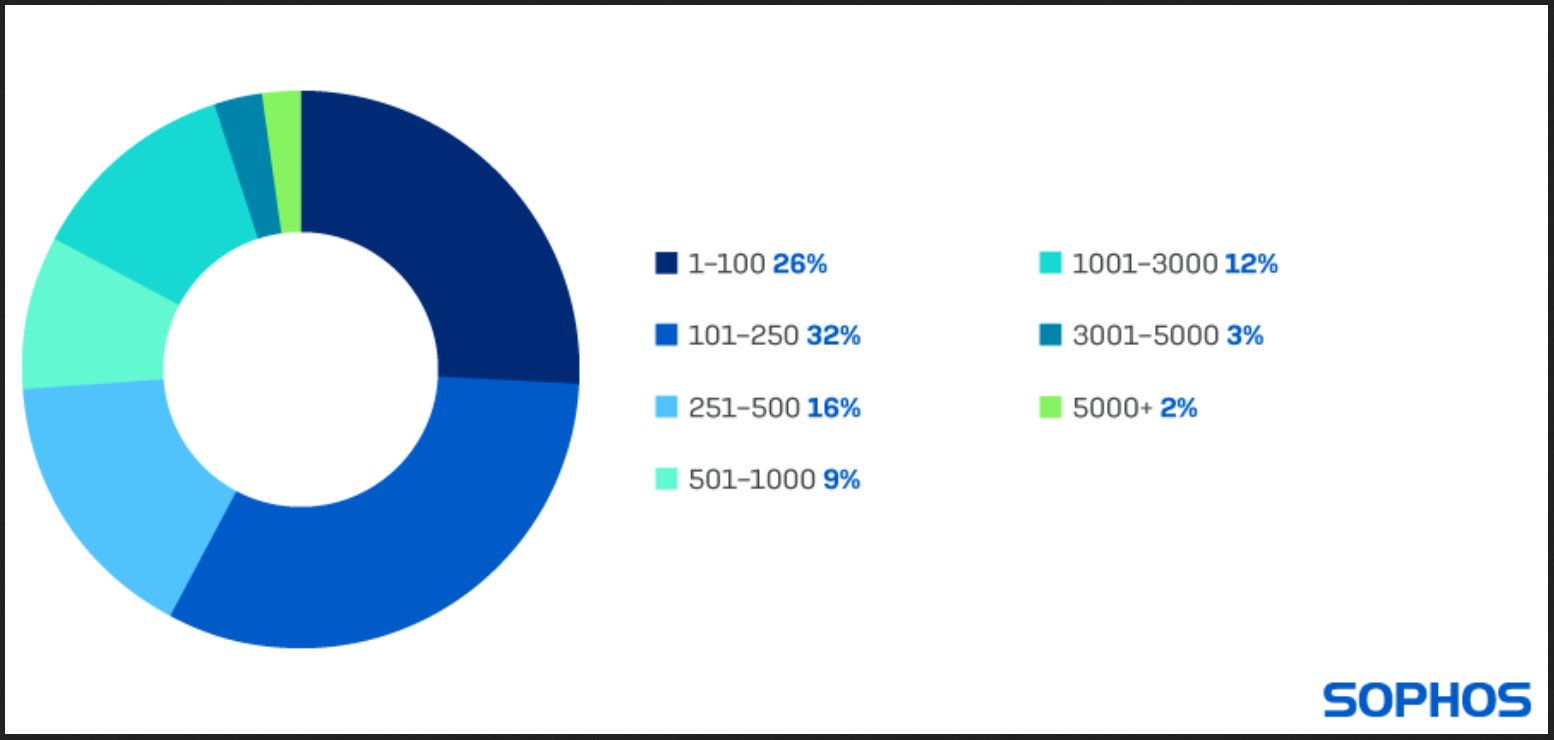

Отчет основан на 144 инцидентах в организациях всех размеров, в широком диапазоне отраслей промышленности и расположенных в США, Канаде, Великобритании, Германии, Италии, Испании, Франции, Швейцарии, Бельгии, Нидерландах, Австрии, Объединенных Арабских Эмиратах, Саудовской Аравии, Филиппинах, Багамских островах, Анголе и Японии.

Наиболее представленными отраслями являются промышленное производство (17% случаев реагирования на инциденты были связаны с этим сектором), за ним следуют розничная торговля (14%), здравоохранение (13%), ИТ (9%), строительство (8%) и образование (6%). Дополнительную информацию о профиле можно найти в таблицах в конце отчета.

Анатомия кибератак 2021

Два наиболее влиятельных события года, связанных с киберугрозами, произошли в марте и августе 2021 года, когда стало известно об уязвимостях ProxyLogon и ProxyShell в серверах Microsoft Exchange. Как недавно отметили в CISA и других правительственных агентствх безопасности, ошибки ProxyLogon/ProxyShell активно эксплуатируются атакующими. Неудивительно, что они фигурируют в значительном количестве инцидентов, расследованных Sophos в течение 2021 года.

Рис. 1: Дашборд – анатомия атак 2021.

Вероятно, существует еще много неизвестных на данный момент случаев использования в кибератаках ProxyLogon/ProxyShell, когда веб-оболочки и бэкдоры были внедрены в системы жертвы для получения постоянного доступа и теперь молча ждут, пока этот доступ не будет использован или продан.

Это приводит к еще одному важному событию, определяющему ландшафт киберугроз в 2021 году: растущему влиянию и силе брокеров первоначального доступа (IAB).

Успех IAB зависит от того, кто первым проникнет на объект и получит доступ, который можно продать. В результате IAB часто быстро появляются на месте новых сообщений об ошибках, надеясь скомпрометировать объект до того, как будет проведено широкомасштабное исправление. Их цель - закрепиться в среде жертвы и, возможно, провести некоторые первоначальные исследования, чтобы получить представление о ценности актива, а затем продать его другим хакерам - например, операторам шифровальщиков - для использования в атаках иногда спустя месяцы после первоначального вторжения.

Как подчеркивается в отчете Sophos 2022 Threat Report, рост рынка брокеров начального доступа отражает растущую «профессионализацию» атак на рынке киберугроз, на котором появляется все больше поставщиков специализированных услуг. Процветающая индустрия шифровальщзиков-как-услуги (RaaS) является еще одним примером этой тенденции.

И последнее, но не менее важное: расследования инцидентов в 2021 году выявили случаи, когда против одной и той же организации одновременно действовали несколько атакующих, включая брокеров доступа, криптомайнеров, а иногда даже несколько операторов шифровальщиков. Эта тенденция будет продолжать формировать ландшафт киберугроз в 2022 и в последующие годы.

Время, которое злоумышленники проводят в сетях жертв, увеличивается, вероятно, благодаря такой параллельной активности. Среди других противников, которые находятся в сетях жертв длительное время - иногда одновременно - создатели ботнетов и платформы доставки вредоносного ПО или дропперы.

Более подробно эти тенденции рассматриваются ниже.

Невидимые нарушители

Данные об инцидентах показывают, что среднее время пребывания атакующего в сети жертвы в период с 2020 по 2021 год увеличилось примерно на треть - с 11 до 15 дней. При этом наблюдался значительный разброс: атаки, завершившиеся шифрованием данных, имели более короткое время пребывания, в среднем около 11 дней (по сравнению с 18 в 2020 году), другие вторжения длились значительно дольше - среднее время составило 34 дня.

Рис. 2: Вариации среднего времени присутствия нарушителя в сети после начала атаки в днях.

Как уже сообщалось, более длительное время пребывания может отражать участие в атаке брокера доступа. Для небольших компаний или таких отраслей, как образование (среднее время пребывания нарушителя в системе 34 дня), более длительное время пребывания также отражает то, насколько сложно штатным сотрудникам службы ИТ-безопасности проактивно искать, расследовать и реагировать на подозрительные сигналы и потенциальные угрозы.

Рис. 3: Среднее время пребывания нарушителей в сети после взлома в зависимости от размера компании.

Ключевые причины атак

Не всегда возможно или легко определить первопричину атаки. Иногда злоумышленники намеренно удаляют доказательства своей деятельности, а иногда команда ИТ-безопасности уже стерла или заново настроила скомпрометированные машины к моменту прибытия специалистов. Несмотря на это, данные показывают, что среди инцидентов, расследованных Sophos, эксплуатация непропатченных уязвимостей - таких как ProxyLogon или ProxyShell - была основной причиной почти половины (47%) киберинцидентов, расследованных в 2021 году.

Рис. 4: Основные причины кибератак.

Основные типы кибератак

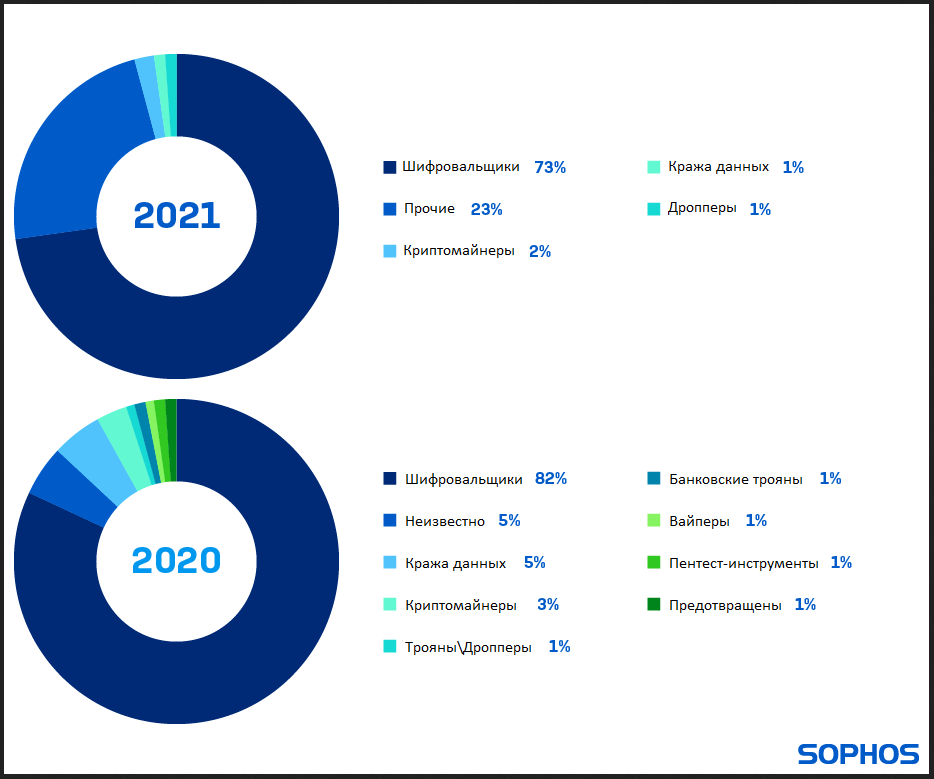

Распространение шифровальщика часто является тем моментом, когда атака становится заметной для команды ИТ-безопасности. Поэтому неудивительно, что 73% инцидентов, на которые Sophos отреагировала в 2021 году, были связаны с шифровальщиками. Шифровальщики также были наиболее распространенным типом атак в 2020 году - 82% (более высокое число, вероятно, отражает меньший набор данных). Что касается утечки данных, составляющей 1% инцидентов, то, по мнению специалистов по реагированию на инциденты, эти атаки, скорее всего, переросли бы в атаки шифровальщика, но были вовремя пойманы и нейтрализованы.

Рис. 5: Основные типы кибератак.

Вторым наиболее распространенным типом атак, выявленным в ходе расследования инцидентов, стала широкая категория «другие вторжения», на которую пришлось 23% инцидентов. Для целей данного отчета 2другие вторжения» определяются как вторжения, которые не привели к появлению шифровальщика или другого отслеживаемого типа атаки.

Вторжение часто является результатом использования непропатченной уязвимости, такой как ProxyLogon и ProxyShell, но также включает в себя неправомерное использование сервисов удаленного доступа или небезопасных VPN-соединений, кражу учетных данных или недосмотр службы безопасности (например, открытые для Интернета точки входа в сеть).

Главное, что вторжения были обнаружены и нейтрализованы до того, как основная вредоносная нагрузка была доставлена на цель. Можно предположить, что некоторые, если не большинство, из этих вторжений были активностью брокеров первичного доступа: «банки» доступов, которые еще не были продан другим злоумышленникам. Если бы взломы не были обнаружены, вероятно, значительное их число превратилось бы в атаки с целью требования выкупа.

Криптомайнеры были основным типом атак в 2% исследованных инцидентов. Присутствие вредоносных криптомайнеров часто обнаруживается по их влиянию на производительность системы, поскольку незаконная добыча криптовалют отнимает у компьютеров вычислительную мощность. Может возникнуть соблазн отмахнуться от майнеров как от угрозы низшего уровня, но сам факт их присутствия в сети доказывает, что где-то есть уязвимая точка входа, и они могут быть предвестниками более серьезных угроз.

То же самое относится к дропперам и системам доставки вредоносного ПО в целом, которые предназначены для доставки, загрузки или установки другой вредоносной нагрузки на целевую систему. Они являются помощниками для разворачивающейся атаки, обеспечивая платформу для дополнительных вредоносных модулей, таких как бэкдоры и шифровальщики. Поэтому защитникам необходимо относиться к присутствию дропперов и систем доставки вредоносного ПО - включая Trickbot, Emotet и другие - с такой же серьезностью, как и к крупной группе шифровальщиков, поскольку они часто являются предшественниками более разрушительных атак.

Многолюдный ландшафт угроз

Типы атак не являются взаимоисключающими. Как упоминалось ранее, в отдельной целевой сети может одновременно присутствовать несколько противников, включая брокеров доступа, банды вымогателей и криптомайнеров.

Например, хотя майнеры были основным типом атаки всего в 2% случаев реагирования на инциденты, они также присутствовали в 7% инцидентов с шифровальщиками. Криптомайнеры часто сканируют и удаляют другие майнеры в зараженных сетях, но могут спокойно сосуществовать с другими угрозами.

Одновременные атаки, о которых Sophos сообщила в 2021 году, включают инциденты с участием шифровальщика Atom Silo и двух криптомайнеров, а также двойную атаку с участием Netwalker и REvil. Эта тенденция сохранится и в 2022 году.

Инструменты противника

RDP – главная внутренняя угроза

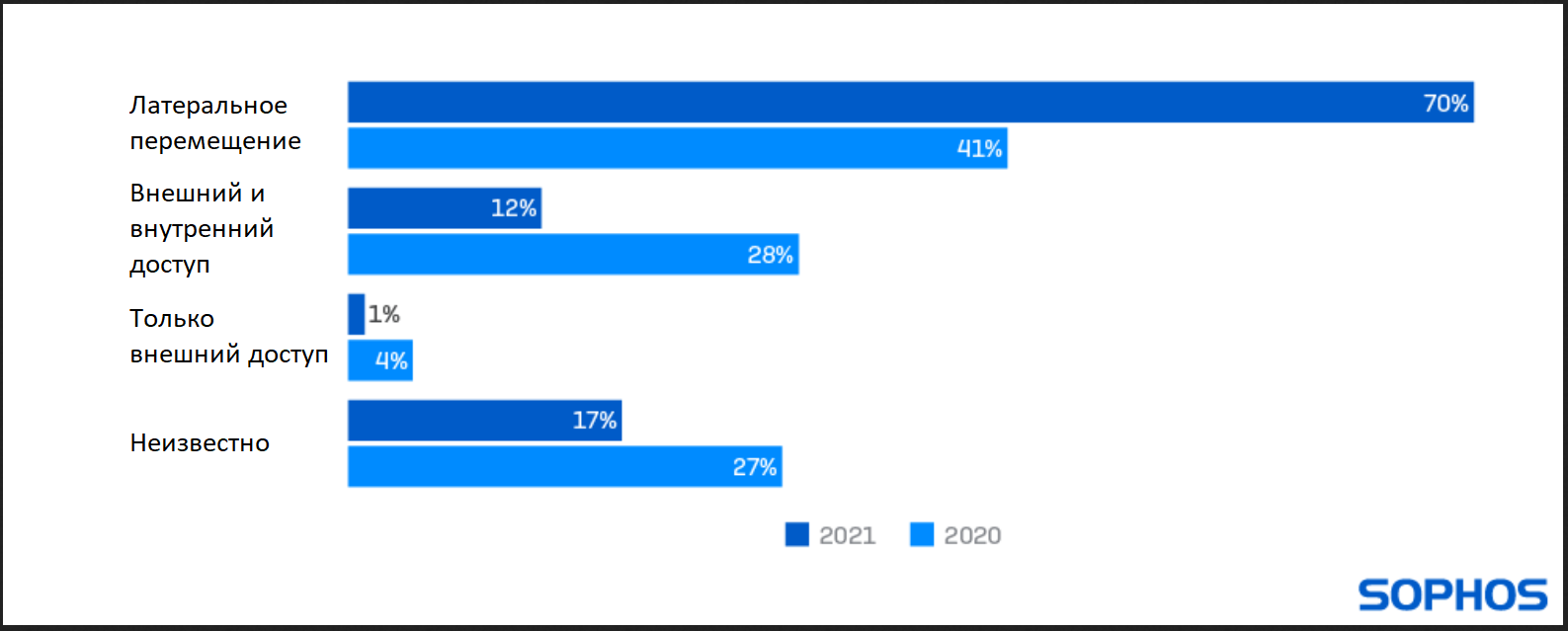

RDP участвовал как минимум в 83% атак, что больше, чем в 2020 году (когда он участвовал в 73% атак). Внутреннее использование для латерального перемещения было отмечено в 82% случаев, а внешнее - в 13%. Это против 69% и 32% соответственно в 2020 году.

Однако стоит обратить внимание на то, как злоумышленники использовали RDP. В менее чем трех четвертях (70%) инцидентов, в которых использовался RDP, инструмент использовался только для внутреннего доступа и латерального перемещения, что значительно больше, чем в 41% случаев в 2020 году.

RDP использовался только для внешнего доступа в 1% случаев, что меньше, чем в 4% в 2020 году; и только в 12% атак злоумышленники использовали RDP как для внешнего доступа, так и для внутреннего перемещения, что в два раза меньше, чем в 2020 году (тогда этот показатель составлял 28%).

Рис. 6: Использование злоумышленниками RDP в 2020 и 2021.

Снижение уровня использования RDP для внешнего доступа, вероятно, отражает улучшение безопасности, в том числе отключение этой службы. Однако RDP по-прежнему широко доступен внутри периметра, и укрепление защиты этого сервиса должно быть одним из основных направлений работы команд безопасности.

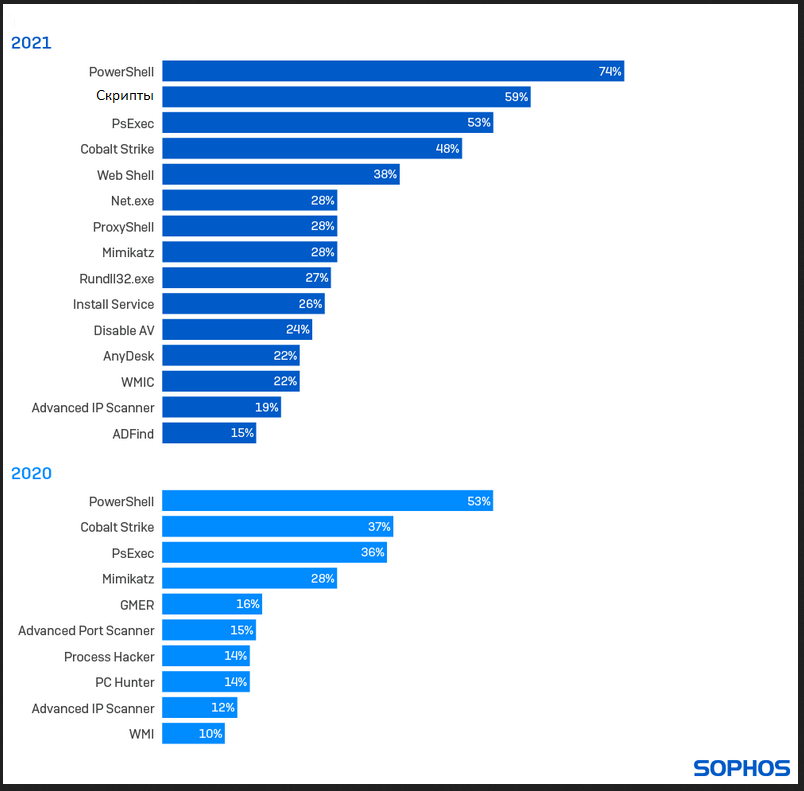

Инструментарий атакующего 2021

На приведенной ниже диаграмме показаны «артефакты» - включая инструменты, методы и сервисы, которые, скорее всего, будут присутствовать в наборе инструментов злоумышленника в 2021 году. Многие из них могут также использоваться ИТ-специалистами в легальных целях. Они пользуются популярностью у атакующих, поскольку позволяют им осуществлять такие действия, как кража учетных данных, разведка, латеральное перемещение, исполнение вредоносных программ и многое другое, при этом смешиваясь с безобидной повседневной ИТ-деятельностью.

Количество и характер артефактов подчеркивают проблемы, с которой сталкиваются защитники при разграничении вредоносной и легальной активности в сети.

Рис. 7: Основные артефакты в атаках 2021.

Более глубокий взгляд на наиболее популярные инструменты, используемые в атаках, показывает типичную схему действий атакующего в 2021 году.

Артефакты и состав основных наборов инструментов атакующих

Артефакты, выявленные в ходе расследования инцидентов, можно разделить на три категории: легитимные и хакерские инструменты, двоичные файлы Microsoft и дополнительные артефакты (скрипты, методы, сервисы и прочее).

В ходе расследований инцидентов было обнаружено 525 различных артефактов, что больше, чем 132 в 2020 году (хотя размер базовой выборки также возрос), в том числе 209 легитимных и хакерских инструментов, 107 двоичных файлов Microsoft и 209 дополнительных артефактов.

Легальные и хакерские инструменты

К ним относится программное обеспечение, которое использовалось для помощи в атаке. Cobalt Strike (48%) и Mimikatz (28%) сохранили два первых места с 2020 года, за ними следуют AnyDesk (22%), Advanced IP Scanner (19%) и ADFind (15%). По сравнению с 2020 годом, доля Cobalt Strike увеличилась (с 37%), доля Mimikatz осталась неизменной (28%), а в пятерку лидеров вошли три новых инструмента.

Cobalt Strike - это коммерческий набор инструментов для взлома, разработанный для того, чтобы помочь командам безопасности воссоздать широкий спектр сценариев атак. Злоумышленники пытаются установить «маячок» Cobalt Strike на зараженную машину. Маячки могут быть настроены на выполнение команд, загрузку и выполнение дополнительного программного обеспечения, передачу команд другим маячкам, установленным в целевой сети, и обратную связь с сервером Cobalt Strike. Любое обнаружение Cobalt Strike в сети должно быть немедленно расследовано.

Второй наиболее распространенный инструмент – Mimikatz - также был изначально разработан как инструмент «наступательной» безопасности и может красть пароли и другие учетные данные для использования в атаке.

Легитимные сетевые сканеры - такие как Advanced Port Scanner и IP Scanner - используются для создания списка IP-адресов и имен устройств, что позволяет злоумышленникам засечь наиболее важные машины и инфраструктуру жертвы.

Неправомерное использование легального инструмента управления ИТ AnyDesk становится все более популярным, поскольку он предлагает злоумышленникам прямой контроль над целевым компьютером, включая управление мышью/клавиатурой и возможность видеть экран. Легальные службы удаленного доступа, такие как TeamViewer, Screen Connect, Atera RMM и Splashtop, также попали в список лучших в 2021 году.

Process Hacker, PCHunter и GMER - все это легитимные инструменты, включающие драйверы ядра. Если злоумышленнику удается установить нужный драйвер ядра, он часто может отключить системы безопасности.

Бинарные файлы Microsoft

Отделение инструментов Microsoft от общих инструментов показывает, как злоумышленники живут «за счет земли». Все эти инструменты имеют цифровую подпись Microsoft. PowerShell (74%) неудивительно возглавляет список, за ним следуют PsExec (53%), «net.exe» (28%), «rundll32.exe» (27%) и инструмент командной строки WMI (WMIC) (22%). Использование PowerShell, PsExec и WMIC увеличилось в 2021 году по сравнению с 2020 годом.

Инструмент «net.exe» использовался на многих этапах атаки, чаще всего в качестве инструмента обнаружения, а «rundll32.exe» широко применялся для выполнения кода и уклонения от защиты.

Другие инструменты Microsoft, которые могут указывать на злоумышленника, скрывающегося в сети, это «whoami.exe», Task Scheduler (для поддержания постоянства присутствия) и «schtasks.exe» (для выполнения вредоносного кода). Использование любых таких инструментов должно тщательно контролироваться.

Дополнительные артефакты

В эту категорию входят как инструменты, так и методы, например, попытки отключить защиту, уязвимости, такие как ProxyShell, использование облачных сервисов, таких как Mega.io, найденные дополнительные вредоносные программы, вторичные заражения и используемые транспортные протоколы.

Вредоносные скрипты (за исключением PowerShell) были замечены в 59% расследованных инцидентов. Вредоносные скрипты - это программный код, позволяющий осуществлять вредоносную деятельность. Примеры скриптов, которые злоумышленники используют не по назначению, включают пакетные сценарии DOS/CMD и скрипты командной строки, скрипты Python (набор команд в файле для выполнения как программа) и VBScripts (скрипты Visual Basic, которые могут выполняться в Windows или Windows Explorer).

Веб-шеллы были вторым наиболее распространенным типом угроз (в 38% инцидентов), среди которых выделялись ProxyShell (28%) и ProxyLogon (11%). Установка сервисов, отключение защиты, сброс LSASS, создание неавторизованных учетных записей, изменение реестра и очистка журналов завершают первую десятку.

Извлечение данных

В 2021 году Rclone вошел в список основных артефактов, используемых для извлечения данных при взломе. Rclone - это инструмент командной строки, который подключается к широкому спектру провайдеров облачных хранилищ, таких как Mega, и в 2021 году он был наиболее широко используемым инструментом для извлечения данных. Среди других провайдеров облачных хранилищ, отмеченных в данных этого года, - Dropbox, DropMeFiles, M247, pCloud и Sendspace.

Помимо Rclone, в ходе расследований инцидентов были обнаружены такие инструменты, способствующие извлечению данных, как Megasync, FileZilla, Handy Backup, StealBit, WinSCP и Ngrok.

Появление инструментов эксфильтрации в списке лидеров в 2021 году неудивительно, учитывая тот факт, что 38% всех расследованных инцидентов были связаны с кражей данных, по сравнению с 27% в 2020 году. В ряде других инцидентов (в целом 8%) были обнаружены признаки сбора и подготовки данных для возможного удаления. В случаях, когда извлечение денных имело место, в 46% инцидентов произошла утечка похищенной информации.

Злоумышленники обычно удаляют информацию на заключительном этапе перед развертыванием шифровальщиков. Анализ инцидентов, проведенный Sophos, показывает, что в 2021 году средний промежуток времени между утечкой данных и развертыванием шифровальщика составил около 44 часов. Средний промежуток составил чуть более четырех дней (4,28 дня), а медианный - менее двух дней (1,84 дня).

Независимо от того, какой усредненные показатель используется, важная мысль заключается в том, что после извлечения данных у защитников есть потенциальное окно возможностей для предотвращения последнего и наиболее разрушительного этапа атаки. Поэтому любое обнаружение инструментов, которые, как известно, используются для эксфильтрации данных, должно быть приоритетным.

Комбинации утилит

В ходе расследования инцидентов были выявлены комбинации инструментов в сетях жертв, которые являются мощным предупреждающим сигналом для команд ИТ-безопасности (в некоторых случаях были доступны сравнительные данные за 2020 год):

- В 2021 году PowerShell и вредоносные не-PS скрипты были замечены вместе в 64% случаев.

- PowerShell и Cobalt Strike вместе в 56% случаев, по сравнению с 58% в 2020 году.

- PowerShell и PsExec были обнаружены в 51% случаев, по сравнению с 49% в 2020 году.

- PowerShell, вредоносные скрипты и Cobalt Strike были обнаружены в 42% случаев.

- PowerShell, вредоносные скрипты и PsExec были замечены в 38% случаев.

- PowerShell, Cobalt Strike и PsExec встречаются в 33% случаев, по сравнению с 12% в 2020 году.

- Cobalt Strike и Mimikatz встречались вместе в 16% случаев.

Такие взаимосвязи остаются столь же важными в этом году, как и в прошлом, поскольку их обнаружение может служить ранним предупреждением о готовящейся атаке или подтвердить наличие активной атаки.

Главные шифровальщики 2021

В 144 инцидентах, включенных в анализ, был выявлен 41 различная группировка вымогателей. Из них около двух третей (28) были новыми группами, о которых впервые сообщили в 2021. Восемнадцать групп шифровальщиков, замеченных в инцидентах в 2020 году, исчезли из списка в 2021, что является четким свидетельством того, насколько переполненным, динамичным и сложным стал ландшафт киберугроз и насколько это может осложнить жизнь защитникам.

Во многом 2021 год «принадлежал» Conti, плодовитому оператору RaaS, который стоял чуть менее чем за каждым пятым (18%) инцидентом, расследованным Sophos. Однако стоит отметить, что на долю шифровальщика REvil пришелся один из 10 инцидентов, несмотря на то, что его деятельность была прекращена в июле 2021 года (он вновь ненадолго появился в сентябре 2021 года и снова в 2022).

Среди других распространенных семейств шифровальщиков в 2021 году были DarkSide, RaaS, стоявшая за печально известной атакой на Colonial Pipeline в США, и Black KingDom, одно из «новых» семейств шифровальщиков, появившихся в марте 2021 года после обнаружения уязвимости ProxyLogon.

Рис. 8: Основные группы шифровальщиков.

Около четверти (24%) инцидентов в 2021 году и 25% в 2020 году были отнесены к другим группам шифровальщиков, а остальные инциденты нельзя было с уверенностью отнести к какой-либо известной группировке.

Компания Sophos подробно рассказывала о Conti. Полный список статей о Conti и других распространенных семействах шифровальщиков, включая LockBit, Ryuk и другие, можно найти в Sophos' Ransomware Threat Intelligence Center.

Заключение

Каждая организация является мишенью для хакеров, и все чаще – сразу для нескольких. От фишинга и финансового мошенничества до создания ботнетов, платформ доставки вредоносного ПО, криптомайнеров, брокеров первичного доступа, кражи данных, корпоративного шпионажа, шифровальщиков и многого другого - если в сети есть уязвимая точка входа, есть шанс, что злоумышленники ищут ее и в конечном итоге найдут и воспользуются ею.

Пока уязвимая точка входа не будет закрыта, а все, что злоумышленники сделали для получения и сохранения доступа, полностью уничтожено, практически любой может войти вслед за ними. И, вероятно, так и произойдет.

Службы безопасности могут защитить свою организацию, отслеживая и расследуя подозрительную активность. Разницу между легальной и злонамеренной активностью не всегда легко заметить. Технологии в любой среде, будь то кибер или физическая, могут сделать многое, но сами по себе они недостаточны. Опыт и мастерство работников, а также их способность реагировать являются жизненно важной частью любого решения по обеспечению безопасности.

Главные уроки реагирования на инциденты 2021 года заключаются в том, как быстро и широко используются атакующими простые в эксплуатации, широко распространенные уязвимости, что способствует более длительным вторжениям и многочисленности противников. Для защитников эти уроки означают, что обнаружение, расследование и реагирование на «красные флажки» известных инструментов и методов противника являются как никогда важными.

Дополнительная информация

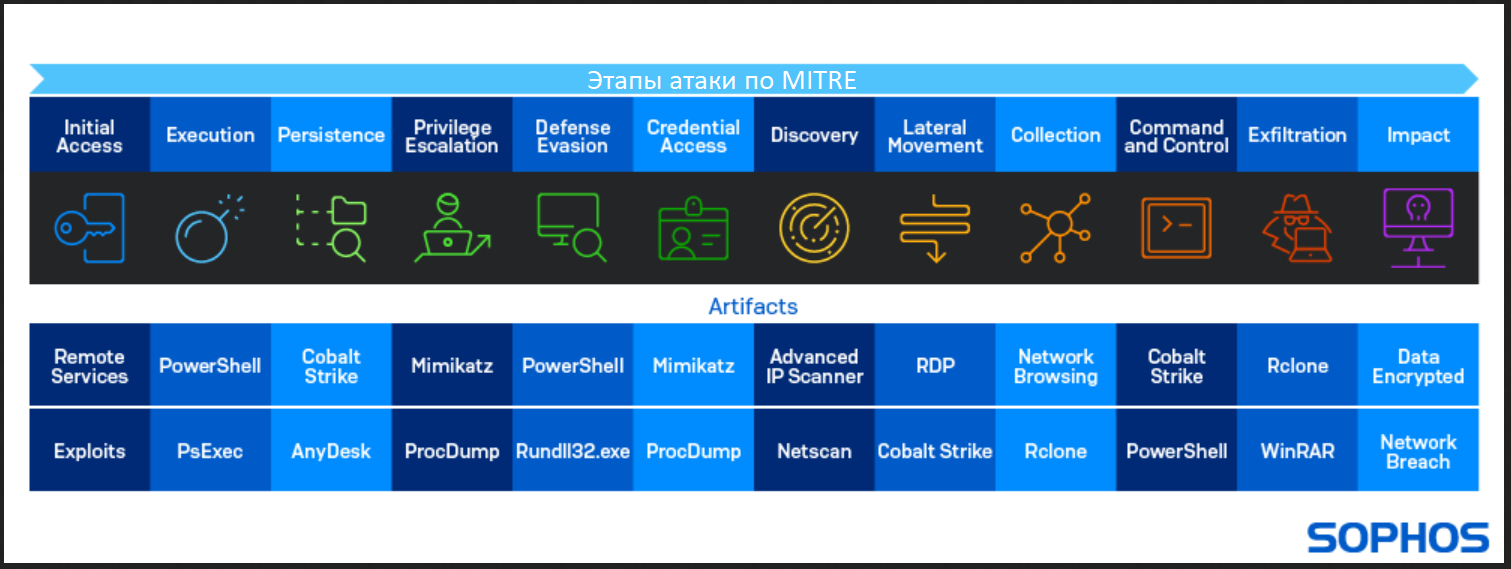

Артефакты расследований с маппингом на MITRE Attack Chain

Инструменты, методы и другие артефакты, замеченные в ходе расследования инцидентов, были сопоставлены с системой MITRE ATT&CK. Более подробная информация будет опубликована в сопутствующей статье на Sophos News.

Рис. 9: Основные артефакты на каждом этапе цепи атаки MITRE.

Демография реагирования на инциденты в 2021 году.

Рис. 10: Реагирование на инциденты по странам.

Рис. 11: Реагирование на инциденты по отраслям.

Рис. 12: Реагирование на инциденты по размеру организации.

Источник: https://news.sophos.com