Широкомасштабная атака на цепочку поставок программного обеспечения на менеджер пакетов NPM активна по крайней мере с декабря 2021 года и использует мошеннические модули, предназначенные для кражи данных, вводимых пользователями в формы на веб-сайтах.

Скоординированная атака, получившая название «IconBurst» от исследователей команды ReversingLabs, включает не менее двух десятков пакетов NPM, включающих обфусцированный JavaScript, который поставляется с вредоносным кодом для сбора конфиденциальных данных из форм, встроенных в мобильные приложения и веб-сайты.

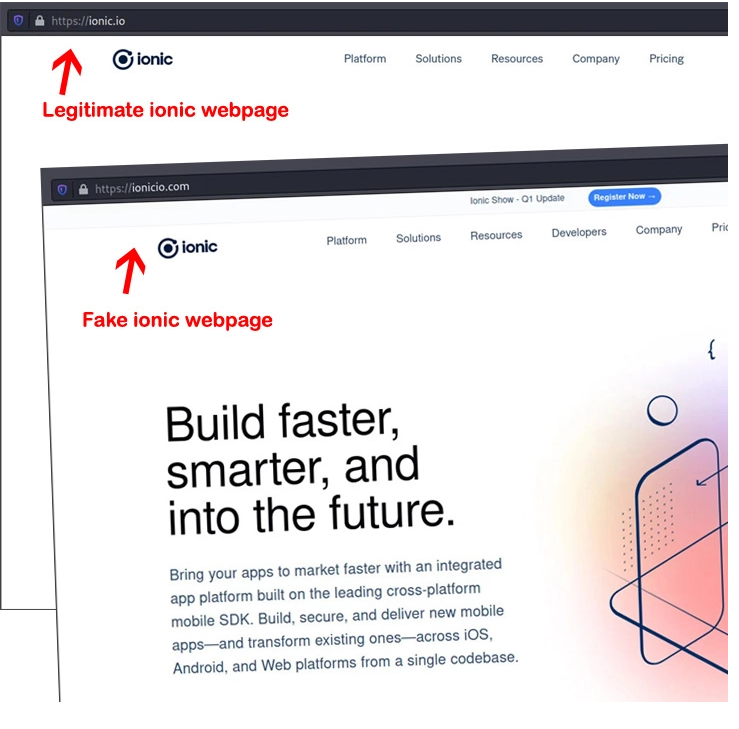

«Эти явно вредоносные действия опирались на typo-squatting - технику, при которой злоумышленники предлагают пакеты через публичные репозитории с именами, похожими на имена легитимных пакетов - или с распространенными ошибками в их написании» - заявил исследователь безопасности Карло Занки в своем отчете. «Вредоносы выдавали себя за NPM-модули с высоким трафиком, такие как umbrellajs и пакеты, опубликованные ionic.io».

Данные пакеты, большинство из которых были опубликованы в последние месяцы, на сегодняшний день были скачаны более 27 000 раз. Хуже того, большинство модулей по-прежнему доступны для скачивания из репозитория.

Ниже перечислены некоторые из наиболее часто загружаемых вредоносных модулей:

- icon-package (17,774)

- ionicio (3,724)

- ajax-libs (2,440)

- footericon (1,903)

- umbrellaks (686)

- ajax-library (530)

- pack-icons (468)

- icons-package (380)

- swiper-bundle (185), and

- icons-packages (170)

В одном случае, отмеченном ReversingLabs, данные, полученные с помощью icon-package, направлялись на домен ionicio[.]com – фишинговую страницу, схожую с легитимным сайтом ionic[.]io.

В последние месяцы авторы вредоносного ПО, стоящие за этой кампанией, изменили свою тактику и стали собирать информацию с каждого элемента формы на веб-странице, что свидетельствует о росте агрессивности их подхода к сбору данных.

«Децентрализованная и модульная природа разработки приложений означает, что приложения и сервисы сильны лишь настолько, насколько надежен их наименее защищенный компонент», - отметил Занки. «Успех этой атаки подчеркивает свободный характер разработки приложений и низкие барьеры для проникновения вредоносного или уязвимого кода в важные приложения и ИТ-среды».

Источник: https://thehackernews.com