Автор: Адам Бар Зеев

Знакомы ли вы с термином «социальная инженерия»? Если нет, то вот вам еще один вопрос: Получали ли вы когда-нибудь электронное письмо с темой письма «Вы выиграли!» или письмо, в котором говорилось: «Срок действия вашего пароля истекает. Нажмите здесь, чтобы обновить его?» И то, и другое - классические примеры социальной инженерии.

Социальная инженерия - это тактика, направленная на то, чтобы обманом заставить конечных пользователей сделать что-то потенциально опасное, например, передать свои учетные данные для входа в системы компании или SaaS-приложения.

В этом техническом отчете вы узнаете, что такое социальная инженерия, какие распространенные тактики используются в этом типе атак, как развивается социальная инженерия и что вы можете сделать, чтобы оставаться устойчивыми к этим атакам.

Социальная инженерия

Социальная инженерия - это искусство манипулирования, влияния или обмана путем использования человеческих уязвимостей или моральных принципов. Злоумышленники используют социальную инженерию для получения доступа к системе или кражи важной личной или рабочей информации. Это может быть физический доступ к зданию компании или компьютерам, цифровой доступ к системе или серверу, или что-то среднее.

Последние исследования показывают, что киберпреступники применяют методы социальной инженерии в 98% атак.

Почему социальная инженерия?

Киберпреступникам легче манипулировать человеком, чем использовать технические «хакерские» приемы, такие как использование уязвимостей программного обеспечения. В большинстве случаев мотивом являются деньги. Получив в свои руки конфиденциальную информацию, они могут получить большую прибыль, продав украденную информацию или сняв деньги со счетов.

Несмотря на простоту тактики, реализовать социальную инженерию не так просто, как кажется. Эффективные кампании требуют тщательного планирования. То, что раньше было тактикой быстрого «обогащения» для злоумышленников, теперь является основной техникой, используемой группами киберугроз для нанесения значительного ущерба предприятиям и целым отраслям.

Вот почему понимание того, что такое социальная инженерия, какова ее история и как она развивается, является ключом к защите вашей организации и ее пользователей. (И вам, вероятно, стоит поделиться этими знаниями с друзьями и семьей).

Урок истории

Урок троянского коня

Давайте ненадолго вернемся в прошлое, к одной из самых старых и известных атак социальной инженерии. Год 1184, это десятый год войны между греками и Троей. Город Трою защищает высоченная стена, и жители никогда не впускают чужеземцев.

В течение десяти долгих лет греческие воины безуспешно пытаются пробить троянскую стену. Чтобы выйти из тупика долгой войны и положить конец кровопролитию, Одиссей разрабатывает хитроумный план. Греки строят эффектного и огромного деревянного коня в качестве «подарка». Затем они делают вид, будто уплывают, оставляя коня в качестве мирного подношения. Сначала Троя колеблется. Но после обсуждения и очевидного факта, что греки уплыли, они решают принять дар.

Но жители Трои не знают, что внутри деревянного коня спрятаны смертоносные солдаты греческой армии. Жители Трои пьют и празднуют свою победу всю ночь напролет. Затем, поздно ночью, когда все жители Трои погрузились в сон, греческие солдаты выходят из деревянного коня, открывают городские ворота и впускают армию греческих воинов.

Все, что для этого потребовалось, - это ослабить бдительность жителей Трои. Как только греки закрепились и открыли городские ворота, пути назад уже не было. Это был конец Трои.

Легенда о Троянском коне - это классический пример таргетированной, хорошо спланированной атаки. Она включает в себя стратегический подход, обман и терпение - ожидание идеального момента для нанесения удара. Это и есть социальная инженерия.

Программа «ANIMAL» - 1975 год

В 1975 году по всему миру распространилась первая троянская вредоносная программа. Программист Джон Уокер создал программу «ANIMAL» - игру, целью которой было угадать животное, о котором думал игрок, задав 20 вопросов.

Игра считалась первым трояном, поскольку обладала скрытым функционалом: она изучала все каталоги компьютера, к которым имел доступ пользователь, и копировала себя в любой каталог, в котором ее еще не было.

Программа не выполняла никакой вредоносной активности и не наносила вреда компьютеру, однако она обладала опасной способностью распространяться в другие каталоги. Современные кампании по распространению вредоносных программ основаны на этой идее.

Кевин Митник

С течением времени социальная инженерия развивалась параллельно с развитием технологий. В 1990-х годах Кевин Митник - один из самых разыскиваемых хакеров в США в то время - попытался покинуть страну, прежде чем его арестовали.

Чтобы скрыться, Митнику нужно было найти способ приватного общения, не будучи обнаруженным. Понимая, что его могут обнаружить по обмену данными с вышек сотовых телефонов, он придумал изменить идентификационные данные на своем телефоне. Чтобы осуществить это, ему нужно было получить исходный код Motorola MicroTAC Ultralite (это был популярный в 1990-х годах мобильный телефон).

Митник начал реализацию своего плана со звонка в справочную службу, чтобы узнать номер телефона Motorola. Позвонив в колл-центр Motorola, он попросил соединить его с руководителем проекта MicroTAC Ultralite. После того как его восемь раз переводили, он наконец дозвонился до вице-президента Motorola, отвечающего за всю мобильность Motorola.

Во время переключения звонков Митник собирал информацию и узнал, что у Motorola есть исследовательский центр в Арлингтон Хайтс. Зная это, он выдал себя за сотрудника, работающего в исследовательском центре. Ему удалось связаться с вице-президентом, который дал Митнику внутренний номер руководителя проекта MicroTAC Ultralite.

Он позвонил по этому номеру и узнал, что руководитель проекта находится в отпуске, согласно ее голосовой почте. Автоответчик сообщил звонящим, что «для получения любой помощи звоните Алисии по следующему внутреннему номеру...». Бедная Алисия.

Используя искусство социальной инженерии, Митник манипулировал Алисией, заставил ее довериться. Он объяснил ей, как взять исходный код, запаковать его и передать по FTP на анонимный сервер. За несколько простых телефонных звонков ему удалось с помощью социальной инженерии заставить сотрудников Motorola помочь ему осуществить свой план.

Митник получил в свои руки исходный код Motorola MicroTAC Ultralite. Если вам интересно - да, он был пойман и отправился за решетку.

Этапы атаки с применением социальной инженерии

Из истории социальной инженерии можно извлечь важный урок: всегда найдутся мошенники, пытающиеся использовать других людей в корыстных целях. Чтобы помочь вам защитить себя и свою компанию, мы рассмотрим этапы современной атаки с использованием социальной инженерии.

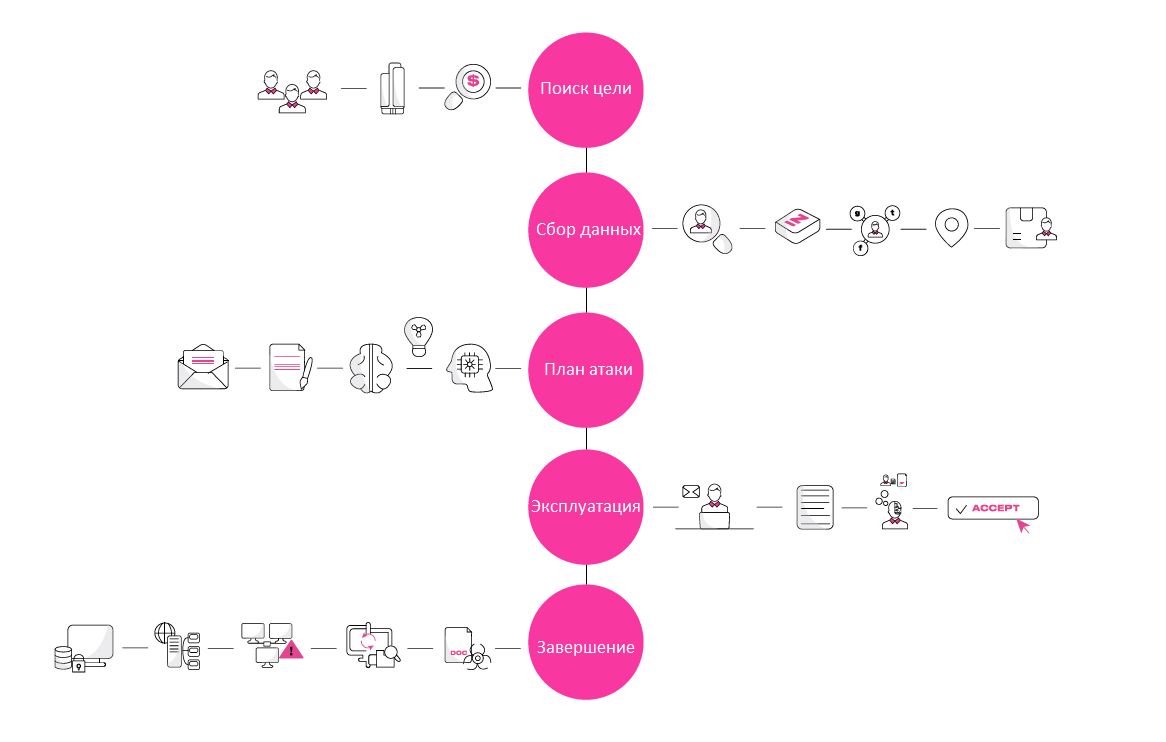

Этап 1: Поиск цели

Злоумышленники начинают с определения цели. Обычно они выбирают бизнес. А какой самый эффективный способ проникновения в компанию? Через ее работников!

Атакующий может выбрать компанию, с которой он уже знаком. Например, злоумышленник может узнать, что брат его друга работает в месте, где нет системы или контролера, проверяющего удостоверения личности/карты безопасности или отпечатки пальцев. Подобная информация собирается и используется для построения плана, основанного на уязвимостях.

Другой хороший пример наличия «входа» - когда атакующий слышит разговор двух случайных людей в общественном месте о том, что их компания не использует продукты безопасности или что осведомленность о кибербезопасности находится на низком уровне. Таргетинг может осуществляться различными способами: от физического обследования рабочих мест на предмет наличия конфиденциальной информации до использования утечек данных, найденных в Интернете.

Этап 2: Сбор данных

После выбора цели следующим шагом является разведка, или сбор как можно большего объема информации. Разведка из открытых источников (OSINT) - это практика сбора информации через открытые и общедоступные источники в Интернете с использованием инструментов и собственных навыков.

Когда вы не уверены в чем-то, вы ищете это в Интернете. Мы все знаем поговорку: «Пойди погугли».

Хакеры делают то же самое, но гораздо более изощренно. Ценная информация может быть найдена в аккаунтах сотрудников в социальных сетях, на форумах, на которых они зарегистрированы, и в других местах. Найденная информация используется на следующем этапе цепочки.

Этап 3: Планирование

После выполнения «домашнего задания» для злоумышленников наступает время разработки стратегии. Планирование - это форма манипуляции, которая включает в себя фабрикацию или придумывание сценария, чтобы обманом заставить цель разгласить информацию или выполнить какое-либо действие. Главная цель на этапе планирования - установить доверие между злоумышленником и жертвой, не вызывая подозрений. Хаакеры пишут сложные сообщения, выдают себя за коллег и придумывают ситуации от А до Я.

Этап 4: Эксплуатация

После установления отношений атакующие манипулируют своей жертвой и пытаются украсть конфиденциальную информацию, такую как учетные данные, финансовые/банковские реквизиты и личные данные. В некоторых случаях они обманом заставляют жертву посетить неизвестные URL-адреса, загрузить неизвестные приложения, открыть электронную почту, в которую вложен вредоносный документ Microsoft Office, и т. д. Эти действия дают злоумышленнику первоначальный доступ к компьютеру жертвы или корпоративной среде.

Этап 5: Завершение атаки

На этом этапе субъекты угроз достигают своей конечной цели, которая может быть финансовой, политической или личной. Атакующие используют вновь полученный доступ для заражения целевой среды вредоносным содержимым, что в конечном итоге приведет к взлому сети. В процессе они крадут банковскую информацию, собирают учетные данные и внедряют программы-вымогатели. Затем злоумышленники наживаются на украденной информации, снимая деньги со счетов или продавая конфиденциальную информацию на Darknet-форумах.

Различные методы социальной инженерии

За последние два десятилетия технологический прогресс открыл шлюзы для новых методов социальной инженерии. Эти достижения включают такие вещи, как электронная почта, SMS, публичный Wi-Fi, интернет-протоколы, USB-устройства, смартфоны, смарт-карты, облачные инфраструктуры и многое другое.

На современном рабочем месте, где технологии и компьютеры повсюду, у злоумышленников есть всевозможные средства, чтобы найти «вход». Чтобы защитить себя, важно знать различные типы атак и методы социальной инженерии.

Ниже приведены некоторые наиболее распространенные методы, различающие два основных типа атак: физическая социальная инженерия и компьютерный фишинг.

Физическая социальная инженерия

Погружение в мусорную корзину

«Погружение в мусорку» - это поиск информации буквально путем изучения мусора человека или предприятия с целью сбора конфиденциальной физической информации, такой как идентификационные номера, документы с личной информацией, финансовая информация, номера контактов и т.д.

Кража почты

Подобно «погружению в мусорку», кража почты предполагает атаку на физический почтовый ящик. Злоумышленники ищут важную/чувствительную информацию, финансовые документы, счета или платежные документы.

Подслушивание

Сбор информации путем скрытого прослушивания разговоров.

Подсматривание

Заглядывание через плечо человека с целью просмотра любой ценной/чувствительной информации, такой как пароли, номера кредитных карт, пин-коды и т.д.

Самозванство

Выдача себя за легального работодателя/пользователя или человека с полномочиями для получения доступа к информации или системе. Нет, ваш генеральный директор не нуждается в том, чтобы вы доставали для него подарочные карты.

Преследование

Попытка войти в физическую среду, например, в закрытое здание/отдел/комнату, где требуется аутентификация (смарт-бейдж/аутентификация по отпечаткам пальцев). В большинстве случаев злоумышленник выдает себя за сотрудника, который забыл свой пропуск, или придумывает другую историю.

Проскальзывание

Проскальзывание преследует ту же цель, что и преследование, но не предполагает прямого контакта. Как только сотрудник входит в свой офис, злоумышленник воспользуется этой возможностью (например, проскользнет через закрывающуюся дверь), чтобы пробраться в помещение незаметно для сотрудников.

Фишинг

Фишинг - это наиболее распространенный вид атак с использованием социальной инженерии. Он заключается в обмане пользователей с целью заставить их сделать что-то вредоносное. Фишинговые атаки чаще всего представляют собой электронные письма с вредоносными файлами, замаскированными под что-то легальное или полезное. С течением времени определение фишинга менялось, и появились новые подкатегории, основанные на различных подходах к фишингу, замеченных в атаках.

Таргетированный фишинг

Таргетированный фишинг - это целенаправленная фишинговая атака. Целями могут быть люди, группы, рабочие отделы, организации и т.д. Таргетированный фишинг является более стратегическим, чем «общий» фишинг, который обычно включает рассылку спама по почтовым ящикам всей организации.

Смишинг

Смишинг – комбинация терминов «служба коротких сообщений» (SMS) и «фишинг». При фишинге отправляется текстовое сообщение с URL-адресом, ведущим на веб-сайт. Сайт может казаться легальным и являться официальной частью организации, но в большинстве случаев это фишинговый сайт, который украдет ваши учетные данные, финансовую информацию, номера кредитных карт и т.д.

Вишинг

Вишинг - фишинговые атаки через голосовой канал связи, обычно телефон. Он включает в себя манипулирование жертвами с целью заставить их раскрыть личную и конфиденциальную информацию, например, номера дебетовых карт. Вишинг распространен в мире мобильных телефонов и VoIP (Voice over Internet Protocol) - включая популярные инструменты для проведения конференций, такие как Zoom, Microsoft Teams, Skype, Discord и т.д.

Водопой

Водопой - это техника социальной инженерии, при которой злоумышленники заражают сайт, который часто посещают их жертвы. Заражая сайт вредоносными файлами, злоумышленники получают доступ к информации своих жертв.

Кликбейт

Приманка, или кликбейт, - это популярная атака социальной инженерии, которая использует любопытство, соблазняя жертву перейти по ссылке благодаря продуманному тексту. Кликбейты приходят в виде рекламы на веб-сайтах, сообщений в социальных сетях, электронных писем и т. д. Они используют многообещающие заголовки типа «Вы не поверите, что...» или «Получите бесплатный подарок!». Когда люди нажимают на эти ссылки, они обычно попадают на вредоносные редиректы или замаскированные элементы JavaScript.

Эволюция фишинга

Фишинг - один из излюбленных методов киберпреступников для кражи учетных данных и распространения шифровальщиков. Более того, согласно отчету ФБР IC3 2021, фишинг входит в пятерку самых распространенных видов преступлений. Когда в 2020 году значительная часть работников быстро перешла на удаленную работу, резко возросло количество фишинговых атак.

Мы все их видели. В фишинговых письмах используются трендовые темы, таргетированная тематика, общие сюжетные линии, а также текст и изображения, имитирующие настоящие письма из законных источников. Именно это делает фишинг особенно коварным. Например, в 2020 году злоумышленники не теряли времени даром и начали использовать ужасы пандемии в своих интересах. Электронные письма, предлагающие вакцины от COVID и помощь по безработице, были распространены повсеместно, и многие из этих писем были нацелены на социальные группы, которые обычно не обладают компьютерной грамотностью, например, на пожилых людей.

Но фишинг влияет не только на конечных пользователей. Компрометация деловой электронной почты (BEC) в течение последних нескольких лет сеет хаос на предприятиях.

В 2021 году на долю BEC придется почти 2,4 миллиарда долларов убытков.

Отчет ФБР IC3 2021.

Как мы уже упоминали в предыдущем разделе, фишинговые письма содержат вредоносные вложения, исполняемые файлы, замаскированные под изображения, PDF-файлы со скрытым встроенным JavaScript, вредоносные документы Office, содержащие макросы, вредоносные zip-файлы, HTML-файлы с редиректами, которые загружают дополнительные вредоносные нагрузки, поддельные URL и многое другое.

Тогда и сейчас

2000.Love Bug: ILOVEYOU

Одной из самых известных фишинговых атак в истории является атака "ILOVEYOU", также известная как «Love- Bug». В 2000 году жертвы получали электронное письмо с вложением «LOVE-LETTER-FOR-YOU.TXT» в виде файла .txt (который на самом деле был файлом .VBS). Этот файл, обладающий возможностями червя, автоматически собирал адресную книгу Microsoft Outlook и рассылал копию фишингового письма всем контактам, бесконечно распространяясь. Атака, предположительно, затронула миллионы компьютеров по всему миру и нанесла ущерб в размере 10 миллиардов долларов.

Сегодня злоумышленники вкладывают время в совершенствование этой простой, но очень эффективной тактики. В декабре 2021 года хакерская группа под названием Evil Corp провела фишинговую кампанию, которая распространила разрушительное вредоносное ПО - Dridex.

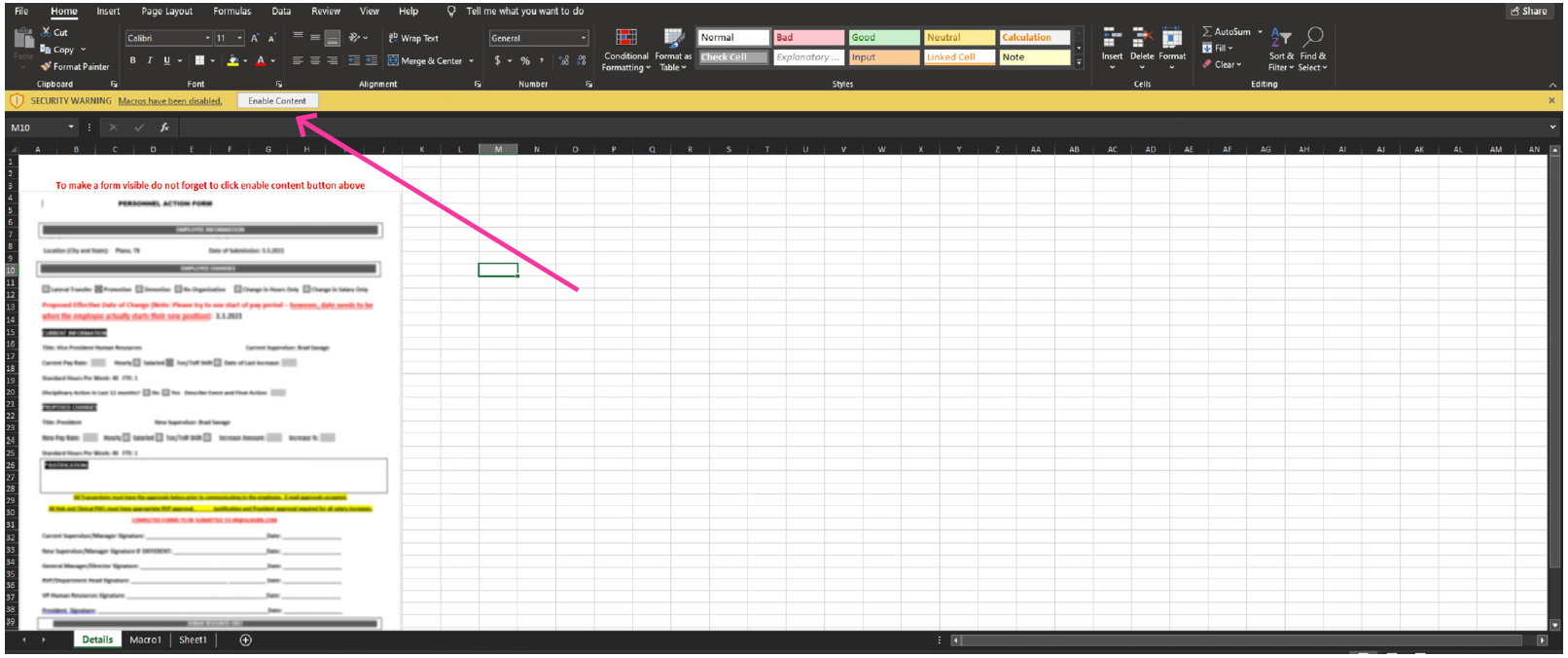

2021. Dridex

Dridex специализируется на краже банковских учетных данных. В большинстве случаев первоначальный доступ осуществляется через вредоносные документы Office, известные как «MalDocs», которые представляют собой документы Office, содержащие вредоносные макросы. Dridex часто пользуется человеческими эмоциями, неосведомленностью и беспокойством.

Злоумышленники распространяли фишинговые электронные письма с темой «Результаты тестирования COVID-19». В теле письма содержалось информационное письмо для жертвы, в котором утверждалось, что пользователь столкнулся с коллегой, у которого тест на штамм «Омикрон» (разновидность COVID-19) дал положительный результат, и предлагалось пользователю «ознакомиться с деталями в приложенном документе»".

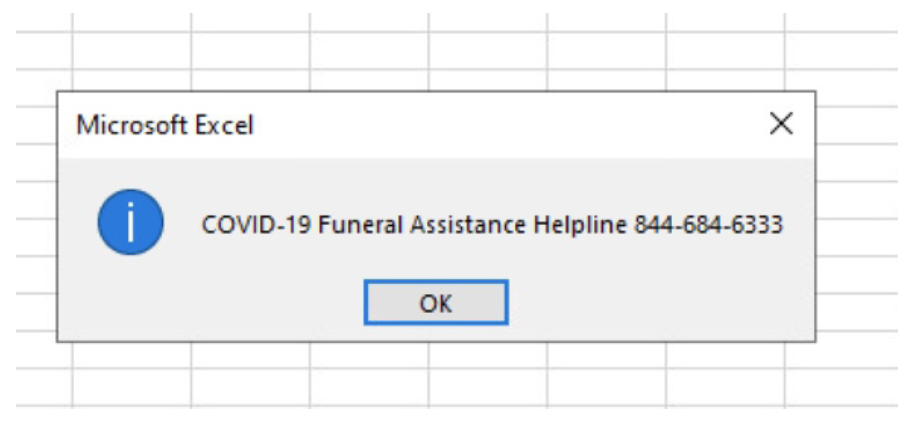

Изображение ниже представляет собой образец файла Excel с макросом, который был использован в недавней кампании «Dridex – OMICRON».

Как видно на изображении, пользователь должен нажать на кнопку «включить содержимое», чтобы убрать размытие с изображения и сделать «детали» видимыми. Когда пользователь нажимает на кнопку «включить содержимое», в документе запускаются макросы, которые в фоновом режиме выполняют скрытое вредоносное содержимое документа.

Чтобы создать ощущение легитимности, группа Evil Corp добавила всплывающее окно сообщения при нажатии на кнопку «включить содержимое».

Во всплывающем окне сообщения указывался номер телефона (844-684-6333). Этот номер является официальным номером «Помощи с похоронами COVID-19», которая поддерживается Федеральным агентством по управлению в чрезвычайных ситуациях (FEMA). Предполагается, что Evil Corp географически нацелилась на американские предприятия во время хаоса и неразберихи начала пандемии.

Как предотвратить атаки социальной инженерии

По мере того, как социальная инженерия становится все более изощренной, распознавать и предотвращать атаки становится все сложнее. Вот почему просвещение имеет решающее значение - компании должны быть постоянно в курсе происходящего. В этом разделе мы рассмотрим советы, решения и подходы для предотвращения атак с использованием социальной инженерии.

Принять менталитет осведомленности

Все мы постоянно подвергаемся рискам кибербезопасности. Возможно, это звучит несколько драматично, но при условии осведомленности и бдительности вероятность стать жертвой значительно снижается. Это предполагает самообразование и бдительность. Не нужно быть параноиком, просто сохраняйте здоровый скептицизм.

Если вы работаете в команде ИТ-специалистов, постарайтесь обучать своих пользователей. И делайте это часто, потому что у хакеров постоянно появляются новые тактики и уловки.

Также важно признать нашу уязвимость как человеческих существ. Подумайте о таких вещах, как любопытство, сочувствие, жалость, страх, сопереживание, уважение к авторитету, срочность и многое другое. Именно на них любят охотиться злоумышленники. Ключ к тому, чтобы избежать этих угроз - сохранять скепсис, а если что-то кажется неправильным, прислушаться к своей интуиции.

Помните, что многое зависит от человека. Чтобы повысить осведомленность в вопросах социальной инженерии в компании и преодолеть риски, связанные с конечными пользователями, обратитесь к своим ИТ-отделам и службам безопасности для создания и внедрения программ обучения. ИТ-команды также должны регулярно рассылать тестовый фишинг, чтобы помочь своим сотрудникам «развить мускулы», позволяющие распознать реальные попытки фишинга.

Помните поговорку из детства? «Чужаки опасны». В мире, и особенно в Интернете, много недобросовестных персон. Если вы не знаете человека и он кажется вам подозрительным - не вступайте с ним в контакт.

Будьте внимательны к своему окружению

Злоумышленники пытаются проникнуть в здания, делая вид, что они там работают, выдавая себя за сотрудника, надевая похожую одежду и т.д. Вы видите новое лицо? Не позволяйте своим сомнениям помешать вам что-то сказать. Попросите предъявить удостоверение, назвать имя руководителя или задать любые другие вопросы, позволяющие установить личность. Или уточните информацию о человеке у другого сотрудника.

Не открывайте электронные письма или сообщения от неизвестных отправителей

Вы получили электронное письмо или сообщение от незнакомого отправителя? Отнеситесь к нему с осторожностью. А если вы заметили фишинговое письмо в рабочем почтовом ящике - сообщите об этом ИТ-отделу. Это позволит им заблокировать отправителя и выяснить, не попались ли на эту уловку другие сотрудники. Кроме того, если вы неожиданно получили от своих коллег электронное письмо, содержащее неизвестный URL-адрес, вложение или ненормальный запрос, спросите их об этом по другому каналу связи. Злоумышленники могут подделать электронное письмо, чтобы оно выглядело как письмо от внутреннего ресурса или пользователя.

Не подключайте неизвестные USB-устройства

Неизвестные USB-накопители/устройства несут в себе риски безопасности. Атакующие заражают их вредоносным ПО и модифицируют, чтобы содержимое запускалось непосредственно после подключения флэш-накопителей.

Помните о лучших практиках при использовании USB-накопителей:

- Не подключайте случайно найденные USB-накопители к конечным точкам/компьютерам, даже если вам интересно, что на них содержится.

- Сообщайте о любых неизвестных/незнакомых USB-накопителях, найденных вблизи вашего офиса.

- Установите системные политики безопасности для отключения USB-портов на вашей машине или через групповую политику домена.

- Отключите функцию Autorun на вашей машине или конечных устройствах компании. Autorun - это функция, которая позволяет Windows автоматически запускать программу, когда в привод вставляется CD, DVD или USB-устройство.

- Прежде чем подключать неизвестные USB-накопители/устройства, проконсультируйтесь с командой информационной безопасности.

Повышайте уровень кибербезопасности и осведомленности в масштабах компании

Организации должны внедрять технологии безопасности, такие как системы обнаружения инцидентов и реагирования на конечных точках (EDR), антивирусы, системы предотвращения вторжений (IPS) и антиспам-фильтры. Это защитит пользователей от вредоносного контента и снизит риск получения злоумышленниками доступа к рабочим машинам.

Набор инструментов для социальной инженерии

Существует инструмент для тестирования на проникновение с открытым исходным кодом на языке Python. Он имитирует передовые технические атаки социальной инженерии. Инструмент генерирует такие атаки, как: таргетированный фишинг, атаки через веб-сайты, зараженные USB-носители, массовые рассылки, атаки на базе Arduino, SMS-спуфинг, атаки через беспроводные точки доступа, генераторы QRCode и многие другие.

Следующие шаги

После изучения мира социальной инженерии, уделите время тому, чтобы спросить себя, на каком этапе вы находитесь. Готовы ли вы распознать атаку, и если да, то знаете ли вы, что делать, когда увидите ее?

Используйте этот документ, чтобы защитить себя, свою компанию и ее пользователей от социальной инженерии. И помните, что вам не придется действовать в одиночку!

Команды по выявлению и реагированию

Организации все чаще обращаются к поставщикам сервисов управляемого обнаружения и реагирования на инциденты (MDR), чтобы обеспечить безопасность своих критически важных активов. Команды MDR состоят из квалифицированных аналитиков, которые обеспечивают мониторинг предупреждений, расследование атак, помощь в реагировании на инциденты и другие услуги в зависимости от поставщика. Например, некоторые сервисы MDR также включают проактивный поиск угроз и тестирование на проникновение.

Обратите внимание, что не все поставщики услуг MDR одинаковы. Важно найти поставщика, возможности которого будут соответствовать вашим уникальным бизнес-потребностям и помогут вам достичь поставленных целей.

Ищете дополнительный уровень защиты?

Некоторые компании инвестировали значительные средства в технологии защиты, создав громоздкий стек безопасности. У других компаний и организаций нет бюджета для инвестиций в обилие технологий и не хватает персонала или навыков для управления ими. А поскольку злоумышленники быстро развивают свои тактики - например, социальную инженерию, - то группам безопасности практически невозможно идти в ногу со временем.

И что в результате? Компании и организации всех размеров оказываются подвержены шквалу угроз. И многие из этих команд безопасности защищают наши жизненно важные отрасли, такие как здравоохранение и образование. Вот почему компания Cynet решила обеспечить этим организациям доступ к комплексной системе кибербезопасности, необходимой для того, чтобы оставаться в безопасности.

Единая платформа

Комплексная автоматизированная платформа 360 AutoXDR™ от Cynet интегрируется с технологиями безопасности, которые вам необходимы, не требуя использования тех, которые вам не нужны. Она обеспечивает полную прозрачность конечных точек, пользователей, сетей и приложений SaaS, а также широкие возможности автоматического реагирования. Кроме того, она поддерживается дополнительной круглосуточной службой MDR.

Что еще?

CyOps - это команда MDR компании Cynet. Они круглосуточно следят за средами наших клиентов и предоставляют рекомендации от одних из лучших специалистов по безопасности в отрасли.

С 360 AutoXDR™ от Cynet вы получаете следующий функционал:

Хотите узнать больше?

Посмотрите демонстрацию, чтобы узнать, как работает платформа 360 AutoxXDR™ от Cynet.

Посетите страницу CyOps, чтобы узнать, как наши защитники помогают клиентам лучше спать по ночам.

Источник: https://go.cynet.com