Обнаруженная недавно кампания по скиммингу Magecart уходит корнями в предыдущую волну атак, начавшуюся в ноябре 2021 года.

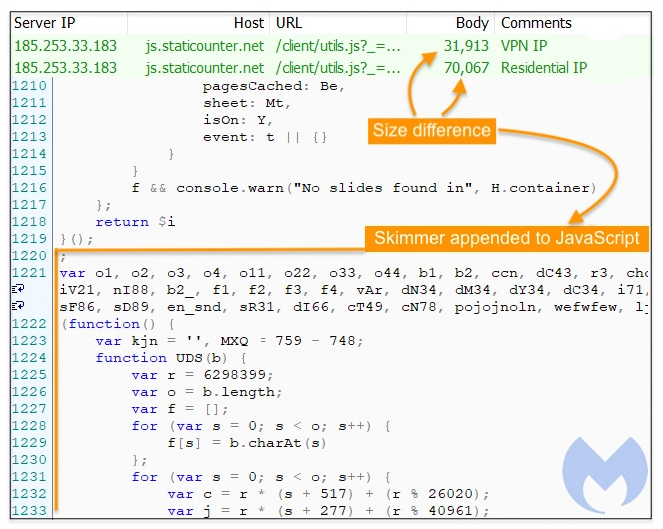

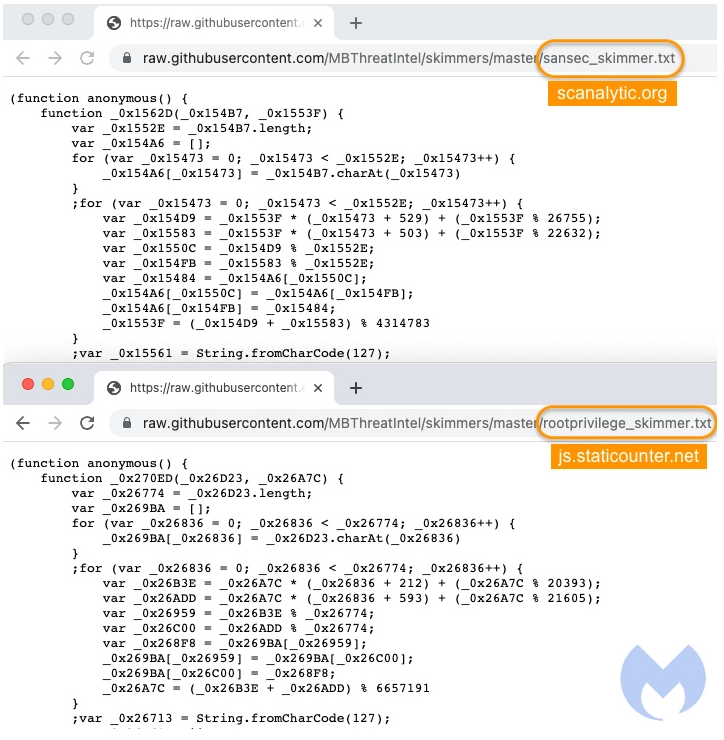

В связи с этим выяснилось, что два домена, на которых размещался код для скимминга – «scanalytic[.]org» и «js.staticounter[.]net» - являются частью более широкой инфраструктуры, используемой для осуществления вторжений, говорится в анализе Malwarebytes, опубликованном во вторник.

«Мы смогли связать эти два домена с предыдущей кампанией от ноября 2021 года, которая была первым известным нам случаем проверки скиммера на использование виртуальных машин» - заявил Жером Сегура. «Однако теперь в обоих случаях отсутствует код обнаружения виртуальных машин. Неясно, почему злоумышленники удалили его, разве что он мог принести больше проблем, чем пользы».

Самые ранние свидетельства деятельности хакеров, основанные на обнаруженных дополнительных доменах, позволяют предположить, что активность датируется как минимум маем 2020 года.

Magecart - это киберпреступный синдикат, состоящий из десятков подгрупп, которые специализируются на кибератаках, связанных с кражей цифровых банковских карт путем внедрения кода JavaScript в онлайн-магазины, обычно на страницах оформления заказа.

Это происходит путем получения атакующими доступа к веб-сайтам либо напрямую, либо через сторонние сервисы, которые поставляют программное обеспечение на целевые сайты.

Хотя атаки получили известность в 2015 году благодаря тому, что были направлены на платформу электронной коммерции Magento (название Magecart представляет собой сочетание слов «Magento» и «cart»), с тех пор они распространились и на другие векторы, включая плагин WordPress под названием WooCommerce.

Согласно отчету, опубликованному компанией Sucuri в апреле 2022 года, WordPress стала ведущей CMS-платформой для скимминга, обогнав Magento по состоянию на июль 2021 года, причем скиммеры скрывались на сайтах в виде поддельных изображений и, казалось бы, безобидных файлов тем JavaScript.

Более того, на сайты WordPress приходится 61% известных случаев обнаружения вредоносных программ для скимминга банковских карт за первые пять месяцев 2022 года, за ними следуют Magento (15,6%), OpenCart (5,5%) и другие (17,7%).

«Злоумышленники идут за деньгами, так что было лишь вопросом времени когда они сместят свое внимание на самую популярную платформу электронной коммерции в Интернете» - отметил в то время Бен Мартин из Sucuri.

Источник: https://thehackernews.com