Продвинутая хакерская группа (APT) «ToddyCat» атакует серверы Microsoft Exchange в Азии и Европе уже более года, по крайней мере с декабря 2020.

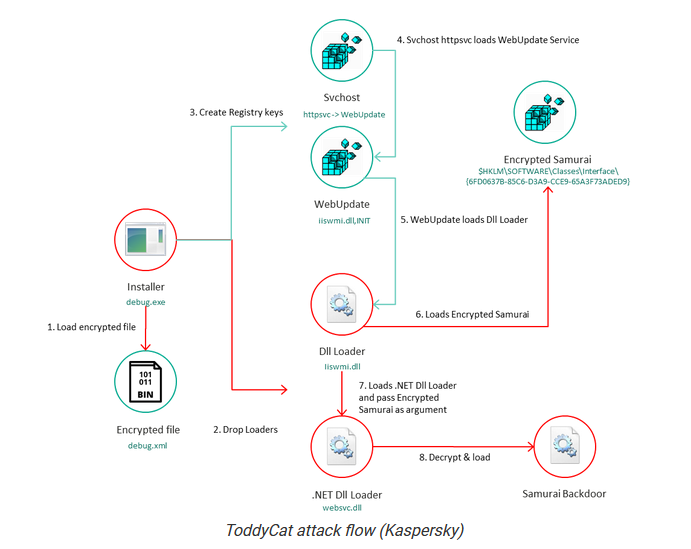

Отслеживая деятельность группы, исследователи безопасности из Глобальной исследовательской и аналитической группы Касперского (GReAT) также обнаружили ранее неизвестный пассивный бэкдор под названием «Samurai» и новую троянскую вредоносную программу под названием Ninja Trojan.

Оба штамма вредоносного ПО позволяют злоумышленникам брать под контроль зараженные системы и перемещаться в сети жертв.

Атаки ToddyCat также были замечены словацкой компанией ESET, которая отслеживала их как кластер активности, получивший название «Websiic», начиная с марта 2021 года.

В то время хакерская группа использовала уязвимость Exchange ProxyLogon, которая позволяла удаленно выполнять код на затронутых серверах для развертывания веб-шелла «China Chopper».

Хотя до февраля 2021 года группа не проявляла особой активности, она быстро усилила свои атаки после того, как начала сканировать и атаковать непропатченные серверы Microsoft Exchange по всей Европе и Азии с помощью эксплойтов ProxyLogon.

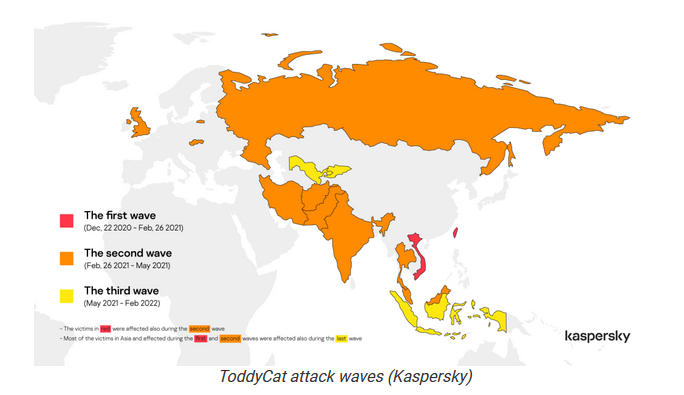

Волны атак на серверы Exchange и desktop-системы.

«Мы подозреваем, что группа ToddyCat начала использовать уязвимость Microsoft Exchange в декабре 2020 года, но, к сожалению, у нас нет достаточной информации для подтверждения этой гипотезы» - сообщил исследователь безопасности Kaspersky Джампаоло Дедола.

«В любом случае, стоит отметить, что все зараженные компьютеры в период с декабря по февраль были серверами Microsoft Windows Exchange; злоумышленники скомпрометировали серверы с помощью неизвестного эксплойта, а остальная цепочка атак была такой же, как и в марте».

Излюбленными целями группировки являются высокопоставленные организации, включая правительственные и военные структуры, а также военные подрядчики.

Если первая волна атак (с декабря 2020 года по февраль 2021 года) была направлена только на небольшое количество правительственных организаций во Вьетнаме и Тайване, то следующая волна (с февраля 2021 года по май 2021 года) быстро распространилась на организации из длинного списка стран мира, включая Россию, Индию, Иран и Великобританию.

На следующем этапе (до февраля 2022 года) ToddyCat нацелилась на тот же кластер стран, но также добавила в список организации из Индонезии, Узбекистана и Кыргызстана.

В этой третьей волне атак APT-группа также расширила свой фокус на desktop-системы, в то время как раньше она атаковала исключительно серверы Microsoft Exchange.

Активность ToddyCat пересекается с некоторыми китайскоязычными APT-группами

По данным исследователей, жертвы ToddyCat связаны с отраслями промышленности и странами, которые также подвергаются атакам многочисленных китайскоязычных групп.

Однако некоторые из организаций, которые они взломали (в трех разных странах), также были взломаны примерно в то же время китайскими хакерами с помощью бэкдора FunnyDream.

«Несмотря на совпадение, мы не чувствуем уверенности в объединении ToddyCat с кластером FunnyDream на данный момент. Учитывая громкий характер всех обнаруженных нами жертв, вполне вероятно, что они представляли интерес для нескольких APT-групп» - добавил Дедола.

«Более того, несмотря на периодическую близость мест дислокации, у нас нет конкретных доказательств прямого взаимодействия этих двух семейств вредоносных программ (например, развертывания одного из них другим), а конкретные каталоги часто используются несколькими злоумышленниками".

«Пострадавшие организации, как правительственные, так и военные, показывают, что эта группа нацелена на очень высокопоставленных жертв и, вероятно, используется для достижения критически важных целей, вероятно, связанных с геополитическими интересами».

Дополнительные технические подробности о вредоносном ПО, используемом ToddyCat, и индикаторах компрометации, связанных с ToddyCat, можно найти в отчете Лаборатории Касперского.

Источник: https://www.bleepingcomputer.com