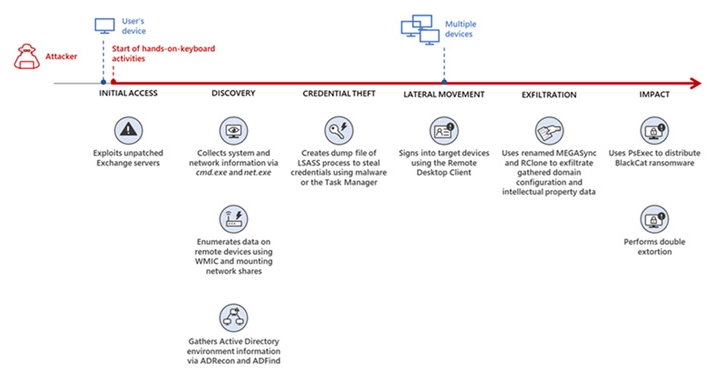

Microsoft предупреждает, что банда шифровальщиков, известная как «BlackCat» использует эксплойты непропатченных уязвимостей сервера Exchange для получения доступа к целевым сетям.

Получив точку входа, злоумышленники быстро собирают информацию о взломанных машинах, затем осуществляют кражу учетных данных и латеральное перемещение, после чего собирают интеллектуальную собственность и сбрасывают в системы полезную нагрузку шифровальщика.

Вся последовательность событий развивается в течение двух последних недель - сообщается в опубликованном на этой неделе отчете команды Microsoft 365 Defender Threat Intelligence Team.

«В другом инциденте, который мы наблюдали, было обнаружено, что аффилированный с BlackCat партнер получил первоначальный доступ к среде через Remote Desktop, выходящий в интернет, используя скомпрометированные учетные данные для входа» - заявили исследователи, отметив, что «никакие две атаки шифровальщика не выглядят одинаково».

BlackCat, также известный под именами ALPHV и Noberus, является относительно новым участником гиперактивного ландшафта атак вымогателей. Известно, что это один из первых кроссплатформенных шифровальщиков, написанных на языке Rust, что является примером тенденции, когда злоумышленники переходят на необычные языки программирования в попытке избежать обнаружения.

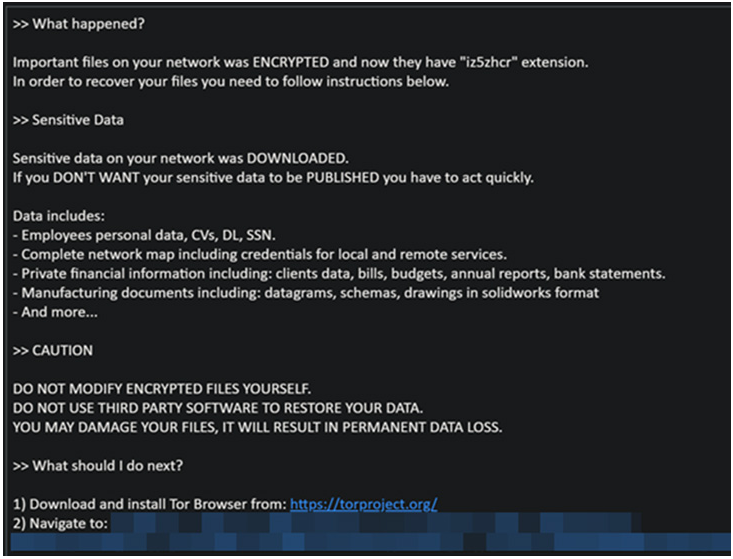

Схема ransomware-as-a-service (RaaS), независимо от различных векторов первоначального доступа, завершается извлечением и шифрованием целевых данных, за которые затем требуют выкуп в рамках схемы двойного вымогательства.

Модель RaaS оказалась прибыльной экосистемой киберпреступников, состоящей из трех различных ключевых игроков: брокеров доступа, которые компрометируют сети и поддерживают устойчивость; операторов, которые разрабатывают и поддерживают шифровальщиков; и партнеров, которые покупают доступ у брокеров для развертывания фактической полезной нагрузки.

Согласно предупреждению, опубликованному ФБР США, по состоянию на март 2022 года от атак BlackCat пострадали по меньшей мере 60 организаций по всему миру с тех пор, как группа было впервые обнаружена в ноябре 2021 года.

Кроме того, Microsoft заявила, что «два наиболее плодовитые» партнера, которые были связаны с несколькими семействами шифровальщиков, такими как Hive, Conti, REvil и LockBit 2.0, теперь распространяют BlackCat.

К ним относятся DEV-0237 (или FIN12), финансово мотивированная хакерская группировка, которая в последний раз была замечена в октябре 2021 года в атаке на отрасль здравоохранения, и DEV-0504, которая активна с 2020 года и имеет свойство менять полезную нагрузку, когда программа RaaS закрывается.

«DEV-0504 была ответственна за развертывание BlackCat в компаниях энергетической отрасли в январе 2022 года» - отмечает Microsoft. «Примерно в то же время DEV-0504 также развернула BlackCat в атаках на компании в сфере моды, табачной промышленности, информационных технологий и производства, среди прочих».

Источник: https://thehackernews.com