Исследователи кибербезопасности сняли покровы с так называемой «почти неуловимой» вредоносной программы для Linux, которая может быть использована для создания бэкдоров в зараженных системах.

Названный «Symbiote» компаниями BlackBerry и Intezer, занимающимися анализом угроз, скрытный вредонос получил свое имя за способность прятаться в запущенных процессах и сетевом трафике и высасывать ресурсы жертвы, как паразит.

Считается, что операторы, стоящие за Symbiote, начали разработку в ноябре 2021 года, причем злоумышленники использовали ее преимущественно для атак на финансовый сектор в Латинской Америке, включая такие банки, как Banco do Brasil и Caixa.

«Основная цель Symbiote - перехват учетных данных и облегчение доступа к компьютеру жертвы» - заявили исследователи Йоаким Кеннеди и Исмаэль Валенсуэла в отчете, предоставленном изданию The Hacker News. «Отличие Symbiote от других вредоносных программ под Linux заключается в том, что он заражает запущенные процессы, а не использует отдельный исполняемый файл для нанесения ущерба».

Для этого используется встроенная функция Linux под названием LD_PRELOAD - метод, ранее применявшийся такими вредоносными программами, как Pro-Ocean и Facefish, - чтобы быть загруженным динамическим компоновщиком во все запущенные процессы и заразить хост.

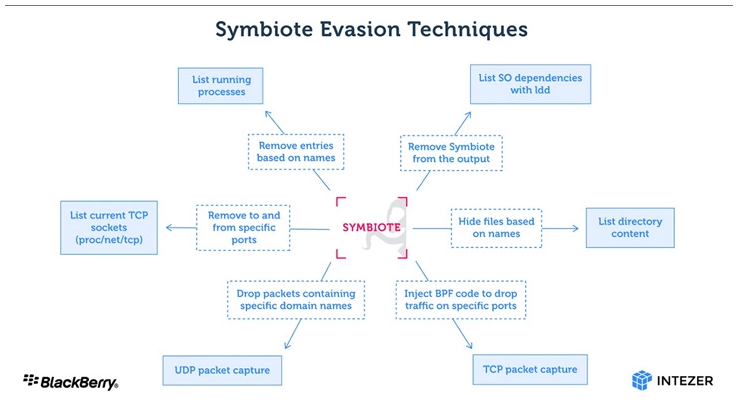

Помимо сокрытия присутствия в файловой системе, Symbiote также способен маскировать свой сетевой трафик, используя расширенную функцию Berkeley Packet Filter (eBPF). Это осуществляется путем внедрения в процесс программы проверки и использования BPF для фильтрации результатов, которые могли бы раскрыть его деятельность.

После захвата всех запущенных процессов Symbiote включает функцию руткита, чтобы еще тщательнее скрыть следы своего существования, и предоставляет злоумышленнику черный ход для входа в систему и выполнения привилегированных команд. Также было замечено, что он хранит полученные учетные данные в зашифрованном виде в файлах, маскирующихся под файлы заголовков C.

Это не первый случай обнаружения вредоносной программы с подобными возможностями: в феврале 2014 года компания ESET обнаружила бэкдор для Linux под названием Ebury, предназначенный для кражи учетных данных OpenSSH и сохранения доступа к взломанному серверу.

Кроме того, новость пришла почти через месяц после появления подробностей об уклончивом пассивном импланте на базе Linux под названием BPFDoor, который загружает сниффер Berkeley Packet Filter (BPF) для мониторинга сетевого трафика и инициирует bind shell в обход защиты брандмауэра.

«Поскольку вредонос работает как руткит на уровне пользователя, обнаружение инфекции может быть затруднено» - заключили исследователи. «Сетевая телеметрия может быть использована для обнаружения аномальных DNS-запросов, а инструменты безопасности, такие как AV и EDR, должны быть статически связаны, чтобы убедиться, что они сами не заражены руткитами пользовательского уровня».

Источник: https://thehackernews.com