Анализ утечки чатов печально известной хакерской группы Conti показал, что синдикат работал над набором методов атаки на прошивки, которые могут открыть доступ к привилегированному коду на взломанных устройствах.

«Контроль над прошивкой устройств дает злоумышленникам практически непревзойденные возможности как для непосредственного нанесения ущерба, так и для достижения других долгосрочных стратегических целей» - сообщается в отчете компании Eclypsium, специализирующейся на защите прошивок и оборудования, который был предоставлен изданию The Hacker News.

«Такой уровень доступа позволит злоумышленнику нанести непоправимый ущерб системе или установить постоянное присутствие, практически незаметное для операционной системы».

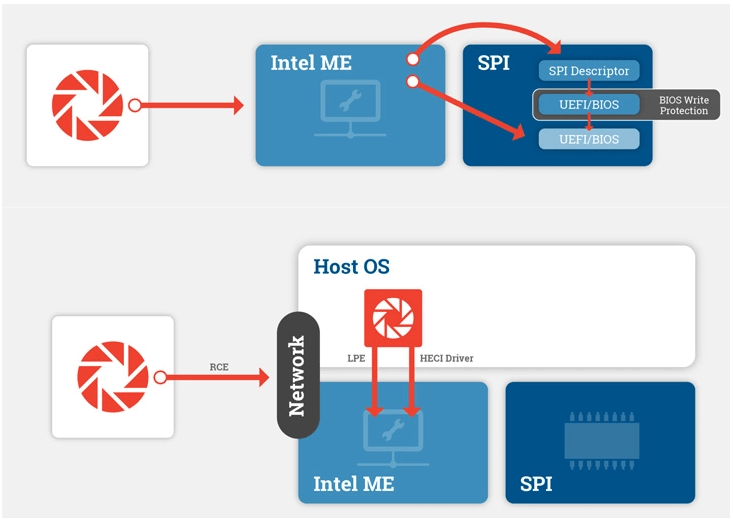

В частности, речь идет об атаках, направленных на встроенные микроконтроллеры, такие как Intel Management Engine (ME) -привилегированный компонент, входящий в состав процессорных чипсетов компании, который может полностью обойти операционную систему.

Общение между членами Conti проливает свет на попытки синдиката найти уязвимости, связанные с прошивкой ME и защитой BIOS от записи. Это подразумевает поиск недокументированных команд и уязвимостей в интерфейсе ME, выполнение кода в ME для доступа и перезаписи флэш-памяти SPI, а также установку имплантатов уровня System Management Mode (SMM), которые можно было использовать даже для модификации ядра.

Исследования в конечном итоге проявились в виде PoC эксплоита, который может получить возможность выполнения SMM-кода, получив контроль над ME после получения первоначального доступа к хосту с помощью традиционных векторов атаки, таких как фишинг, вредоносное ПО или компрометация цепочки поставок.

«Сместив фокус на Intel ME, а также на устройства, в которых BIOS защищен от записи, злоумышленники могут легко найти гораздо больше доступных целевых устройств» - заявляют исследователи.

Это еще не все. Контроль над прошивкой также может быть использован для достижения долгосрочного устойчивого присутствия, обхода решений безопасности и нанесения непоправимого ущерба системе, что позволяет злоумышленнику проводить крайне разрушительные атаки.

«Утечки группы Conti выявили стратегический сдвиг, который еще больше отдаляет атаки от любопытных глаз традиционных средств безопасности» - заявили исследователи.

«Переход на прошивку ME дает злоумышленникам гораздо больший круг потенциальных жертв для атак и новый путь к запуску наиболее привилегированного кода и режимов выполнения, доступных на современных системах».

Источник: https://thehackernews.com