Агрессивная продвинутая хакерская группа (APT), известная как SideWinder, была связана с более чем 1000 отдельных кибератак с апреля 2020 года.

«Некоторые из основных характеристик этой группировки, которые выделяют ее среди прочих - это огромное количество, высокая частота и устойчивость атак, а также большая коллекция зашифрованных и обфусцированных вредоносных компонентов, используемых в ее операциях» - сообщается в отчете Лаборатории Касперского, который был представлен на выставке Black Hat Asia в этом месяце.

SideWinder - также называемая Rattlesnake или T-APT-04 - действует, по меньшей мере, с 2012 года и имеет опыт атак на военные, оборонные, авиационные, ИТ-компании и юридические фирмы в странах Центральной Азии, таких как Афганистан, Бангладеш, Непал и Пакистан.

Отчет Касперского о трендах APT за 1 квартал 2022 года, опубликованный в конце прошлого месяца, показал, что злоумышленники активно расширяют географию своих целей за пределы традиционного профиля жертв, включая другие страны и регионы, в том числе Сингапур.

Также было замечено, что SideWinder использует продолжающуюся специальную военную операцию России на Украине в качестве приманки в своих фишинговых кампаниях для распространения вредоносного ПО и кражи конфиденциальной информации.

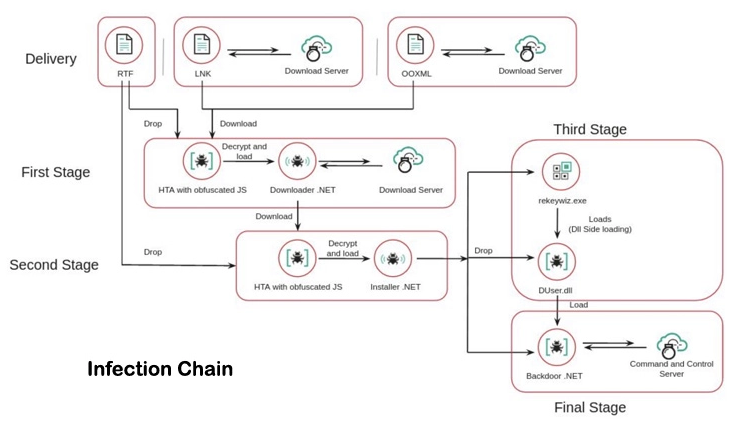

Цепочки заражения, созданные этой группой, отличаются тем, что включают в себя зараженные документы, использующие уязвимость удаленного кода в компоненте редактора уравнений Microsoft Office (CVE-2017-11882) для развертывания вредоносной нагрузки на скомпрометированных системах.

Кроме того, в инструментарии SideWinder используется несколько сложных процедур обфускации, шифрование с использованием уникальных ключей для каждого вредоносного файла, многоуровневое вредоносное ПО и разделение строк командно-контрольной инфраструктуры на различные компоненты вредоносного ПО.

Трехэтапная последовательность заражения начинается с того, что вредоносные документы сбрасывают полезную нагрузку в виде HTA-приложения, которое затем загружает модуль на базе .NET для установки компонента HTA второго этапа, предназначенного для развертывания установщика на базе .NET.

Установщик на следующем этапе отвечает за обеспечение устойчивого присуствия на хосте и загрузку окончательного бэкдора в память. Имплант, со своей стороны, способен собирать интересующие его файлы, а также системную информацию, среди прочего.

Не менее 400 доменов и поддоменов было использовано хакерами за последние два года. Чтобы получить дополнительный уровень скрытности, URL-адреса, используемые для CnC-доменов, разбиваются на две части, первая из которых включается в программу установки .NET, а вторая половина шифруется в HTA-модуле второго этапа.

«Эта хакерская группа обладает умениями высокого уровня, используя различные векторы заражения и передовые методы атак» - заявил Нушин Шабаб из Лаборатории Касперского, призвав организации использовать обновленные версии Microsoft Office для смягчения последствий атак.

Источник: https://thehackernews.com