Набирающий силу ботнет под Linux под названием «EnemyBot» расширяет свои возможности, включив в свой арсенал недавно раскрытые уязвимости безопасности для атак на веб-серверы, устройства Android и системы управления контентом.

«Данный вредонос быстро применяет свежие уязвимости в качестве части своего функционала» - сообщается в техническом отчете AT&T Alien Labs, опубликованном на прошлой неделе. «Такие сервисы, как VMware Workspace ONE, Adobe ColdFusion, WordPress, PHP Scriptcase и другие, являются мишенями, а также устройства IoT и Android».

Информация о EnemyBot была впервые опубликована компанией Securonix в марте, а затем и исследователями Fortinet. Ботнет был связан с группой, отслеживаемой как Keksec (она же Kek Security, Necro и FreakOut). Первые атаки были направлены на маршрутизаторы Seowon Intech, D-Link и iRZ.

Enemybot способен осуществлять DDoS-атаки и берет свое начало от нескольких других ботнетов, таких как Mirai, Qbot, Zbot, Gafgyt и LolFMe. Анализ последнего штамма показывает, что он состоит из четырех различных компонентов.

- Модуль Python для загрузки зависимостей и компиляции вредоноса под различные архитектуры ОС;

- основной модуль ботнета;

- сегмент обфускации, предназначенный для кодирования и декодирования строк вредоносной программы;

- функционал командно-контрольной системы для получения команд и извлечения дополнительной полезной нагрузки.

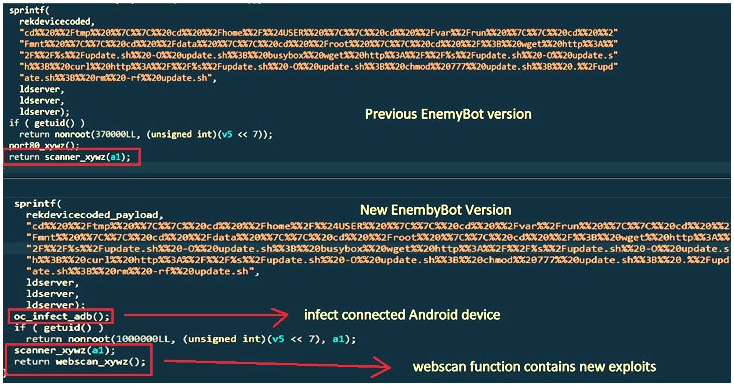

«В случае подключения Android-устройства через USB или эмулятора Android, запущенного на машине, EnemyBot попытается заразить его, выполнив shell-команду» - заявили исследователи, указывая на новую функцию «adb_infect». ADB означает Android Debug Bridge, утилиту командной строки, используемую для связи с устройством Android.

Также в программу включена новая функция сканера, которая предназначена для поиска случайных IP-адресов, связанных с публичными активами, на предмет потенциальных уязвимостей и обновляет данные по новым уязвимостям в течение нескольких дней после их публичного раскрытия.

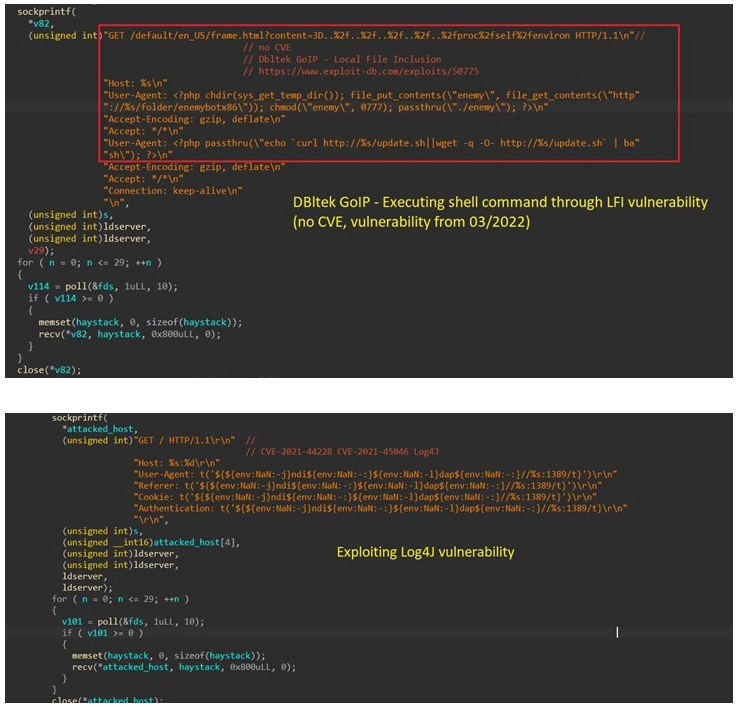

Помимо уязвимостей Log4Shell, о которых стало известно в декабре 2021 года, сюда входят недавно исправленные баги в маршрутизаторах Razer Sila (без CVE), VMware Workspace ONE Access (CVE-2022-22954) и F5 BIG-IP (CVE-2022-1388), а также в плагинах WordPress, таких как Video Synchro PDF.

Ниже приведены другие уязвимости безопасности, используемые ботнетом в атаках:

- -2022-22947 (рейтинг CVSS: 10.0) - уязвимость инъекции кода в Spring Cloud Gateway.

- -2021-4039 (рейтинг CVSS: 9.8) - уязвимость инъекции команд в веб-интерфейсе Zyxel.

- -2022-25075 (рейтинг CVSS: 9.8) - Уязвимость инъекции команд в беспроводном маршрутизаторе TOTOLink A3000RU.

- -2021-36356 (рейтинг CVSS: 9.8) - Уязвимость удаленного выполнения кода в KRAMER VIAware.

- -2021-35064 (рейтинг CVSS: 9.8) - Уязвимость повышения привилегий и выполнения команд в Kramer VIAWare.

- -2020-7961 (рейтинг CVSS: 9.8) - уязвимость удаленного выполнения кода в Liferay Portal.

Более того, исходный код ботнета был выложен на GitHub, что делает его широко доступным для других злоумышленников. «Я не несу никакой ответственности за любой ущерб, причиненный этой программой» - говорится в файле README проекта. «Это размещено под лицензией Apache и считается предметом искусства».

«EnemyBot от Keksec, похоже, только начинает распространяться, однако благодаря быстрым обновлениям у этого ботнета есть потенциал стать серьезной угрозой для IoT-устройств и веб-серверов» - заявили исследователи.

«Это указывает на то, что группа Keksec располагает значительными ресурсами и что она разработала вредоносное ПО для использования уязвимостей до их исправления, что увеличивает скорость и масштабы его распространения».

Источник: https://thehackernews.com