Злоумышленники могут получить несанкционированный доступ к учетным записям пользователей в Интернете с помощью новой техники, получившей название «Предварительный захват аккаунта» (account pre-hijacking), сообщается в новом исследовании.

Атака направлена на процесс создания учетной записи, который повсеместно используется на веб-сайтах и других онлайн-платформах, позволяя хакеру выполнить ряд действий до того, как ничего не подозревающая жертва создаст учетную запись в целевом сервисе.

Исследование проводилось независимым исследователем безопасности Авинашем Судходананом в сотрудничестве с Эндрю Павердом из Microsoft Security Response Center (MSRC).

Предварительный захват основан на предпосылке, что злоумышленник уже владеет уникальным идентификатором, связанным с жертвой, таким как адрес электронной почты или номер телефона, который может быть получен либо из аккаунтов жертвы в социальных сетях, либо из дампов учетных данных, циркулирующих в Интернете.

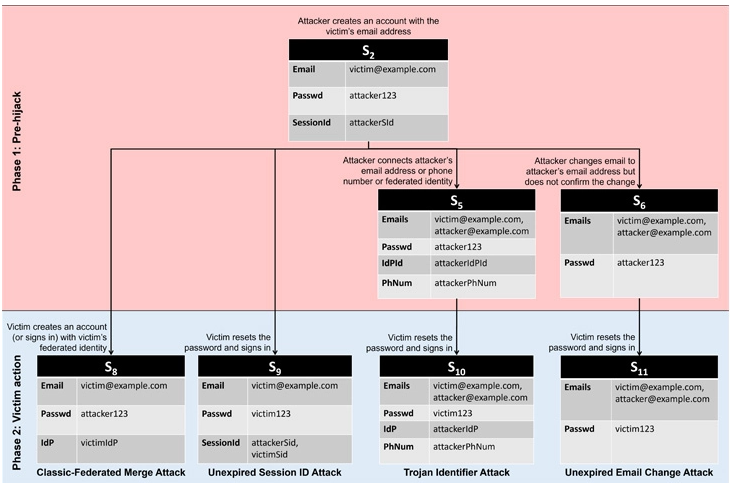

Затем атаки могут осуществляться пятью различными способами, включая использование одного и того же адреса электронной почты при создании учетной записи как злоумышленником, так и жертвой, что потенциально дает обеим сторонам одновременный доступ к учетной записи.

«Если злоумышленник может создать учетную запись на целевом сервисе, используя адрес электронной почты жертвы до того, как жертва создаст учетную запись, он может использовать различные техники, чтобы перевести учетную запись в состояние предварительного захвата» - заявили исследователи.

«После того как жертва восстановила доступ и начала пользоваться аккаунтом, злоумышленник сам может восстановить доступ и вновь завладеть аккаунтом» Ниже перечислены пять типов атак предварительного захвата.

- Атака через слияние учетных данных, при которой две учетные записи, созданные с использованием классического и федеративного маршрутов идентификации с одним и тем же адресом электронной почты, позволяют жертве и злоумышленнику получать доступ к одной и той же учетной записи.

- Атака через неистекший идентификатор сессии, при которой злоумышленник создает учетную запись, используя адрес электронной почты жертвы, и поддерживает длительную активную сессию. Когда пользователь восстанавливает учетную запись, используя тот же адрес электронной почты, злоумышленник продолжает сохранять доступ, поскольку сброс пароля не завершил сессию злоумышленника.

- Атака через троянский идентификатор, при которой злоумышленник создает учетную запись, используя адрес электронной почты жертвы, а затем добавляет троянский идентификатор, например, вторичный адрес электронной почты или номер телефона, находящийся под его контролем. Таким образом, когда реальный пользователь восстанавливает доступ после сброса пароля, злоумышленник может использовать троянский идентификатор для восстановления доступа к учетной записи.

- Атака со сменой адреса электронной почты, при которой злоумышленник создает учетную запись, используя адрес электронной почты жертвы, и затем меняет адрес электронной почты на тот, который находится под его контролем. Когда сервис отправляет URL верификации на новый адрес электронной почты, злоумышленник ждет, пока жертва восстановится и начнет использовать аккаунт, а затем завершает процесс смены электронной почты, чтобы захватить контроль над аккаунтом.

- Атака с эксплуатацией отсутствия проверки провайдером идентификационных данных, при которой злоумышленник создает учетную запись в целевом сервисе, где владелец не верифицирует введенные данные. Если жертва создает учетную запись, используя классический метод регистрации с тем же адресом электронной почты, это позволяет злоумышленнику получить доступ к учетной записи.

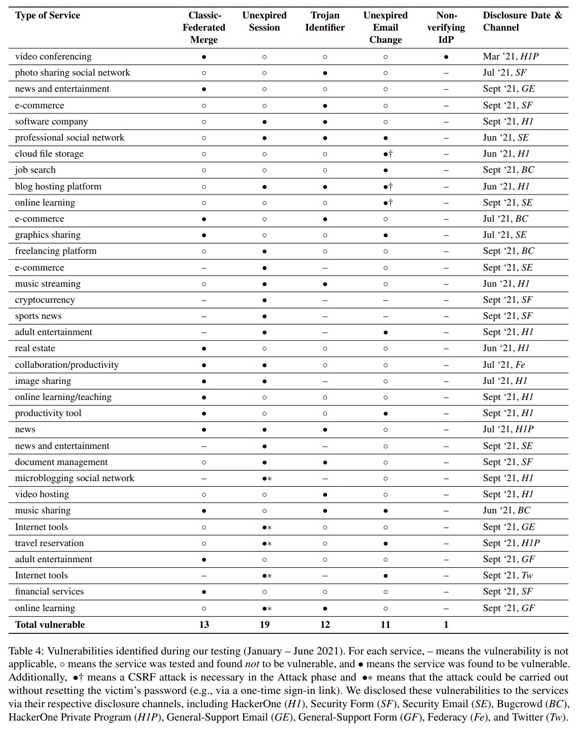

В ходе эмпирической оценки 75 самых популярных веб-сайтов от Alexa на 35 сервисах было выявлено 56 уязвимостей предварительного захвата аккаунта. Сюда входят 13 атак через слияние учетных данных, 19 атак через неистекший идентификатор сессии, 12 атак через троянский идентификатор, 11 атак со сменой адреса электронной почты и одна атака с эксплуатацией отсутствия проверки данных.

- Dropbox - атака со сменой адреса электронной почты

- Instagram - атака через троянский идентификатор

- LinkedIn - атаки через неистекший идентификатор сессии и троянский идентификатор

- Wordpress.com - атаки через неистекший идентификатор сессии и изменение электронной почты

- Zoom - атаки через слияние учетных данных и через отсутствие проверки данных.

«Первопричиной всех атак [...] является неспособность проверить право собственности на заявленный идентификатор» - говорят исследователи.

«Хотя многие сервисы выполняют такую проверку, они часто делают это асинхронно, позволяя пользователю использовать определенные функции учетной записи до того, как идентификатор будет проверен. Хотя такой подход и может сделать сервис удобнее при регистрации, он также делает пользователя уязвимым для атак предварительного захвата аккаунта».

Хотя внедрение строгой проверки идентификаторов в сервисах имеет решающее значение для смягчения последствий атак предварительного захвата аккаунта, пользователям рекомендуется защища свои учетные записи с помощью многофакторной аутентификации (MFA).

«Правильно реализованная MFA не позволит злоумышленнику аутентифицироваться на предварительно взломанной учетной записи после того, как жертва начнет использовать эту учетную запись» - отмечают исследователи. «Сервис также должен аннулировать все сессии, созданные до активации MFA, чтобы предотвратить атаки через неистекшую сессию.»

Кроме того, онлайн-сервисам также рекомендуется периодически удалять неверифицированные учетные записи, вводить малое временное окно для подтверждения изменения адреса электронной почты и аннулировать сессии при сбросе пароля для более глубокой защиты при управлении учетными записями.

«Когда сервис объединяет учетную запись, созданную по классическому маршруту, с учетной записью, созданной по федеративному маршруту (или наоборот), сервис должен убедиться, что пользователь в настоящее время контролирует обе учетные записи» - заявили Судходанан и Паверд.

Источник: https://thehackernews.com