Внутренняя работа киберпреступной группы, известной как Wizard Spider, была раскрыта, что пролило свет на ее организационную структуру и мотивацию.

«Большая часть усилий Wizard Spider направлена на взлом европейских и американских предприятий, при этом некоторые злоумышленники используют специальный инструмент для взлома особо важных целей» - сообщает новый отчет швейцарской компании PRODAFT, предоставленный изданию The Hacker News. «Часть денег, которые они получают, возвращается в проект для разработки новых инструментов и поиска талантливых хакеров».

Wizard Spider, также известная как Gold Blackburn, предположительно действует из России и относится к финансово мотивированным угрозам, связанным с ботнетом TrickBot - модульной вредоносной программой, работа которой была официально прекращена в начале этого года в пользу более совершенных вредоносных программ, таких как BazarBackdoor.

Это еще не все. Операторы TrickBot также активно сотрудничали с Conti, другой связанной с Россией киберпреступной группировкой, печально известной тем, что предлагает своим партнерам услуги ransomware-as-a-service.

Gold Ulrick (он же Grim Spider), как называют группу, ответственную за распространение шифровальщика Conti (ранее Ryuk), исторически использовала первоначальный доступ, предоставленный TrickBot, для развертывания своего вредоноса в целевых сетях.

«В состав Gold Ulrick входят те же операторы, что и в Gold Blackburn, хакерскую группу, ответственную за распространение таких вредоносных программ, как TrickBot, BazarLoader и Beur Loader», - отмечает компания Secureworks, специализирующаяся на кибербезопасности, в своем обзоре киберпреступного синдиката.

Заявив, что группировка «способна монетизировать многочисленные аспекты своей деятельности», исследователи PRODAFT подчеркнули способность группировки расширять свое преступное предприятие, что, по его словам, стало возможным благодаря «чрезвычайной прибыльности» банды.

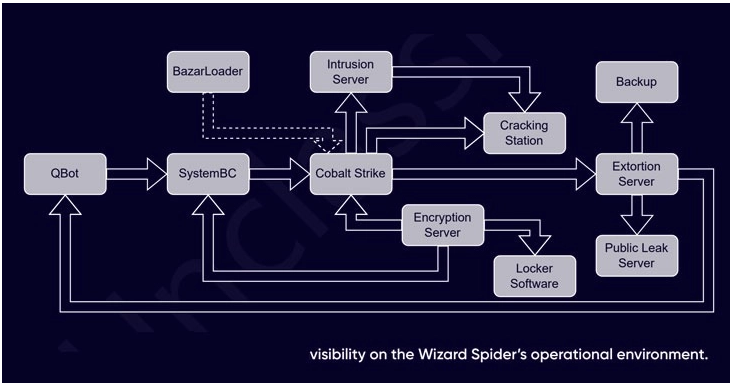

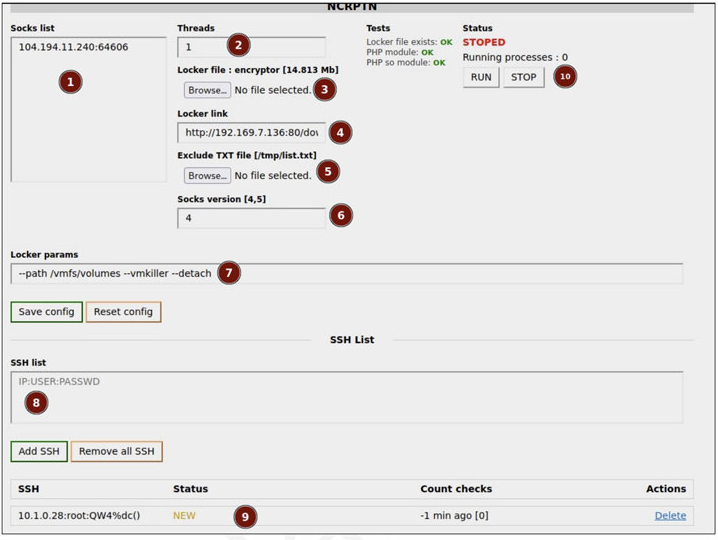

Типичные цепочки атак с участием группировки начинаются со спам-кампаний, распространяющих вредоносные программы, такие как Qakbot (он же QBot) и SystemBC, которые используются как стартовые площадки для заброски дополнительных инструментов, включая Cobalt Strike для латерального перемещения перед выполнением шифровальщика.

Помимо использования множества утилит для кражи учетных данных и разведки, Wizard Spider, как известно, применяет эксплойты, которые используют известные уязвимости безопасности, такие как Log4Shell, чтобы закрепиться в сетях жертв.

Также используется станция взлома, на которой размещаются взломанные хэши, связанные с доменными учетными данными, тикетами Kerberos, файлами KeePass и др.

Более того, группа вложила средства в специальную систему VoIP, с помощью которой нанятые телефонные операторы обзванивают не отвечающих на запросы жертв, чтобы оказать дополнительное давление и заставить их заплатить после атаки шифровальщика.

Это не первый случай, когда группа прибегает к такой тактике. В прошлом году компания Microsoft подробно описала кампанию BazarLoader, получившую название BazaCall, в которой использовались фальшивые колл-центры, чтобы обмануть ничего не подозревающих жертв и заставить их установить шифровальщика на свои системы.

«В распоряжении группировки огромное количество взломанных устройств, и она использует высокораспределенный профессиональный рабочий процесс для поддержания безопасности и высокого темпа работы» - заявляют исследователи.

«Она ответственна за огромное количество спама на миллиардах устройств, а также за концентрированные утечки данных и шифрование на высокоценных целей».

Источник: https://thehackernews.com