Вступительное слово

В 2021 году атаки шифровальщиков попали на первые полосы новостных порталов по всему миру, и тенденция не подает признаков замедления. Более того, киберпреступники удваивают свои усилия, находя дополнительные способы вымогательства. Двойное вымогательство впервые проявилось в 2020 году с появлением сайтов утечек в Darknet, которые киберпреступники использовали для обнародования жертв атак шифровальщиков и создания угроз утечки конфиденциальных корпоративных данных. В 2021 году хакерские группы, занимающиеся вымогательством, вывели эту тактику на новый уровень, популяризируя методы двойного вымогательства, призванные повысить прибыль от атак и публичность угрозы. Например, мы видели, как злоумышленники звонили сотрудникам и клиентам, а также запускали DDoS-атаки на веб-сайт жертвы, чтобы заставить ее заплатить выкуп.

В 2021 мы также наблюдали рост числа операторов, предоставляющих шифровальщики как сервис (ransomware-as-a-service, RaaS). Операторы RaaS предлагают широкий спектр простых в использовании инструментов и сервисов, которые делают запуск кибератак почти таким же простым, как использование онлайн-аукциона. В течение последних нескольких лет эти операторы вкладывали средства в оптимизацию своего бизнеса: совершенствовали свои вредоносные программы, разрабатывали маркетинговые стратегии для привлечения большего числа партнеров и даже создавали службы технической поддержки, чтобы помочь жертвам восстановить данные после выплаты выкупа.

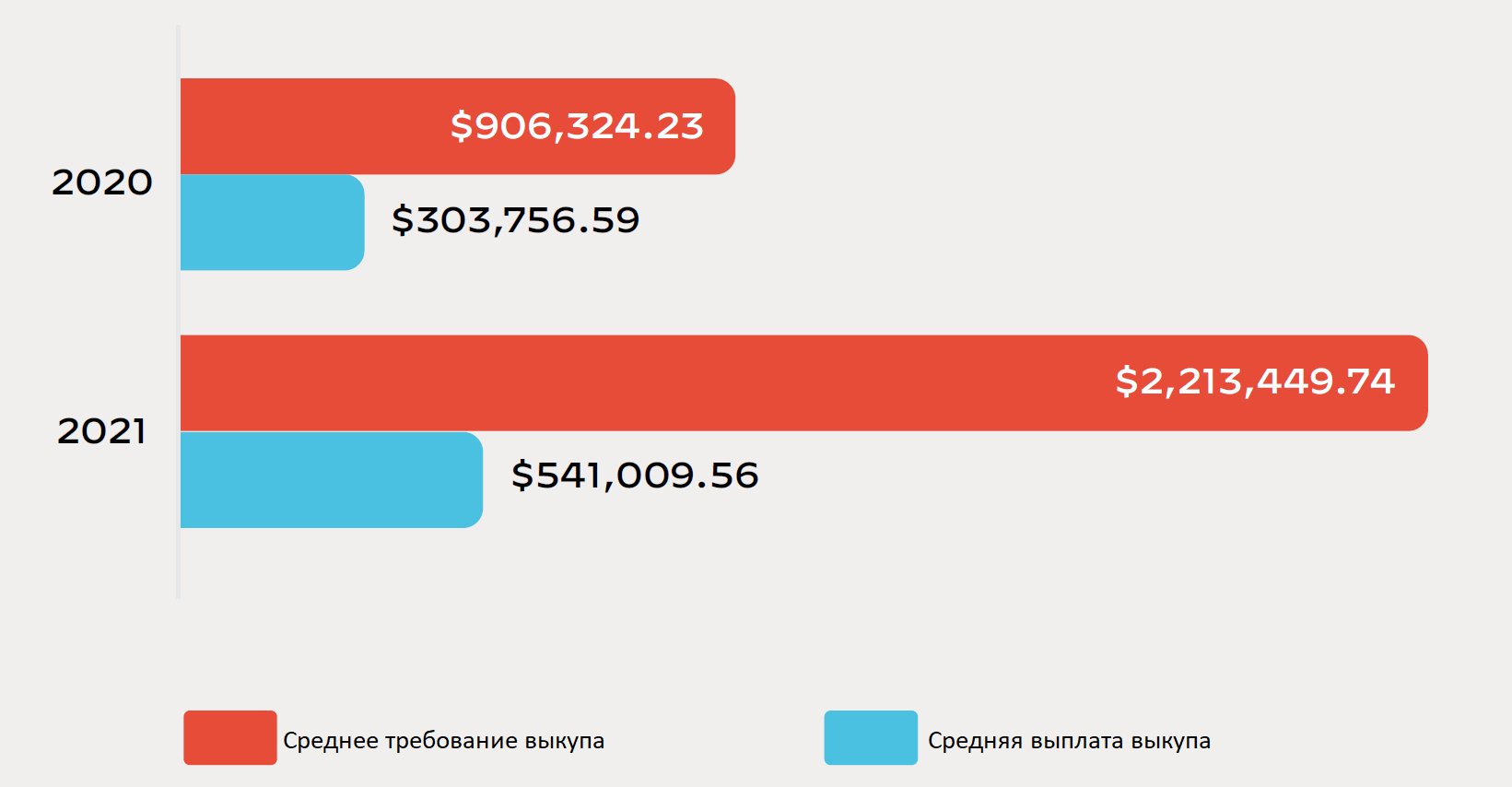

Все эти инновации усложнили защиту организаций от атак шифровальщиков, вынудив некоторых из жертв пойти на крупные выплаты, о которых рассказывается в данном отчете. Средняя требуемая сумма выкупа в случаях, над которыми работали консультанты Unit 42 в 2021 году, выросла на 144%, до $2,2 млн., а средняя сумма реальной выплаты выросла на 78% до $541 010.

По мере того как хакерские группы, занимающиеся распространением шифровальщиков, и операторы RaaS находят новые способы устранения технических барьеров и повышения эффективности, шифровальщики будет продолжать бросать вызов организациям всех размеров в 2022 году. В результате шифровальщики стали одной из главных угроз в сфере кибербезопасности и одной из областей постоянного внимания компании Palo Alto Networks. В данном отчете представлены последние сведения о давно существующих и новых группах шифровальщиков, финансовых тенденциях и передовых методах обеспечения безопасности. Я надеюсь, что эти сведения помогут вам лучше понять и справиться с угрозами вашей организации.

Райан Олсон, вице-президент по анализу угроз, Unit 42, Palo Alto Networks

Введение

Угроза шифровальщиков стала хедлайнером 2021 года, когда ряд громких атак нарушил работу предприятий, правительственных и образовательных учреждений по всему миру. Эти атаки повлияли на целый ряд повседневных операций, которые люди воспринимают как должное: посещение врача, заправку, покупку продуктов, просмотр местных новостей по телевизору, оплату счетов, бронирование билетов и даже вызов скорой помощи.

Команда Unit 42 подготовила данный отчет чтобы помочь рассмотреть всю активность вымогателей и предоставить лучшее понимание масштабов и направления развития шифровальщиков. Для составления отчета наши исследователи и консультанты по безопасности собрали данные из двух источников:

- Кейсы, рассмотренные Unit 42, которые дают представление о разнообразии атак.

- Анализ сайтов утечек, где операторы шифровальщиков предоставляют фрагменты украденной информации в рамках тактики двойного вымогательства, направленной на принуждение жертв к выплате выкупа, а также теневых форумов, где киберпреступники обсуждают инструменты своего ремесла.

Один из ключевых выводов заключается в том, что суммы выкупа продолжают расти - как требования, так и сами выплаты. Среди кейсов реагирования на инциденты в 2021 году, которые происходили преимущественно в США, средняя сумма требуемого выкупа составила около $2,2 млн. Это рост на 144%, чем $900 000 в атаках, с которыми наши консультанты работали в 2020 году. Средняя сумма выплаты по атакам, с которыми работали консультанты Unit 42, выросла до $541 010, что на 78% выше, чем в прошлом году.

Тактики, применяемые киберпреступниками, отражают растущую изощренность и зрелость ландшафта атак шифровальщиков. В 2021 году мы все чаще наблюдаем:

- Методы двойного вымогательства, когда злоумышленники не только шифруют файлы организации, но и публикуют наименования атакованных компаний и/или угрожают провести дополнительные атаки (например, DDoS), чтобы побудить жертв быстрее заплатить. В 2021 году названия и доказательства компрометации 2 566 жертв были публично опубликованы на сайтах утечек шифровальщиков, что на 85% больше, чем в 2020 году.

- Чрезвычайно распространенная бизнес-модель ransomware-as-a-service (RaaS), которая предлагает «стартовые наборы» и «услуги поддержки» потенциальным киберпреступникам, значительно снижая технический барьер для входа и ускоряя рост числа кибератак.

- Оперативное использование уязвимостей: крупные хакерские группы, занимающиеся распространением программ-вымогателей, крайне быстро начали использовали уязвимость CVE-2021-44228, широко известную как Log4Shell. До тех пор, пока организации не начнут молниеносно исправлять известные критические уязвимости, злоумышленники будут использовать их в своих интересах.

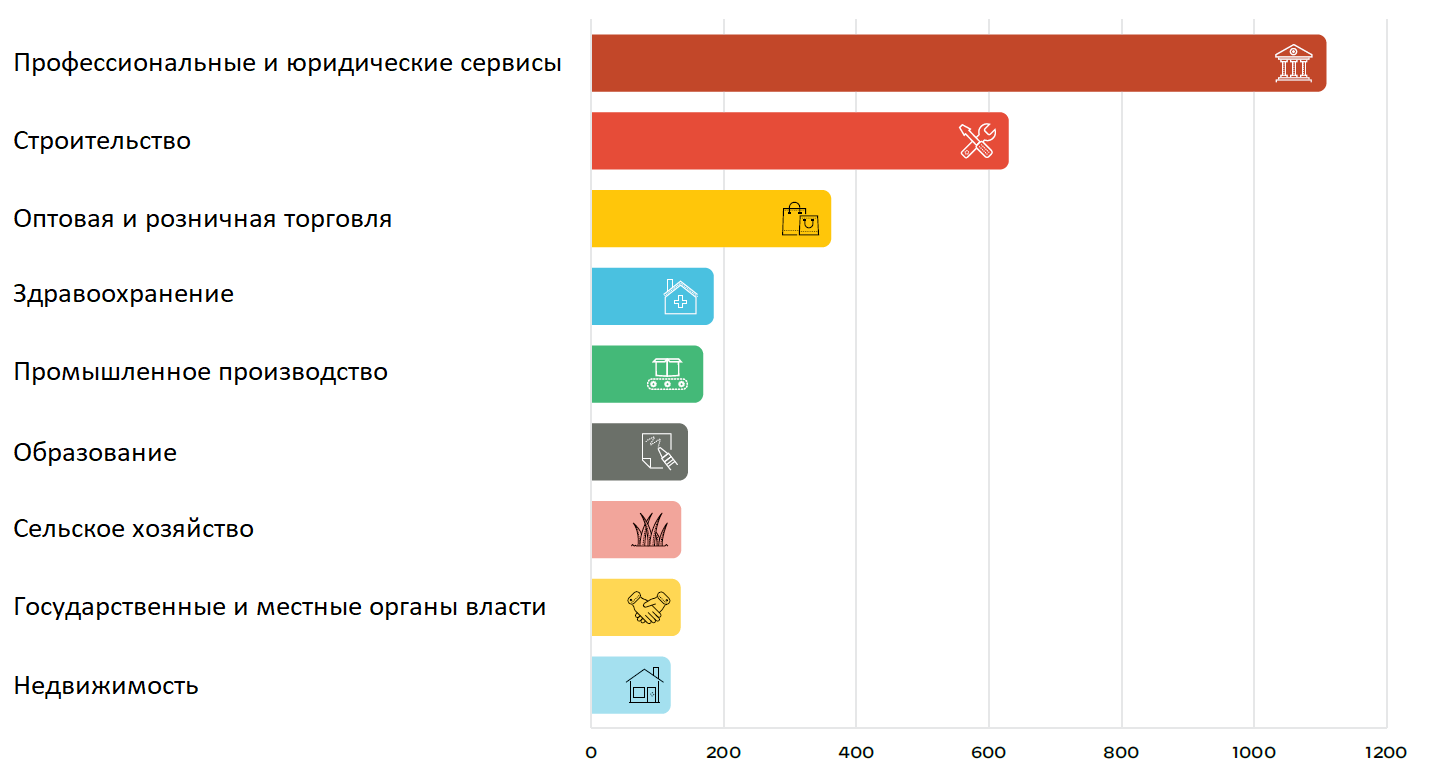

Похоже, никто не застрахован от атак шифровальщиков - в 2021 году атакам подверглись организации практически во всех странах и отраслях. Наш анализ сайтов утечек показал, что наиболее пострадавшим оказался регион Северной и Южной Америки - 60% жертв были отнесены к этому региону, в то время как 31% и 9% были отнесены к регионам Европы, Ближнего Востока и Африки и Азиатско-Тихоокеанского региона соответственно. Профессиональные и юридические сервисы, а также строительная отрасль наиболее пострадали, на сайтах утечек были названы 1100 и 600 жертв соответственно.

Долгосрочные последствия атак могут быть разрушительны, они не ограничиваются фактической суммой выкупа и включают ряд дополнительных расходов, связанных с простоем, устранением последствий и сбоями в работе бизнеса.

Мы надеемся, что освещение тактик, методов и процедур группировок, занимающихся распространением шифровальщиков, поможет защитникам одержать верх над бандами вымогателей и изменить ход событий. Исходя из этого, в данном отчете приводятся практические выводы, которые можно использовать для решения проблемы шифровальщиков. Конечная цель этого отчета - помочь организациям понять ландшафт угрозы шифровальщиков, укрепить защиту и определить оптимальный курс действий, если (или когда) ваша компания подвергнется атаке вымогателей.

Обзор проблемы шифровальщиков

Различные группировки вымогателей известны типами своих атак - файлами, методами, тактикой и заметками, которые используют, - и целями, которые преследуют. В последнее время в заголовках газет доминируют хакерские группировки Conti и REvil. Эти группы активно вербуют партнеров (других киберпреступников) для осуществления своих атак. Иногда группы, занимающиеся распространением программ-вымогателей, поддерживают свое присутствие в Интернете, например, создают сайты утечек, сайты «поддержки», ведут профили в социальных сетях, чтобы обеспечить вербовку партнеров и повысить общий уровень успешности атак.

Шифровальщик - это тип вредоносного ПО, используемый киберпреступниками для получения финансовой выгоды. Он распространяется таким же образом, как и любой другой вид вредоносов: злоумышленники используют известные уязвимости, пользуются системами, которые уже были взломаны, или применяют тактику социальной инженерии, например, фишинговые письма, в которых пытаются обманом заставить пользователей загрузить зараженные файлы или перейти по вредоносным ссылкам, чтобы закрепиться в сети организации и использовать полученный доступ для проведения атаки.

Попав в организацию, шифровальщик захватывает системы жертвы и шифрует ключевую информацию, делая ее непригодной для использования. Злоумышленники требуют выкуп в обмен на ключ дешифрования, который, предположительно, вернет файлы в исходное состояние.

Обычно записка с требованием выкупа сбрасывается на систему жертвы одновременно с шифрованием файлов/системы. В записке содержится информация о требованиях вымогателей: сумма выкупа, крайний срок оплаты (иногда с предложением скидки за срочную оплату), инструкции о том, как связаться с преступниками, требующими выкуп, и заплатить им, а также информация о криптовалютном кошельке или другая платежная информация, необходимая жертве для совершения транзакции. Иногда киберпреступники включают в свои записки более «красочную» информацию, например, критику системы безопасности организации-жертвы или предложения помочь улучшить информационную безопасность жертвы в будущем - за определенную плату.

Иногда хакеры предлагают жертвам проверить ключ дешифровки на определенных файлах или предоставляют другие формы доказательства того, что атака реальна и опасна - например, размещает выборку скомпрометированных данных на сайте утечек хакерской группировки. В последние годы определение «шифровальщика» было расширено и теперь включает атаки с двойным или многократным вымогательством, которые сочетают в себе дополнительные угрозы и тактики, помимо «удержания в заложниках» данных жертвы.

Эти тактики заставляют жертв быстро и полностью заплатить выкуп, а также делают автономное резервное копирование недостаточным для отражения атаки. Раньше иметь автономные резервные копии было достаточно для восстановления после атаки шифровальщика. При многократном вымогательстве резервные копии не смогут предотвратить все негативные последствия, которые могут организовать вымогатели.

Двойное вымогательство - это практика утечки данных во время атаки, которая используется для шантажа жертв. Идея заключается в том, что жертва не хочет, чтобы их информация была опубликована в Darknet или выставлена на продажу на других незаконных форумах, поэтому будет заинтересована в том, чтобы завершить инцидент как можно быстрее. «Мультивымогательство» включает в себя еще больше тактик давления, таких как запуск распределенных DDoS-атак, которые выводят из строя публичные веб-сайты, принадлежащие целевым организациям.

Ландшафт угроз

Проанализировав активность шифровальщиков в 2021 году и сравнив ее с активностью за последние несколько лет, мы увидели некоторые повторяющиеся техники и тактики, на которые опираются злоумышленники, а также некоторые новые тенденции, формирующие ландшафт угроз. Ниже приведены наблюдения, которые необходимо учитывать - как проверенные временем, так и новые - при разработке стратегий защиты.

Как ведут себя операторы шифровальщиков

Злоумышленники используют кратчайшие пути

Использование брокера начального доступа, который продает готовый доступ к корпоративным сетям любому, кто заплатит, становится стандартом для многих банд, занимающихся распространением шифровальщиков. Хотя многие в мире киберпреступности хотят получить такой доступ, операторы шифровальщиков особенно заинтересованы в этом, поскольку такой подход экономит их партнерам много сил и времени. Сотрудничество очень выгодно как для операторов шифровальщиков, так и для брокеров доступа. Оно также позволяет менее искушенным злоумышленникам, которым не хватает навыков для незаметного проникновения в сеть, быстро и легко проводить атаки, просто забрасывая программы-вымогатели в уже взломанную среду. Организациям следует сохранять бдительность и делать все возможное для обнаружения злоумышленников, скрывающихся в их инфраструктуре, искать попытки латерального перемещения и «спящие» исполняемые файлы, которые могут указывать на наличие плацдарма для кибератаки.

Хакеры используют все возможные уловки

Все чаще в атаках используются сервисы анонимизации, что усложняет задачу исследователей безопасности и правоохранительных органов по отслеживанию действий и выявлению индикаторов компрометации, которые могут быть использованы для выявления и отражения атаки. TOR (The Onion Router), и другие анонимные сервисы очень популярны среди вымогателей и, вероятно, останутся важной частью их тактик.

Атакующие изобретательны

Киберпреступники продолжают инвестировать в собственный инструментарий, разрабатывая новое и обновляя существующее вредоносное ПО для использования как в отдельных атаках, так и совместно с другими распространенными вредоносами. Все больше групп, занимающихся разработкой шифровальщиков, создают штаммы, нацеленные на разнообразные операционные системы, такие как Linux (например, HelloKitty), или используют легко кастомизируемые языки программирования, такие как Rust (например, BlackCat), для упрощения проведения атак. Очевидно, что атакующие будут продолжать создавать новые штаммы и наращивать свои возможности для атак на все виды систем, что приведет к расширению круга возможных жертв. Организациям необходимо делать то же самое с защитными системами, адаптируя и добавляя возможности для минимизации поверхности атаки.

Мультивымогательство на подъеме

Банды шифровальщиков все чаще используют различные дополнительные тактики, пытаясь заставить жертву заплатить требуемый выкуп. Они не только шифруют файлы, но и используют сайты утечек информации и угрожают последующими атаками, чтобы стимулировать скорейшую выплату. Публикация образцов компрометированных данных жертвы в Darknet - это способ для преступников доказать, что у них есть данные и угроза серьезна - они могут даже включить подробную информацию об общем объеме имеющихся у них данных и назвать имя жертвы. Такая тактика не позволяет автономному резервному копированию нивелировать все негативные последствия атаки.

Методы многократного вымогательства появились в 2020 году, а прошлом году их популярность резко возросла. Появилось не менее 35 новых групп шифровальщиков, таких как Black Matter, Hive и Grief, которые угрожали раскрыть данные или использовали сайты утечек в 2021. Suncrypt и новый игрок, BlackCat, начали осуществлять тройные вымогательские атаки, выкачивая данные жертвы перед установкой своего вредоносного ПО, а затем угрожая обнародовать информацию и начать DDoS-атаку, если выкуп не будет выплачен. В 2021 году названия и доказательства компрометации 2 566 жертв были публично опубликованы на сайтах утечек шифровальщиков, что составляет рост на 85% по сравнению с 2020 годом. Будьте готовы к тому, что в 2022 и в последующие годы будет появляться все больше тактик атак с использованием многократного вымогательства.

RaaS быстро снижает технический порог для входа

Шифровальщики зарекомендовали себя как эффективный механизм, позволяющий киберпреступникам сорвать большой куш, как в плане выплат, так и в плане известности. Это привело к эволюции сцены шифровальщиков, на которой появились «предприимчивые» злоумышленники, стремящиеся извлечь выгоду из растущего числа киберпреступников, желающих вступить в игру. Эти «предприниматели» начали предлагать сервисы RaaS. Это бизнес, созданный преступниками для преступников, с соглашениями, устанавливающими условия предоставления партнерам реальных программ-вымогателей, часто в обмен на ежемесячную плату или процент от полученного выкупа. RaaS значительно упрощает проведение атак, снижая барьер для входа и расширяя сферу распространения шифровальщиков. Мы активно отслеживаем не менее 56 активных RaaS-группировок, некоторые из которых действуют с 2020 года. В связи с успехом этих групп мы ожидаем, что активность такого рода будет продолжать расти.

Злоумышленники все чаще используют уязвимости нулевого дня

Атаки шифровальщиков часто используют широкий спектр уязвимостей в качестве начального вектора компрометации. В 2021 году мы наблюдали как минимум 42 уязвимости в различных технологиях, используемых операторами шифровальщиков.

Рис.1.Уязвимости, которые, по нашим наблюдениям, использовались при атаках в 2021 году.

Рис.2.Хронология уязвимостей Microsoft Exchange Server.

Несмотря на то, что существует определенная зависимость от старых непропатченных уязвимостей, мы считаем, что атакующие все чаще отслеживают известные уязвимости и используют их, чтобы закрепиться в сети жертвы. Срок от появления уязвимости до ее эксплуатации становится все короче - он могут практически совпадать с раскрытием, если сами уязвимости и доступ, который можно получить, эксплуатируя их, достаточно серьезны. Мы видели это на примере группы Hafnium и уязвимостей Microsoft Exchange Server (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065), когда различные кибератаки с их применением были запущены несколькими хакерскими группировками.

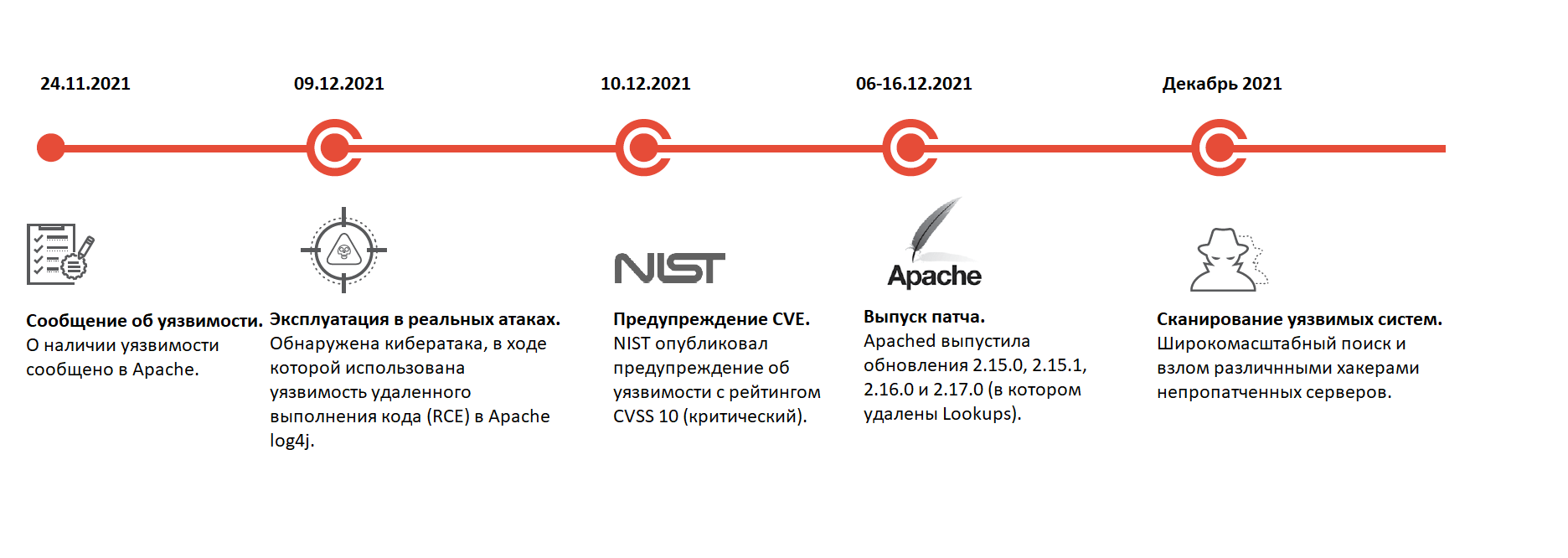

Рис.3. Хронология Log4j.

Другой пример произошел в начале сентября, когда группировка Conti использовала CVE-2021-34473, CVE-2021-34523 и CVE-2021-31207 (ProxyShell) в своих атаках, а затем, в декабре, начала использовать свежую уязвимость CVE-2021-44228, известную как Log4Shell, для получения доступа к системам жертв, а также для латерального перемещения по внутренним устройствам.

Пока уязвимости не исправлены, злоумышленники будут использовать их для достижения своих целей. Важно помнить, что хакеры также могут воспользоваться уязвимостями в программном обеспечении сторонних производителей или атаковать элементы цепочки поставок, что может создать риски сразу для многих организаций. Мы наблюдали это на примере атаки REvil на Kaseya.

Между раскрытием уязвимости и ее исправлением проходит некоторое время, но, несмотря на то, что по-прежнему необходимо проявлять должную осмотрительность в отношении патчей, способность злоумышленников сканировать интернет в поисках уязвимых систем означает, что сокращение времени, необходимого для применения исправлений, важно как никогда. Защитникам необходимо улучшать управление и оркестровку патчей, чтобы постараться закрыть эти известные бреши безопасности как можно скорее.

Поведение группировок вымогателей

В 2021 году мы стали свидетелями появления множества новых банд вымогателей, а также возрождения ряда известных игроков, которые на некоторое время пропадали со сцены. Большинство из этих группировок продолжали оставаться крайне активными, все чаще применяя тактику многократного вымогательства для повышения вероятности выплаты выкупа.

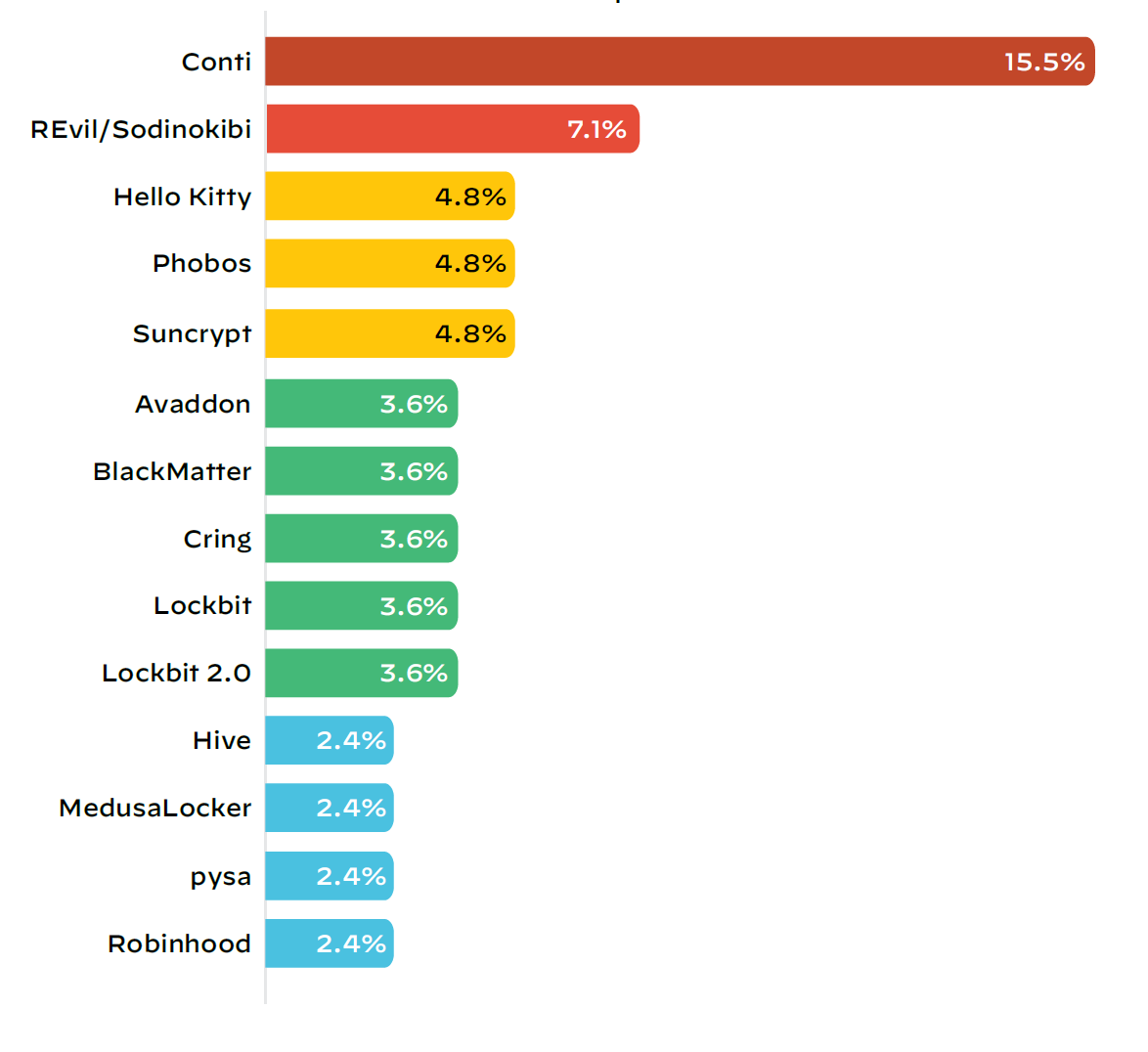

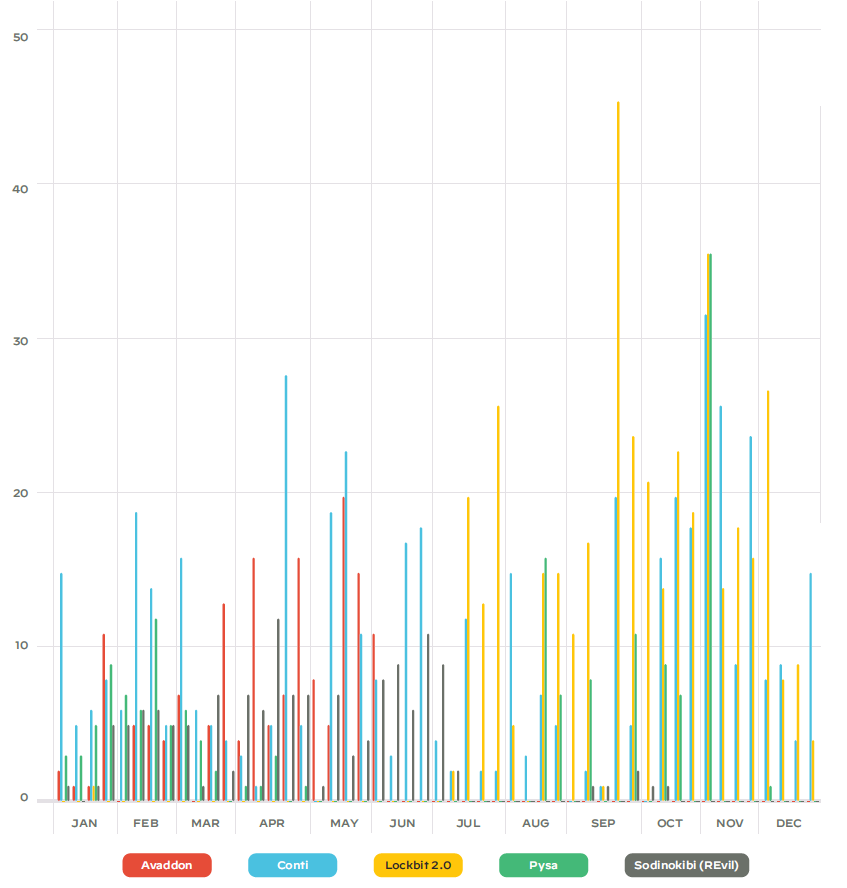

Рис.4.Самые активные штаммы шифровальщиков в 2021 году.

Conti

Conti - самая активная группировка среди инцидентов, обработанных Unit 42 в 2021 году. Жертвы данный группы в основном крупные, а требования выкупа - высокие. Впервые мы заметили атаки Conti в марте с первоначальной суммой выкупа в $50 000, и это был самый низкий запрос этой группы, о котором сообщалось в течение года. Она быстро и значительно увеличила требования до в среднем $1,78 млн., а максимальное первоначальное требование составило $3 млн. Учитывая, что самый первый запрос на выкуп от Conti в 2020 году составил $187 114, можно с уверенностью сказать, что численность группировки и ее уверенность в себе быстро росли.

Conti выделяется как одна из самых безжалостных банд вымогателей с момента своего появления в 2020 году. Они действуют без «кодекса чести», который, как утверждают некоторые другие хакерские группы, соблюдают, когда речь идет о нападениях на жизненно важные или особо уязвимые жертвы. Conti совершает атаки на больницы, службы экстренной помощи и правоохранительные органы, используя методы двойного вымогательства. На основе данных с сайта утечек, которые включают и жертв, не входящих в число клиентов Unit 42, мы выяснили, что с 2020 года группа Conti организовала утечку информации из более чем 600 организаций.

Conti действует оппортунистически, используя известные уязвимости в качестве начального вектора компрометации. В 2021 году они использовали CVE-2021-34473, CVE-2021-34523 и CVE-2021-31207 (ProxyShell) в своих атаках, а в декабре начали успешно эксплуатировать CVE-2021-44228 (Log4Shell) в качестве способа латерального перемещения по сети жертвы.

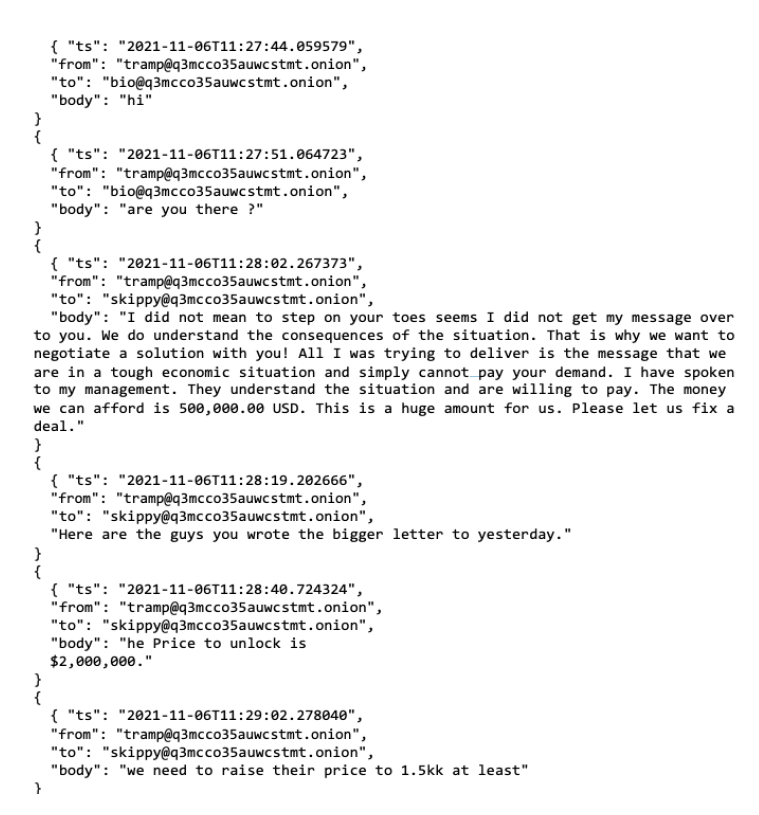

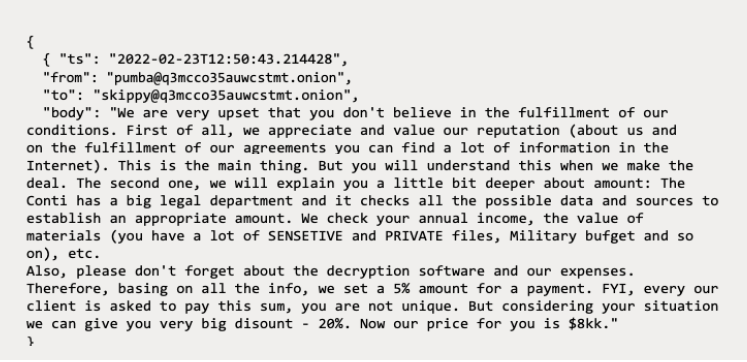

В феврале 2022 года произошла крупная утечка данных, связанных с группировкой Conti, включая сообщения внутреннего чата, скриншоты и необработанные файлы данных. Большая часть информации изначально была на русском языке. Здесь мы приводим скриншоты переведенных версий некоторых из просочившихся данных, которые дают представление о том, как Conti работает, общаясь со своими жертвами.

Рис.5.Сообщения Conti, ноябрь 2021 года

Рис.6. Сообщения Conti, февраль 2022 года

REvil (Sodinokibi)

REvil/Sodinokibi была второй по активности группой шифровальщиков в 2021 году. Согласно нашим данным о реагировании на инциденты в 2021, в среднем они требовали выкуп в размере около $2,2 млн. Это значительно выше, чем в 2020, когда среднее требование составляло $488 928,52. В 2020 году максимальное требование выкупа составляло $3 млн., а в 2021 году - $5,4 млн.

Оператор, стоящий за этим шифровальщиком, PINCHY SPIDER, переключил свои операции с GandCrab на REvil/Sodinokibi в середине 2019 года. Вероятно, это было связано с недавними арестами партнеров, подозреваемых примерно в 7 000 заражений. Смена бренда, однако, никак не повлияла на репутацию группировки; на самом деле, благодаря Kaseya VSA и другим громким атакам, она является одним из самых известных в мире операторов шифровальщиков.

REvil/Sodinokibi также является одним из самых известных поставщиков RaaS, который берет процент от суммы выкупа в качестве вознаграждения. Размер выкупа зависит от размера организации и типа похищенных данных. Кроме того, когда жертвы не укладывались в сроки платежей через Bitcoin, злоумышленники часто удваивали требования. В конце концов, они размещают краденные данные на сайтах утечек, если жертва не платит или не вступает в переговоры.

BlackCat

Группа BlackCat (ALPHV) примечательна своим стремительным взлетом - всего через месяц после появления, в ноябре 2021 года, BlackCat занимала седьмое место по числу жертв, указанных на сайте утечек, среди групп шифровальщиков, отслеживаемых Unit 42. Используя бизнес-модель RaaS, BlackCat привлекает партнеров на известных киберпреступных форумах. Они предлагают аффилированным лицам использовать шифровальщик и оставлять себе 80-90% от суммы выкупа, выплачивая оставшиеся 10-20% автору BlackCat. На сегодняшний день наибольшее число жертв группы - американские организации, однако BlackCat и ее партнеры также атаковали организации в Европе, на Филиппинах и в других регионах. Среди жертв – организации отраслей строительства и машиностроения, розничной торговли, транспорта, коммерческие сервисы, страховые компании, профессиональные сервисы, телекоммуникационные, автомобильные и фармацевтические компании.

BlackCat - один из первых, если не первый, шифровальщик, написанный на языке программирования Rust (хотя вредоносные программы других типов Rust ранее использовали). Язык Rust имеет множество встроенных опций и хорошо поддается настройке, что облегчает авторам вредоносных программ возможность кастомизировать и персонализировать атаки. Используя этот язык программирования, вредонос можно легко компилировать для различных архитектур операционных систем, что может объяснить быстрое распространение BlackCat.

AvosLocker

AvosLocker - это RaaS-сервис, который начал свою деятельность в конце июня, используя логотип в виде синего жука для идентификации себя общении с жертвами и «пресс-релизах», направленных на привлечение новых партнеров. AvosLocker рекламировал свою программу RaaS и искал партнеров на дискуссионных и других форумах в Darknet. Как и многие другие конкуренты, AvosLocker предлагает техническую поддержку, чтобы помочь жертвам восстановиться после атаки с помощью комплекта для дешифровки, который, по словам группы, «безотказен», имеет низкий уровень обнаружения и способен обрабатывать крупные файлы. Этот шифровальщик также имеет сайт утечек, на котором утверждается, что от него пострадали шесть организаций в США, Великобритании, ОАЭ, Бельгии, Испании и Ливане.

Hive

Hive - это шифровальщик, который начал свои операции в июне. С тех пор от Hive пострадали 66 организаций, перечисленных на сайте утечек, включая европейскую авиакомпанию и три организации, расположенные в США. Hive использует все доступные инструменты вымогателей для оказания давления на жертву, включая публикацию даты первоначальной компрометации, обратный отсчет времени до публикации конфиденциальных данных жертвы, дату фактического раскрытия утечки на их сайте и даже предоставление посетителям сайта возможности поделиться раскрытой утечкой в социальных сетях.

HelloKitty

HelloKitty не является новой группой вымогателей – ее деятельность можно отследить до 2020 года, когда она в основном атаковала Windows-системы. Однако в июле мы обнаружили Linux-вариант HelloKitty, нацеленный на гипервизор ESXi компании VMware, который широко используется в облачных и локальных центрах обработки данных. Мы наблюдали два кластера активности вредоноса. Во всех наблюдаемых образцах одни атакующие предпочитали общаться с жертвами по электронной почте, другие использовали одноранговый анонимный сервис мгновенных сообщений TorChats. Наблюдаемые штаммы атаковали пять организаций в Италии, Австралии, Германии, Нидерландах и США.

LockBit 2.0

LockBit 2.0 (ранее известный как ABCD) сменил название на LockBit в июле 2021 года и запустил ловкую маркетинговую кампанию по привлечению новых партнеров. Похоже, это сработало, поскольку трехлетний оператор RaaS был связан с некоторыми громкими атаками в 2021 году в различных отраслях. Их успех побудил Федеральное бюро расследований опубликовать предупреждение о их активности в начале 2022 года. Группировка утверждает, что предлагает самое быстрое шифрование на рынке программ-вымогателей. На сегодняшний день на сайте утечек группы зарегистрировано 406 жертв, включая организации в США, Мексике, Бельгии, Аргентине, Малайзии, Австралии, Бразилии, Швейцарии, Германии, Италии, Австрии, Румынии и Великобритании.

Mespinoza

Группировка Mespinoza была замечена в атаках на организаций, занимающиеся недвижимостью, производством и образованием. Проведя исследования и анализ, специалисты Unit 42 пришли к выводу, что Mespinoza имеет большой глобальный охват, его жертвы находятся в США, Канаде, Южной Америке, Европе, Южной Африке и Австралии. Mespinoza использует протокол RDP в качестве начального вектора вторжения и извлекает файлы для размещения на сайтах утечек.

eCh0raix

eCh0raix уже около года активно атакует сетевые устройства хранения данных Synology и Quality Network Appliance Provider, используемые в малых и домашних офисах. На сегодняшний день эти атаки привели к скромным выплатам. Предприятия малого бизнеса привлекательны для операторов шифровальщиков, поскольку в них, как правило, нет специальных ИТ-специалистов или специалистов по безопасности, что оставляет их менее подготовленными к отражению атак. Такие атаки также являются потенциальным способом проникновения в более крупные предприятия, если злоумышленники смогут использовать NAS-устройства в качестве ступеньки в цепочке атак.

Сравнение требуемых изначально сумм выкупа с суммами реальных платежей

Хотя многие группы шифровальщиков требовали значительные суммы выкупа, в большинстве случаев фактические выплаты, как правило, были существенно меньше. Всегда есть исключения, например, BlackCat получил выплату в размере $8,5 млн., что было довольно близко к первоначальному требованию в $9 млн., но большинство выплат в итоге оказались значительно меньше первоначальных требований.

Например, в одном инциденте группа Suncrypt получила окончательную выплату в размере $200 000, что составило 1,67% от первоначального требования в $12 млн. В среднем жертвы заплатили 42,87% от первоначальной суммы выкупа. На рисунке 8 показана разница между фактической выплатой и первоначальным требованием в тех случаях, когда вымогатели требовали $3 млн. или больше, а жертва решила заплатить выкуп. За одним исключением, все выплаты на этом графике были как минимум на 50% меньше, чем требования, что показывает, насколько велики возможности для переговоров в случае атак шифровальщиков.

Рис.7.Средняя требуемая сумма выкупа по сравнению со средней выплатой в 2020 и 2021 годах.

Рис.8.Суммы выплат по сравнению с первоначальным требованием выкупа свыше $3 млн. в 2021 году.

Распространение техники двойного и мультивымогательства

В 2019 году группировка Maze популяризировала тактику двойного вымогательства, проложив дорогу для будущих операторов шифровальщиков. При использовании техники двойного вымогательства атакующие требуют выкуп, а затем сообщают жертвам, что в случае неуплаты они публично обнародуют украденные данные, предположительно для того, чтобы стимулировать скорейшую оплату в полном объеме. В 2021 году мы наблюдали появление 35 новых хакерских групп, использующих ту же модель.

Мы также начали наблюдать, как киберпреступники, распространяющие программы-вымогатели, применяют тройные методы вымогательства. Suncrypt, впервые появившаяся в октябре 2019 года, была одной из первых, наряду с BlackCat, применивших тактику тройного вымогательства. Это означает, что наряду с шифрованием и кражей данных банда и ее партнеры дополнительно угрожают жертве начать DDoS-атаку на ее инфраструктуру или сеть, если переговоры о выкупе не увенчаются успехом. Если переговоры не проходят успешно, они не только сливают данные, но и инициируют DDoS-атаки, чтобы вывести сервисы жертвы из строя, в надежде, что она свяжется с ними для возобновления переговоров.

Если тройное вымогательство не сработает, группа Suncrypt также является одной из первых, если не первой, группой вымогателей, которая применяет еще более разнообразные к дополнительные тактики, такие как угрозы сообщить о взломе сотрудникам жертвы, партнерам, другим заинтересованным лицам и СМИ. Операторы Suncrypt дошли до того, что оставляли голосовые сообщения сотрудникам организаций-жертв, пытаясь сломить остатки сопротивления их требованиям.

Рис.9.Семейства шифровальщиков, замеченные в использовании техники двойного вымогательства в 2020 и 2021 годах на основе анализа сайтов утечки хакерских групп.

Анализ сайтов утечек

В 2021 году названия и доказательства компрометации 2 566 жертв были публично опубликованы на сайтах утечек шифровальщиков, что на 85% больше, чем в 2020. Ниже приведены основные выводы, которые мы сделали, собрав, проанализировав и обогатив информацию на этих сайтах.

Conti наиболее популярен на сайтах утечек

Анализ сайтов утечек показал, что Conti и LockBit 2.0 являются наиболее активными группами, использующими тактики двойного вымогательства. Conti - это семейство шифровальщиков с наибольшим количеством публично опубликованных взломов в 2021 году - 511, за ним следует LockBit 2.0 - 406, который также активно сливает данные после своего ребрендинга в июле 2021 года.

Рис.10.Количество жертв для каждого семейства шифровальщиков за 2021 год

Наиболее подверженные атакам отрасли

Судя по данным сайтов утечек, в 2021 году наибольшему количеству жертв шифровальщиков подверглась отрасль профессиональных и юридических услуг, в которой на различных сайтах было указано более 1100 жертв. Следом идет строительная отрасль, в которой насчитывается более 600 жертв.

Организации данных отраслей могут быть более подвержены кибератакам, поскольку часто работают на системах с устаревшим программным обеспечением, которое не так легко или регулярно обновляется - операторы шифровальщиков могут воспользоваться старыми уязвимостями, чтобы инициировать свои эксплойты. Добавьте сюда быстрое распространение IoT, и у злоумышленников появится быстро расширяющаяся поверхность атаки, через которую они смогут внедрять свои шифровальщики (например, WannaCry).

Еще одна причина, по которой отрасли могут стать популярной целью, заключается в том, что злоумышленники знают: если бизнес-процесс жертвы нарушен, она не может предоставлять свои продукты или услуги. Многие организации собственные технологии для предоставления своих услуг, и в случае атаки шифровальщика производство останавливается, а процессы замедляются, что может повлиять на бизнес и привести к значительным затратам и убыткам. Группы, использующие шифровальщики, надеются, что давление, которое испытывают эти организации в связи с необходимостью соблюдения сроков и выполнения поставленных задач, заставит их быстро заплатить в полном объеме, чтобы как можно быстрее восстановить работоспособность.

Рис.11.Отрасли, наиболее подверженные атакам шифровальщиков.

Регионы и страны, наиболее подверженные атакам

Согласно данным сайтов утечек, в 2021 году больше всего от атак шифровальщиков пострадал регион Северной и Южной Америки, за ним следуют Европейский и Азиатско-Тихоокеанский регион.

Рис.12.Регионы, пострадавшие от атак шифровальщиков, 2021 год.

Если рассматривать тенденции по странам, а не по регионам, то наиболее сильно от утечек данных пострадали США: на американские организации приходится 49% данных сайтов утечек, за ними следуют Канада и Великобритания, на которые приходится по 5%. Поскольку многие хакерские группы имеют высокую финансовую мотивацию, они часто фокусируются на богатых организациях в США. Тем не менее, шифровальщики - это глобальная проблема; мы наблюдали как минимум по одной жертве в более чем 90 различных странах.

Рис.13.Страны, наиболее подверженные атакам шифровальщиков по количеству пострадавших организаций.

Изменения в активности вымогателей

Активность отдельных групп вымогателей имеет тенденции к подъемам и спадам - группировка, которая была заметна и активна в один месяц, может полностью исчезнуть в следующий. Группы вымогателей закрываются или затихают по разным причинам. Например, они могут находиться под давлением или под пристальным вниманием правоохранительных органов, решать внутренние проблемы (между операторами и партнерами) или бороться с конкурентами (например, с новым RaaS с лучшими тарифами, которые стимулируют партнеров к переходу).

Иногда группа может просто провести ребрендинг или перезапустить свой продукт. Операторам нужны люди (партнеры), которые готовы использовать их вредонос - если продать не выходит, хакеры могут попытаться перепрофилироваться и провести ребрендинг. Одним из интересных примеров является критическая уязвимость, обнаруженная исследователями Emsisoft в программах DarkSide и BlackMatter, которая позволяла жертвам расшифровывать и восстанавливать свои файлы без необходимости платить выкуп. Это стоило группировкам вымогателей миллионов долларов в виде выкупа и, вероятно, связано с причиной их ухода с рынка. Предполагается, что они приостановили активность, чтобы поработать над более совершенной версией (есть подозрение, что новая группа BlackCat, которая внезапно появилась на сцене и наделала шума в ноябре 2021 года, это ребрендинг DarkSide и BlackMatter, но исследователи Unit 42 пока не подтвердили это).

Примеры некоторых изменений в активности групп шифровальщиков 2021 году:

- LockBit успешно провела ребрендинг в прошлом году, выпустив LockBit 2.0. После дебюта в июле 2021 года они расширяли число жертв стабильными темпами в течение нескольких месяцев, достигнув пика в сентябре 2021 года.

- В начале июня группировка Avaddon сократила количество публикаций на своих сайтах, а затем полностью прекратила свою деятельность в середине июня, когда они выпустили ключи расшифровки для всех своих 2 934 жертв. (Стоит отметить, насколько сложно получить информацию об атаках шифровальщиков - на сайте утечек Avaddon было публично указано только 180 жертв).

- Активность REvil/Sodinokibi была заметна в течение всего года, но из-за атаки на Kaseya они перестали

Публиковать названия жертв после июля 2021 года. Группа вновь появилась в сентябре, как показано на диаграмме, но до конца года снова не работала, скорее всего, в результате действий правоохранительных органов.

- Pysa вновь появился в конце года после отсутствия активности в течение лета 2021 года.

- Ноябрь был очень активным месяцем для Conti, LockBit 2.0 и Pysa, с более чем 30 сообщениями на соответствующих сайтах утечек.

Рис.14.График активности сайтов утечек по семействам шифровальщиков в 2021 году

Шифровальщики в облачных средах

В целом, мы считаем, что публичные облака, в которых применяются передовые методы обеспечения облачной безопасности, потенциально более устойчивы к атакам шифровальщиков, чем локальные среды. Модель общей ответственности значительно снижает нагрузку на одну организацию по обеспечению безопасности инфраструктуры, платформы и программного обеспечения. Облачные сервисы на базе API упрощают мониторинг, автоматизацию и централизованный контроль доступа, а нативные облачные сервисы резервного копирования обеспечивают надежные способы восстановления облачных ресурсов. Тем не менее, организация несет ответственность за безопасную настройку, эксплуатацию и мониторинг облачных рабочих станций.

Поскольку ИТ-инфраструктура растет вместе с бизнесом, обеспечение безопасности тысяч динамических рабочих станций в мультиоблачной и гибридной облачной среде может оказаться сложной задачей. Однако методы автоматизации безопасности DevOps позволяют ИТ-отделам и службам безопасности поддерживать безопасность в высокодинамичных средах.

Учитывая количество ценных данных в облаках - лишь вопрос времени, когда мы увидим группы шифровальщиков, активно атакующие облачные среды. Однако для проведения атак в облачных средах злоумышленники, скорее всего, будут использовать новые тактики, а это значит, что организациям необходимо быть готовыми к корректировке своих подходов к информационной безопасности.

Усиление защиты облачных рабочих сред с самого нижнего уровня

Log4J подчеркивает необходимость наличия хорошей программы управления уязвимостями и компенсирующих элементов управления в тех случаях, когда обновления невозможны. Большинство атак на облачные среды - это использование известных уязвимостей. Именно поэтому очень важно обеспечить исправление багов и устранение неправильных конфигураций, например, привилегированных контейнеров, до и во время выполнения. Для рабочих нагрузок «нулевого дня» и неисправляемых рабочих нагрузок необходимо иметь компенсирующие средства контроля, такие как виртуальные патчи и контроль доступа к процессам, сети и файлам. Сегментация облачных ресурсов с помощью жестко контролируемых IAM-политик также может помочь ограничить заражение одной или, по крайней мере, небольшим количеством рабочих станций .

Защита облачных API с помощью лучших практик IAM

Киберпреступники, стремящиеся внедрить программы-вымогатели в облака, не смогут просто заразить больше хостов и зашифровать файлы, которые там найдут. Вместо этого они будут использовать облачные API для доступа к данным и их шифрования, что означает, что организациям необходимо обеспечить безопасность доступа к таким API.

Это одна из причин, по которой следование передовым методам обеспечения безопасности в облаке является ключевым. Все API-коммуникации требуют наличия ключей управления идентификацией и доступом и достаточных разрешений для облачного ресурса, с которым пытается взаимодействовать пользователь. Злоумышленники, атакующие облачные API, должны будут украсть ключи доступа, а затем проверить свои разрешения, что означает, что организации могут защититься от такого типа атак путем тщательного контроля разрешений IAM. Во-первых, организациям следует проверить надежность конфигураций, наличие слишком широких разрешений и другие слабые места в системе IAM. Затем следует внедрить процедуры для выявления раскрытых ключей доступа IAM и постоянно контролировать ключи доступа IAM к облачным ресурсам.

Хакеры сталкиваются с барьерами в облачных средах, что дает защитникам время на подготовку

На данный момент различные барьеры, скорее всего, замедлят действия атакующих, пытающихся атаковать организации через облака. Поддерживаемые API для каждого облачного сервиса различны, и каждый поставщик облачных услуг предлагает ряд различных сервисов по хранению данных. Это не означает, что организации должны считать себя неуязвимыми для шифровальщиков в облаке. Пришло время внедрять передовые методы, особенно в отношении управления идентификацией и доступом, чтобы защита была обеспечена до того, как злоумышленники направят свои усилия на распространение шифровальщиков таким способом.

Защита может включать использование инструмента Cloud Security Posture Management, который поможет обеспечить развертывание надлежащих рамок соответствия нормативным требованиям и выполнять контроль активов в облачных средах. Инструмент Cloud Infrastructure Entitlement Management может помочь в мониторинге безопасности IAM. Другие инструменты, такие как Cloud Code Security и Cloud Workload Protection, могут быть настроены автоматически, чтобы задачи безопасности могли масштабироваться по мере расширения облака.

Финансовый ущерб атак шифровальщиков

По мере того как группировки шифровальщиков становятся все смелее, они оказывают все большее влияние на организации, против которых направлены атаки. Хотя обычно рекомендуется не платить выкуп, длительные последствия прерывания бизнес-процессов могут заставить организации рассмотреть и такие варианты восстановления работы.

Долгосрочные последствия атаки могут представлять собой серьезную проблему. Канадское исследование показало, что среди предприятий, пострадавших от шифровальщиков, большинство (58%) ИТ-директоров заявили, что их организация заплатила выкуп, причем 14% заявили, что их организация платила не однократно.

Помимо выкупа - независимо от того, решит ли организация его заплатить, - существуют и другие дополнительные расходы, которые необходимо учитывать при подсчете ущерба, нанесенного кибератакой:

- Расходы, связанные с простоем или сбоями в работе предприятия.

- Влияние атаки на репутацию бренда.

- Время, затраченное ИТ-персоналом на устранение последствий инцидента и восстановление.

- Юридические расходы, понесенные в связи с нормативно-правовым регулированием и соблюдением нормативных требований.

- И самое главное, любая потеря данных, которая может повлечь за собой целый ряд проблем.

Исследование показало, что 41% компаний, подвергшихся атаке шифровальщика, смогли восстановиться менее чем за месяц, а 58% потребовалось более месяца. По прошествии времени некоторые предприятия все еще работали над восстановлением - 29% опрошенных предприятий, подвергшихся атаке шифровальщика, потребовалось более трех месяцев, а 9% заявили, что им потребовалось более пяти-шести месяцев, чтобы вернуться к нормальной работе.

Чтобы минимизировать последствия атаки или, в идеале, ее предотвратить, ключевым фактором является подготовка. Это включает в себя обеспечение наличия систем резервного копирования и проактивной защиты для ускорения восстановления организации.

Заключение и рекомендации

В связи с тем, что активность шифровальщиков продолжает расти по всему миру, подготовка является ключевым фактором для предотвращения кибератак. Поскольку двойное вымогательство и сайты утечек являются новой нормой для новых семейств вымогательских программ, уровень конкуренции повысился - теперь на кону стоит не только доступ к данным, как бы это ни было важно, но и репутация жертвы и доверие клиентов к организации. Хотя поддержание надлежащей кибергигиены и проведение тренингов по повышению осведомленности в вопросах информационной безопасности является основополагающей отправной точкой, Unit 42 дает следующие рекомендации, которые помогут вам стать более устойчивыми к атакам.

Следите за развитием угроз

Угроза атак шифровальщиков, несомненно, будет продолжать развиваться, поскольку злоумышленники используют новые креативные методы для блокировки бизнес-операций. Следите за тем, чтобы ваша служба безопасности и ключевые руководители были информированы о текущем состоянии ландшафта угроз, их потенциальном воздействии на бизнес и о шагах, которые ваша организация может предпринять для предотвращения атак. Это означает обучение ключевых заинтересованных лиц на уровне руководства и совета директоров, сообщая о проблеме на языке бизнеса и используя брифинги по угрозам для стратегического обоснования профиля рисков и стратегии безопасности. Вы также должны обесапечить свою команду технической безопасности данными о современных угрозах, связанных с шифровальщиками, включая векторы атак, тактики, суммы выкупа и основные меры защиты и предотвращения атак.

Проанализируйте влияние потери критически важных данных на бизнес

Чтобы осознавать последствия потери доступа к критическим данным, необходимо сначала получить полную информацию о своих активах и понять, где находятся критические данные, как к ним осуществляется доступ и как они используются в организации. Мы рекомендуем провести аудит данных и убедиться, что доступ к конфиденциальной информации осуществляется по принципу минимальной необходимости. Затем проведите анализ возможного влияния потерь данных на бизнес-процессы, чтобы полностью понять риски, связанные с отсутствием доступа к этим данным - как с точки зрения вышестоящих, так и нижестоящих организаций. Например, если вы занимаетесь розничной торговлей, то каково время простоя в вашем головном офисе, в ваших магазинах и в цепочке поставок, если ваша система продаж не работает и вы не можете выполнять ручную обработку данных?

Оцените внутреннюю и внешнюю готовность к отражению атаки

Если вы не будете последовательно оценивать уровень своей безопасности, то риск успешной (и очень опасной) атаки возрастет. Оцените наиболее значительные риски, связанные с шифровальщиками, в контексте вашего уникального сочетания персонала, процессов, технологий и возможностей управления. Вам также необходимо проанализировать весь бизнес, чтобы выявить любые сторонние элементы, партнеров или цепочки поставок, которые могут создавать риски. Обладая этими знаниями, вы можете составить дорожную карту по снижению рисков с указанием приоритетов и требований для достижения целей безопасности вашей организации, согласованных со стратегическими бизнес-целями.

Пересмотрите и протестируйте свой план реагирования на инциденты

Регулярно проверяйте и обновляйте план реагирования на инциденты, используя последние данные об угрозах для проведения учений и симуляций кибератак. Проводя имитацию реагирования на инциденты, вы можете измерить свою способность реагировать на атаку до того, как она произойдет, и оценить свои возможности по противодействию тактикам, используемым распространенными группами вымогателей. Такие учения помогут вам выявить недостатки и области для улучшения, повысить готовность и укрепить общий потенциал киберзащиты для борьбы с шифровальщиками.

В рамках этих учений руководители должны убедиться, что деревья решений официально определены и доведены до сведения ключевых заинтересованных сторон, что облегчит обсуждение и принятие решений. При изменении состава заинтересованных сторон эти «деревья решений» следует пересмотреть и обновить по мере необходимости. Решение сложных вопросов до возникновения инцидента сэкономит драгоценное время и позволит организации сосредоточиться на главном - поддержании критически важных операций и восстановлении нормальной работы:

- При каких обстоятельствах вы бы заплатили выкуп?

- Как бы вы сохранили доверие клиентов, если бы СМИ распространяли слухи, а курс ваших акций падал?

- Что произойдет, если ваш CISO окажется недоступен в момент обнаружения инцидента?

- Кому бы вы позвонили, чтобы остановить активный инцидент, распространяющийся как лесной пожар?

Внедрение подхода нулевого доверия

Zero Trust, стратегический подход к кибербезопасности организации, исключает неявное доверие и постоянно проверяет каждый этап цифрового взаимодействия. Модель нулевого доверия становится все более актуальной для руководителей, которым необходимо идти в ногу с цифровой трансформацией и адаптироваться к постоянно меняющемуся ландшафту безопасности. Многие организации до сих пор сталкиваются с проблемой плохо интегрированного, нечеткого набора точечных продуктов, которые не соответствуют стратегическому подходу, ожидаемому руководителями высшего звена. При правильном развертывании Zero Trust упрощает и унифицирует управление рисками, делая безопасность единой для всех пользователей, устройств, источников подключения или методов доступа.

Идентификация подверженных риску активов

Внедрите систему учета для отслеживания всех принадлежащих вам активов, систем и сервисов, которые находятся в открытом доступе в Интернете, включая отслеживание всех основных поставщиков облачных сервисов и динамически арендуемого (коммерческого и персонального) пространства интернет-провайдера, использование всеобъемлющей индексации и охват распространенных и часто неправильно настроенных портов/протоколов (т.е. не ограничиваясь старой перспективой отслеживания только HTTP и HTTPS). Например, протокол удаленного рабочего стола является самым популярным начальным вектором атаки шифровальщика, на который приходится большинство заражений, поскольку злоумышленники могут легко обнаружить этот протокол благодаря тому, что работа из дома стала нормой. Слияния и поглощения, цепочки поставок и IoT также обходят средства контроля изменений, что делает их еще одним популярным вектором. Активность слияний, например, достигла рекордного уровня во время пандемии COVID-19, изменив облик сетей практически в одночасье. Хотя команды безопасности делают свою работу, уже недостаточно защитить статический IP-адрес - инфраструктура быстро меняется.

Платформа управления поверхностью атаки (ASM) может предоставить полный и точный перечень глобальных активов организации, доступных из Интернет, и неправильных конфигураций для постоянного обнаружения, оценки и устранения проблем безопасности на внешней поверхности атаки, выявления рискованных коммуникаций, оценки риска поставщиков, поиска RDP-доступов или оценки безопасности приобретенных компаний.

Предотвращение известных и неизвестных угроз

Чтобы предотвратить известные угрозы, необходимо остановить известные эксплойты, вредоносное ПО и командно-контрольный трафик от проникновения в вашу сеть. После того как эти угрозы остановлены, стоимость осуществления атаки кратно возрастает и, следовательно, снижается ее вероятность, поскольку злоумышленники вынуждены создавать новые штаммы вредоносного ПО и запускать новые эксплойты для менее известных уязвимостей.

Также необходимо предотвратить случайную загрузку пользователями вредоносного кода или кражу учетных данных путем предотвращения доступа к известным вредоносным и фишинговым URL-адресам. Блокировка этих угроз полностью исключает их из уравнения. После блокирования известных угроз необходимо проверить приложения на базе SaaS на наличие известных вредоносов, поскольку они все чаще используются для проведения атак. Любые выявленные вредоносные программы и эксплойты в результате сканирования должны быть заблокированы. То же самое следует сделать для известных вредоносных программ и эксплойтов на конечных устройствах.

После блокировки известных угроз необходимо выявить и блокировать неизвестные угрозы, поскольку злоумышленники продолжают внедрять новые эксплойты нулевого дня и разрабатывать новые штаммы программ-вымогателей. Определите весь трафик в сети и заблокируйте неизвестный, потенциально опасный трафик (например, макросы, загруженные из Интернет) на границе сети, обеспечив покрытие веб и не прочего трафика. Затем выявите неизвестные угрозы в файлах и URL-адресах. По мере поступления новых файлов необходимо анализировать и искать вредоносное поведение.

Кроме того, необходимо автоматически расширять средства защиты на различные части инфраструктуры безопасности как можно быстрее, чтобы предотвратить успешную реализацию угроз. Средства защиты должны включать понимание контекста атакующего, вредоносного ПО, кампаний и индикаторов компрометации, связанных с атакой. После выявления и блокировки неизвестных угроз и тенденций подозрительного поведения следует блокировать неизвестные вредоносные программы и эксплойты на конечных точках, чтобы обеспечить безопасность всех точек доступа.

Конечная цель этого процесса - превратить неизвестное в известное и повысить уровень безопасности с помощью новых средств защиты быстрее, чем злоумышленники разрабатывают свои вредоносные программы и эксплойты - на протяжении всего жизненного цикла атаки.

Автоматизируйте там, где это возможно

Рассмотрите возможность внедрения инструментов, поддерживающих автоматическое устранение последствий, которые используют готовые сценарии реагирования и восстановления после инцидентов. Группы реагирования на инциденты, SecOps и разведки угроз могут сэкономить много часов ручного труда, пытаясь собрать воедино разрозненные источники информации из нескольких инструментов. Продукты Security Orchestration, Automation, and Response (SOAR) позволяют автоматизировать весь процесс исследования пользователей, изоляции конечных точек, уведомлений, обогащения и поиска угроз путем оркестровки информации и управления событиями безопасности (SIEM), брандмауэров, защиты конечных точек и источников информации об угрозах, чтобы команды реагирования могли быстро блокировать шифровальщики, минимизировать риски потери данных и смягчить финансовые последствия атаки.

Защищайте облака

Защита облачных сред от шифровальщиков начинается с обеспечения облачной безопасности. Убедитесь, что вся облачная инфраструктура, Kubernetes и образы контейнеров надежно сконфигурированы и приняты меры по минимизации уязвимостей. Проверьте, включены ли и правильно ли настроены стандартные политики, такие как шифрование, удаление MFA, версионность и резервное копирование, которые встроены в предложения поставщиков облачных сервисов, но по умолчанию отключены. Проверьте пакеты и библиотеки с открытым исходным кодом на наличие уязвимостей, которые можно устранить. Определите и удалите слишком разрешительные или неиспользуемые права в IAM. Это лучше всего проверять на протяжении всего жизненного цикла продукта, чтобы убедиться в безопасности кода до того, как он превратится в облачные приложения и инфраструктуру. Во время выполнения ищите известные вредоносные и аномальные действия, которые указывают на компрометацию.

Отслеживайте и блокируйте неприемлемое поведение на уровне процессов, файлов и сети. Изолируйте сервисы до их предполагаемых зависимостей и блокируйте латеральный и внешний доступ, который не требуется для работы. Блокировка поведения атакующих на всех этих уровнях создает многоуровневый подход, который максимально повышает безопасность.

Сократите время реагирования

Очень важно оперативно принять меры после обнаружения потенциальной бреши. Заключив договор с IR-специалистами, вы можете сделать их частью своей команды и иметь их на быстром наборе, когда вам потребуется помощь. Вы не будете судорожно искать ресурсы при возникновении проблемы - вместо этого вы будете уверены, что нужный специалист появится в течение нескольких часов. А поскольку IR-консультанты уже понимают вашу среду, они смогут быстрее и точнее реагировать в случае возникновения инцидента. Вы не будете испытывать беспокойства, отвечая на базовые вопросы неосведомленных сторонних следователей, когда все, что вы хотите сделать, это заняться устранением проблемы. Вы сможете составить предсказуемый бюджет реагирования на инциденты и быстрее принять меры для минимизации последствий атаки.

Методология исследования

Этот отчет основан на данных из многочисленных источников, как внутренних, так и внешних. Целью является разоблачение киберпреступников, а не их жертв, поэтому все данные о кейсах были анонимизированы и распределены только по категориям, таким как отрасль, география и вектор атаки. Источник конкретных данных, упоминаемых в отчете, указан в тексте.

Внутренние данные для этого отчета представляли собой анонимизированную информацию, собранную в ходе консультаций по вопросам безопасности и реагирования на инциденты от клиентов, расположенных преимущественно в США. Одной из услуг, которую оказывает Unit 42 Security Consulting, являются переговоры по поводу выкупа от имени клиентов. Для подгруппы клиентов, которые пользуются этой услугой и решают заплатить выкуп, Unit 42 отслеживает ключевую информацию, включая разновидность шифровальщика, первоначальное требование, уплаченную сумму и то, предоставил ли атакующий утилиту для расшифровки после уплаты оговоренной суммы. Дополнительные данные для этого отчета получены в результате управляемого поиска угроз, телеметрии безопасности продуктов и исследований угроз, которые органично развиваются в процессе работы.

Внешние данные были собраны и проанализированы с сайтов утечек группировок шифровальщиков для выявления семейств шифровальщиков, осуществляющих двойное вымогательство. В большинстве случаев эти шифровальщики содержат onion-ссылки, которые направляют жертв на их сайт - эти сайты размещаются в хранилище и отслеживаются командой для понимания их активности в течение года. Большинство сайтов общедоступны и находятся в "темной паутине", что позволяет команде собирать названия компаний-жертв, даты и адреса, на которых размещены данные. После сбора данных команда обогащает их информацией по отрасли, местонахождении жертвы и любыми другими деталями, которые могут быть выявлены.

Недавно мы пересмотрели методику, используемую нами для расчета средних требований и выплат выкупа. В результате мы изменили среднюю сумму выплат за 2020 год до $303 757 (с $312 493, в отчете об угрозах шифровальщиков за 2021 год).

О компании Palo Alto Networks

Palo Alto Networks, мировой лидер в области кибербезопасности, формирует будущее, ориентированное на облака, с помощью технологий, которые меняют принципы работы людей и организаций. Наша миссия - быть партнером в области кибербезопасности, защищая наш цифровой образ жизни. Мы помогаем решать самые серьезные проблемы безопасности в мире благодаря постоянным инновациям, использующим последние достижения в области искусственного интеллекта, аналитики, автоматизации и оркестрации. Предоставляя интегрированную платформу и расширяя возможности растущей экосистемы партнеров, мы находимся на переднем крае защиты десятков тысяч организаций в облаках, сетях и мобильных устройствах. Наше видение - это мир, в котором каждый день безопаснее и надежнее предыдущего. Для получения дополнительной информации посетите сайт www.paloaltonetworks.com.

Компания Palo Alto Networks поделилась полученными данными, включая образцы файлов и индикаторы компрометации, с нашими коллегами из Cyber Threat Alliance. Члены CTA используют эти данные для быстрого развертывания средств защиты своих клиентов и систематического пресечения деятельности злоумышленников. Посетите сайт Cyber Threat Alliance для получения дополнительной информации.

О команде Unit 42

Исследовательская команда Unit 42 компании Palo Alto Networks объединяет всемирно известных исследователей угроз с элитной командой специалистов по реагированию на инциденты и консультантов по безопасности для создания организации, ориентированной на получение оперативной информации и готовой к реагированию, стремящейся помочь клиентам более активно управлять киберрисками. Имея укоренившуюся репутацию компании, предоставляющей лучшие в отрасли данные об угрозах, Unit 42 расширила сферу своей деятельности, предоставляя самые современные услуги по реагированию на инциденты и управлению киберрисками. Наши консультанты выступают в качестве доверенных советников, оценивая и тестируя средства защиты от актуальных угроз, трансформируя стратегию безопасности и реагируя на инциденты в рекордно короткие сроки.

Возможности Palo Alto Networks по борьбе с шифровальщиками

Многие продукты Palo Alto Networks включают в себя комплексные функции, предназначенные для защиты от программ-вымогателей. В блоге Unit 42 вы можете узнать больше об исследовании, проведенном Unit 42 в отношении группировок шифровальщиков, и о продуктах защиты, которые Palo Alto Networks предлагает для конкретных ситуаций.

Сетевая безопасность

Облачные сервисы безопасности позволяют использовать сетевой эффект тысяч клиентов, использующих различные технологии безопасности, для координации разведданных и обеспечения согласованной защиты по всем векторам. Развернутые в линейке наших межсетевых экранов нового поколения с поддержкой технологии ML - аппаратных PA-серии, программных VM-серии и CN-серии, а также облачных Prisma® Access и Cloud-Delivered Security Services - наши сервисы помогают устранить пробелы в покрытии. Для подробного ознакомления с каждым продуктом и услугой перейдите по ссылкам.

- Служба предотвращения вредоносного ПО WildFire® встроена во все продукты Palo Alto Networks и блокирует активность, связанную с известными и неизвестными вариантами шифровальщиков, а также другими угрозами на основе файлов.

- Расширенная фильтрация URL блокирует доступ к известным и новым неизвестным вредоносным URL, не позволяя хосту обращаться по HTTP к веб-серверу, на котором, по мнению Palo Alto Networks, размещено подозрительное содержимое/вредоносное ПО.

- Advanced Threat Prevention использует видимость брандмауэра для проверки всего трафика и автоматического отслеживания известных эксплойтов, вредоносных и шпионских программ независимо от порта, протокола или SSL-шифрования.

- DNS Security блокирует попытки CnC-управления и утечки данных, которые используют протокол DNS, обнаруженный в более чем 85% случаев взлома, включая атаки шифровальщиков.

- IoT Security обеспечивает видимость всех устройств IoT, OT, IT и Bluetooth и рекомендует политику наименьших привилегий (Zero Trust), которая минимизирует риски использования неуправляемого устройства злоумышленниками в качестве отправной точки для доставки шифровальщиков или других вредоносных файлов.

- Enterprise Data Loss Prevention автоматически обнаруживает и предотвращает небезопасную передачу конфиденциальных данных вопреки корпоративным политикам и минимизирует чрезмерное раскрытие конфиденциальных данных на всем предприятии, среди удаленных пользователей и в облачных приложениях.

CORTEX

Cortex® XDR™ - первая в отрасли платформа расширенного обнаружения и реагирования, которая объединяет данные из любых источников, чтобы остановить шифровальщики и множество других опасных атак. Агент Cortex XDR автоматически блокирует эксплойты, вредоносные программы и бесфайловые атаки, направленные на конечные точки. Аналитики могут быстро остановить распространение шифровальщиков, ограничить сетевую активность на устройствах, а также обновить списки предотвращения угроз, например, вредоносных доменов, благодаря тесной интеграции с точками внедрения. Cortex XDR позволяет:

- Блокировать атаки шифровальщиков на каждом этапе жизненного цикла атаки с помощью полного стека защиты конечных точек, включая предотвращение эксплойтов, защиту от поведенческих угроз, локальный анализ на основе искусственного интеллекта и модуль защиты от шифровальщиков.

- Обнаружение скрытых атак, таких как латеральное перемещение и извлечение данных, с помощью перекрестной аналитики данных конечных точек, сети, облака и идентификационных данных.

- Быстрое расследование инцидентов с помощью анализа первопричин.

- Сдерживание любой угрозы с помощью скоординированного и гибкого реагирования.

Cortex XSOAR помогает ускорить обнаружение и устранение последствий при обнаружении шифровальщика за счет автоматизации процесса обогащения данных о пользователях и узлах, блокировки вредоносных индикаторов, а также изоляции/карантина зараженных конечных точек и пользователей.

PRISMA

Prisma® Cloud - это комплексная платформа безопасности для облачных сред с самым широким в отрасли охватом безопасности и соответствия нормативным требованиям - для приложений, данных и всего стека облачных технологий - на протяжении всего жизненного цикла разработки, а также в гибридных и мультиоблачных развертываниях. Интегрированный подход Prisma Cloud позволяет командам по обеспечению безопасности и DevOps оставаться гибкими, эффективно сотрудничать и ускорять разработку и безопасное развертывание облачных приложений.

Cloud Security Posture Management - сегментирование сервисов для предотвращения латерального перемещения злоумышленников, ограничивающее последствия успешного взлома.

Unit 42

Unit 42 объединяет всемирно известных исследователей угроз с элитной командой специалистов по реагированию на инциденты и консультантов по безопасности, создавая организацию, ориентированную на разведку и готовую к реагированию, стремящуюся помочь клиентам более активно управлять киберрисками.

Оценка готовности к атакам шифровальщиков - Используя последние данные об угрозах, Unit 42 поможет оценить текущее состояние готовности и разработать программу действий для экспертного управления атаками, используя реальные симуляции, оценки компрометации и консультации руководителей.

Реагирование на инциденты - когда ваши файлы и приложения становятся недоступными из-за атаки шифровальщика , вызовите нашу элитную команду Unit 42 по реагированию на инциденты, чтобы провести расследование, локализовать и устранить угрозу, и быстро восстановить работу организации.

Источник: https://start.paloaltonetworks.com