Первый в своем роде анализ безопасности функции iOS «Find My» выявил новый вектор атаки, который позволяет вмешаться в прошивку и загрузить вредоносное ПО на чип Bluetooth, который работает, когда iPhone «выключен».

Механизм использует тот факт, что беспроводные чипы, связанные с Bluetooth, коммуникацией ближнего поля (NFC) и сверхширокополосной связью (UWB), продолжают работать во время выключения iOS, переходя в «резервный режим питания» Low Power Mode (LPM).

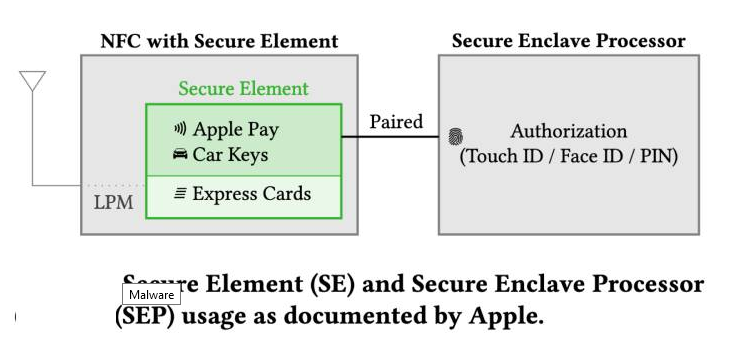

Хотя это делается для работы таких функций, как Find My и облегчения транзакций Express Card, все три беспроводных чипа имеют прямой доступ к защищенному элементу, заявили в своем докладе исследователи из лаборатории Secure Mobile Networking Lab (SEEMOO) Технического университета Дармштадта.

«Чипы Bluetooth и UWB жестко связаны с защищенным элементом (SE) в чипе NFC, хранящим секреты, которые должны быть доступны в LPM» - сообщают исследователи.

«Поскольку поддержка LPM реализована аппаратно, ее нельзя удалить, изменив программные компоненты. В результате на современных iPhone беспроводным чипам больше нельзя доверять, и они не будут отключаться после выключения. Это существенно расширяет модель угроз».

Результаты исследования будут представлены на конференции ACM Conference on Security and Privacy in Wireless and Mobile Networks (WiSec 2022) на этой неделе.

Функция LPM, представленная в прошлом году в iOS 15, позволяет отслеживать потерянные устройства с помощью сети Find My, даже если они разрядились или были выключены. В настоящее время устройства с поддержкой сверхширокополосной связи включают iPhone 11, iPhone 12 и iPhone 13.

Сообщение, отображаемое при выключении iPhone, гласит: «iPhone можно найти после выключения. Find My поможет вам найти этот iPhone в случае его потери или кражи, даже если он находится в режиме резервного питания или выключен».

Назвав текущую реализацию LPM «непрозрачной», исследователи не только иногда наблюдали сбои при инициализации Find My во время выключения питания, что противоречит вышеупомянутому сообщению, но и обнаружили, что прошивка Bluetooth не подписана и не зашифрована.

Воспользовавшись этой лазейкой, злоумышленник с привилегированным доступом может создать вредоносное ПО, способное выполняться на Bluetooth-чипе iPhone даже при выключенном питании.

Однако для такой компрометации прошивки злоумышленник должен иметь возможность связаться с прошивкой через операционную систему, изменить образ прошивки или получить возможность выполнения кода на чипе с поддержкой LPM по воздуху, используя такие недостатки, как BrakTooth.

Другими словами, идея заключается в изменении потока приложения LPM для встраивания вредоносных программ, например, таких, которые могут предупредить злоумышленника о трансляции Find My Bluetooth жертвы, позволяя ему удаленно следить за целью.

«Вместо изменения существующей функциональности, они также могут добавлять совершенно новые функции» - отметили исследователи SEEMOO, добавив, что они ответственно сообщили обо всех проблемах компании Apple, но технологический гигант «не дал никакого ответа».

Поскольку связанные с LPM функции используют более скрытый подход к выполнению своих задач, SEEMOO призвала Apple включить аппаратный переключатель для отключения аккумулятора, чтобы снять любые проблемы со слежкой, которые могут возникнуть в результате атак на уровне прошивки.

«Поскольку поддержка LPM основана на аппаратном обеспечении iPhone, ее нельзя удалить с помощью обновлений системы» - заявили исследователи. «Таким образом, она оказывает серьезное влияние на общую модель безопасности iOS».

«Дизайн функций LPM, похоже, в основном определяется функциональностью, без учета угроз за пределами предполагаемых приложений. Функция Find My after power off превращает выключенные iPhone в устройства слежения, а реализация в прошивке Bluetooth не защищена от манипуляций».

Источник: https://thehackernews.com