Исследователи кибербезопасности обнаружили пять серьезных уязвимостей в реализации протокола TLS в нескольких моделях сетевых коммутаторов Aruba и Avaya, которые могут быть использованы для получения удаленного доступа к корпоративным сетям и кражи ценной информации.

Эти находки последовали за раскрытием в марте информации о «TLStorm», наборе из трех критических недостатков в устройствах APC Smart-UPS, которые могут позволить злоумышленнику взять на себя управление и, что еще хуже, физически повредить устройства.

Компания Armis, специализирующаяся на IoT-безопасности, которая обнаружила эти уязвимости, отметила, что недостатки можно отследить по общему источнику: неправильное использование NanoSSL, основанного на стандартах пакета разработчика SSL от Mocana, дочерней компании DigiCert.

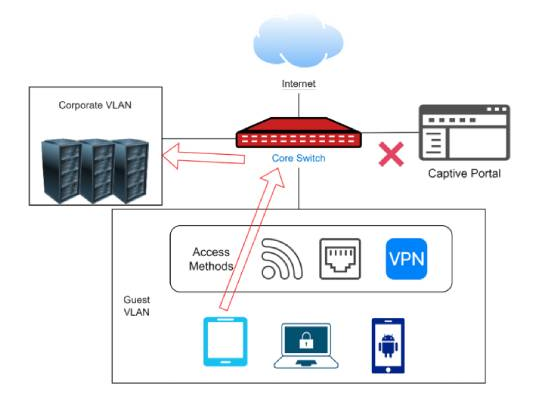

Новый набор, получивший название TLStorm 2.0, делает сетевые коммутаторы Aruba и Avaya уязвимыми к удаленному выполнению кода, что позволяет атакующему завладеть этими устройствами, перемещаться по сети и извлекать конфиденциальные данные.

Затронутые устройства включают Avaya ERS3500 Series, ERS3600 Series, ERS4900 Series и ERS5900 Series, а также Aruba 5400R Series, 3810 Series, 2920 Series, 2930F Series, 2930M Series, 2530 Series и 2540 Series.

Armis назвала эти недостатки «крайне опасным кейсом», несоблюдением правил, относящихся к библиотеке NanoSSL, что может привести к удаленному выполнению кода. Список ошибок удаленного выполнения кода выглядит следующим образом:

- CVE-2022-23676 (рейтинг CVSS: 9.1) - две уязвимости повреждения памяти в реализации клиента RADIUS в коммутаторах Aruba.

- CVE-2022-23677 (рейтинг CVSS: 9.0) – возможность атаки на NanoSSL на нескольких интерфейсах в коммутаторах Aruba.

- CVE-2022-29860 (рейтинг CVSS: 9.8) - уязвимость heap overflow при сборке TLS в коммутаторах Avaya.

- CVE-2022-29861 (рейтинг CVSS: 9.8) - Уязвимость переполнения стека при разборе заголовков HTTP в коммутаторах Avaya.

- Уязвимость переполнения стека при обработке HTTP POST-запросов в прекращенной линейке продуктов Avaya (без CVE).

«Эти исследования имеют большое значение, поскольку подчеркивают, что сама сетевая инфраструктура подвержена риску и может быть использована злоумышленниками, а это означает, что одной лишь сегментации сети уже недостаточно в качестве меры безопасности» - заявил Барак Хадад, руководитель отдела исследований компании Armis.

Организациям, развернувшим затронутые устройства Avaya и Aruba, настоятельно рекомендуется применить исправления для смягчения возможных последствий атак.

Источник: https://thehackernews.com