Кибершпионская группировка, известная своими атаками на различные сектора критической инфраструктуры в Африке, на Ближнем Востоке и в США, была замечена в использовании обновленной версии трояна удаленного доступа с возможностью кражи информации.

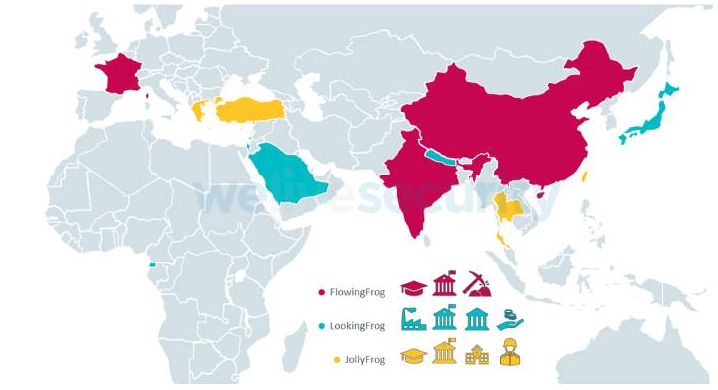

Словацкая компания ESET, специализирующаяся на кибербезопасности, называет TA410 «зонтичной» группой, состоящей из трех команд, получивших названия FlowingFrog, LookingFrog и JollyFrog. Исследователи отметили, что «эти подгруппы действуют несколько независимо, но могут иметь общие требования к разведке, команду доступа, которая проводит фишинговые кампании, а также команду, которая развертывает сетевую инфраструктуру».

TA410, которая, как говорят, имеет общие поведенческие и инструментальные особенности с APT10 (она же Stone Panda или TA429), имеет опыт кибератак на американские организации в коммунальном секторе, а также дипломатические учреждения на Ближнем Востоке и в Африке.

Среди других жертв данного хакерского коллектива - производственная компания в Японии, горнодобывающий бизнес в Индии, благотворительная организация в Израиле, а также неназванные организации в сфере образования и военной сфере.

Группа TA410 была впервые замечена компанией Proofpoint в августе 2019 года, когда злоумышленники развернули фишинговые кампании, содержащие документы с макросами, в целях компрометации поставщиков коммунальных услуг по всей территории США с помощью модульной вредоносной программы под названием LookBack.

Почти год спустя группа вернулась с новым бэкдором под кодовым названием FlowCloud, который также был доставлен поставщикам коммунальных услуг США. Proofpoint описала его как «вредоносное ПО, которое дает злоумышленникам полный контроль над зараженными системами».

«Функциональность трояна удаленного доступа включает возможность доступа к установленным приложениям, клавиатуре, мыши, экрану, файлам, сервисам и процессам с возможностью вывода информации через CnC-инфраструктуру» - отметила компания в июне 2020 года.

Компания Dragos, занимающаяся промышленной кибербезопасностью, которая отслеживает деятельность TA410 под псевдонимом «TALONITE», отметила склонность хакеров к смешиванию техник и тактик для обеспечения успешного вторжения.

«TALONITE фокусируется на использовании доверия с помощью фишинговых приманок, сфокусированных на специфических для инженерии темах и концепциях, вредоносных программ, которые используют легитимные бинарные программы или модифицируют такие бинарники с целью включения дополнительного вредоносного функционала, а также применяет сочетания собственной и взломанной сетевой инфраструктуры» - заявили в Dragos в апреле 2021 года.

Расследование, проведенное ESET в отношении методов работы и инструментария команды хакеров, пролило свет на новую версию FlowCloud, которая оснащена возможностью записи звука с помощью микрофона, мониторинга событий буфера обмена и управления подключенными устройствами камеры для съемки.

В частности, функция записи звука автоматически включается, когда уровень шума вблизи взломанного компьютера превышает порог в 65 децибел.

О TA410 также известно, что для получения первоначального доступа к компьютеру группировка использовала методы таргетированного фишинга и уязвимые интернет-приложения, такие как Microsoft Exchange, SharePoint и SQL Servers.

«Это указывает нам на то, что их жертвы тщательно выбираются, а злоумышленники выбирают, какой способ проникновения имеет наилучшие шансы» - заявил исследователь вредоносного ПО ESET Александр Котэ Сир.

Сообщается, что каждая команда, входящая в TA410, использует различные наборы инструментов. JollyFrog полагается на готовые вредоносные программы, такие как QuasarRAT и Korplug (он же PlugX), LookingFrog использует X4, «голые» импланты, и LookBack.

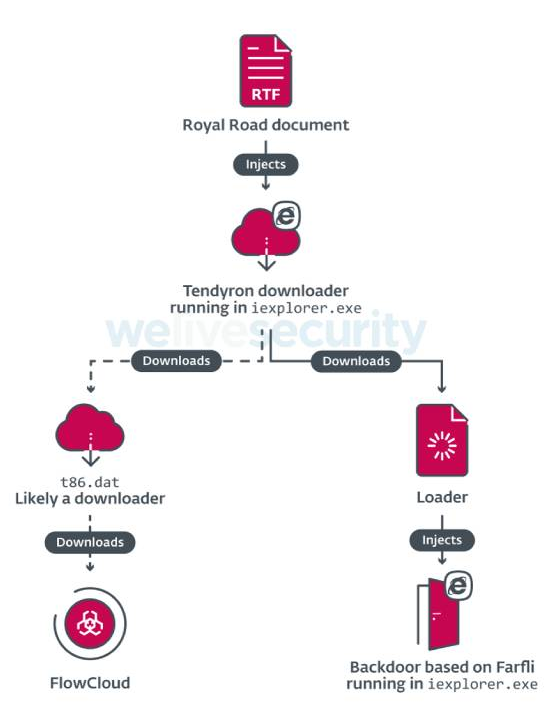

FlowingFrog использует загрузчик под названием Tendyron, который доставляется с помощью зараженных RTF-документов Royal Road. С его помощью хакеры загружают FlowCloud, а также второй бэкдор, основанный на Gh0stRAT (он же Farfli).

«TA410 - это кибершпионская банда, нацеленная на высокопоставленные организации, такие как правительства и университеты по всему миру» - заявили в ESET. «Несмотря на то, что команда JollyFrog использует общие инструменты, FlowingFrog и LookingFrog имеют доступ к сложным имплантатам, таким как FlowCloud и LookBack».

Источник: https://thehackernews.com