Исследователи в области кибербезопасности раскрыли информацию о новой версии вредоносной программы «SolarMarker», которая содержит передовые возможностей по уклонению от защиты и обеспечения незаметности заражения.

«Последняя версия продемонстрировала эволюцию от исполняемых файлов Windows (EXE) к работе с файлами пакетов установщика Windows (MSI)» - сообщили исследователи команды Unit 42 компании Palo Alto Networks в опубликованном в этом месяце отчете. «Вредоносная кампания все еще находится в активной фазе и иногда возвращается к использованию исполняемых файлов (EXE), как это было в ее ранних версиях».

SolarMarker, также называемый Jupyter, использует тактику SEO-оптимизации в качестве основного вектора заражения. Он известен функциями кражи информации и бэкдора, позволяющими злоумышленникам извлекать данные, хранящиеся в веб-браузерах, и выполнять произвольные команды, полученные с удаленного сервера.

В феврале 2022 года операторы SolarMarker были замечены в использовании скрытых трюков с реестром Windows для обеспечения долговременной устойчивости на взломанных системах.

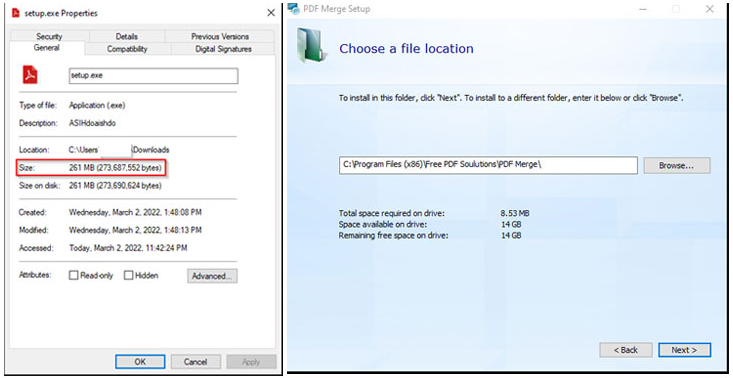

Развитие модели атак, выявленное Unit 42, является продолжением подобного поведения. Цепочки заражения принимают форму исполняемых файлов размером 250 МБ для PDF-ридеров и утилит, которые размещаются на фишинговых веб-сайтах, наполненных ключевыми словами и использующих SEO-технологии для повышения их рейтинга в результатах поиска.

Большой размер файла не только позволяет дропперу первого этапа атаки избежать автоматического анализа антивирусными системами, но и предназначен для загрузки и установки легитимной программы, в то время как в фоновом режиме он активирует выполнение PowerShell-установщика, который развертывает SolarMarker.

Бэкдор SolarMarker, основанный на .NET, оснащен возможностями для проведения внутренней разведки и сбора метаданных системы, которые передаются на удаленный сервер по зашифрованному каналу.

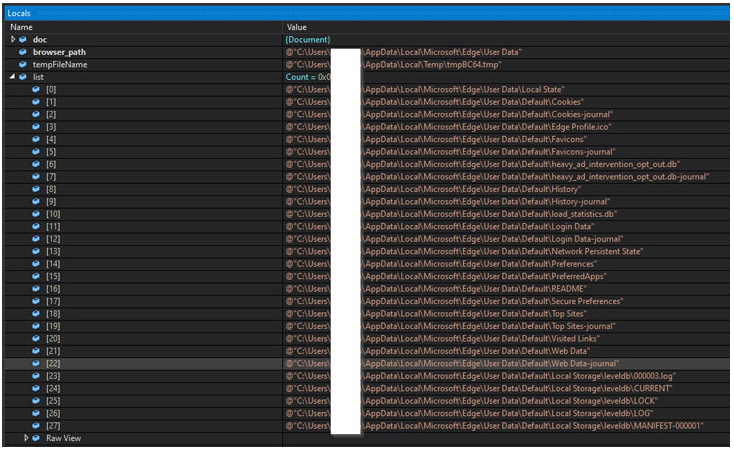

Вредонос также функционирует как канал для развертывания модуля SolarMarker для кражи информации на машине жертвы. Модуль кражи, в свою очередь, может перехватывать данные автозаполнения, cookies, пароли и информацию о кредитных картах из веб-браузеров.

«Вредоносная программа прилагает значительные усилия для уклонения от систем защиты: используются подписанные файлы, файлы крупного размера, выдача себя за установщики легитимного программного обеспечения и обфусцированные скрипты PowerShell» - заявили исследователи.

Источник: https://thehackernews.com