Недавно раскрытая критическая уязвимость Spring4Shell активно эксплуатируется хакерами для доставки ботнета Mirai, особенно в регионе Сингапура с начала апреля 2022 года.

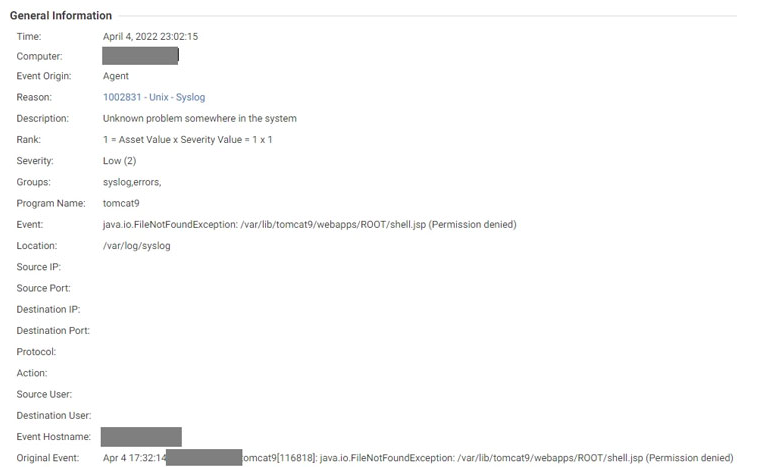

«Эксплуатация позволяет злоумышленникам загружать Mirai в папку '/tmp' и выполнять их после изменения разрешений с помощью chmod» - сообщается в отчете исследователей Trend Micro Дипа Пателя, Нитеша Сураны и Ашиша Вермы.

Уязвимость CVE-2022-22965 (рейтинг CVSS: 9.8), может позволить злоумышленникам добиться удаленного выполнения кода в приложениях Spring Core при нестандартных обстоятельствах, предоставляя атакующему полный контроль над взломанными устройствами.

Spring4Shell была добавлена в каталог известных эксплуатируемых уязвимостей Агентством по кибербезопасности и инфраструктурной безопасности США (CISA) ранее на прошлой неделе на основании «доказательств активной эксплуатации».

Это далеко не первый случай, когда операторы ботнетов быстро добавляют новые обнародованные уязвимости в свой инструментарий эксплойтов. В декабре 2021 года были обнаружены многочисленные ботнеты, включая Mirai и Kinsing, которые использовали уязвимость Log4Shell для взлома уязвимых серверов в Интернете.

Mirai - что в переводе с японского означает «будущее» - это название вредоносной программы под ОС Linux, которая продолжает атаковать сетевые устройства «умного дома», такие как IP-камеры и маршрутизаторы, и объединять их в сеть зараженных устройств, известную как ботнет.

IoT-ботнет и его «стадо» захваченного оборудования может быть использован для совершения дальнейших атак, включая крупномасштабные фишинговые атаки, майнинг криптовалют, клик-мошенничество и DDoS-атаки.

Что еще хуже, утечка исходного кода Mirai в октябре 2016 года породила его многочисленные штаммы - такие как Okiru, Satori, Masuta и Reaper - что делает его постоянно мутирующей угрозой.

«Код Mirai настолько распространился, что даже некоторые ответвления вредоносного ПО начинают выпускать свои собственные версии кода и кооптироваться другими киберпреступниками» - заявили в прошлом месяце исследователи Intel 471, указав на размещение исходного кода ботнета BotenaGo на GitHub в январе 2022 года.

Ранее в январе этого года компания CrowdStrike, специализирующаяся на кибербезопасности, отметила, что в 2021 году число вредоносных программ, поражающих системы Linux, увеличилось на 35% по сравнению с 2020 годом, причем на семейства вредоносных программ XOR DDoS, Mirai и Mozi пришлось более 22% угроз, нацеленных на Linux, наблюдавшихся в этом году.

«Основной целью этих семейств вредоносов является компрометация уязвимых устройств, подключенных к Интернету, объединение их в ботнеты и использование для проведения распределенных атак типа отказ в обслуживании» - заявили исследователи.

Источник: https://thehackernews.com