Злоумышленники, предположительно связанные с подразделением кибервойск ХАМАС, были связаны с «тщательно разработанной кампанией», направленной на высокопоставленных израильтян, работающих в важных оборонных, правоохранительных организациях и аварийных службах.

«Операторы кампании использовали сложные методы социальной инженерии, в конечном итоге направленные на распространение ранее недокументированных бэкдоров для устройств Windows и Android» - сообщается в отчете компании Cybereason, занимающейся кибербезопасностью, опубликованном в среду.

«Целью атаки было получение конфиденциальной информации с устройств жертв в целях шпионажа».

Многомесячные вторжения под кодовым названием Операция «Bearded Barbie» были приписаны арабоязычной политически мотивированной группе под названием Arid Viper, которая действует на Ближнем Востоке и также известна под псевдонимами APT-C-23 и Desert Falcon.

Совсем недавно, начиная с октября 2021 года, эта хакерская группировка несла ответственность за атаки на палестинских активистов и организации с использованием фишинговых писем на политическую тематику и вредоносных документов.

Последние атаки примечательны тем, что в них особое внимание уделялось похищению информации с компьютеров и мобильных устройств израильских граждан путем загрузки троянских приложений для обмена сообщениями, предоставляющих злоумышленникам беспрепятственный доступ к устройству.

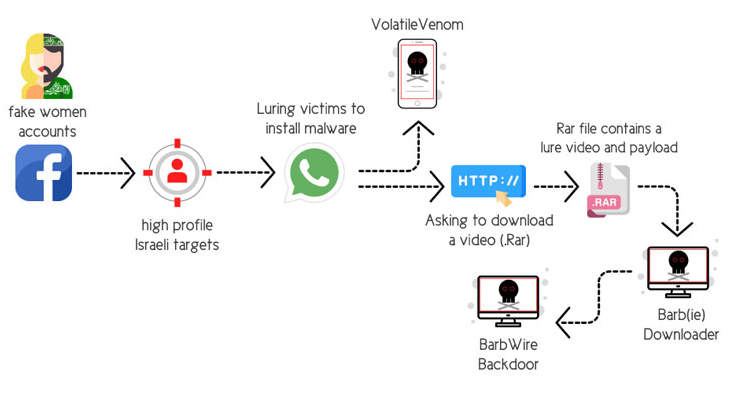

Атаки с использованием социальной инженерии включали в себя использование поддельных личностей в Facebook, полагаясь на тактику «catfishing» - создание фиктивных профилей привлекательных молодых женщин в целях получения доверия целевых лиц и установления контакта с ними на платформе.

«Завоевав доверие жертвы, оператор фальшивого аккаунта предлагает перенести разговор из Facebook в WhatsApp» - уточняют исследователи. «Сделав это, оператор быстро получает номер мобильного телефона жертвы».

Как только чат переходит с Facebook на WhatsApp, злоумышленники предлагают жертвам установить защищенное приложение для обмена сообщениями для Android (получившее название «VolatileVenom»), а также открыть архивный файл RAR, содержащий откровенно сексуальный контент, что приводит к установке модуля загрузки вредоносного ПО под названием Barb(ie).

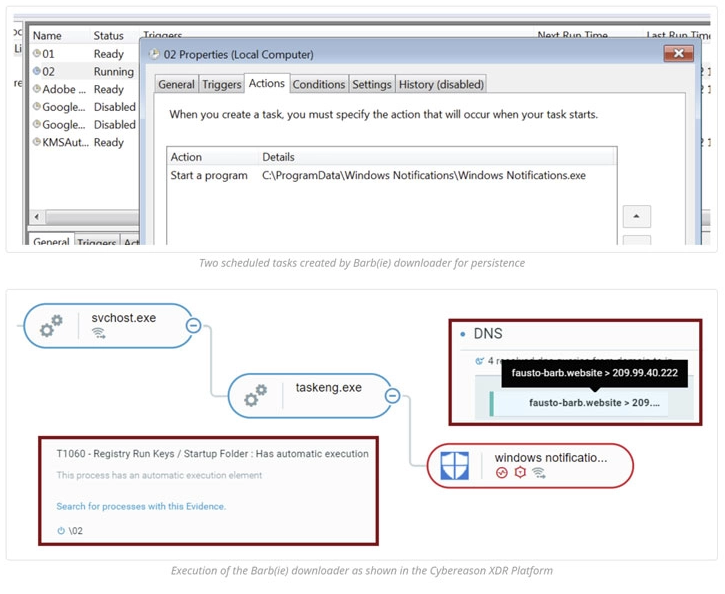

Другими отличительными чертами кампании стало использование группой обновленного арсенала инструментов вредоносного ПО, включая BarbWire Backdoor, который устанавливается модулем загрузчика.

Вредоносная программа служит инструментом для полной компрометации машины жертвы, позволяя обеспечить постоянство присутствия, собирать сохраненную информацию, записывать аудио, делать скриншоты, загружать дополнительную полезную нагрузку и передавать данные на удаленный сервер.

VolatileVenom, в свою очередь, является шпионским ПО под Android, которое, как известно, подменяет легитимные приложения для обмена сообщениями и маскируется под системные обновления и используется в различных кампаниях Arid Viper по крайней мере с 2017 года.

Один из примеров мошеннического приложения для Android называется «Wink Chat» - жертвы, пытающиеся зарегистрироваться для использования приложения, получают сообщение об ошибке, что «приложение будет удалено», после чего вредонос незаметно запускается в фоновом режиме и извлекает широкий спектр данных с мобильных устройств.

«Злоумышленники используют совершенно новую инфраструктуру, которая отличается от известной инфраструктуры, используемой для атак на палестинцев и других арабоговорящих людей» - заявили исследователи.

«Эта кампания показывает значительный рост возможностей APT-C-23 - улучшенную скрытность, более сложное вредоносное ПО и совершенствование методов социальной инженерии, которые включают в себя наступательные HUMINT-возможности с использованием очень активной и тщательно разработанной сети фальшивых аккаунтов Facebook, что оказалось весьма эффективным подходом в атаках группы».

Источник: https://thehackernews.com