Исследователи безопасности выявили шпионское Android-приложение, маскирующееся под службу «Process Manager» для незаметного вытягивания конфиденциальной информации, хранящейся на зараженных устройствах.

Интересно, что приложение, имеющее имя пакета «com.remote.app», устанавливает контакт с удаленным командно-контрольным сервером 82.146.35[.]240, который ранее был идентифицирован как инфраструктура, принадлежащая хакерской группе, известной как «Turla».

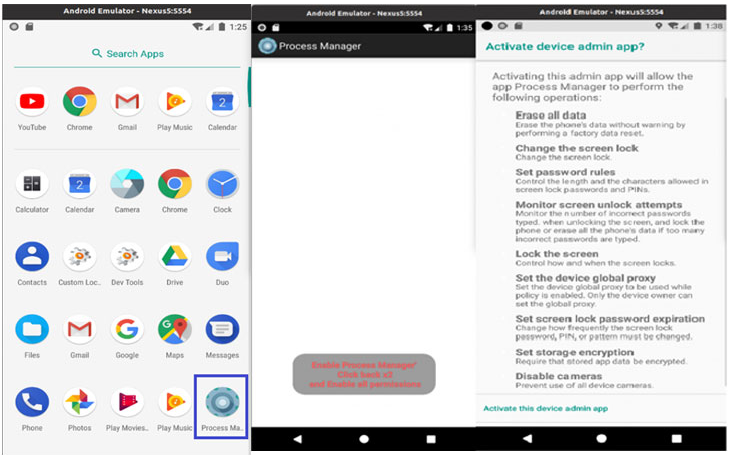

«Когда приложение запускается, появляется предупреждение о необходимых разрешениях, предоставляемых приложению» - сообщили исследователи Lab52. «К ним относятся попытки разблокировки экрана, блокировка экрана, установка глобального прокси на устройстве, установка срока действия пароля блокировки экрана, установка шифрования хранилища и отключение камер».

После «активации» вредоносная программа удаляет свой значок в виде шестеренки с главного экрана и работает в фоновом режиме, злоупотребляя широкими полномочиями для доступа к контактам и журналам вызовов устройства, отслеживания его местоположения, отправки и чтения сообщений, доступа к внешнему хранилищу, создания снимков и записи звука.

Собранная информация записывается в формате JSON и впоследствии передается на удаленный сервер. Несмотря на совпадение в используемом CnC-сервере, в Lab52 заявили, что пока нет достаточных доказательств, чтобы твердо приписать вредоносную программу группе Turla.

Также на данном этапе неизвестен точный вектор получения первоначального доступа, использованный для распространения шпионского ПО, и предполагаемые цели кампании.

Тем не менее, мошенническое приложение для Android также пытается загрузить легальное приложение под названием «Roz Dhan» (что означает «Ежедневное богатство» на хинди), которое имеет более 10 миллионов установок и позволяет пользователям получать денежные вознаграждения за заполнение опросов и анкет.

«Приложение, которое находится в Google Play и используется для заработка денег, имеет реферальную систему, которой злоупотребляет новый вредонос» - сообщили исследователи. «Злоумышленники устанавливают его на сотни устройств и получают с этого прибыль».

Источник: https://thehackernews.com