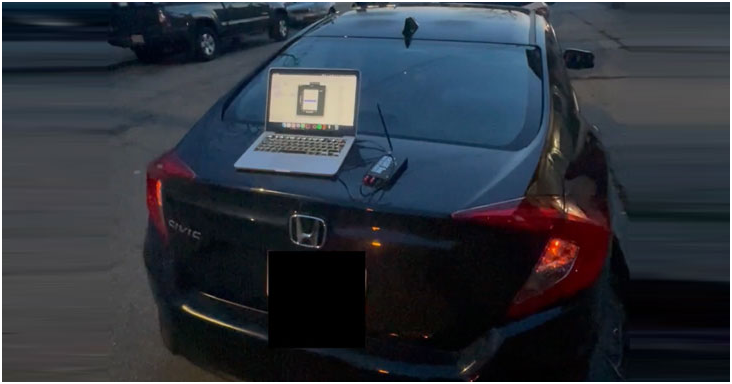

Дуэт исследователей выпустил proof-of-concept, демонстрирующий возможность удаленно заблокировать, разблокировать и даже завести автомобили Honda и Acura с помощью так называемой «replay-атаки».

Атака стала возможной благодаря уязвимости в системе удаленного доступа без ключей (CVE-2022-27254), которая затрагивает модели Honda Civic LX, EX, EX-L, Touring, Si и Type R, выпущенные в период с 2016 по 2020 год. Обнаружить проблему удалось Айяппану Раджешу, студенту университета UMass Dartmouth, и Блейку Берри (известному как HackingIntoYourHeart).

«Хакер может получить полный и неограниченный доступ к блокировке, разблокировке, управлению стеклоподъемниками, открытию багажника и запуску двигателя целевого автомобиля, и единственный способ предотвратить атаку - это либо никогда не использовать свой брелок, либо после взлома (что будет трудно осуществить) сбросить его в дилерском центре» - объяснил Берри в сообщении на GitHub.

Суть проблемы заключается в том, что дистанционный брелок на пострадавших автомобилях Honda передает один и тот же незашифрованный радиочастотный сигнал (433,215 МГц) на автомобиль, что позволяет атакующему перехватить и воспроизвести запрос в более позднее время для беспроводного запуска двигателя, а также блокировки и разблокировки дверей.

Это не первый случай обнаружения подобного дефекта в автомобилях Honda. Связанная с этим проблема, обнаруженная в моделях Honda HR-V 2017 года (CVE-2019-20626, рейтинг CVSS: 6.5), как утверждает Берри, была «похоже, проигнорирована» японской компанией.

«Производители должны внедрять Rolling Codes, иначе известный как прыгающий код» - заявил Раджеш. «Это технология безопасности, обычно используемая для предоставления нового кода для каждой аутентификации системы дистанционного доступа без ключа (RKE) или пассивного доступа без ключа (PKE)».

Мы обратились в компанию Honda за комментарием и обновим статью, как только получим ответ.

Источник: https://thehackernews.com