Злоумышленники, вероятно, пакистанского происхождения, начали очередную кампанию, направленную на создание бэкдора с трояном удаленного доступа на базе Windows под названием «CrimsonRAT», по крайней мере, с июня 2021 года.

«Transparent Tribe была очень активной APT-группой на Индийском субконтиненте» - сообщают исследователи Cisco Talos в анализе, предоставленном The Hacker News. «Их основными целями были правительственные и военные структуры в Афганистане и Индии. Упомянутая кампания способствует дальнейшему усилению этой направленности и достижению их главной цели - установлению долгосрочного доступа для осуществления шпионажа».

В прошлом месяце группа расширила свой набор инструментов вредоносного ПО для компрометации Android-устройств с помощью бэкдора под названием CapraRAT, который демонстрирует высокую «степень сходства» с CrimsonRAT.

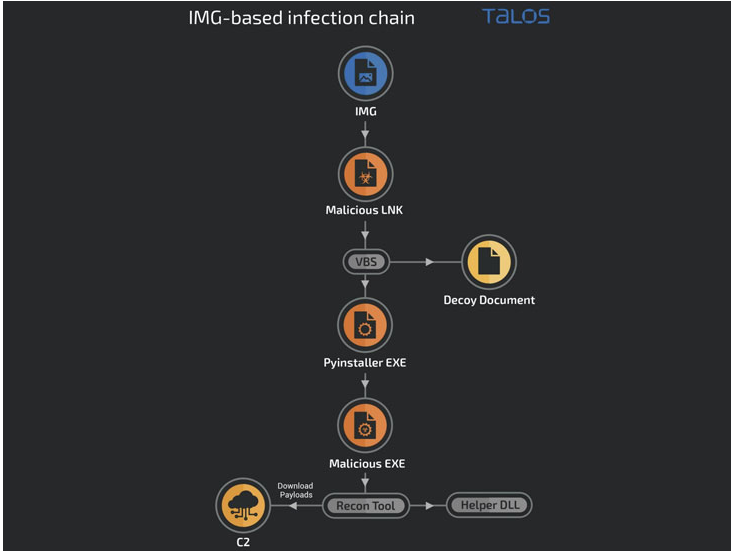

Последняя серия атак, подробно описанная Cisco Talos, включает использование поддельных доменов, имитирующих правительственные и связанные с ними организации, для доставки вредоносной полезной нагрузки, включая стейджер на базе Python, используемый для установки инструментов разведки и RAT на базе .NET, а также простого импланта на базе .NET для выполнения произвольного кода на зараженной системе.

Помимо постоянного совершенствования тактики внедрения и вредоносных функций, Transparent Tribe известна использованием различных методов доставки - таких как исполняемые файлы, выдающие себя за установщики легитимных приложений, вредоносные архивные файлы и документы - для атак на индийские организации и частных лиц.

Один из исполняемых файлов-загрузчиков маскируется под Kavach (что означает «броня» на хинди), обязательное для индийского правительства решение двухфакторной аутентификации, необходимое для доступа к сервисам электронной почты.

Также в ход идут изображения-приманки на тему COVID-19 и файлы виртуальных жестких дисков (VHDX-файлы), которые используются в качестве стартовой площадки для получения дополнительной полезной нагрузки с удаленного командно-контрольного сервера - например, CrimsonRAT - который используется для сбора конфиденциальных данных и установления долгосрочного доступа в сети жертвы.

«Использование нескольких типов средств доставки и новых вредоносных программ, которые можно легко модифицировать для гибкости операций, указывает на то, что группировка агрессивна и настойчива, проворна и постоянно развивает свою тактику заражения целей» - заявили исследователи.

Источник: https://thehackernews.com