Обнаружена новая фишинговая кампания, использующая тактику перехвата почтовой переписки для доставки инфостилера IcedID на зараженные компьютеры через непропатченные сервера Microsoft Exchange.

«В письмах используется техника социальной инженерии - перехват разговора (также известный как «thread hijacking»)» - сообщает израильская компания Intezer в отчете, предоставленном изданию The Hacker News. «Подделка ответа на предыдущую переписку используется как способ убедить получателя открыть вложение. Это заслуживает внимания, потому что повышает доверие к фишинговому письму и может вызвать высокий уровень успешных заражений».

Последняя волна атак, выявленная в середине марта 2022 года, как утверждается, была направлена на организации в энергетической, медицинской, юридической и фармацевтической отраслях.

IcedID, он же BokBot, как и его аналоги TrickBot и Emotet, является банковским трояном, который эволюционировал и стал точкой входа для более сложных угроз, включая управляемые человеком шифровальщики или инструмент пентеста Cobalt Strike.

Он способен подключаться к удаленному серверу и загружать имплантаты и инструменты следующего этапа, которые позволяют злоумышленникам выполнять последующие действия и перемещаться по пораженным сетям для распространения дополнительных вредоносных программ.

В июне 2021 года компания Proofpoint, специализирующаяся на корпоративной безопасности, раскрыла информацию об эволюционирующей тактике киберпреступников, в рамках которой брокеры первоначального доступа проникают в целевые сети с помощью вредоносных программ первого этапа, таких как IcedID, для развертывания полезных нагрузок шифровальщиков Egregor, Maze и REvil.

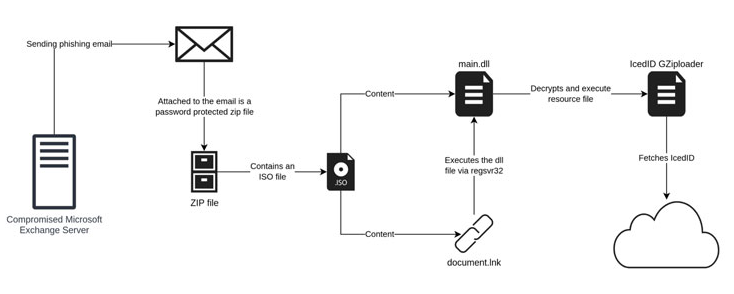

В то время как предыдущие кампании IcedID использовали контактные формы веб-сайтов для отправки организациям ссылок с вредоносным ПО, текущая версия использует уязвимые серверы Microsoft Exchange для отправки электронных писем с перехваченной учетной записи, что указывает на дальнейшее развитие схемы социальной инженерии.

«Полезная нагрузка также перешла от использования документов Office к использованию ISO-архивов с файлами LNK и DLL» - сообщают исследователи Йоаким Кеннеди и Райан Робинсон. «Использование ISO-файлов позволяет злоумышленнику обойти контроль Mark-of-the-Web, в результате чего вредонос запускается без предупреждения пользователя».

Идея заключается в отправке мошеннических ответов на уже существующие переписки в электронной почте, похищенные из учетной записи жертвы, с использованием адреса электронной почты скомпрометированного человека, чтобы фишинговые письма выглядели более легитимными.

«Использование перехвата разговора - это мощная техника социальной инженерии, которая может увеличить процент успешных попыток фишинга» - заключили исследователи. «Используя этот подход, электронное письмо выглядит более легитимным и передается по обычным каналам, которые также могут включать и защиту различными продуктами безопасности».

Источник: https://thehackernews.com